Datenschleuder #73

-

Upload

linkezeitschriften -

Category

Documents

-

view

215 -

download

0

Transcript of Datenschleuder #73

-

8/9/2019 Datenschleuder #73

1/36

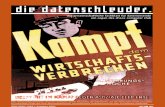

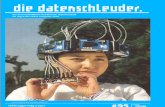

Das Fachblatt fr Datenreisende / Ein Organ des Chaos Computer Club

ISSN 0930.1045 Winter 2000DM 5,-Postvertriebsstck C11301F

073

die datenschleuder.

C

Bitverteuerung: PrePaid Karten

Cybercrime ConventionBig Brother is listening...

Spa mit Nokia Denial of Service Attack frMobiltelefone

Nessus - Admins Fluch oder Segen?

-

8/9/2019 Datenschleuder #73

2/36

ADRESSEN / IMPRESSUM

#073 / Winter 2000 die datenschleuder.

073-0

Erfa-Kreise

Hamburg

Lokstedter Weg 72, D-20251 Hamburg, mail-to:[email protected]./ http://hamburg.ccc.de Phone: +49(40) 401 801-0 Fax: +49 (40)401 801 - 41 Voicemailbox +49

(40) 401801-31. Treffen jeden Dienstag ab ca. 20.00 Uhr in denClubrumen. Der jeweils erste Dienstag im Monat ist Chaos-Orga-Plenum (intern), an allen anderen Dienstagen ist jede(r)Interessierte herzlich willkommen. ffentliche Workshops imChaos Bildungswerk fast jeden Donnerstag. Termine aktuell un-terhttp://hamburg.ccc.de/bildungswerk/.

Kln

Chaos Computer Club Cologne (c4) e.V.Vogelsangerstrae 286 / 50825 Kln5056'45"N, 651'02"O (WGS84)http://koeln.ccc.de/Tel. 0221-5463953mailto:[email protected] Dienstags 20:20

Berlin

Club Discordia jeden Donnerstag zwischen 17 und 23 Uhr inden Clubrumen in der Marienstr. 11, Hinterhof in Berlin-Mitte.Nhe U-/S-Friedrichstrae. Tel. (030) 285986-00, Fax. (030)

285986-56. Briefpost CCC Berlin, Postfach 640236, D-10048Berlin. Aktuelle Termine unterhttp://www.ccc.de/berlin

Ulm

Kontaktperson: Frank Kargl mailto:[email protected]/ http://www.ulm.ccc.de/Treffen: Montags ab 19.30h im 'Caf Einstein' in der UniversittUlm.Vortrag chaos-seminar: Jeden ersten Montag im Monat im Hr-saal 20 an der Universitt Ulm.

Bielefeld

Kontakt Sven Klose Phone: +49 (521) 1365797, mail-to:[email protected] Donnerstags, ab 19.30 Uhr inder Gaststtte 'Pinte', Rohrteichstr. 28, beim Landger icht in Bie-

lefeld. Interessierte sind herzlich eingeladen.

Chaos-Treffs:

Aus Platzgrnden knnen wir die Details aller Chaos-Treffs hiernicht abdrucken. Es gibt in den folgenden Stdten Chaos-Treffs,mit Detailinformationen unter http://www.ccc.de/ChaosTr-effs.html:Bochum/Essen, Bremen, Burghausen /Obb. und Umgebung,Calw, Dithmarschen/Itzehoe, Dresden, Emden / Ostfriesland,Eisenach, Erlangen /Nrnberg/Frth, Frankfurt a.M., Freiburg,

Freudenstadt, Giessen/Marburg, Hanau, Hannover, Ingolstadt,Karlsruhe, Kassel, Lneburg, Mannheim /Ludwigshafen/Heidel-berg, Mnchengladbach, Mnchen, Mnster/Rheine/ Coesfeld/Greeven/Osnabrck, Rosenheim /Bad Endorf, Neunkirchen/Saarland, Wrzburg, Schweiz /Dreyeckland: Basel, sterreich:Wien

Impressum

Herausgeber

(Abos, Adressen, etc.)Chaos Computer Club e.V.Lokstedter Weg 72, D-20251 HamburgTel. +49 (40) 401801-0, Fax +49 (40) 401801-41, mail-to:[email protected]

Redaktion

(Artikel, Leserbrief etc.)Redaktion Datenschleuder, Postfach 640236, D-10048 Berlin,Tel. +49 (30) 285.986.56 / mailto:[email protected]

Druck

Pinguin-Druck, Berlin (http://www.pinguindruck.de/)

ViSdP

Tom Lazar,

Mitarbeiter dieser Ausgabe

Tom Lazar , Andy Mller-Maguhn ,

Jens Ohlig , Frank Rosengart , Jadis

, Cemil Degirmenci , Robert

S. Plaul , Djenja , Pirx

, Sebastian Zimmermann Eigentumsvorbehalt

Diese Zeitschrift ist solange Eigentum des Absenders, bis siedem Gefangenen persnlich ausgehndigt worden ist. Zur-Habe-Nahme ist keine persnliche Aushndigung im Sinne desVorbehalts. Wird die Zeitschrift dem Gefangenen nicht ausge-hndigt, so ist sie dem Absender mit dem Grund der Nichtaus-hndigung in Form eines rechtsmittelfhigen Bescheideszurckzusenden.

Copyright

Copyright (C) bei den Autoren. Abdruck fr nichtge-

werbliche Zwecke bei Quellenangabe erlaubt.

-

8/9/2019 Datenschleuder #73

3/36

GELEITWORT / INHALTSVERZEICHNIS

die datenschleuder. 073 / Winter 2000

073-1

Freiheit, die wir meinen.

Freiheit ist ein weiter Begriff. Wenn der eine sie fordert, wei der andere nicht unbedingt,welche gemeint ist. Auch Hacker fordern Freiheit. Die Freiheit der Bits zum Beispiel. Aberwas ist damit blo gemeint?

Ein (viel zu) weit verbreitetes Miverstndnis indiesem Zusammenhang ist der Glaube, da esHackern grundstzlich um Freiheit im Sinne vonkostenlos ginge. Die Forderung nach Wegfall

von Kopierschutz jeder Art (SDMI, SIM-Locks,Region-Code, CSS etc.) wird interpretiert als

Forderung nach kostenloser Musik, Filmen oderbilligen Mobilfunktelefonen fr alle. Die Forde-rung von Andy Mller-Maguhn nach der

Abschaffung des Urheberrechts z.b. wird nurallzu bereitwillig als Aufruf zu Anarchie undNiedergang des Kapitalismus stilisiert. Viele ein-flureiche Menschen werden zunehmend ner-

vs. Und wie reagieren solche Menschen,wenn sie nervs sind? Richtig: sie greifen an.

(Ein bezeichnendes Beispiel dafr liefert derSchriftverkehr zum SIM-Lock Artikel aufSeite 8). Das haben diese Menschen nun mal

so gelernt, mit dieser Strategie sind sie dort hin-gekommen, wo sie heute stehen. Psycholo-gisch gesehen kann man ihnen das alsogarnicht mal verbeln.

Das Tragische aber: solange diesen Unterstel-lungen nicht wirksam entgegnet wird, werdendiese Menschen immer die ffentliche Meinungauf ihrer Seite haben. (Und die Hacker Applaus

von der falschen Seite.)

Die Freiheit, die wir meinen ist aber nicht(primr) die monetre. Ich persnlich habenichts dagegen, wenn beispielsweise WarnerBrothers daran verdient, Hollywood-Kitsch zuverkaufen. Aber wenn diese Leute mir vor-schreiben wollen, in welchem Land oder mit

welchem Gert oder welcher Software ichDVDs sehen darf, dann haben sie eine Grenze

berschritten. Wenn ich dadurch zum Kriminel-len werde, da ich mir einen Player besorge,mit dem ich Werbung berspringen kann, dannwurde irgendwo unterwegs was ganz wichtigespervertiert. Wenn ich ein kuflich erworbenesMobilfunktelefon nicht so modifizieren darf,

da ich damit den Betreiber meiner Wahl errei-che, dann sind die wirtschaftlichen Interessenvon einigen wenigen ber die der gesamtenVerbraucher gestellt.

Viel schlimmer sind aber die drohenden Kon-trollstrukturen, mittels derer die Einhaltung sol-che Gesetze durchgesetzt werden soll. WennMicrosoft eines Tages meine eMails abhren

kann und darf, um sicherzustellen, da ichkeine raubkopierte Software einsetze, dannhabe ich ein wichtiges Stck Freiheit verloren.

Ganz egal, wie man die benennen mag.

Tom Lazar

Chaos Realittsdienst: Kurzmeldungen . . . . . . . . 2Mailto: [email protected] . . . . . . . . . . . . . . . . . . . . . . . .3PrePaid Karten . . . . . . . . . . . . . . . . . . . . . . . . . . . 6Cybercrime Convention . . . . . . . . . . . . . . . . . . . 13Politikfnords oder die Realitten bundesdeutscherAbgeordneter und Jugendschtzer. . . . . . . . . . . 15Big Brother is listening... . . . . . . . . . . . . . . . . . . 17Spa mit Nokia Denial of Service Attack fr Mobiltelefone . . . . . 25To the citizens of theUnited States of America, . . . . . . . . . . . . . . . . . . 27Nessus - Admins Fluch oder Segen? . . . . . . . . . . 28Das besondere Buch[TM] . . . . . . . . . . . . . . . . . . 30

-

8/9/2019 Datenschleuder #73

4/36

CHAOS REALITTSDIENST: KURZMELDUNGEN

#073 / Winter 2000 die datenschleuder.

073-2

Gagabell

... oder wieso es besser ist wenn manche Leutepleite gehen ... http://php.gigabell.netinhalt.php3?bereich=a?menu=b macht ein

include("${bereich}/${menu}.html")was dann dazu fhrt dass man "bereich auchauf http://your.server.somewhere/sploits/php3undmenu" auf"iownyou.php3" setzen kann, was

dann dazu fhrt dass sie freundlicherweise perhttp den angegebenen PHP3 Code runterladenund dann ausfhren... Kerblam!

Quelle: [email protected]

Was ist eigentlich... Typo-Traffic?

Nunja, der Mensch ist nicht perfekt. Das zeigtsich gerade wenn er versucht mit seinem takti-

len Interface das aus 80-130 rechteckigen ver-tikal beweglichen Elementen bestehendeInterface einer Datenverarbeitungsanlage zu

bearbeiten. Dies gilt natrlich auch bei der Ein-gabe sogenannter URLs. Grundstzlich schickt

sein Rechner auch im Falle eines Tippfehlerseinen DNS-Lookup an den eingetragenenResolver. Wenn dieser nun feststellt, da dieangegebene Domain nicht existiert knnte er

diese Tatsache nun in seinem Logfile vermer-ken.

Das fhrt dann dazu, da diese "domain-nicht-gefunden"-Logs bei Kapitalisten "fr die jeder

User zhlt" Begehrlichkeiten wecken. Das kann

z.b. so aussehen, da fr eine Liste aller Doma-ins, die bei einem grsseren User-Dial-in-ISP inden letzten zwei Jahren "mehr als 10 mal" ein-gegeben wurden (und bislang nicht existiert)schon mal ein siebenstelliger (!) Betrag "Cash

auf die Hand" geboten wird. Und das ganzohne personenbezogene Daten. Einfach nureine Liste nicht existierender Domains, die ein-

gegeben wurden, bevorzugt jeweils mit Anzahlder Zugriffsversuche.

Quelle: seris

Der Trend geht zur Zweit-Site...

What do Lucent, Silicon Graphics, Epson, Bor-land, NEC, Visa, Nintendo and Nextel have in

common? They were all victims of web page

defacement this month, mostly by a group cal-ling themselves 'prime suspectz'. The catch? Ineach case, it wasn't the United States basedweb server. 'prime suspectz' and other defacers

have recently taken on a pattern of going aftertheir slightly lesser known foreign pages. Incases like Silicon Graphics, their own machine

running Irix was compromised, leading to morequestions about Irix security. Had each of thesebeen the primary/US based server, we nodoubt would have seen several news articlesabout the events.

Quelle: [email protected]

Basisdemokatrie, oder was?

Stockwell Day ist nicht etwa die englischeBezeichnung fr Inventurtag, sondern derName des Parteifhrers der kanadischen rech-

ten Alliance Partei. Wie aus partei-internenStrategiepapieren hervorgeht, wrde die kana-dische Regierung unter seiner Fhrung zu jederbeliebigen(!) Petition, die mind. 350.000Unterschriften sammeln kann, einen Volksent-scheid abhalten. Da 350.000 Stimmen immer-hin 3% der kanadischen Wahlbevlkerungdarstellen und die Durchfhrung eines Volks-

entscheides gerade mal schlappe $150 Mio.

kostet, wollte die Sendung This Hour Has 22Minutes den Schwachsinn dieses Ansinnensdemonstrieren, indem sie selbst Unterschriftenzu einer Petition sammelte. Imposant: inner-halb von nur 48 Stunden hatte eine (online)Petition stolze 228.919 Unterschriften. Die For-derung? Stockwell Day msse seinen Vorna-men in Doris ndern. Damit drfte dieser einem

Wahlsieg wohl eher mit gemischten Gefhlengegenber stehen...

Quelle: [email protected]

-

8/9/2019 Datenschleuder #73

5/36

MAILTO: [email protected]

die datenschleuder. 073 / Winter 2000

073-3

Mitgliedschaft

Hi, mal abgesehen ob ich ein Mitglied zumCCC werden will oder nicht: Vielleicht irre ich

mich, aber ich hab den ChaosComputerClub

eher in der Region "Hacker" angesiedelt. Nunhab ich die Anmeldesite entdeckt, incl. denGebhren, was mich dann doch etwas merk-wrdig gestimmt hat. Eine Vereinigung von

"mehr-als-nur-high-tech-interessierten Cracks"nimmt (gegen Gebhr?) absolut jeden auf?Sorry, aber irgendwie verstehe ich das nicht,

auf eurer HP steht irgendwo, dass ca. 40 (kannmich auch irren) Leute dieses Mail lesen wer-den, wenn nun aber jeder sich beim CCCanmelden kann, warum sind das nur sowenige? Versteht ihr mein "Verstndnispro-blem"? MfG, HReaper!

Hat Dich Deine Mutter wirklich so genannt? Du

rmster.. Warum sollten wir nicht jeden aufneh-

men? Wer interessiert daran ist, dem CCC beizu-

treten und damit seine Arbeit zu untersttzen,

den werden wir nicht so schnell abweisen -

warum auch? Die Mitgliedschaft an sich bedeu-

tet ja "nur", da Du Mitglied im CCC bist, da Du

die Datenschleuder bekommst und da Du bei

Mitgliederversammlungen dabei sein kannst

und dort ein Stimmrecht hast, mehr nicht.

PS: noch ne kleine Frage: was hat man dennkonkret davon, wenn man bei euch Mitglied

ist? (bitte nicht falsch verstehen)

Das kommt darauf an. Halt die Datenschleuder.

Dann Stimmrecht bei Versammlungen. Wer aktivist (zB bei den Treffs, beim Communication Con-

gress oder wo auch immer) wird natrlich auch

wahrgenommen und kann dann bei weiteren

Aktivitaeten helfen. Sprich: Mitglied sein heisst

nicht viel. Aktiv sein bedeutet viel mehr. Mit-

glied sein heisst nicht "Ich bin jetzt Mitglied und

kann fordern und bekommen" sondern "Ich

stimme den Prinzipien des CCCs zu und will

dabei helfen sie umzusetzen". Eigeninitiative ist

sehr gefragt. (Hanno)

Security al Microsoft

Hallo Leute,

ich denke Ihre wisst das zwar schon, aber denMicrosoft Word Dokumentenschutz kann man

ganz einfach umgehen ( sogar wie in meinemFall unter Beibehaltung von kyrillischer Schrift).

Man mu das geschtzte Dokument als rtf-Datei abspeichern und kann das rtf-Dokumentmit Star-Office dann ndern. Dann speichertman das genderte Dokument wieder unterStaroffice im rtf-Format ab. Das nun mit Starof-

fice abgespeicherte Dokument kann man inWord ganz normal ffnen.

Ich habe das mit dem Visumsantrag fr Wei-russland von www.visaexpress.de gemacht. Esgehen nur ein paar Tabellenformatierungen

kaputt (Zellen verbinden) aber das geht schnellwieder herzustellen. Man sollte deswegen dasgeschtzte Dokument im Orginal einmal aus-drucken, um die Formatierungen nachher zuvergleichen.

Viele Gre, Daniel Neumann

Sehr bezeichnend. Ein weiteres Beispiel dafr,

fr wie dumm Microsoft seine User eigentlich

hlt. Anders als im Fall der penetranten Office-

Assistenten (wie beispielsweise der affigen

sprechenden Broklammer, die dem User

Debilitt unterstellt) wird dem User hier vorge-

tuscht, da er/sie Dokumente sicher schtzen

knne obwohl dieser Schutz mit simplen

Methoden umgangen werden kann und deshalbgarkeiner ist. Wahrscheinlich geht Microsoft

davon aus, da ihre User sowieso keine wichti-

gen und deshalb schtzenswerten Dokumente

bearbeiten. (tom)

-

8/9/2019 Datenschleuder #73

6/36

MAILTO: [email protected]

#073 / Winter 2000 die datenschleuder.

073-4

Cookies nicht nur zu Weihnachten...

Meine Frage: Vor kurzem habe ich erst erfah-ren, da gewerbliche Webpages oft "cookies"

abfragen und somit mein komplettes "surf-

Verhalten" ablesen knnen. Gibt es irgend einProgramm mit dem ich sozusagen "fake-coo-kies" senden kann. Ich mag es nicht, berall als"glserner" Verbraucher benutzt zu werden.

Cookies dienen dazu, einen Webseitenbesucher

wiedererkennen zu knnen. Dies ist z.B. dann

wichtig, wenn man Warenkrbe auf einer eCom-

merce-Seite anbieten will. Warenkrbe und Nut-

zer mssen dann natrlich zusammenpassen.

Dies kann man z.B. durch Cookies sicherstellen.Ich erwhne dies, weil Cookies an sich nicht

"bse" sind. Allerdings werden die Cookies von

Web-Marketingfirmen auch gerne zur langfri-

sten Wiedererkennung von Webbenutzern ber

mehrere Webseiten hinweg benutzt. Auf diese

Art und Weise lassen sie sich hervorragend zur

Profilerstellung einsetzen. Fllt man dann

irgendwo nochmal ein Formular aus, kann dieses

Profil unter Umstnden konkret einer Person

(nmlich Dir) zugeordnet werden. Cookies ent-

halten meistens eine Benutzer-ID. Du kannst

natrlich einfach diese ID in den Cookies vern-

dern, wenn Du mchtest. Wo die Cookies gespei-

chert werden, hngt vom eingesetzten Browser

ab. Netscape benutzt dazu die Datei "cookies",

der Internet Explorer ein eigenes Verzeichnis.

Natrlich kannst Du die Cookies auch bei jedem

Reboot oder zeitgesteuert regelmig lschen.

Die meisten Browser bieten auch eine Option an,mit der Cookies generell abgelehnt werden.

Dann werden aber auch die Cookies von Websei-

ten abgelehnt, die darauf angewiesen sind.

Manche Webseiten funktionieren dann unter

Umstnden nicht mehr richtig. Ich *persnlich*

bevorzuge folgende Lsung: Cookies enthalten

ein Verfallsdatum. Durch ein spezielles Pro-

gramm, welches als "Proxy" zwischen Browser

und Web fungiert, setzte ich dieses Verfallsda-

tum automatisch auf 24 Stunden. Damit kann ich

alle Webseiten problemlos benutzen, ein evtl.

erstelltes Profil kann aber maximal ber einen

Tag gehen. Ein solches Programm ist z.B. der

kostenlose Internet-Junkbuster (www.junkbu-

ster.com). Siemens bietet ein kommerzielles Pro-dukt names WebWasher an, welches fr den

privaten Einsatz auch kostenlos ist (www.web-

washer.com). Bitte beachte, da diese Hinweise

keine Empfehlung darstellen. Es gibt natrlich

auch noch viele andere Programme dieser Art.

Die Suchmaschine deiner Wahl hilft da weiter.

Die Online-Profilerstellung ist natrlich noch

viel komplexer, als hier dargestellt. Wenn Du

mehr darber wissen mchtest, besuche dochmal die Webseiten der Datenschutzbeauftragen

oder bemhe eine Suchmaschine. (sebastian)

Gesucht: Spam relay

Guten tag und hallo, ich hoffe dass ihr mir wei-terhelfen knnt. Ich suche ein[en] mail server,von dem man ohne login eine mail verschicken

[kann, ] ohne [dass] die[ser] die [eigene] IPAdress [e] kontrollieren [kann]. (Aaaargh!

Anm. d. Red.)

Verffentliche deine Adresse an prominenter

Stelle im Usenet. Dann kriegst du massig Spam

zugeschickt. Analysiere deren Header. Die Kisten

von wo der Spam herkommt sind meist solche

offenen Relays. Dass die entweder nicht lang

offen sind oder von ueberall geblockt werden,

liegt in der Natur der Sache. (dollinger)

Erst hacken, dann fliegen?

Ich bin Auszubildender zum Fachinformatiker(Anwendungstechnik) am b.i.b. Paderborn.Jemand von uns hat durch Zufall entdeckt, wiedie dortige HP-UX den Dienst quittiert. Nach-dem er nach dreimaligem Test sicher war dasser es war, hat er dummerweise Klassenkamera-

den erzhlt wie es geht.

-

8/9/2019 Datenschleuder #73

7/36

MAILTO: [email protected]

die datenschleuder. 073 / Winter 2000

073-5

Dass die meisten Devices unter /dev schreibbe-rechtigt fr alle sind, verbreitete sich wie einLauffeuer. Zwei kamen noch dazu es auszupro-

bieren. Und genau die sitzen jetzt in der

Klemme. Sie haben RZ-Verbot und es wird zurZeit diskutiert, ob sie von der Schule fliegen.

Die Arbeitgeber werden informiert und ihreAusbildung ist in Gefahr. Wie ist die Rechts-

lage?

Gilt die Metapher: "Ich hab auch ein Messer inder Kche. Das heisst aber nicht, dass ich damitjemanden verletze." oder "Kindern, die Laufenlernen, sollten kein Messer in den Weg gelegt

bekommen." Gru, Holger Bartnick

Zur Rechtslage kann ich dir nichts verbindliches

sagen. Dafr gibt es Anwlte. Es ist natrlich

nicht die beste Vorgehensweise, das Teil gleich

mehrmals zu schroten und es unter den "Kame-

raden" zu verbreiten, die dann auch wie die

kleinen Kinder das auch machen. Klger wre es

gewesen, den Admin der Kiste mal darauf hinzu-

weisen.

Kurz - die sind selber schuld und gerade in eurer

Ausbildung solltet ihr in der Beziehung ein

wenig sensibler sein ...

Aber jemanden deswegen von der Schule zu

schmeissen finde ich schon ein wenig hart. Eher

sollten sie mal darueber nachdenken den Sysad-

min zu entlassen. Meiner Meinung nach. (jrn)

Security al Sparkasse

Hi, mir ist bei der Zusammenarbeit mit derSparkasse in Darmstadt etwas aufgefallen, dasihr vielleicht weiterverwenden knnt: Um zu

verhindern, da via Online-berweisung gr-ere Geldmengen von einem evtl. gehacktenKonto weggeschafft werden knnen, kann

man bei der Einrichtung des Onlinekontos

Hchstgrenzen der zulssigen berweisungs-betrge festlegen, z.B. 500,- pro Tag und Auf-

trag. Dieser Sicherheitsmechanismus ist keiner:Ein Telefonanruf bei der Sparkasse und dieDurchgabe der entsprechenden Kontonummergengen, um die Betragsgrenze beliebig zuerhhen oder ganz abzustellen. Hat jemandZugriff auf das Konto, sind die 20 000 dann

eben doch mit einem Schlag weg. Dem Kundenwird suggeriert, mehr als z.B. 500,- knnten

durch die Grenze sowieso nicht wegkommen.Soviel dazu. Gru, NilS

Und hinterher heit es dann, die Sparkasse sei

das Opfer gemeingefhrlicher Hacker gewor-

den... (tom)

Ohne Browser geht nunmal nichts...

Nicht, dass es einen besonders verwunderthtte, aber dieser Beipackzettel zur Sony

Cybershot 505 (s.u.) fllt auf.

Das angesprochene Stck Software (Picture

Gear) holt nur Bilder ber die serielle Schnitt-stelle von der Kamera und zeigt sie an. Unddas auch noch langsam und schlecht. Im gan-zen nichts, was den IE5 ansatzweise rechtferti-gen knnte. Und auch nur hebraeisch... Ein

Test in deutsch klappte sogar ganz ohne Win-dows... Mit reinem DOS und serieller Schnitt-stelle. Hans

Achja, wit ihr noch? Frher? Als man noch

Hardware benutzte, um Software zu verdongeln,

anstatt umgekehrt?! (tom)

-

8/9/2019 Datenschleuder #73

8/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

#073 / Winter 2000 die datenschleuder.

073-6

PrePaid Kartenvon Frank Rosengart

Wettrennen um Handysperre endet vor Gericht

Die deutschen Mobilfunkunternehmen haben

fr die UMTS-Lizenzen immense Summen auf-wenden mssen, die sie aber nicht allein auf-bringen konnten, sondern sich von Bankenleihen mussten. Die kreditgebenen Banken

mchten jedoch gern wissen, wie der Kredit-nehmer im Markt steht. Auch fr anstehendeFusionsverhandlungen und Brsenkurse sindbestimmte Messwerte interessant.

Zwei Messwerte sind die Kosten fr die Gewin-nung eines Neukunden und die Anzahl derNeukunden. Um diese Zahlen besonders gut

dastehen zu lassen, haben die Mobilfunkanbie-ter sogenannte PrePaid-Karten eingefhrt. Bei

diesen Karten braucht der Kunde keinen Ver-trag abzuschlieen und kann die anfallendenKosten sehr gut kontrollieren, da immer nur einaufgeladenes Guthaben abtelefoniert werdenkann. Daher sind wohl Jugendliche die Haupt-zielgruppe.

Um die Telefone noch schmackhafter zumachen und damit die Zahl der Neukunden (als

Kunde zhlen auch PrePaid Karten) zu steigern,

bieten die Mobilfunkanbieteer subventionierteTelefone an. Sie hoffen, dass der PrePaid Kundein den nchsten Monaten diese Subventiondurch hohe Minutenpreise wieder einbringt.Damit aber die "billigen" Telefone nicht mitKarten der Konkurrenz oder preiswerteren"normalen" Mobiltelefonkarten benutzt wer-den knnen, ist die Software des Mobiltelefons

mit einer sogenannten "SIM-Lock" Sperre ver-sehen.

Dies bedeutet, da das Telefon nur mit der ent-sprechenden PrePaid-Karte funktioniert. DerSIM-Lock Mechanismus bewirkt, da das Tele-fon fr andere Teilnehmerkarten nicht zu

benutzen ist. Findige Elektronikbastler nehmen

seid geraumer Zeit diese gesperrten Telefoneund deren Software genau unter die Lupe undhaben fr alle gngigen Modelle Lsungengefunden, diese Sperre zu beseitigen. Mitselbstgelteten Kabeln und meist eigens pro-grammierter Software knnen die meisten die-ser Sperren entfernt werden. Das Telefonarbeitet dann ganz gewhnlich mit jeder Karte

zusammen und unterscheidet sich auch sonstdurch nichts - auer im gnstigen Gertepreis.

Diese Tatsache haben windige Geschfte-macher erkannt und und kaufen massenweiseSIM-Lock Telefone, entsperren sie und verkau-fen sie mit Gewinn weiter. Oft gehen dieGerte ins Ausland. Da dieser Handel mittler-weile eine beachtliche Grenordnung erreichthat, werden Software und Hilfsmittel zur Ent-

sperrung im Internet fr ber 1000 DM ange-boten. Es gab sogar Hndler, die diesen Service

gegen Entgelt angeboten haben.Wer ist schneller?

Da die Mobilfunkanbieter diese erheblichenVerluste nicht weiter hinnehmen knnen, set-zen sie die Telefonhersteller unter Druck, dieSicherungen noch ausgefeilter und schwererknackbar zu machen. Es ist allerdings nur eine

Frage der Zeit, bis auch die neueste Variantewieder geknackt wird. Das Wissen ber die

Entfernung des SIM-Lock wird selten als

-

8/9/2019 Datenschleuder #73

9/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

die datenschleuder. 073 / Winter 2000

073-7

ffentliches Gut ins Netz gestellt. Hufig wirdes gegen viel Geld verkauft. Immerhin mssendie neuesten Handymodelle und aufwendiges

Laborgert bezahlt werden. Um dieser Ver-

schiebung des Geldes vom Mobilfunkanbieterweg zu diesem grauen Markt Einhalt zu gebie-

ten, mahnen die Mobilfunkbetreiber die Anbie-ter von Hilfsmitteln zur Entfernung des SIM-Locks ab und zwingen diese zur Entfernungihres Internetangebotes. Hufig wird miterheblichen Gebhren durch entsprechendeStreitwerte im Millionenbereich gedroht.

Dabei ist die Rechtslage nicht ganz eindeutig:

Der gewerbliche Vertrieb von Freischalt-Werk-zeugen wird mit einem Versto gegen dasWettbewerbsrecht belegt. Hier steht eine rich-terliche Entscheidung aus. Relativ wenig Hand-

habe haben die Mobilfunkanbieter gegen dasreine Verffentlichen von Informationen zurEntsperrung. Die Gewinnung von Informatio-nen zur Entsperrung (Reengineering) ist inDeutschland derzeit nicht strafbar. Auch einePreisgabe dieser Tipps und Bauanleitungen

steht nicht im Zusammenhang mit den Wettbe-werbsversten.

Anlsslich eines derzeit schwelenden juristi-schen Konfliktes, in dem ein in Mnchen anss-

siges Mobilfunkunternehmen sowie einebenfalls in Mnchen ansssiges namhaftesElektronikunternehmen gegen die Betreibereiner Website Klage anstrebt, der ber entspre-chende Anbieter von Freischalt-Werkzeugen

und die Methodik mit entsprechenden Linksberichtet hatten, stellt sich allerdings die Frageder Informationsfreiheit.

Der Chaos Computer Club weist darauf hin,dass die Kriminalisierung der Erarbeitung von

technischen Informationen (Reengineering)und die Verbreitung dieser Informationen(selbst oder ber Links) zur Folge haben wrde,dass die Preise fr die Informationen und

Dienstleistungen zur Entsperrung weiter stei-

gen, die Szene weiter in die Dunkelheit rckt

und sich die mafia-artigen Strukturen verfesti-gen. Abgesehen von der bislang unbeantwor-teten Frage, ob der Kufers des Telefons damit

nicht schlicht machen kann, was er will, kanndie Untersuchung und Vernderung der Soft-ware eines Telefons dem Benutzer durchausVorteile bringen.

So lsst sich - hnlich wie bei einem Computer- das Leistungsspektrum des Telefons erwei-tern. Bei einem Handy-Modell konnte mit der

vernderten Software beispielsweise dieTaschenrechnerfunktion wieder benutzt wer-

den, die der Hersteller bei dieser Baureihedeaktiviert hatte. Eine Konvention des Europa-rat zur Bekmpfung der "Internetkriminalitt"(Cybercrime) sieht vor, dass die unterzeichnen-den Lnder Gesetze erlassen, die die Verbrei-tung von "Hackertools" unter Strafe stellen.Darunter wrden auch die oben erwhntenEntsperrprogramme fallen. Der Entwurf dieserKommision wird derzeit von verschiedenenGremien bearbeitet.

Mirror des vor dem LG Mnchen schwelenden

Verfahrens [1] ,Cybercrime-Convention desEuroparats [2].

[1] http://www.ccc.de/BSE/

[2] http://conventions.coe.int/treaty/EN/projets/cybercrime24.doc

-

8/9/2019 Datenschleuder #73

10/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

#073 / Winter 2000 die datenschleuder.

073-8

-

8/9/2019 Datenschleuder #73

11/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

die datenschleuder. 073 / Winter 2000

073-9

-

8/9/2019 Datenschleuder #73

12/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

#073 / Winter 2000 die datenschleuder.

073-10

-

8/9/2019 Datenschleuder #73

13/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

die datenschleuder. 073 / Winter 2000

073-11

-

8/9/2019 Datenschleuder #73

14/36

BITVERTEUERUNG AKTUELL: SIM-LOCKS

#073 / Winter 2000 die datenschleuder.

073-12

-

8/9/2019 Datenschleuder #73

15/36

REALITTSVERLUST CYBERCRIME CONVENTION

die datenschleuder. 073 / Winter 2000

073-13

Cybercrime Conventionvon Frank Rosengart

Seit 1997 kursiert ein weiteres Schreckgespenst hinsichtlich der Einschrnkung von Brger-rechten. Der Europarat erarbeitet eine Konvention, nach der sich die Mitgliedsstaaten zurMindeststandards bei der Strafverfolgung von Taten in Zusammenhang mit Computernund Kommunikationsmitteln ("Cybercrime") verpflichten.

Wie auch schon bei den Enfopol-Plnen warenmassive Nachforschungen seitens Brgerrecht-

lern und Presse ntig, bis der Entwurf ffentlichwurde.

Aus dem Justizministerium heit es, die Kon-vention soll vor allem Rechtssicherheit im Inter-net schaffen. Die schafft es auch, nmlich frJustiz und Polizeibehrden. Aber auch fr Fir-men, die mangelhafte Sicherheit in ihren Pro-

dukten und Dienstleistungen implementierthaben. Die Cybercrime-Konvention erlaubt es

den Firmen, eine zu detaillierte Verffentli-chung der Sicherheitsprobleme strafrechtlichverfolgen zu lassen. Auch der konkrete Nach-weis von Sicherheitslcken wird extremerschwert, da die Mitgliedsstaaten Gesetzeerlassen mssen, die die Erstellung von "Hak-

kertools" unter Strafe stellen. Das Justizmini-sterium betont dabei, dass "dual-use"Anwendungen nicht dadurch erfasst werden.Jedoch steht im Draft 24 der Konvention, dass

Programme, die "primarily" fr den kriminellenGebrauch bestimmt sind, verboten werdenmssen. Das widerspricht eindeutig der Idee,dass ntzliche Tools erlaubt bleiben.

Einige der Punkte der Konvention werdenbereits durch das deutsche Recht abgedeckt,wie zum Beispiel das "Aussphen von Daten".

Hier fehlt jedoch ein Hinweis darauf, dass dieDaten eindeutig als nichtffentlich gekenn-

zeichnet sein mssen und einem besonderen

Schutz unterliegen. So kann also die harmlose

Benutzung eines FTP-Servers bereits verfolgt

werden, wenn der Betreiber die Daten (imNachhinein) als nichtffentlich bezeichnet. Dieswird zwar in einer Funote eingeschrnkt,jedoch unterliegen Funoten blicherweiseauch einer gewissen Fluktation, so dass jederneue Entwurf dieser Konvention entsprechendkritisch und sorgsam begutachtet werden muss.

Viel Spielraum fr Interpretation lsst derBegriff "on a commercial scale", der als Ma-

stab strafbare Urheberrechtsverletzungen imSinne der WIPO-Abkommen gilt. Damit scheintdas speziell deutsche Recht auf private Kopienzumindest nicht angetastet.

Fr Datenschtzer haarstrubend ist der zweiteAbschnitt der Konvention, der sich mit demErhebung von Verkehrs- und Inhaltsdaten inEchtzeit beschftigt. Damit scheint die Ver-

pflichtung zur Implementierung von LI (Lawful

Interception) eindeutig besiegelt und auch dieVerpflichtung der Provider, als rechte Hand der

Strafverfolgungsbehrden zu agieren und sichum die Erhebung und Sicherung der Beweisda-ten zum kmmern. Bedenken, dass verstecktein Key Recovery gefordert wird, sind nichtbesttigt. Den Providern bleibt es frei, die ent-schlsselten Daten den Behrden zu bergeben

- oder besser, gar nicht erst Nutzungsdaten zuerheben. Provider sind nur gezwungen, Daten

herauszugeben, die sie auch haben. Allerdings

-

8/9/2019 Datenschleuder #73

16/36

REALITTSVERLUST CYBERCRIME CONVENTION

#073 / Winter 2000 die datenschleuder.

073-14

knnen trotzdem nationale Gesetze die Provider zur Erhebung und Aufbewahrung von Daten zwin-gen. Das Justizministerium betont, dass die Daten immer nur im Rahmen eines Rechtshilfeersuchenzur Verfgung gestellt werden mssen. Dank EuroPol steht aber der ungehinderten Reise der Daten

nichts mehr im Wege. Die Datenreise knnte also bald zu einem strafrechtlichen Horrortrip werden.

Das Dokument wird jetzt im Dezember in die vorerst letzte Runde gebracht und ist in der Fassung24 im Netz zu finden. Zwischendurch war mal der Draft 19 ffentlich geworden. Zwischenversionenhlt die Kommission aus Rcksicht auf "diplomatische Empfindlichkeiten" zurck. Erst wenn dasAbkommen ratifiziert wurde, wird sich zeigen, wie die Staaten die einzelnen Paragrafen interpretie-

ren und in nationales Recht umsetzen. Holland hat immerhin schon einen Anfang gemacht und willschon vor der Ratifizierung seine Gesetze entsprechend anpassen.

Dann mu wohl demnchst auf jedem Exemplar der Datenschleuder folgender Hinweis angebracht werden: Achtung: der Bundes-gesundheitsminister warnt: >Die Datenschleuder< gefhrdet Ihre Gesundheit! Bereits eine einzige Ausgabe diser Publikation enthlteine Strichcode-Dosis in mind. 32facher Hhe im Vergleich zu herkmmlichen Zeitschriften.

-

8/9/2019 Datenschleuder #73

17/36

CHAOS REALITTSDIENST EXTREM

die datenschleuder. 073 / Winter 2000

073-15

Politikfnords oderdie Realitten bundesdeutscher

Abgeordneter und Jugendschtzervon Jadis

Da wir alle in verschiedenen Realitten leben und jeder seine eigene Wirklichkeit (TM)konstruiert, sollte seit lngerem bekannt sein. So leben auch Politiker in ihrer eigenen,kleinen Realitt und dies durfte ich bei einer Einladung als Sachverstndige fr den CCCbei einer ffentlichen Anhrung des Bundestages bestaunen.

Der Ausschuss fr Familie, Senioren, Frauenund Jugend lud zur Anhrung ber Jugend-

schutz im Internet ein und bat um Stellung-nahme. Geladen waren Expertinnen undExperten der Kirchmedia GmbH, des Deut-schen Jugendinstitutes, des Verbandes PrivaterRundfunk- und Telekommunikation e.V., desJugendschutz.net, der FSK, des Deutschen Kin-

derschutzbundes e.V., der BPjS, des Hans-Bre-dow-Institutes fr Medienforschung, derLandesmedienanstalt Saar, der FSM und des

Chaos Computer Club e.V. Zum Thema gab eseinen Fragenkatalog und einen Entschlieungs-antrag der von SPD und Grnen getragenwurde. In diesem Antrag ging es beispielsweisedarum, "einen wirksamen Jugendschutz recht-lich und technisch auch bei Anbieteren vonNetzinhalten (z.B. in Online-Diensten) zu ver-wirklichen" oder auf die Bekanntmachung derIndizierungsentscheidungen im Bundesanzeiger

zu verzichten, "um jugendgefhrdenden Ange-boten in Datennetzen nicht zustzliche Publizi-tt zu verschaffen".

Sachlichkeit sollte Trumpf sein und Expertensollten ihre Meinung kund tun. Ein gutes Kon-zept im Angesicht des emotional aufgeladenenThemas. Mit der Sachlichkeit war es aber sp-testens dann vorbei, als die Bundesprfstelle

und Jugendschutz.net mit ihrer Prsentationder "Gesammelten Scheulichkeiten des Inter-nets der letzten Jahre" aufwartete und dieAnhrung von der Sach- auf die Gefhlsebenekippte. Vom Zeitpunkt, da die Abgeordneten

diese unsglichen Bildchen und Parolen sahen,war man sich einig, da man so etwas in jedemFalle unterbinden msse. Anmerkungen der

Abgeordneten wie:"Wenn uns das jetzt schonso schockt, was mu das dann erst mit Kindernmachen?" oder " Kann man nicht verhindern,da man sowas berhaupt aufrufen kann?"lie an der "Medienkompetenz" mancherAbgeordneten zweifeln.

Die Lsung liegt auf der Hand: wir filtern alles

und machen den BPjS-Index nicht mehr ffent-lich.

Studien sprechen gegen den Einsatz von Fil-tern. Die COPA-Untersuchung (Commission onChild Online Protection, http://www.copacom-mission.org), eine us-amerikanische Studie dieim Oktober dem Kongress vorgelegt wurdestellt die Tendenz zum "overblocking" von Fil-

tersoftware fest, d.h. es fllt bei der Filterei vie-les sinnvolles unter den Tisch und in denmeisten Fllen bleibt es fr die User auch noch

intransparent, was eigentlich genau gefiltert

-

8/9/2019 Datenschleuder #73

18/36

CHAOS REALITTSDIENST EXTREM

#073 / Winter 2000 die datenschleuder.

073-16

wird. Dies drang nach meinem Empfinden abernicht mehr in das Bewutsein der nunmehrsozialethisch desorientierten Abgeordneten.

Auch die Tatsache, da Filtersoftware in Stu-

dien (z.B. unter [1]) mit einer Fehlerquote vonteilweise ber 80% nicht gerade hervorragend

abschnitten, schien nicht zum Nachdenkenanzuregen.

Die mangelnde Effizienz von Filtersoftwarewurde auch von den anwesenden Expertenzum grten Teil nicht bestritten. Die Vertrete-rin des Kinderschutzbundes bemerkte, daauch die Seite ihrer Institution mit handelsbli-

chen Filtersystemen nicht mehr aufzurufen sei,da auf diesen Seiten auch das Thema "Sex"thematisiert und somit die Seite herausgefiltertwrde. Auch andere besttigten diesen Ein-

druck und hielten Filtersysteme nicht gerade frder Weisheit letzter Schlu. Dennoch blieb derEindruck, da nach dem Blick auf die Schmud-delecken des Internets, Filter ja irgendwie nichtschaden knnten und irgendwas msse man jatun. Der Bertelsmann-Konzern tut in diesem

Zusammenhang ja auch was und empfiehlt Fil-ter an Schulen und Bibliotheken, sicherlich gibtes da auch finanzielle Untersttzung und dann

kanns ja eigentlich nur gut sein, oder?

Verkannt wurde von den meisten die Tatsache,mit ICRA [2] und anderen Filtermodellen, eineweltweite Zensur-Infrarstruktur zu etablieren.Auch die Frage der Vertreterin des DeutschenJugendinstitutes "Wer kontrolliert die Kontrol-

leure?" verhallte im Fraktionssaal der CDU/CSU.

Bemerkenswert, wie immer, da es eigentlichnicht um Jugendschutz, um Jugendliche undderen Entwicklung ging, sondern darum, was

man gesellschaftlich mchte und was nicht.Dabei soll hier nicht zur Debatte stehen, wieman Kinderpornos und dergleichen findet, son-

dern da es nicht um Konzepte fr Jugendliche

und deren Umgang mit Realitten ging, son-dern um fiese Sachen, die man eben nicht will(auch nicht, und gerade nicht fr Erwachsene).

Dies kommt auch in einem Punkt des Entschlie-ungsantrages zum Tragen, in dem die Nicht-Verffentlichung der Entscheidungen der Bun-desprfstelle im Bundesanzeiger gefordert wird.

Das ist angedacht, um den Jugendlichen dieMglichkeit zu nehmen, sich die besten Adres-sen fr fiese Sachen aus dem Bundesanzeiger

zu besorgen. Wieweit der Bundesanzeiger tat-schlich Verbreitung unter Jugendlichen findet,

sollte man untersuchen, bevor man in das Mit-telalter zurckkehrt, wo ungeeignete Schriftenvor den Laien auf dem ppstlichen Indexgeheimgehalten wurden. In einer Demokratiemssen entsprechende Indizierungen fr denBrger transparent sein und drfen keinesfallsgeheimgehalten werden.

Ein interessanter Realittsabgleich in der Welt

der Politik, die Menschen vor Schlimmen

bewahren will und dafr Grundrechte opfert.

[1] http://www.peacefire.org/error-rates/[2] http://www.icra.org

-

8/9/2019 Datenschleuder #73

19/36

BIG BROTHER IS... LISTENING!

die datenschleuder. 073 / Winter 2000

073-17

Big Brother is listening...von Andy Mller-Maguhn

Wo ist eigentlich der Unterschied zwischen"Lawful Interception" und "Signal Intelligence"?

Auf den folgenden Seiten drucken wir eine Broschre der FirmaSiemens ab, die Dienstleistungen bewirbt, die normalerweisenicht beworben werden: Lawful Interception. Das sogenannte"gesetzesmssige Abhren" - lngst integrierter Funktionsum-fang des Telefonnetzes auf Basis etwa der Siemens EWSD-Tech-nologie (Elektronisches Whlsystem Digital) befindet sich dabei

blicherweise in der sogenannten "Passiv-vermarktung" [1], dieBroschre ist wohl eher fr den speziellen Kundenkreis der"Bedarfstrger" formuliert.

Auch wenn man als braver Brger in Anerkenntnis der "freiheit-lich demokratischen Grundordnung" und des Grundgesetzesdabei neben dem Grundgesetz Artikel 10 Absatz 1 [2] auch diein Absatz 2 angedeuteten Einschrnkungen und die entspre-chenden Vielfltigungen weiteren Gesetze (G10 - Gesetz, 100a, 100b der Straf- prozessordnung, 39 bis 43 des Aus-senwirtschaftsgesetzes etc.) akzeptiert, so kann dies doch nichtdarber hinwegtuschen, da die Siemens-Technologie "Law-ful Interception" noch viel mehr ermglicht.

Denn die auf der einen Seite beworbene Erfllung "strengstergesetzliche Vorgaben" (Broschre Seite 15) sagt ja noch langenicht, um welche Gesetze welchen Landes es sich handelt. Sie-mens verkauft sowohl die Vermittlungs- stellentechnik EWSDals auch die dazugehrige LI (Lawful Interception) Technologieweltweit in alle mglichen Staaten.

Mgen in einem Land wie der Bundesrepublik Deutschland dieim Rahmen der mehr oder weniger berzeugender Legitimati-ons-Simulation durchgefhrten gesetzlich begrndeten Ein-griffe in das Fernmeldegeheimniss immerhin auf nachlesbarenGesetzen und Zustndigkeiten beruhen und sich entsprechend"demokratisch" nennen, so beruhen auch sogenannte "totali-

tre", "diktatorische" oder schlicht "undemokratische" Staatenin der Regel nicht weniger auf Gesetzen, und die entsprechen-den Eingriffe in das Fernmeldegeheimniss - so es denn ber-haupt existiert - auf "gesetzlichen Vorgaben". Kurz: wenn dieMilitrregierung eines afrikanischen Landes Ihre Brger in gro-en Mastab abhrt ist das genauso "gesetzmssiges Abh-

ren" (lawful interception) wie die Aktionen der chinesischenRegierung gegenber den internetnutzenden Brgern IhresLandes.

An dieser Stelle kommen wir dann - der einfachkeit halber Ori-entiert an der zusammenfassenden Funktionsumfangsliste aufSeite 15 der Broschre - an den nchsten Punkt, gleich nach"erfllt strengeste gesetzliche Vorgaben". Dort steht: "flexibelkonfigurierbar und skalierbar" und damit kommen wir zur ent-scheidenden Frage: wie bitteschn soll dein eine flexibel konfi-gurierbar- und skalierbare Technologie strengste gesetzklicheVorgaben erfllen?

Auch auf diese Frage weiss die Broschre eine Antwort, auf

Seite 4: "Bei vernderten Anforderungen wieder Neuinvestitio-nen ttigen? Setzen Sie stattfessen auf eine flexible und aus-baufhige Gesamtlsung".

Also: wenn wir - z.B. mithilfe von Gesetzen - unsere freiheitli-che Demokratische Grundordnung vom Effekt her in einentotalitren Staat verwandeln und entsprechend die gesetzlichenGrundlagen zur Telekommunikationsberwachung ausdehnenist das mit Siemens-LI-Technologie ganz flexibel und ausbauf-hig zu realisieren. Supa, oder?

Neben den technischen Details dieses Systems - die interessanteKompatibilitt zu Anforderungen von ETSI und NSA - aufweist(Absende- spezifische Telekommunikationsmarkierung und

dezentrale T-Stcke mit Mustererkennungsweichen) sei aller-dings noch eine weitere Frage in den Raum gestellt: was istdenn eigentlich der Unterschied zwischen gesetzlich legitimier-ten Abhren (lawful interception) und dem groflchigenAbhren von Telekommunikation durch Geheimdienste (signalintelligence).

Ich habe weder in der Broschre noch in der Wirklichkeit bis-

lang eine Antwort darauf gefunden, auch wenn wir natrlich

normalerweise von einem gezielten Eingriff / Abhren von TK

gegenber dem standardmssigen und weitflchigen Abhren

von TK ausgehen. Aber vielleicht findet sich unter den Lesern ja

jemand, der eine berzeugende Antwort parat hat. Entspre-

chende Hinweise nimmt jeder Telefonapparat am ffentlichenNetz unter dem Stichwort "Bundesstelle fr Fernmeldestatistik"

entgegen.

[1] Passiv-Vermarktung ist das bereithalten von Produktenoder Dienstleistungen, deren Existenz allerdings extern nichtkommuniziert und beworben wird. Das "nationale" 1 TR6-ISDN bei der Telekom fllt darunter ebenso wie die Mickey-Mouse-Hefte in der Lufthansa Business Class: Angeboten wer-den einem die Sachen nicht, aber wenn man danach fragt,bekommt man es.[2] (1)Das Briefgeheimnis sowie das Post- und Fernmeldege-heimnis sind unverletzlich.(2) Beschrnkungen drfen nur auf Grund eines Gesetzesangeordnet werden. Dient die Beschrnkung dem Schutze derfreiheitlichen demokratischen Grundornung oder desBestandes oder der Sicherung des Bundes oder eines Landes, so

kann das Gesetz bestimmen, da sie dem Betroffenen nichtmitgeteilt wird und dass an die Stelle des Rechtsweges dieNachprfung durch von der Volksvertretung bestellte Organeund Hilfsorgane tritt."

-

8/9/2019 Datenschleuder #73

20/36

BIG BROTHER IS... LISTENING!

#073 / Winter 2000 die datenschleuder.

073-18

-

8/9/2019 Datenschleuder #73

21/36

BIG BROTHER IS... LISTENING!

die datenschleuder. 073 / Winter 2000

073-19

-

8/9/2019 Datenschleuder #73

22/36

BIG BROTHER IS... LISTENING!

#073 / Winter 2000 die datenschleuder.

073-20

-

8/9/2019 Datenschleuder #73

23/36

BIG BROTHER IS... LISTENING!

die datenschleuder. 073 / Winter 2000

073-21

-

8/9/2019 Datenschleuder #73

24/36

BIG BROTHER IS... LISTENING!

#073 / Winter 2000 die datenschleuder.

073-22

-

8/9/2019 Datenschleuder #73

25/36

BIG BROTHER IS... LISTENING!

die datenschleuder. 073 / Winter 2000

073-23

-

8/9/2019 Datenschleuder #73

26/36

BIG BROTHER IS... LISTENING!

#073 / Winter 2000 die datenschleuder.

073-24

-

8/9/2019 Datenschleuder #73

27/36

-

8/9/2019 Datenschleuder #73

28/36

NOKIA (DIS-)CONNECTING PEOPLE...

#073 / Winter 2000 die datenschleuder.

073-26

SMS werden aber normalerweise nur im 7-Bit-Format bertragen.

Doch fuer Business Cards gibt es noch einanderes in den Smart Messaging Specifications

festgelegtes Format, das sich auch mit dem ineurem Telefon eingebauten Gimmick-Parserverschicken lt. Das Format ist ziemlich simpelund geht so ( = Line feed); Schlsselwrter

sind grundstzlich case-sensitive.)

Business Card

Alle Felder, die in der Mitte leergelassen wer-

den sollen, mssen trotzdem mit abge-schlossen werden. Alle am Ende leergelassenenfelder knnen weggelassen werden. Der Auf-bau von und ist tel bzw. fax wobei auchmehrere durch getrennte Zeilen exitierenknnen. Beispiel: Business Card T-0190-

Info tel +49130190190

Einziges Problem ist, da man Nokia-Telefonen

normalerweise kein Linefeed eingeben kann.Doch z.B. mit dem Palm-Programm "SMSMonkey Messenger" lassen sich selbst in der

Shareware-Demo-Version genug LFs per IRzum Telefon schicken.

Nokia Attacks!

Doch kehren wir zurck zum Ausgangspunktdieses Berichtes: Wir wollten ja ein Telefonremote rebooten.

Stellen wir uns einmal folgendes Beispiel vor:Angreifer A schickt Opfer O direkt oder bereinen FreeSMS-Dienst Business Card vom fol-genden Format:

Business Card Claudia tel*0172xxxxxxx tel *0172xxxxxxx

O empfngt die Visitenkarte und denkt sich"Wer auch immer Claudia ist, vielleicht kann

ich die Nummer ja mal gebrauchen" und spei-

chert sie ab. Kurze Zeit spter ruft A von einembeliebigen Telefon, das xxxxxxx als letzte Stel-len der abgehend bermittelten Rufnummer

hat, bei O an. Und drei Minuten spter wieder.Und wieder. O bekommt von den Anrufen

nichts mit, da das Telefon ja nichts anzeigt.Vielleicht bemerkt er noch nicht einmal, dasein Telefon regelmig rebootet und dadurchfast die ganze Zeit nicht erreichbar ist. Ist Oberuflich von Erreichbarkeit abhngig, so kanndas bse Folgen haben. Wenn A auch nocheine SMS von einer xxxxxxx-Nummer aus an Aschickt, kann O keine SMs mehr lesen, bis er

den Eintrag im Telefonbuch gelscht hat.

Da fr xxxxxxx-Nummern keine Eintrge in derAnruferliste angelegt werden, wird O auch nie

erfahren, von welcher Nummer A anruft, dennA verwendet natuerlich_nicht_ die 0172-xxxxxxx. Findet O tatschlich den Telefonbuch-eintrag, so fllt der rger womglich noch aufden Besitzer der D2-Nummer zurck.

Betriffts mich?Der Bug wurde uns mittlerweile von vielen Leu-ten besttigt. Allerdings kursierte die Meinunger betrfe nur ltere Telefone. Nun ja, zumin-

dest mit von uns getesteten 7110ern mit denSoftwareversionen 4.80, 4.84, 4.88 und 5.00hat alles problemlos funktioniert. Auch ein

6210 mit V4.08 war betroffen. Man bedenke,da die Version 5.00 erst wenige Wochen altist. Bedanken wir uns bei Nokia !

Wir werden uns weiter mit Smart Messagingbeschftigen und bei Interesse (hoffentlich) inder nchsten DS weiter berichten. WeitereInformationen zu Smart Messaging finden sich

in den Smart Messaging Specifications, die manim Developer-Bereich von [1] findet. Feedbackzum Artikel an mailto:[email protected].

[1] http://www.forum.nokia.com/

-

8/9/2019 Datenschleuder #73

29/36

OFFTOPIC

die datenschleuder. 073 / Winter 2000

073-27

To the citizens of theUnited States of America,

In the light of your failure to elect a President of the USA and thus to govern yourselves, wehereby give notice of the revocation of your independence, effective today.

Her Sovereign Majesty Queen Elizabeth II willresume monarchial duties over all states, com-

monwealths and other territories. Except Utah,which she does not fancy. Your new prime min-ister (The rt. hon. Tony Blair, MP for the97.85% of you who have until now beenunaware that there is a world outside your bor-ders) will appoint a minister for America with-out the need for further elections. Congressand the Senate will be disbanded. A question-naire will be circulated next year to determine

whether any of you noticed.

To aid in the transition to a British Crown

Dependency, the following rules are introducedwith immediate effect:

1. You should look up "revocation" in theOxford English Dictionary. Generally, youshould raise your vocabulary to acceptable lev-els. Look up "vocabulary". Using the sametwenty seven words interspersed with filler

noises such as "like" and "you know" is anunacceptable and inefficient form of communi-cation. Look up "interspersed".

2. There is no such thing as "US English". We

will let Microsoft know on your behalf.

3. You should learn to distinguish the English

and Australian accents. It really isn't that hard.

4. Hollywood will be required occasionally to

cast English actors as the good guys.

5. You should relearn your original nationalanthem, "God Save The Queen", but only

after carrying out task 1. We would not wantyou to get confused and give up half waythrough.

6. You should stop playing American "foot-ball". You will no longer be allowed to play it,

and should instead play proper football. Thoseof you brave enough will, in time, be allowedto play rugby (which is similar to American"football", but does not involve stopping for a

rest every twenty seconds or wearing full kevlarbody armour like nancies).

7. You should declare war on Quebec and Fra-

nce, using nuclear weapons if they give youany merde. The 98.85% of you who were notaware that there is a world outside your bor-

ders should count yourselves lucky. The Rus-sians have never been the bad guys. "Merde"is French for "shit".

8. July 4th is no longer a public holiday. Nov-ember 8th will be instead, but only in England.It will be called "Indecisive Day".

9. All American cars are hereby banned. Theyare crap and it is for your own good. When weshow you German cars, you will understand

what we mean.

10. Please tell us who killed JFK. It's been driv-

ing us crazy. Thank you for your cooperation.

-

8/9/2019 Datenschleuder #73

30/36

-

8/9/2019 Datenschleuder #73

31/36

COMPUTERUNSICHERHEIT

die datenschleuder. 073 / Winter 2000

073-29

Wie ist Nessus den eigentlich aufgebaut?

Nessus ist auf einer client-server architectureaufgebaut, was sehr viele Vorteile mitbringt.

Einmal a) dem Server welcher die Attacken aus-fhrt, und einmal dem Client welcher als Fron-tend dient. Man kann Server und Client aufunterschiedlichen Systemen laufen lassen. Dasbietet z.B. einem Sysadmin die Mglichkeit seinganzes Netzwerk von einer normaler Work-station aus zu berwachen, whrend im Kellerdie Mainframe das ganze Netz auf Sicherheits-

lcher berprft. Es gibt Clients fr X, frWin32 und fr Java. Es ist ausserdem mglichunzhlige scans gleichzeitig laufen zu lassen(vorausgesetzt der Server macht das mit)

Nessus glaubt nicht daran das Version x.x.x derSoftware gegen Bug-XYZ immun ist, Nessus

prft es.

Und wie sagt mir Nessus dann was ergefunden hat?

Nessus sagt nicht nur, was alles faul ist, sondern

sagt auch gleich "wie" faul es ist (von low bis

high). Nessus hat mehrere mglichkeiten seine"reports" anzuzeigen. -ASCII -LaTeX -HTML -*.nsr (das eigene format). Und das wichtigstean Nessus: Es ist frei, und frei von jedem Kom-

merz.

Und wie gehen die Admins damit um?

Einerseits knnte Nessus bald zum unersetzli-chen security-tool fr Admins werden, anderer-seits knnte Nessus dem einen oder anderen

Admin zum Hals raushngen, nachdem es sichdie Herren Mchtegern-Hacker in seinem Netz-

werk gemtlich gemacht haben. Auf Nessusdarf man sich allerdings nicht zu 100% verlas-sen. Es kommt immer wieder vor, dass Nessusein Sicherheitsloch findet, welches eigentlichgar keins ist. Andersherum geht das ganze Spielauch. Nessus gibt z.B. ein "normalen" security-notify aus, den selbst ein blinder Administrator

als gravierende Lcke erkennen wrde. Ausser-dem empfehle ich persnlich Nessus oft zu

updaten, um so immer ein Optimun an Sicher-heit zu Gewhrleisten.

Sollten Gesetze kommen die "hackertools"verbieten, so ist Nessus sicher eines der erstenTools die verschwinden. Wieviel mehr Systemedanach gehackt werden, weil die Admins ofteinfach nicht in der lage sind _alle_ sicherheits-

lcken zu kennen ist die frage. In den USAwurde Nessus brigens von der Regierung zuden top10 der "must-have-security-tools" ein-

gestufft, was die Qualitt von Nessus wirklichgut unterstreicht.

Generell ist Nessus jedem Admin wirklich sehrans Herz zu legen. Sein Chef wird es ihm even-tuell eines Tages danken.

-

8/9/2019 Datenschleuder #73

32/36

DAS BESONDERE BUCH[TM]

#073 / Winter 2000 die datenschleuder.

073-30

A Short Course inthe Secret Warvon Christopher Felix

Christopher Felix oder, wie er mit richtigemNamen heit, James McCargar, war als Beam-ter des US-Auenministerium jahrelang im Auf-

trag des CIA in Osteuropa ttig. In seinem Buchbeschreibt er detailliert, wie ein Geheimdienstarbeitet, welche Methoden die nicht-techni-sche Aufklrung (die Originalausgabe desBuches erschien 1963) anwendet und wie dar-aus Schlsse und Handlungen abgeleitet wer-

den.Pikanterweise wurde ich auf das Buch im

Bericht des Hamburgischen Landesamtes frVerfassungsschutz ber den Geheimdienst derScientology-Organisation (die Broschre ist

trocken, aber auch "gegen den Strich" lesens-wert und kann dort angefordert werden) auf-merksam.

Eine kleine Warnung: McCargar schreibt einen

zum Teil trockenen, etwas professoralen Stilund benutzt oft Ausdrcke, die nicht im Voka-bular eines vorwiegend an technischem Eng-

lisch geschulten Hackers auftauchen - ichjedenfalls mute einige Begriffe nachschlagenund auch ein paar verklausulierte Stze mehr-fach lesen.

Dennoch: Die Mhe lohnt sich, wird einemdoch fernab jeder Verschwrungstheorie deut-

lich, welche Mglichkeiten der Informationsbe-schaffung den Diensten offenstehen, auchohne technische Verfahren einzusetzen. Diessollte bei der Bewertung technischer Angriffs-

mglichkeiten, die sonst zuerst in unser Blick-feld gelangen, zu denken geben - einewertvolle Horizonterweiterung also.

, A Short Course in the Secret War, 3rd Ed., Verlag Ma-

dison Books, ISBN: nicht bekannt DM 40, (ca.)

E-Privacy: Daten-schutz im Internetvon Helmut Bumler (Hrsg.)

Ende August dieses Jahres fand in Schleswig-Holstein eine Sommerakademie zum Thema"E-Privacy - Datenschutz im Internet" statt.

Die Materialien fr diese Sommerakademiesind zeitgleich als Begleitbuch in der Fachbuch-reihe DuD-Fachbeitrge (DuD steht fr Daten-schutz und Datensicherheit) erschienen. Diesesvon Helmut Bumler, dem Leiter des "Unab-hngigen Landeszentrums fr Datenschutz

Schleswig-Holstein", herausgegebene Buchwendet sich daher in erster Linie an den fach-kundigen Leser, was sich leider auch durch den

mit 69,- DM nicht gerade gnstigen Preis zeigt.

Das Buch besteht aus fast 30 Fachartikeln auf

331 Seiten von Wissenschaftlern, Journalistenund anderen Fachleuten. Den Anfang machenBeitrge zum Thema Online-Profiling und dendamit verbundenen Mechanismen wie Cookies

oder Web-Bugs. Ein weiterer Abschnittbeschftigt sich mit der Regelung durch den

Staat, den Gesetzen zum Schutz der Privat-sphre und der Bekmpfung der Internetkrimi-nalitt. Ein Beitrag zur "Internet Governance"

ist hervorzuheben, er beschreibt eine mglicheOrdnung des Internets. Als nchstes werdenmgliche Steuerungselemente des Datenschut-zes wie Anonymisierer, mgliche elektronischeZahlungsmittel im E-Commerce und das P3P-

Protokoll diskutiert. Aber auch der Verbraucherselbst mu sich schtzen. Dies ist Gegenstanddes fnften Kapitels. Ein "Identittsmanage-ment" wird unter anderem vorgeschlagen. Imsechsten Abschnitt wird ein Blick in die Zukunftgewagt. So werden Projekte zu Internet-Wah-len und Online-Verwaltung vorgestellt. DieEntwicklung des Datenschutzes und der Aufga-ben der Datenschutzbeauftragten werden

ebenfalls in diesem Kapitel diskutiert. Das Buchschliet mit Prognosen und konkreten Szena-

-

8/9/2019 Datenschleuder #73

33/36

DAS BESONDERE BUCH[TM]

die datenschleuder. 073 / Winter 2000

073-31

rien fr die Umsetzung des Datenschutzes inder Zukunft.

Das Buch ist ein Fundus an Informationen unddeckt ein sehr breites Spektrum an Themen ab.

Man mu aber schon ein gewisses Interesseund Vorwissen mitbringen, denn die Beitrgesind im Stil von Fachartikeln geschrieben undenthalten oft eine Vielzahl von Funoten mit

Nebenbemerkungen, Definitionen oder Quel-lenangaben. Dafr drfte der Wunsch auf Hin-weise nach weiterfhrender Literatur mehr alsgedeckt sein. Wer sich eingehend mit Themendes Datenschutzes und den Plnen fr die nahe

Zukunft beschftigen mchte, sollte einen Blickin dieses umfangreiche Buch werfen.

Helmut Bumler (Hrsg.), E-Privacy Datenschutz im

Internet, Verlag DuD-Fachbeitrge, Vieweg Verlag,

Braunschweig/Wiesbaden, ISBN: 3-528-03921-3 DM

69,

Vom Ende derAnonymitt : DieGlobalisierung derberwachungvon Christiane Schulzki-Haddouti

Gerade erschienen ist das von ChristianeSchulzki-Haddouti herausgegebene Telepolis-Buch "Vom Ende der Anonymitt: Die Globali-

sierung der berwachung". Der Untertitel desBuches trifft meiner Meinung nach besser denInhalt, da das Buch in erster Linie von der Aus-dehnung der berwachung und dem Eindrin-gen in die Privatsphre handelt und erst inzweiter Linie der Frage nach der Anonymitt

nachgeht. Wie das vorgenannte Buch bestehtdieses auch wieder aus Beitrgen namhafterAutoren, wobei jedoch die Zielgruppe eine

breitere ist.

Das Buch ist unterteilt in fnf Abschnitte. Der

erste Abschnitt handelt von der berwachungdurch die Strafverfolgung. Hauptschlich wirdauf die jngste Entwicklung in Europa einge-

gangen, die durch die Einrichtung zahlreicherComputersysteme zur staatenbergreifenden

Speicherung von berwachungsdaten und derstetigen Ausweitung der Befugnisse der Euro-pol geprgt ist. Einen besonderen Stellenwertbekommen die Vorgnge um die mit "Enfopol"bezeichneten geheimen Dokumente zur Aus-weitung der berwachung und der Weitergabeder berwachungsanordnungen zwischen EU-Staaten.

Im zweiten Abschnitt werden die Aktivittender Geheimdienste besprochen. In den Beitr-gen von Nicky Hader und Duncan Campbell

wird das globale berwachungssystem Eche-lon, seine Entwicklung und seine Fhigkeitenvorgestellt. Daneben werden die westdeutscheFunkspionage und die US-Plne zur Abwehrvon "Cyberattakken" untersucht.

Der dritte Abschnitt trgt die berschrift"Zukunftslabor" und fllt schon rein optischaus dem Rahmen. Er enthlt eine Sammlungvon Beitrgen, die bereits in der Telepolis verf-fentlicht wurden. Was in den Beitrgen teil-

weise wie Science-Fiction anmutet, sindaktuelle Forschungsprojekte oder bereits imEinsatz befindliche Systeme zur "intelligenten",automatisierten berwachung.

Hufig werden berwachungsmanahmen inKauf genommen, wenn durch sie eine Senkungder subjektiven Gefhrdung durch Straftaten

suggeriert wird. Der vierte Abschnitt handeltvon diesem Phnomen. Anhand des BeispielsEngland wird deutlich gemacht, wie die ber-

wachung zur Abwehr einer Gefahr (z.B. Bom-benanschlge der IRA) vorangetrieben undgerechtfertigt wird. Obwohl die berwachungdurch die technische Entwicklung immer tiefer-

greifend und lckenloser wird, scheint ein

-

8/9/2019 Datenschleuder #73

34/36

DAS BESONDERE BUCH[TM]

#073 / Winter 2000 die datenschleuder.

073-32

Groteil der Bevlkerung dies nicht wahrzu-nehmen oder sich damit bereits abgefunden zuhaben. Detlef Nogala vergleicht dies in seinem

Beitrag mit einem "Frosch im heien Wasser".

Der letzte Abschnitt des Buches untersteht derFrage, ob Aufklrung mglich ist. Damit istgemeint, wie sich beispielsweise Informationenaus einer Buchverffentlichung ber Echelon

aus dem Jahre 1996 zunchst berhaupt nichtverbreitet haben, sobald die erste Aufmerksam-keitswelle abgeebbt war. Das Buch schliet mitder Beschreibung der Ttigkeiten internationa-ler und deutscher Brgerrechtsgruppen, die sich

gegen eine Ausweitung der berwachungwehren.

Wer detaillierte Einzelheiten ber die Enfopol-Papiere oder Echelon erwartet, wird sie in die-

sem Buch nicht finden. Was in diesem Buch

zusammengetragen wurde, sind Beispiele freine tiefgreifende Entwicklung, die viele nochgar nicht wahrgenommen haben. Es wird deut-

lich, wie notwendig eine breite ffentliche Dis-kussion ist. Mit diesem Buch werden dem Leser

die notwendigen Hintergrundinformationengegeben. Insbesondere fr Einsteiger in diesenThemenkomplex ist es daher geeignet. Viele

Beitrge sind durch Literaturlisten komplettiert,die dazu anregen, sich weitergehend zu infor-mieren. Insgesamt ist das Buch sehr empfeh-lenswert.

Christiane Schulzki-Haddouti, Vom Ende der Anony-mitt : Die Globalisierung der berwachung, Verlag

Heise Verlag (Telepolis), Hannover, ISBN: 3-88229-

185-0 DM 29,

-

8/9/2019 Datenschleuder #73

35/36

BESTELLFETZEN

die datenschleuder. 073 / Winter 2000

073-33

Bestellungen, Mitgliedsantrge und Adressnderungen bitte senden an:

CCC e.V., Lokstedter Weg 72, D-20251 Hamburg

Adressnderungen und Rckfragen auch per E-Mail an: [email protected]

- Satzung + Mitgliedsantrag

DM 5,00

- Datenschleuder-Abonnement, 8 AusgabenNormalpreis DM 60,00 frErmssigter Preis DM 30,00Gewerblicher Preis DM 100,00 (Wir schicken eine Rechnung)

- Alte Ausgaben der Datenschleuder auf Anfrage

- Chaos CD blue, alles zwischen 1982 und 1999DM 45,00 + DM 5,00 Portopauschale

Die Kohle

- liegt als Verrechnungsscheck bei

- wurde berwiesen am ___.___.____ an

Chaos Computer Club e.V., Konto 59 90 90-201

Postbank Hamburg, BLZ 200 100 20

Name: _____________________________________________________________________

Strasse: _____________________________________________________________________

PLZ, Ort: _____________________________________________________________________

Tel., Fax: _____________________________________________________________________

E-Mail: _____________________________________________________________________

Ort, Datum: _____________________________________________________________________

Unterschrift: _____________________________________________________________________

-

8/9/2019 Datenschleuder #73

36/36

KEHRSEITE