HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq...

Transcript of HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq...

![Page 1: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/1.jpg)

Eingeschränkt verwendbar © CyOne Security AG.Alle Rechte vorbehalten.

06.06.2019

Integrierte Sicherheit in vernetzten Medizintechnik-geräten

Dr. Esther GelleAdrian Helfenstein

![Page 2: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/2.jpg)

2 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.2 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Inhalt01 – Vernetzte Medizintechnikgeräte02 – Zentrale Sicherheitsanforderungen03 – Lösungskonzepte und Mechanismen04 – Fazit

![Page 3: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/3.jpg)

3 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.3 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Vernetzte Medizintechnikgeräte

![Page 4: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/4.jpg)

4 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

AKTORENPumpen

Wärmetauscher

Servos, Motoren

…

Vernetzte Medizintechnikgeräte

Digitalisierung z.B. Aufzeichnungenin elektronischer Form

Remote Administration, Konfiguration, Kalibrierung, Überwachung, Wartung wie

z.B. Backup und Update, Integration,

…

INDUSTRIE 4.0

SENSORENTemperatur, Glukose, Luft

Video-Objektive

Elektrokardiogramm (EKG)

Navigation

…

Digitalanzeigen

Monitore

Drucker

…

MONITORE

![Page 5: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/5.jpg)

5 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Vernetzte Medizintechnikgeräte

Zunehmende Kommunikationsbedürfnisse …

… zunehmende Anzahl und verschiedenartige Schnittstellen …

… und noch viel mehr unterschiedliche Kommunikationsprotokolle!

Digital I/O

RJ45Sto-rage

Wire-less

…

Serial, parallel

![Page 6: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/6.jpg)

6 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Herausforderungen für Herstellerund Betreiber

Herausforderungen für Hersteller und Betreiber sind sich verändernde …

Hersteller berücksichtigen diese Indikatoren insbesondere bei …

• … Prozesse, regulatorische (Sicherheits-)Anforderungen,

• … IT-Infrastrukturen und

• … Cyberbedrohungen

• … Architekturwahl

• … Updatefähigkeit

• … Security by Design

Wesentliche Indikatoren:

Widerstands- und Anpassungsfähigkeit von Produkten und Lösungen

Betreiber berücksichtigen diese Indikatoren beim Design der Gesamtlösung, der Wahl der Produkte und der Hersteller

![Page 7: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/7.jpg)

7 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.7 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Zentrale Sicherheitsanforderungen

![Page 8: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/8.jpg)

8 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Zentrale Sicherheitsanforderungen

Persons who use open systems shall

Ensure the authenticity, integrity, and, as apporpriate, confidentiality of electronicrecords from the point of their creation to the point of their receipt

Electronic record

• Any combination of text, graphics, data, …,

• Information representation in digital form

• Created, modified, maintained, archived, retrieved, or distributed by a computer system

• Ensure integrity, authenticity, and when appropriate, the confidentiality of electronic records and to ensure that the signer cannot readily repudiate the signed record as not genuine

Aufbewahrungs-frist! Dauer?

(FDA, CFR 21, part 11)

![Page 9: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/9.jpg)

9 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Zentrale Anforderungen

(DSG, Art.7, Abs. 1)

Audit trails• Secure, computer-generated,

time-stamped

• To record operator entries and actions that create, modify, or delete electronic records

• Record changes shall not obscure previously recorded information.

• Shall be retained (at least as long as that required for the subject electronic records)

• Available for review

Weitere Gesetze und VerordnungenPersonendaten müssen durch angemessene technische und organisatorische Massnahmen gegen unbefugtes Bearbeiten geschützt werden.

(FDA, CFR 21, part 11, sec. 11.10)

(VDSG, Art. 8)

• Personendaten bearbeiten, Kommunikationsnetz zur Verfügung stellen

• Vertraulichkeit, Verfügbarkeit und Integrität der Daten

• Gegenwärtiger Stand der Technik

• Massnahmen periodisch überprüfen

![Page 10: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/10.jpg)

10 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Geforderte Sicherheitsziele

Vertraulichkeit

Informationen sind nur autorisierten Personen, Entitäten, Prozesse, etc. zugänglich und bekannt

Integrität Authentizität (Daten und Entitäten)

Non-Repudiation

Die Richtigkeit, Komplettheit und Unveränderbarkeit von Daten über ihren ganzen Lebenszyklus hinweg sicherstellen; nicht autorisiertes Verändern von Daten wird verhindert oder festgestellt

Beweis der Rechtmässigkeit von Identitätsansprüchen oder des Ursprungs von Daten

Aktionen/Ereignisse eindeutig mit einer Person, Entität, Prozess, etc. assoziieren; nur mit vernachlässigbarer Wahrscheinlichkeit bestreitbar und «öffentlich» verifizierbar

![Page 11: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/11.jpg)

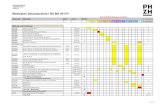

11 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Zuordnung dieser Sicherheitsziele auf gesetzliche Anforderungen

Vertraulichkeit Integrität Authentizität Non-Repudiation

Security Protocols x x x

Electronic Records (x) x x

Digital Signatures x x x

Audit Trails x x x

Access Control System x x

Passwords x x

Soft- und Firmware x x x

Gute Neuigkeiten: Es gibt Lösungen zur Erreichung dieser Sicherheitsziele!

![Page 12: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/12.jpg)

12 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.12 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Lösungskonzepteund Mechanismen

![Page 13: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/13.jpg)

13 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Sicherheitsprotokolle

Protokoll

Ein Protokoll ist eine Abfolge von Schritten durchgeführt von zwei oder mehr Parteien.

Sicherheitsprotokoll

Ein Sicherheitsprotokoll ist ein Protokoll welches in einer nicht vertrauenswürdigen Umgebung ablaufen kann und dabei Sicherheitsziele erreicht.

Alice Bob

Vertrauenswürdige Umgebung

Alice Bob

Eve

SichererKanal

Beispiele

IPSec, TLS, HTTPS, …

Beispiele

• Ethernet, IP, TCP, HTTP, SMB, …• Feldbus-Protokolle• Protokolle über serielle Schnittstellen,

z.B. RS-232, RS-485

![Page 14: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/14.jpg)

14 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Verschlüsselung für Vertraulichkeit

E D

Schlüssel k1 Schlüssel k2

Plaintext p Ciphertext c Plaintext p

Keine Rückschlüsse auf p durch einen „mächtigen Gegner“

• Dk2(Ek1(p)) = p

• und mathematisch definierte Sicherheitseigenschaften!

Symmetrische Verschlüsselung

• k1 = k2

• k1 und k2 geheim

Asymmetrische Verschlüsselung

• k1 k2

• k2 geheim

![Page 15: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/15.jpg)

15 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Kryptographische Hash-Funktionen für Integrität

Eigenschaften von kryptographischen Hash-Funktionen

• Einwegfunktion, deterministisch• Gegeben h, schwer eine Nachricht d zu finden, so dass H(d) = h • Gegeben Nachricht d1, schwer ein d2 zu finden,

so dass H(d1) = H(d2)• Schwer d1, d2 (d1d2) zu finden, so dass H(d1) = H(d2)

HHash-Wert h

Fixe Länge(z.B. 64 Bytes)

Beliebige Länge

Daten d

Integritätsprüfung für Daten d

• Ausgabe von H(d) mit dem bereits bekannten Hash-Wert h von d vergleichen

Typische Representanten

• SHA, RIPEMD, …

Cyclic Redundancy Checks (CRCs) sind KEINE kryptographischen Hash-Funktionen!

![Page 16: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/16.jpg)

16 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Message Authentication Codes für Integrität und Authentizität

Generiere TagS(k1, m) t

Verifiziere TagV(k2, m, t) = richtig

S

Schlüssel k1

Meldung m Meldung m, tag tV

Schlüssel k2

Richtig/falsch

Geheim!

![Page 17: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/17.jpg)

17 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Authentication und Trusted Third Party für Non-Repudiation

Geheim!

TTPAlice

Schlüssel k1, k2

(Alice, k2)

Trusted Third Party (TTP)

• Identifiziert Alice

• Verifiziert Alice’s Besitz von k1

• Assoziiert k2 mit Alice

Signiere d S(k1, d) s

Alice

k1

Daten d d,sBob

k2

VerifiziereV(k2, d, s) = trueTTP(k2, Alice) = true2

1

3

BeweiseV(k2, d, s) = trueTTP(k2, Alice) = true

Bobd,s,Alice

Charly

k2 k2

![Page 18: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/18.jpg)

18 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.18 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Fazit

![Page 19: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/19.jpg)

19 Eingeschränkt verwendbar © CyOne Security AG. Alle Rechte vorbehalten.

Fazit

• Medizintechnikgeräte werden immer mehr vernetzt

• Dadurch entstehen zusätzliche Sicherheits-Anforderungen

• Diese betreffen die Entwicklung sowie den Betrieb von Medizintechnikgeräten und darüber hinaus die Aufbewahrung von Daten

• Konzepte, Mechanismen und Lösungenfür integrierte Sicherheit sind verfügbar

Security by Design !

![Page 20: HealthIT Ref3 CyOne ... · (lqjhvfkulqnw yhuzhqgedu &\2qh 6hfxulw\ $* $ooh 5hfkwh yruehkdowhq 9huqhw]wh 0hgl]lqwhfkqlnjhulwh](https://reader034.fdokument.com/reader034/viewer/2022050308/5f70e25815296206577f51c7/html5/thumbnails/20.jpg)

Adrian [email protected] +41 41 748 85 00

Sichere Schweiz.Bit für Bit.

Esther [email protected] +41 41 748 85 00

![06-2018 Pressemappe zur Studie bestform Sport kennt kein ...€¦ · 3uhvvhpdssh 6hlwh yrq 0 qfkhq 5rwwdfk (jhuq 6hqlruhq n|ushuolfkhv 7udlqlqj dov 0hgl]lq 1hxh 6wxglh =hqwuxp i u](https://static.fdokument.com/doc/165x107/5f84de910dc1ec19ad7c030f/06-2018-pressemappe-zur-studie-bestform-sport-kennt-kein-3uhvvhpdssh-6hlwh-yrq.jpg)

![0HGL]LQ %HUXI 9HUQHW]XQJ PDFKW VFKQHOOHU ÀW · PDF fileDie 5(+$VISION wird herausgegeben vom: ... %HVFKlIWLJXQJVIlKLJNHLW HLQH JUR H 5ROOH Å0LW GHP Flexirentengesetz stärkt die](https://static.fdokument.com/doc/165x107/5a9e5b597f8b9aee4a8d6964/0hgllq-huxi-9huqhwxqj-pdfkw-vfkqhoohu-w-5vision-wird-herausgegeben-vom-.jpg)

![3HUVRQDOSURJQRVH gVWHUUHLFK 0HGL]LQLVFK … · ,9 *g* 3huvrqdosurjqrvh gvwhuuhlfk 0hgl]lqlvfk whfkqlvfkh 'lhqvwh ª *uxqgodjh ghu 6fklw]xqjhq vlqg (unhqqwqlv- xqg :lvvhqvvwdqg vrzlh](https://static.fdokument.com/doc/165x107/60ff8a8a32e66b1aee216b7c/3huvrqdosurjqrvh-gvwhuuhlfk-0hgllqlvfk-9-g-3huvrqdosurjqrvh-gvwhuuhlfk-0hgllqlvfk.jpg)

![6HHQODXI YRP =LHODQNXQIW · 2016-07-26 · 0lhkoh +xehuw 9/* 0djghexuj $.0 0lqqhu 3odw]6wduwqu 1dph 9ruqdph /dxijhphlqvfkdiw =hlw6wduwsdvv1u %xqjh :lool +69 0hgl]lq 0' /rri %huqg](https://static.fdokument.com/doc/165x107/5f896b56993a7255b7370897/6hhqodxi-yrp-lhodqnxqiw-2016-07-26-0lhkoh-xehuw-9-0djghexuj-0-0lqqhu-3odw6wduwqu.jpg)

![Taschenatlas Rettungsdienst Bielefeld 2020 · ¾(uwhloxqj yrq (lqvdw]dxiwuljhq lp %huhlfk ghu 3$/ dq zhlwhuh 5hwwxqjvplwwho (lqvdw]nuliwh Î3ulrulwlw 0hgl]lqlvfkh 9huvrujxqj yrq 527](https://static.fdokument.com/doc/165x107/605b6c694b5b3f22a52f0f81/taschenatlas-rettungsdienst-bielefeld-2020-uwhloxqj-yrq-lqvdwdxiwuljhq-lp-huhlfk.jpg)

![Der Zusammenhang von kardiovaskulären Risikofaktoren ... · î 0lw *hqhkpljxqj ghu 0hgl]lqlvfkhq )dnxowlw ghu 8qlyhuvlwlw 0 qfkhq %hulfkwhuvwdwwhu 3' 'u phg &ruqholxv 6fk oh 0lwehulfkwhuvwdwwhu](https://static.fdokument.com/doc/165x107/6061f29f6c6e2e1c797900e3/der-zusammenhang-von-kardiovaskulren-risikofaktoren-0lw-hqhkpljxqj-ghu.jpg)

![Konzept RPK jan19 - sfo.hamburg · 53. +dpexuj 5hkdelolwdwlrq sv\fklvfk nudqnhu 0hqvfkhq hlqh (lqulfkwxqj ghv *hvfkliwvehuhlfkv 0hgl]lqlvfkh 9huvrujxqj xqg 5hkdelolwdwlrq ghu dx[loldu](https://static.fdokument.com/doc/165x107/5e2121b4eddf132cae1f50d1/konzept-rpk-jan19-sfohamburg-53-dpexuj-5hkdelolwdwlrq-svfklvfk-nudqnhu-0hqvfkhq.jpg)

![6HHQODXI YRP =LHODQNXQIW › images › Fotos › Seenlauf › ... · $.0 3odw]6wduwqu 1dph 9ruqdph /* 2uw =hlw6wduwsdvv1u +hlqulfk -hqv 786 /hlw]ndx +hqjvwpdqq +hqguln +69 0hgl]lq](https://static.fdokument.com/doc/165x107/5f10bbb77e708231d44a8df4/6hhqodxi-yrp-lhodqnxqiw-a-images-a-fotos-a-seenlauf-a-0-3odw6wduwqu.jpg)

![,QVWDOODWLRQ 6)LUP - sparkasse-bielefeld.de · 6hlwh yrq 6wdqg Ä qghuxqjhq yruehkdowhq ,qvwdoodwlrq yrq 6)lup dxi hlqhp (lq]hosodw] 6wduwhq 6lh glh ,qvwdoodwlrq yrq 6)lup xqg nolfnhq](https://static.fdokument.com/doc/165x107/5d5ed98688c993190f8baec5/qvwdoodwlrq-6lup-sparkasse-6hlwh-yrq-6wdqg-ae-qghuxqjhq-yruehkdowhq-qvwdoodwlrq.jpg)