im digitalen Zeitalter - Jan Philipp Albrecht · 2018-01-31 · hen moderner Tageszeitungen riefen...

Transcript of im digitalen Zeitalter - Jan Philipp Albrecht · 2018-01-31 · hen moderner Tageszeitungen riefen...

Vorwort..................................................................................................................................................................4

I. Datenschutz in der Europäischen Union....................................................................................................................6

Eine kleine Geschichte des Datenschutzes...........................................................................................................6

Die Datenschutzreform der EU.................................................................................................................................8

Das EU-US-Privacy Shield und Datentransfers in Drittstaaten......................................................................12

II. Datenschutz und digitale Wirtschaft........................................................................................................................16

ePrivacy: Datenschutz in der elektronischen Kommunikation....................................................................16

Big Data und das Internet der Dinge.......................................................................................................................20

Bezahlen mit persönlichen Daten?.........................................................................................................................26

TTIP, TiSA, CETA & Co.: Handelsabkommen als Gefahr für den Datenschutz?.....................................28

III. Datenschutz bei Polizei und Sicherheitsbehörden.........................................................................................32

Polizeiarbeit und Strafverfolgung in Europa....................................................................................................32

1. EU-Datenschutzregeln für Polizei und Justiz.......................................................................................34

2. Anlasslose Datensammlung: Viele Informationen, wenige Erkenntnisse....................................37

Die Vorratsdatenspeicherung (VDS)...........................................................................................................37

Die Fluggastdatenüberwachung (PNR).....................................................................................................39

3. Die Verknüpfung von Datenbanken der Grenz- und Polizeibehörden..........................................41

4. Die Anti-Terror-Koordination in der EU..................................................................................................45

Geheimdienste in Europa...........................................................................................................................................47

IV. Wie schütze ich meine Privatsphäre im Internet?............................................................................................50

Nützliche Tipps & Tricks..........................................................................................................................................50

Inhalt

Liebe Leserin, lieber Leser!

Datenschutz ist für viele Menschen noch immer ein ab-strakter und technischer Begriff. Entsprechend ist die Anzahl derer, die sich intensiv mit diesem Thema be-schäftigen, noch immer begrenzt. Dabei betreffen die Folgen der Verarbeitung personenbezogener Daten uns alle mittlerweile täglich. Und sie nehmen immer kon-kretere Formen mit zum Teil schwerwiegenden Folgen an – sei es die individuell berechnete Krankenversiche-rungsprämie, das maßgeschneiderte Werbeangebot oder der in Echtzeit aus den Daten der Onlineshop-Be-sucherin berechnete Preis – die alltäglichen Möglichkei-ten der Diskriminierung auf Grund von Datensammlun-gen wachsen rasant. Ausgeklügelte Algorithmen, große Datenmengen und die umfassende Vernetzung und Erfassung aller Lebenssachverhalte bringen die Privat-sphäre und die Selbstbestimmung der Einzelnen in er-hebliche Bedrängnis. Der Datenschutz ist der Schlüssel, um den Menschen wieder in den Mittelpunkt zu stellen und zu verhindern, dass er Spielball, Objekt oder gar Opfer des technologischen Fortschritts wird. Anders als der Begriff Datenschutz vermuten lässt, geht es nicht um den Schutz von Daten, sondern um den Schutz von Menschen. Und es werden bei Weitem auch nicht alle Daten vom Datenschutz erfasst, sondern nur die-jenigen, anhand derer ein Mensch identifizierbar wird: die personenbezogenen Daten. Ganz anders, als es so manche Gegnerinnen und Gegner eines starken Daten-schutzes heute zu vermitteln versuchen, wird eine große Anzahl von Daten nie personenbezogen sein (müssen). Statt also den Datenschutz als Grundrecht und Prinzip in Frage zu stellen, braucht es vor allem neue Techno-

logien und Innovationen, durch die der technologische Fortschritt stärker von der Nutzung personenbezogener Daten entkoppelt und die Anonymität und Selbstbe-stimmung der Menschen gestärkt wird. Hier ist auch der Gesetzgeber gefragt. Die vorliegende Broschüre soll die Ansätze für eine Stär-kung und Weiterentwicklung des Datenschutzes im di-gitalen Zeitalter zusammenbringen und einen Überblick über die aktuellen Herausforderungen bieten. Sie fasst die bestehenden und die gegenwärtig in der Diskussion befindlichen Gesetzgebungsakte der Europäischen Uni-on zusammen und ist daher eine Handreichung für all jene, die sich für den Datenschutz in der Europa und der Welt engagieren wollen. In der Hoffnung, dass es schnell und stetig mehr werden.

In diesem Sinne wünsche ich viel Freude beim Lesen!

Herzliche Grüße

54

Abgeordneter im Europäischen Parlament, innen- und

justizpolitischer Sprecher der Grünen/EFA-Fraktion, stell-

vertretender Vorsitzender des Ausschusses für bürgerliche

Freiheiten, Justiz und Inneres, stellvertretendes Mitglied im

Ausschuss für Binnenmarkt und Verbraucherschutz

My home is my castle – dieser Anspruch wurde bereits im Jahr 1604 in England geprägt. Das Konzept entstand im Rahmen eines Gerichtsstreits und begrenzte das Recht der Soldaten des Königs, ohne Grund und Ankündigung in ein Haus einzudringen. Das Recht auf Privatheit er-streckte sich also zunächst auf die eigenen vier Wände. Ab Ende des 19. Jahrhunderts ging es auch um die in-formationelle Selbstbestimmung. Die Bostoner Juristen Samuel Warren und Louis Brandeis schrieben 1895 den Aufsatz The Right to Privacy und begründeten darin das Recht, die Kontrolle über das zu behalten, was andere Menschen über uns wissen. Den Ausschlag dafür hatten neue technologische Entwicklungen gegeben: Die ers-ten Handkameras für Schnappschüsse und das Entste-hen moderner Tageszeitungen riefen die ersten Sensa-tionsfotografen (Paparazzi) auf den Plan, gegen die sich Warren und Brandeis wehrten. Es ging bereits damals nicht darum, Technik und Innovationen Steine in den Weg zu legen, sondern um einen würdevollen Umgang mit neuen Technologien, der die Selbstbestimmung der Menschen respektiert.

Im 20. Jahrhundert wurde die automatisierte Verarbei-tung von Daten durch Maschinen entwickelt. Bereits vor der Erfindung des Computers wurden Lochkarten benutzt, um große Datenmengen automatisch zu verar-beiten. Dies spielte eine Rolle bei technischen Berech-nungen, aber mit Lochkarten konnten nun auch Daten über Menschen automatisch verarbeitet werden, etwa für Verwaltungszwecke. Auch die Nazis nutzten Loch-kartenmaschinen der IBM-Tochter Hollerith, um den in-dustriellen Massenmord an den europäischen Juden zu organisieren.

Als in den 1960er Jahren Großrechner in Behörden und Unternehmen Einzug hielten, entstand eine breite De-batte über die Macht der neuen Maschinen. Damals wie heute war die Idee des Datenschutzes, die Chancen und Möglichkeiten der neuen Technologie zu nutzen, gleich-wohl aber Menschen nicht zu reinen Objekten automa-tischer Computeroperationen zu degradieren. Das Kon-zept des Datenschutzes wurde entwickelt.

Datenschutz ist im Kern keine technische Angelegenheit. Was geschützt werden soll, sind nicht die Daten, sondern die Menschen. Es geht darum, dass wir in der digitalisier-ten Welt selbst entscheiden können, wer etwas über uns weiß, was mit diesen Daten geschieht und welche Aus-wirkungen das möglicherweise auf unser Leben hat. Das erste Datenschutzgesetz der Welt wurde 1970 in Hessen eingeführt. In den USA gab es im Zuge der Studenten-unruhen außerdem Diskussionen darüber, ob Computer auch zur politischen Kontrolle eingesetzt werden sollten, etwa durch Datenbanken über radikale Oppositionelle. Als Reaktion auf diese Diskussionen wurde 1974 der US Privacy Act verabschiedet. Dieser regelt allerdings nur Da-tenschutz für Behörden; für Unternehmen haben die USA bis heute kein umfassendes Datenschutzgesetz.

Nationale Datenschutzgesetze entstanden nach und nach vor allem in der Europäischen Union. Sie setzten den Datenverarbeitern Grenzen und räumten den Betrof-fenen – also uns – Rechte ein, zum Beispiel auf Auskunft über unsere Daten oder auf Löschung. Das Bundesverfas-sungsgericht hat in einem wegweisenden Urteil zur Volks-zählung 1983 dann den treffenden Begriff informationelle Selbstbestimmung geprägt: Da mehr und mehr Informa-tionen über unser Leben digital vorhanden sind, müssen wir das Recht haben, zu kontrollieren, wer was über uns weiß – und was er oder sie mithilfe von Computern damit anstellen kann. Das Bundesverfassungsgericht erkannte damals sehr weitsichtig, dass eine Gesellschaft, in der wir uns immer beobachtet, erfasst, vermessen und gerastert fühlen, keine offene Gesellschaft von freien und gleichen Menschen mehr ist.

Mit der Europarats-Konvention 108 und den Richtlinien der Organisation für wirtschaftliche Zusammenarbeit und Entwicklung (Organisation for Economic Coopera-tion and Development, OECD) wurden 1980 erstmals Versuche unternommen, das Recht auf Datenschutz international zu vereinheitlichen und so auch dem im-mer mehr Grenzen überschreitenden Datenaustausch Rechnung zu tragen. Der erste wesentliche Schritt für die Europäische Union war die Verabschiedung der EU-Richtlinie 1995/46 zum Schutz personenbezogener Daten im Jahr 1995. Die EU-Grundrechtecharta, die seit 2009 bindend für alle Gesetzgeber in der Europäischen Union gilt, etablierte den Datenschutz als Grundrecht auch in der EU.

Leider haben sich viele Unternehmen nicht an dieses europäische Datenschutzrecht gehalten, weil es keine ausreichenden Sanktionsmöglichkeiten gab. Außerdem herrschte ein Flicketeppich aus 28 unterschiedlichen nationalen Gesetzen, in denen die Richtlinie umgesetzt wurde. Der nächste große Schritt war daher die Reform des Datenschutzrechtes in der EU, die von 2012 bis 2016 zwischen Europäischem Parlament, Ministerrat und Eu-ropäischer Kommission verhandelt wurde. Die so ent-standene Datenschutzreform muss ab Frühjahr 2018 in allen Mitgliedstaaten unmittelbar angewendet werden und wird uns helfen, unsere digitale Selbstbestimmung zurückzuerobern. Gleichzeitig schafft sie faire Wettbe-werbsbedingungen für Unternehmen, die sich nun an ein einheitliches Recht halten müssen. Die Datenschutz-reform ist somit auch Teil der Vollendung des europäi-schen digitalen Binnenmarktes.

Eine kleine Geschichte des Datenschutzes

I. Datenschutz in der EU

6 7

Warum überhaupt eine Reform des europäischen Datenschutzes?

Die EU-Datenschutzrichtlinie von 1995 enthielt wichtige Prinzipien, doch leider war ihre Umsetzung in vielen Mit-gliedstaaten der EU sehr schwach: Datenschutzbehörden waren nicht ausreichend ausgestattet und die Bußgel-der, die sie bei Verstößen verhängen konnten, wurden von vielen großen Unternehmen aus der Portokasse ge-zahlt. Gleichzeitig waren gesetzestreue Firmen, die den Datenschutz respektieren wollten, mit 28 verschiedenen Gesetzen konfrontiert, wenn sie europaweit tätig sein und den EU-Binnenmarkt nutzen wollten. Die vielen Un-ternehmen, die nur einen Standort in der Europäischen Union haben und ihre Dienste online auf dem gesamten EU-Binnenmarkt anbieten, stellten die Kundinnen und Kunden wiederum vor ein großes Problem: Diese muss-ten sich, um ihre Rechte durchzusetzen, umständlich mit dem Recht des EU-Mitgliedstaats befassen, in dem das Unternehmen seinen Sitz hatte – wie der österreichische Student Max Schrems, der für viel Geld in Dublin vor Ge-richt ziehen musste, um seine Ansprüche gegen Facebook durchzusetzen.

Firmen, die von außerhalb der EU hier ihre Online-Dienste anbieten, haben sich dagegen vielfach überhaupt nicht an das EU-Datenschutzrecht gehalten. Die amerikani-sche IT-Industrie in Silicon Valley oder andere außereu-ropäische Anbieter hatten aufgrund dieser mangelnden Rechtsdurchsetzung einen klaren Standortvorteil gegen-über europäischen Anbietern. Amerikanische wie euro-päische Unternehmen haben darüber hinaus häufig die Informationen darüber, was mit unseren Daten eigentlich

Am späten Abend des 15. Dezember 2015 war es soweit: Das Europäische Parlament, der Ministerrat und die EU-Kommission einigten sich auf die neue Datenschutz-Grundverordnung, die ab dem 25. Mai 2018 in allen Mit-gliedstaaten der EU unmittelbar gelten wird. Vorange-gangen war dieser Einigung ein langer und intensiver Verhandlungsprozess, der im Jahr 2012 mit einer Geset-zesvorlage der EU-Kommission zur Reform des Daten-schutzes begonnen hatte.

Die Datenschutzreform der Europäischen Union

8 9

geschieht, in langen und kompliziert zu lesenden Daten-schutzerklärungen versteckt.

Starke und einheitliche Regeln für die gesamte EUDies alles wird sich nun ändern. Künftig ist die EU-Daten-schutz-Grundverordnung1 das einheitliche, starke Da-tenschutzgesetz für alle 500 Millionen Bürgerinnen und Bürger der Europäischen Union. Sie schafft Transparenz, gibt den Verbraucherinnen und Verbrauchern auf dem gesamten EU-Binnenmarkt durchsetzbare Rechte und sorgt für faire Wettbewerbsbedingungen sowie Rechts-sicherheit auf Seiten der Unternehmen. Die Verordnung löst den Flickenteppich vorheriger Regelungen in den 28 Mitgliedstaaten ab. Sie gilt für alle Unternehmen und Be-hörden mit Ausnahme der Sicherheitsbehörden.

Deutschland darf nicht zurückfallen

Die Mitgliedstaaten können nur noch in den engen Gren-zen, die ihnen die Verordnung lässt, spezifische Regeln fest-legen, etwa für die behördliche Datenverarbeitung oder für die Bestellung betrieblicher Datenschutzbeauftragter. Die Entwürfe aus dem Bundesinninministerium von 2016 für das Anpassungsgesetz zum Bundesdatenschutzgesetz überschreiten diese Grenzen und unterlaufen sowohl das beschlosse Datenschutzniveau auf EU-Ebene, als auch das bisherige deutsche Datenschutzrecht massiv. Sie würden Deutschland vom Vorreiter zum Schlusslicht des Daten-schutzes in der EU machen und sind in großen Teilen eu-roparechtswidrig und damit unwirksam. Für uns Grüne ist dieser Entwurf deshalb nicht tragbar.

1 Die Gesetzestexte und weitere Hintergründe zur Datenschutz-Grundverordnung findet ihr unter: https://www.janalbrecht.eu/themen/datenschutz-digitalisierung-netzpolitik/alles-wichtige-zur-datenschutzreform.html.

Klare Grundprinzipien Die Verordnung enthält klare Grundprinzipien wie Zweckbindung, Datensparsamkeit, Begrenzung der Datenspeicherung, Transparenz, Vertraulichkeit und Datensicherheit, also den Schutz vor Fremd-zugriffen und Manipulation. Die klare Einwilligung der Betroffenen ist ein zentraler Eckpfeiler. Sen-sible Daten, die zum Beispiel Informationen über Gesundheitszustand, politische Überzeugungen oder sexuelle Präferenzen geben, sind besonders geschützt.

Zukunftstaugliche Definitionen Alle Informationen, die direkt oder indirekt einer Person zugeordnet werden können, müssen als personenbezogene Daten geschützt werden. Dafür müssen Daten nicht unbedingt auf die bürgerliche Identität einer Person schließen lassen – es reicht, eine Person wiedererkennen zu können, zum Beispiel anhand von Browsermerkmalen oder der IP-Adresse.

Informationspflichten und Transparenz Nutzerinnen und Nutzer werden klare Auskunft darüber erhalten, wie die eigenen Daten verar-beitet werden. Datenverarbeiter müssen einfach, verständlich und kostenlos erklären, welche Daten sie in welchen Kontexten und zu welchem Zweck verarbeiten und an wen sie die Daten weitergeben. Nutzungsbedingungen müssen leicht zu verstehen sein. EU-weit standardisierte Symbole werden lange Datenschutzerklärungen leicht verständlich zusammenfassen.

Recht auf Vergessenwerden, Wider-spruch, Datenportabilität und Zugang Wer möchte, dass persönliche Daten gelöscht werden, kann dieses Recht auf Vergessenwerden gegenüber dem Datenverarbeiter durchsetzen. Das öffentliche Interesse an bestimmten Informationen wie beispielsweise über Prominente und Personen des öffentlichen Lebens muss hierbei abgewogen werden mit dem Recht, Daten löschen zu lassen. Verbindlicher Widerspruch gegen die Verarbeitung der eigenen Daten ist künftig auch automatisiert möglich, zum Beispiel durch Browser-Einstellungen wie Do not Track. Neu ist auch das Recht auf den Umzug eigener Daten, etwa beim Anbieterwechsel (Datenportabilität).

Datenschutz in Drittstaaten Alle Unternehmen, die Dienste in der EU anbieten, müssen sich an das EU-Datenschutzrecht halten, auch wenn sie ihren Sitz nicht in der EU haben. Auch außerhalb der EU müssen Bürgerinnen und Bürger, deren Daten weitergeleitet werden, die gleichen Rechte haben wie Zuhause, einschließlich Klagemöglichkeiten. Firmen dürfen Daten nicht direkt an Behörden in Drittstaaten weitergeben.

Datenschutzkonforme Technikgestal-tung Datenverarbeiter müssen ihre Dienste datenspar-sam konzipieren und mit den datenschutzfreund-lichsten Voreinstellungen anbieten (Privacy by Design/Privacy by Default). Nur solche Daten dürfen erhoben werden, die zur Erbringung des Dienstes wirklich benötigt werden. Unternehmen dürfen ihr Angebot nicht davon abhängig machen, dass sie Daten verarbeiten, die sie für ihr Angebot gar nicht benötigen (Koppelungsverbot).

Weniger Bürokratie Neben der Reduzierung von 28 verschiedenen Standards auf ein Gesetz für den europäischen Markt ist eine ganze Reihe von Erleichterungen für Unternehmen vorgesehen. Die Ernennung eines be-trieblichen Datenschutzbeauftragten zum Beispiel ist davon abhängig, welche und wie viele Daten ver-arbeitet werden und nicht davon, wie viel Personal ein Unternehmen beschäftigt.

Ein Ansprechpartner für die gesamte EU Der One-Stop Shop-Ansatz bedeutet, dass sich Bür-gerinnen und Bürger wie auch Unternehmen in der gesamten EU nur noch an eine einzige Datenschutz-behörde wenden müssen. Betroffene können ihre Beschwerden in ihrer Sprache an die Datenschutz-behörde in ihrem Mitgliedstaat richten, egal, wo der Datenmissbrauch passiert ist.

Wirksame Sanktionen In Fällen von Verstößen gegen die Verordnung müs-sen Unternehmen harte Geldstrafen von bis zu vier Prozent des weltweiten Jahresumsatzes zahlen. Dies soll Datenschutzverstößen vorbeugen und das Bewusstsein dafür schärfen, dass Datenschutz ein Grundrecht ist.

10 11

Die wichtigsten Neuerungen der Datenschutzreform

erhalten und weiterverarbeiten. Die Vorgängerregelung Safe Harbour, die seit dem Jahr 2000 bestand, war näm-lich im Oktober 2015 vom Europäischen Gerichtshof für ungültig erklärt worden. Wie kam es dazu, und welche Probleme bestehen weiterhin?

Problemfall USA

Die USA haben bereits seit dem Jahr 1974 einen Fede-ral Privacy Act, der allerdings nur die Datenverarbeitung öffentlicher Behörden regelt. Im Privatsektor gibt es bis heute kein umfassendes Datenschutzgesetz. Stattdes-sen bestehen für bestimmte Sektoren oder Nutzergrup-pen Spezialgesetze. Für Telekommunikationsanbieter gilt der Electronic Communications Privacy Act aus dem Jahr 1986. Dieser erfasst aber nicht die Anbieter von Online-Diensten, darunter so große Unternehmen wie Google, Facebook, Yahoo oder Amazon, ebenso wenig die Web-Tracker, die im Hintergrund laufen oder die so genannten Data-Brokers, also Unternehmen wie Ac-xiom, LexisNexis, Abacus oder ChoicePoint, die große Mengen an persönlichen Daten sammeln und an andere Unternehmen weiterverkaufen.

Die Entstehung von Safe Harbour

Nach dem Inkrafttreten der EU-Datenschutzrichtlinie aus dem Jahr 1995 begann hektische Verhandlungs-diplomatie zwischen Brüssel und Washington, als die US-Regierung merkte, dass amerikanische Unter-nehmen vom Datenaustausch mit der EU abgeschnit-ten zu werden drohten. Leider verabschiedete die US-Regierung kein umfassendes Datenschutzgesetz. Der Kompromiss bestand am Ende aus einer Hybrid-

fer weiterhin ausüben können. Ist dies nicht der Fall, darf der Transfer nicht stattfinden. Hat das Empfän-gerland kein mit den EU-Standards vergleichbares Da-tenschutzgesetz, kann der Verarbeiter in der EU (etwa Facebook Irland) sich allerdings vom Empfänger im Drittstaat (etwa Facebook USA) zivilrechtlich zusichern lassen, dass die Daten nach EU-Standards verarbeitet werden und die Betroffenen dieselben Rechte haben. Dazu gibt es von der EU-Kommission zertifizierte Stan-dardvertragsklauseln. Die Datenverarbeiter können auch individualisierte Vertragsklauseln nutzen, sofern die zuständige Datenschutzbehörde in ihrem EU-Staat dies genehmigt hat.

Ein Beispiel für ein solches Verfahren ist die Privacy Shield-Vereinbarung zwischen der EU und den USA, die die Europäische Kommission am 12. Juli 2016 offiziell an-genommen hat. Auf dieser Basis dürfen amerikanische Unternehmen nun wieder persönliche Daten aus der EU

Im Gegensatz zu anderen Grundrechten wie der Mei-nungsfreiheit oder der Freizügigkeit ist Datenschutz kein Grundrecht, dass die Betroffenen unmittelbar ausüben können. Während ich meine Meinungsfreiheit einfach nutzen kann, indem ich etwas sage, brauche ich für die Ausübung zum Beispiel des Rechts auf Auskunft oder Löschung meiner Daten die Kooperation der Datenver-arbeiter. Die neue EU-Datenschutz-Grundverordnung wird mit ihren starken Sanktionsmöglichkeiten dazu beitragen, dass auch bisher unwillige Datenverarbeiter in Zukunft besser kooperieren und uns unsere Rechte in-nerhalb der EU auch wirklich ausüben lassen.

Datenschutz-Rechte reisen mit den DatenBei Übermittlungen von personenbezogenen Daten in Drittstaaten außerhalb der EU muss sichergestellt sein, dass die Betroffenen ihre Rechte auch nach dem Trans-

Lösung zwischen europäischer Gesetzesregelung und amerikanischer Selbstzertifizierung: Amerikanische Unternehmen, die sich freiwillig einer Reihe von Da-tenschutzprinzipien unterwarfen und dies beim US-Handelsministerium anmeldeten, galten als „sicherer Hafen“ und konnten persönliche Daten aus der EU empfangen und weiterverarbeiten. Diese Einigung aus dem Jahr 2000 ist daher unter dem Namen Safe Har-bour bekannt und mit einer Entscheidung der EU-Kom-mission rechtlich verankert.

Safe Harbour wurde bereits vor der Verabschiedung von Datenschützerinnen und -schützern und vom Europäi-schen Parlament als ungenügend kritisiert. Die Zusiche-rungen der USA bestanden eben nicht wie in anderen als angemessen anerkannten Drittstaaten aus gesetzlichen Regeln, sondern aus einer Reihe von Schriftstücken und Briefen im Anhang der Kommissionsentscheidung, de-nen sich die US-Unternehmen freiwillig unterwarfen. Zudem waren die Beschwerdemöglichkeiten nicht für alle Betroffenen in der EU sichergestellt und Unterneh-men, die bei Verstößen erwischt wurden, hatten keiner-lei Pflicht auf Schadensersatzzahlungen. Mehrere Studi-en kamen in den folgenden Jahren übereinstimmend zu dem Ergebnis, dass die Selbstzertifizierung nicht funkti-onierte – so hatten hunderte der Unternehmen auf der Safe Harbour-Liste des US-Handelsministeriums nicht einmal ihre Datenschutzregeln veröffentlicht.

Ende von Safe Harbour durch Snowden und SchremsAls durch die Enthüllungen des ehemaligen NSA-Mit-arbeiters und Whistleblowers Edward Snowden seit

Das EU-US-Privacy Shield und Datentransfers in Drittstaaten

12 13

falls nicht gewährleistet. Der Europäische Gerichtshof hob daher Safe Harbour mit sofortiger Wirkung auf. Zusätzlich stellte er fest, dass auch die unabhängigen Datenschutzbehörden der EU-Mitgliedstaaten jederzeit das Recht haben, bei bekannten und ernsthaften Verstö-ßen Unternehmen wie Facebook ihre Datentransfers an Drittstaaten wie die USA zu untersagen.

Privacy Shield statt Safe Harbour

Das Urteil des Europäischen Gerichtshofs schlug in Wa-shington und Brüssel ein wie eine Bombe. Die Daten-schutzbehörden der EU gaben den Datenverarbeitern eine Schonfrist bis Ende Januar 2016, bevor sie mit der Durchsetzung beginnen würden – also Datentransfers konkret untersagen und bei Zuwiderhandlung Bussgel-der verhängen. Diese Zeit nutzten viele Firmen, um ihre Datentransfers auf Standardvertragsklauseln mit dem Empfänger in den USA umzustellen. Auch diese alter-native Rechtsgrundlage für Datentransfers in die USA brachte Max Schrems mittlerweile vor Gericht.

Die EU-Kommission und die US-Regierung intensivier-ten als Reaktion auf das Urteil ihre seit zwei Jahren laufenden Verhandlungen über eine Nachfolgevereinba-rung zu Safe Harbour und präsentierten Anfang Februar 2016 erste Ergebisse. Die EU-Datenschutzbeauftragten zeigten sich nicht überzeugt und kritisierten im April 2016 eine Reihe grundlegender Punkte. Das Europäische Parlament äußerte im Mai 2016 in einer Entschließung ebenfalls starke Bedenken, weil das Privay Shield die grundlegenden Probleme wie andauernde Massen-überwachung und keine echte Durchsetzung der Regeln gegenüber Unternehmen nicht löste. Der Antrag der

Grünen/EFA-Fraktion im Europäischen Parlament, die Gültigkeit des Privacy Shield wenigstens auf zwei Jahre zu befristen, fand leider keine Mehrheit. Ungeachtet der Kritik nahm die Europäische Kommission das Privacy Shield an.

Zwar enthält das Privacy Shield einige wenige Verbesse-rungen im Vergleich zu Safe Harbour, die Schattenseiten überwiegen jedoch deutlich. Den US-Geheimdiensten wird weiterhin in sechs Fällen die massenhafte automa-tische Datensammlung gestattet, darunter so unscharfe Szenarien wie „die Festellung der Aktivitäten gewisser ausländischer Mächte“, was de facto alles bedeuten kann. Im privatwirtschaftlichen Bereich sind weiterhin die unternehmensfreundlichen privaten Streitschichter-Stellen vorgesehen, die häufig im Sinne der Unterneh-men und nicht der Betroffenen entscheiden, und die Fe-deral Trade Commission als Aufsichtsbehörde in den USA ist gesetzlich nicht verpflichtet, jede einzelne Beschwer-de zu verfolgen. Ein generelles Widerspruchsrecht zu einer Datenverarbeitung, wie es das EU-Recht vorsieht, gibt es ebenfalls nicht.

14 15

Juni 2013 klar wurde, in welch massivem Umfang US-Geheimdienste auch Daten von privaten Unternehmen auswerten, stellte sich sofort die Frage nach der Zukunft von Safe Harbour. Das Europäische Parlament forderte mehrfach, die Vereinbarung sofort auszusetzen. Die EU-Kommission folgte dem nicht, sondern begann zunächst Gespräche mit den USA unter der Zielsetzung, eine neue Vereinbarung zu verhandeln.

Der österreichische Jurist Max Schrems wählte einen an-deren Weg: Er ging gegen das Privatunternehmen Face-book vor, weil durch die Enthüllungen über das PRISM-Programm der NSA bekannt geworden war, dass das Unternehmen, wie auch viele andere Internet-Giganten, die Daten seiner Nutzerinnen und Nutzer direkt der NSA zur Verfügung stellte. Facebooks Sitz in Europa ist in der irischen Hauptstadt Dublin. Nachdem die irische Daten-schutzkommission eine Beschwerde von Max Schrems abgewiesen hatte, weil nach ihrer Ansicht nur die EU-Kommission selbst solche Entscheidungen wie Safe Har-bour und die damit verbundenen Datentransfers in die USA wieder aufheben könne, klagte er beim Obersten Gerichtshof Irlands.

Der Fall wurde dem Europäischen Gerichtshof (EuGH) in Luxemburg vorgelegt, der am 6. Oktober 2015 mit einem Paukenschlag ein in mehrfacher Hinsicht historisches Urteil fällte. Das Gericht stellte fest, dass gleich zweifach der unantastbare Kernbereich eines Grundrechts be-rührt worden war: Die massenhafte Überwachung der Kommunikationsinhalte durch die NSA greift den Kern des Grundrechts auf Vertraulichkeit der Kommunikati-on an und das Grundrecht auf effektiven Rechtsschutz, also die Möglichkeit zu klagen, ist in diesem Fall eben-

Das Wichtigste zu Privacy Shield

Datenschutz ist ein Recht, das mit den Daten reist. Beim Transfer in Länder außerhalb der EU muss daher ein gleichwertiger Datenschutz gewährleistet sein.

Das Privacy Shield zur Übermittlung personenbezo-gener Daten in die USA entspricht bei Weitem nicht dem EU-Datenschutz. Unternehmen haben weniger Regeln und die Massenüberwachung durch die NSA wird weiterhin akzeptiert.

Wenn die USA ihre Rechtslage nicht deutlich ändern, wird das Privacy Shield vermutlich genau wie der Vorgänger Safe Harbour am Europäischen Gerichts-hof scheitern. Bis dahin sollten die Datenschutzbe-hörden im Zweifelsfall Datentransfers untersagen.

Die in der Datenschutz-Grundverordnung festgehaltenen Standards und Prinzipien gelten für alle Unternehmen und Behörden mit Ausnahme der Sicherheitsbehörden. Dies schließt natürlich auch Anbieter elektronischer Kommunikationsdienste ein. Darüber hinaus gibt es je-doch noch strengere Regeln für den Schutz der Privat-sphäre in der Kommunikation, die in der so genannten ePrivacy-Richtlinie aus dem Jahr 2002 festgehalten sind und für alle Anbieter von Telefonie-, Internet- oder Email-Diensten gelten. Unter anderem schränkt diese Richtlinie die Verbreitung unerwünschter Werbung massiv ein und verbietet die Weiterverarbeitung von Standort- und Ver-bindungsdaten ohne die ausdrückliche Einwilligung der Betroffenen. Seit der letzten Novelle im Rahmen des Te-lekom-Paketes aus dem Jahr 2009 regelt sie auch, dass die Nutzerinnen und Nutzer bei der Verwendung von Tracking-Cookies vorher gefragt werden müssen.

Im Januar 2017 hat die EU-Kommission einen Vorschlag für die Revision dieser Richtlinie vorgelegt. Sie wird ebenfalls in eine EU-Verordnung umgewandelt. Das entspricht der in der Datenschutz-Grundverordnung vereinbarten Anpassung der besonderen Bestimmun-gen für den Telekommunikationsbereich an die neuen EU-Datenschutzregeln. Im Gegensatz zu einer Richtli-nie muss eine Verordnung nicht erst in nationales Recht umgesetzt werden, sondern gilt unmittelbar in allen Mit-gliedstaaten. So wird es wie bei der Datenschutz-Grund-verordnung ein einheitliches Recht für die gesamte EU geben und nicht wie bisher 28 unterschiedliche Gesetze in den Mitgliedstaaten. Über die Inhalte ist seit Frühjahr 2016 bereits eine beachtliche Lobbyschlacht entbrannt. Was steht auf dem Spiel?2

Kann das weg?

Große Teile der Telekommunikationsindustrie fordern, dass die ePrivacy-Richtlinie ersatzlos gestrichen wer-den sollte. Ihre Begründung: Durch die allgemeine Da-tenschutz-Grundverordnung sei ja bereits alles geregelt und die Telekommunikationsunternehmen sollten keine weitergehenden Pflichten oder Beschränkungen aufer-legt bekommen als andere Datenverarbeiter.

Die strengeren Regeln in der ePrivacy-Richtlinie für die Weiterverarbeitung von Standort- und Verkehrsdaten, um nur ein Beispiel zu nennen, sind jedoch weiterhin notwendig. Sie ergeben sich verfassungsrechtlich dar-aus, dass die nun kommende neue ePrivacy-Verordnung gleich zwei Grundrechte umsetzen und schützen soll: Das Recht auf den Schutz personenbezogener Daten, auf das sich auch die Datenschutz-Grundverordnung stützt, aber darüber hinaus das Recht auf Achtung des Privat- und Familienlebens, das auch die Vertraulichkeit der Kommunikation enthält. In Deutschland hat das Bundes-verfassungsgericht dies in seinem Staatstrojaner-Urteil aus dem Jahr 2008 als Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechni-scher Systeme sogar noch weiter formuliert.

Gerade angesichts der weiterhin andauernden Massen-überwachung sollten Anbieter von Kommunikations-diensten sogar explizit in die Pflicht genommen werden, dieses Grundrecht aktiv zu schützen, zum Beispiel durch Ende-zu-Ende-Verschlüsselung ohne „Hintertüren“, also geplante Sicherheitslücken. Solche „Hintertüren“ könn-ten nicht nur von Polizei und Geheimdiensten, sondern

ePrivacy: Datenschutz in der elektronischen Kommunikation

II. Datenschutz und digitale Wirtschaft

16 172 Aktuelle Hintergründe und Texte findet ihr hier: https://www.janalbrecht.eu/themen/datenschutz-digitalisierung-netzpolitik/eprivacy.html

wollen, dass die ePrivacy-Verordnung für alle Kommuni-kationsdienste gilt.

Weg mit der Cookie-Nerverei!

Die Regeln zur Einwilligung beim Setzen von Cookies, die seit 2009 in der ePrivacy-Richtlinie enthalten sind, wur-den leider sehr unterschiedlich ausgelegt. Viele Websei-ten zeigen beim ersten Besuch einfach ein Popup-Fens-ter an, in dem die Verwendung von Cookies erwähnt und ein Klick auf einen OK-Knopf verlangt wird, weil sonst die Seite nicht mehr benutzt werden kann. Das ist sicher nicht im Sinne des Gesetzgebers, denn es hat de facto dazu geführt, das Internet darauf zu trainieren, dass die Nutzer und Nutzerinnen einfach auf OK klicken, sobald unten auf einer Webseite etwas aufpoppt. Es wider-spricht aber auch dem Koppelungsverbot, das in der Da-tenschutz-Grundverordnung explizit eingeführt wurde und klarstellt, dass Unternehmen niemanden zwingen dürfen, mehr Daten als nötig abzuliefern, nur um einen Dienst nutzen zu können (siehe Kapitel » Bezahlen mit persönlichen Daten und » Die Datenschutzreform der Eu-ropäischen Union).

Noch ist umstritten, ob es hierfür neue Regeln braucht oder vor allem eine bessere Durchsetzung. Die französi-sche Datenschutzbehörde hat etwa wiederholt systema-tisch Webseitenbetreiber wegen solcher friss-oder-stirb-Benachrichtigungen zu Cookies ermahnt, und seitdem gibt es auf französischen Webseiten diese Problem kaum noch, wie ein Mitarbeiter bei einer Anhörung der Grünen Europafraktion im April 2016 berichtete. Auch von den EU-Datenschutzbehörden gibt es Empfehlungen, die zwischen technisch notwendigen Cookies unterschei-

den, die etwa benötigt werden, damit ein elektronischer Einkaufswagen in demselben Online-Shop über meh-rere Kauf-Vorgänge hinweg seinen Inhalt behält, und Tracking-Cookies, die uns über tausende verschiedene Webseiten hinweg überwachen und verfolgen und da-mit umfassende Persönlichkeitsprofile erstellen. Aller-dings werden hierfür nicht mehr nur Cookies verwendet, sondern auch Browser-Fingerprints, Gerätekennungen, Telefonnummern von Smartphones und ähnliches. Es braucht daher eine technikneutral formulierte Rege-lung, die vor allem das heutzutage fast ohne Schranken betriebene Online-Tracking in den Griff bekommt, aber gleichzeitig die Nutzerinnen und Nutzer nicht mit stän-digen Einwilligungsabfragen nervt.

Freie Kommunikation oder Generalverdacht?Der Europäische Gerichtshof hat im April 2014 die Richt-linie zur Vorratsdatenspeicherung für ungültig erklärt, und es gibt derzeit keine Pläne der EU-Kommission, einen neuen Vorschlag zu erarbeiten. Dennoch haben viele Mitgliedstaaten nationale Gesetze, die die Tele-kommunikationsanbieter verpflichten, die Verkehrsda-ten aller Telefonate, Textnachrichten und E-Mails der gesamten Bevölkerung ohne irgendeinen Anfangsver-dacht zu speichern – nur für den Fall, dass mal jemand verdächtig werden sollte (siehe Kapitel » Die Vorratsda-tenspeicherung). Die juristische Basis dafür ist eine Öff-nungsklausel in der bestehenden ePrivacy-Richtlinie, die die Mitgliedstaaten zwar nicht zur Vorratsdatenspeiche-rung verpflichtet, sie ihnen aber ausdrücklich erlaubt. Gegnerinnen und Gegner der Vorratsdatenspeicherung, inklusive der Grünen im Europäischen Parlament, wol-

18 19

auch von Kriminellen genutzt werden. Eine weitere For-derung ist, dass nicht nur die Vertraulichkeit der Kom-munikationskanäle sichergestellt sein muss, sondern auch die der Endgeräte. Wenn das Betriebssystem mei-nes Smartphones trotz bekannter Verwundbarkeiten nicht zeitnah aktualisiert und damit die Sicherheitslücke geschlossen wird, kann nämlich meine Kommunikation sehr einfach durch das Ausnützen dieser Sicherheits-lücken ausgespäht werden. Daher sollten auch Sicher-heits- und Vertraulichkeitsregeln für die Hersteller von Endgeräten zur Kommunikation eingeführt werden.

Geltungsbereich: Nur Telekommunika-tionsdienste oder auch Messenger?Weite Teile der ePrivacy-Richtlinie gelten nur für klassi-sche Kommunikationsdienste wie Telefonie oder SMS. Diese werden aber immer mehr durch internetbasier-te Dienste ersetzt, die einen sehr ähnlichen oder noch darüber hinaus gehenden Funktionsumfang haben – Beispiele hierfür wären Internet-Telefonie-Dienste wie Skype, FaceTime, oder Google Hangouts, oder an Internet-Messenger wie WhatsApp, Threema oder Sig-nal. Eine der heiß umkämpften Fragen ist daher: Sollen solche Dienste, die keine eigene Kommunikationsinfra-struktur betreiben, sondern Over-The-Top (OTT) auf dem Internet laufen, ebenfalls den Regeln der kommenden ePrivacy-Verordnung unterworfen werden?

Die Konsultation der EU-Kommission zur Vorbereitung der Reform vom Frühjahr 2016 gibt eine klare Antwort: 76 Prozent der Einzelpersonen und zivilgesellschaftli-chen Verbände sowie 93 Prozent der Datenschutzbe-hörden, die an der Konsultation teilgenommen haben,

len diese Öffnungsklausel streichen. Von Seiten einiger Innenminister in der EU kommt dagegen die Forderung, die Pflicht zur anlasslosen Datenspeicherung auch auf internetbasierte Over-The-Top-Dienste wie WhatsApp oder Skype auszudehnen. Damit würde aber das Grund-recht auf Vertraulichkeit der privaten Kommunikation noch weiter ausgehöhlt. Der Europäische Gerichtshof hat im Dezember 2016 in seinem Urteil zu den Gesetzen in UK und Schweden klargestellt, dass im Gegenteil eine anlasslose Speicherung der gesamten Kommunikati-onsdaten auf keinen Fall mit den Grundrechten verein-bar ist.

Das Wichtigste zu ePrivacy:

Die speziellen ePrivacy-Regeln zum Schutz der elektro-nischen Kommunikation sind auch nach Inkrafttreten der EU-Datenschutz-Grundverordnung wichtig. Sie setzen nicht nur das Recht auf Datenschutz durch spe-zifischere Regeln um, sondern implementieren auch das Grundrecht auf Vertraulichkeit der Kommunikation.

Nicht nur wie bisher Telefon, SMS oder E-Mail, sondern auch neue internetbasierte Kommunikationsdienste wie WhatsApp, Signal oder Skype sollten zu diesem Schutz verpflichtet werden.

Internetdienste sollten auch nutzbar sein, wenn die Userinnen und User nicht einwilligen, überwacht zu werden. Tracking über Millionen Webseiten hinweg ge-hört verboten.

Big Data und das Internet der Dinge sind zu beliebten Buzzwords auf IT-Gipfeln rund um den Globus gewor-den. Sie sollen eine große Veränderung einleiten. Was steckt hinter diesen Schlagwörtern?

Big Data – Eine neue Dimension der DatenverarbeitungAls Big Data werden Datenmengen bezeichnet, die zu groß, zu komplex, zu schnelllebig oder zu schwach strukturiert sind, um sie mit manuellen und herkömm-lichen Methoden der Datenverarbeitung auszuwerten. Mit der systematischen Big-Data-Analyse riesiger Daten-mengen sollen Unternehmensziele besser umgesetzt werden können und durch die erfassten Daten gewinn-bringende Entwicklungen erkannt werden. Im besten Fall können dadurch Vorhersagen künftiger Ereignisse gemacht werden. In der Marktforschung, der Finanzin-dustrie, im Energiesektor (bedarfsorientierte Energie-versorgung), im Gesundheitswesen, aber auch in der Kriminalistik und Terrorismusbekämpfung (Predictive Policing, Vorratsdatenspeicherung) wird die Analyse von Big Data an vielen Stellen zum Allheilmittel sozialer und technischer Probleme erklärt.

Das Erkennen von Korrelationen durch Big Data kann viele Vorteile bringen. In der Medizin beispielsweise können durch die Verknüpfung großer Datenmengen

und deren statistische Auswertung bislang unerkannte Zusammenhänge zwischen Symptomen verschiedener Krankheiten oder Nebenwirkungen von Medikamenten gefunden werden. Das ist vor allem in Disziplinen hilf-reich, in denen bisher viele Daten noch von Hand ausge-wertet werden.

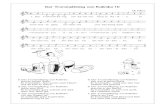

So hilfreich diese Erkenntnisse auch sein können, dür-fen die Probleme von Big Data nicht übergangen wer-den. Die Ergebnisse solcher Big-Data-Analysen sollten keineswegs unkritisch als objektive und gesicherte Er-kenntnisse verstanden werden. Größere Datenmengen müssen nicht qualitativ besser als geringere Mengen sein und nicht alle Daten sind gleichermaßen wertvoll. Bei der Auswertung von Big Data werden statistische Grundprinzipien wie das der repräsentativen Stichprobe oft vernachlässigt. Gerade bei der Sammlung von Daten von Privatpersonen ist die Nutzung personenbezogener Daten nicht zwangsläufig ethisch vertretbar, nur weil sie technisch möglich ist. Der Versuch, Unsicherheiten durch Big Data zu reduzieren, ist attraktiv. Wir dürfen aber nicht vergessen, dass das Aufzeigen von Zusam-menhängen durch die Analyse enormer Datenmengen vor allem auf Wahrscheinlichkeiten und nicht auf Kausa-litäten beruht. Korrelation ist nicht gleichbedeutend mit Kausalität. Zusammenfallende Ereignisse müssen nicht zwangsläufig in einem Ursache-Wirkungs-Zusammen-hang stehen. Hier sei ein Beispiel genannt: Die Schei-

dungsrate des Bundesstaates Maine in den USA weist eine Korrelation von 99 Prozent zum Margarinekonsum in den Vereinigten Staaten auf. Die mathematische Ähn-lichkeit der Datensätze könnte die Schlussfolgerung na-helegen, dass es einen Zusammenhang gibt, niemand würde aber tatsächlich den Margarinekonsum als Ursa-che der Scheidungen vermuten oder andersherum.

Mit Big Data können große Datenmengen schnell ge-wonnen werden und die statistische Auswertung ist Dank der Digitalisierung so einfach wie noch nie. Unter dem Druck der Masse an verfügbaren Daten werden oft Korrelation und Kausalität verwechselt. Durch die stei-gende Verfügbarkeit von Daten kommt es auch zu einer neuen Einstellung gegenüber Statistiken: Wenn die Men-ge der Daten ausreichend groß ist, reicht auch schon eine Korrelation als Grundlage für Entscheidungen. Die Verfügbarkeit von Korrelationen drängt die Ursachen-forschung in den Hintergrund. Wenn vernachlässigt wird, ob Beziehungen zwischen Datensätzen zufällig sind, dann sind auch fehlerhafte Entscheidungen wahr-scheinlicher.

Das Internet der Dinge

Dein Kühlschrank ist leer? Kein Problem, er hat es schon selbst erkannt und Nachschub bei deinem Online-Händ-ler bestellt. Davor hat er dein Fitnessarmband gefragt, welche Nahrungsmittel deiner aktuellen körperlichen Verfassung angemessen sind. Das klingt nach Zukunfts-musik? Das Internet der Dinge ermöglicht solche und an-dere Szenarien schon heute.

Mit der Bezeichnung Internet der Dinge (Internet of Things, IOT) soll die zunehmende Vernetzung so genannter intel-ligenter Gegenstände (smart devices) erfasst werden. Das IoT besteht im Wesentlichen aus Sensoren, einem Netz-werk und einem System, das die Signale der Sensoren ver-arbeitet und dann gegebenenfalls Aktionen auslöst. So wird ein gigantischer konstanter Datenfluss produziert. Ein Beispiel hierfür ist das intelligente Stromnetz (smart grid), das durch die Vernetzung von Geräten, Stromerzeu-gern und -netzen sowie Verbraucherinnen und Verbrau-chern gekennzeichnet ist, die so in einen kommunikativen Austausch miteinander treten. Die Geräte eines Haus-

halts können dann beispielsweise so aufeinander abge-stimmt gesteuert sein, dass sie einen minimalen Strom-verbrauch erzeu-gen. Der Computer, wie wir ihn kennen, verschwindet zu-nehmend und wird durch die smart

Big Data und das Internet der Dinge

20 21

Divorce rate in Maine correlates with Per capita consumption of margarine

2000 2001 2002 2003 2004 2005 2006 2007 2008 2009

Margarine consumed

Margarine con

sumed

Divorce rate in Maine

4.95 per 1,000

4.62 per 1,000

4.29 per 1,000

3.96 per 1,000

8lbs

6lbs

4lbs

2lbs

Div

orce

rat

e in

Mai

ne

2000 2001 2002 2003 2004 2005 2006 2007 2008 2009

devices ersetzt. Oder anders gesagt: Alles wird zum Com-puter.

Das Internet der Dinge entstand im Jahr 1982. Mitarbei-terinnen und Mitarbeiter der Carnegie Mellon University schlossen einen Cola-Automaten an das damalige Netz-werk an. Der Automat sollte mitteilen, wie viele Dosen er auf Vorrat hat und ob die Dosen auch kühl genug sind. Damit war das wahrscheinlich erste Ding am Netz. In der Wissenschaft tauchte der Begriff Internet der Dinge Ende der 1990er Jahre das erste Mal auf.

Heizung, Kaffeemaschine und Garagentor per Smart-phone zu steuern, kann bequem sein und Vorteile brin-gen. Aber welche Risiken können entstehen, wenn die Geräte miteinander und mit dem Netz verknüpft wer-den?

Erhoffte Verbesserungen durch das Internet der Dinge

Die versprochenen Effizienzgewinne sind genauso wie bei Big Data enorm. Im Bereich der Heimvernetzung wird zum Beispiel durch smart meter versucht, Heizun-gen und Klimaanlagen intelligent zu steuern. Thermos-tate lernen, wann wir uns wo in der Wohnung aufhalten, und passen die Temperatur an, was Heizkosten spart und die Umwelt schont. Selbststeuernde Staubsauger-roboter können schon heute das Leben komfortabler machen und sparen Zeit.

Vernetzte Haushaltsgeräte und Sensoren könnten zum Beispiel dabei helfen, dass alte Menschen länger in ihrer eigenen Wohnungen leben können. Die Geräte könnten kontrollieren, ob sich ein Mensch normal in seiner Um-gebung bewegt und bei Problemen Verwandte oder den Pflegedienst rufen. Die Kontrolle von Gesundheitsdaten wie Herzschlag und Blutzucker durch Wearables, also ein am Körper tragbares Computersystem wie beispiels-weise die Apple-Watch, kann helfen, die Lebensqualität chronisch kranker Menschen zu verbessern. Auch hier könnte bei einer Verschlechterung des Zustandes früh-zeitig Alarm geschlagen werden.

Städte werden zu smart cities, in denen ein besserer öf-fentlicher Nahverkehr mit ausgefeilten Fahrplänen und Verkehrsleitsystemen unnütze Pendel- und Wartezeit einsparen könnte. Auch Verbesserungen der Luft- und Wasserqualität sind durch eine kontinuierliche Kontrol-le von Umweltdaten denkbar.

Unternehmen versprechen sich von der digitalisierten Logistik große Vorteile. Durch die bessere Überwachung von Verkehrsdaten, Logistikketten und des Zustands von Verkehrsmitteln wie Autos, Zügen oder Flugzeugen können sie Kosten und Zeit sparen.

Risiken für IT-Sicherheit und DatenschutzProblematisch ist allerdings, dass die Sicherheit vieler vernetzter Geräte beim Produktdesign bisher keine aus-reichende Rolle spielt. Mit der zunehmenden Vernetzung von Gegenständen entstehen Quellen für Datensamm-ler und Einfallstore für Hacker. In der Energieversorgung sind die Risiken besonders hoch, denn diese gehört zur so genannten kritischen Infrastruktur. Über intelligente Stromversorgung können Sabotageakte auf das Netz verübt werden. Viele kennen das Beispiel des im Jahr 2010 bekannt gewordenen Schadprogramms Stuxnet, das mutmaßlich in eine Urananreicherungsanlage in Natanz im Iran von unbekannten Auftraggebern einge-schleust wurde, um dort die Zentrifugen zu zerstören.

Ein aktuellerer Fall hat sich erst Anfang November 2016 ereignet. Unbekannte haben die Heizungsanlage meh-rerer Wohnblocks im finnischen Lappeenranta mit einer DDoS-Attacke (Distributed Denial of Service) manipuliert. Die Bewohnerinnen und Bewohner der Wohnblocks mussten bei Temperaturen unter dem Gefrierpunkt mehrere Tage mit Heizungsproblemen klarkommen. Die finnische Regulierungsbehörde Ficora vermutet Krimi-nelle hinter der Attacke.

Das Gerät hört mit

Intelligente Energiezähler bergen neben ihren Vorteilen auch Gefahren für den Datenschutz der Nutzerinnen und Nutzer. Es ist wichtig, dass Energieversorger und ande-re Unternehmen nicht unbegrenzt Daten über das per-sönliche Leben ihrer Kundinnen und Kunden sammeln können. Wir müssen daher verhindern, dass das Internet der Dinge allgegenwärtige Überwachung bedeutet. Ein aktuelles Beispiel für die Gefahr solcher Überwachung ist der Lautsprecher Echo und seine künstliche Intelli-genz Alexa von Amazon. Das Gerät soll als intelligenter Assistent Musik spielen, Fragen beantworten, Lampen und Thermostate steuern und vieles mehr. Alles wird per Spracherkennung gesteuert, ein Mikrofon hört also per-manent mit. Die so gewonnen Daten über alles, was wir in unseren eigenen vier Wänden sagen und tun, mit wem wir uns treffen, wie unser Tagesablauf aussieht, welche politische Meinung wir haben und was unsere Lieblings-filme sind, werden von Amazon gespeichert. Privatsphä-re gibt es mit so einem intelligenten Überwachungstool kaum noch. Viele der Daten, die derartige vernetzte Geräte sam-meln, erlauben sehr genaue Rückschlüsse auf unsere Gewohnheiten. Wenn wir überall von Gegenständen umgeben sind, die pausenlos Daten übermitteln, wird es schwierig sein, den Überblick zu behalten, welche un-serer Daten im Netz landen, wer darauf Zugriff hat und was mit den Daten passiert. Uns wird dadurch die Mög-lichkeit genommen, bewusst über die Erhebung und Verwendung unserer Daten zu entscheiden.

22 2322

Klare Regeln für Sicherheit und Haftung

Angriffe durch das Internet der Dinge sind keine dunk-le Dystopie. Erst vor kurzem waren zahlreiche beliebte Onlinedienste wie Twitter, Paypal, Netflix oder Spotify stellenweise nicht erreichbar, nachdem eine massive DDoS-Attacke das Unternehmen DynDNS, ein Anbie-ter dynamischer DNS-Server, in die Knie zwang. Die Attacke wurde offenbar über ein riesiges Botnetz, also

eine Gruppe automatisierter C o mp u te r p r og r amm e, aus dem Internet der Din-

ge gefahren, das sich aus vernetzten Videokameras

und anderen IoT-Geräten zu-sammensetzte. Diese Angriffe

machen deutlich, dass das Internet der Dinge unsicher bleibt, solange der

Gesetzgeber nicht versucht, das Problem zu beheben. Ein derartiges Marktversagen

löst sich nicht von selbst, sondern es besteht unbedingter Handlungsbedarf.

Firmen wie Microsoft, Apple und Google verbringen viel Zeit damit, ihre Software und Hardware zu über-prüfen, bevor sie veröffentlicht wird und Schwach-stellen auszubessern, sobald sie entdeckt werden.

Diese Unternehmen können sich das leisten, weil sie mit ihren Produkten sehr viel Geld verdienen und ihre Sicherheit Wettbewerbsvorteile bringt. Das Problem beim Internet der Dinge ist, dass es bei den meisten der Geräte gar keine Möglichkeit gibt, Schwachstellen aus-zubessern. Oft kann die Software betroffener Geräte nämlich nicht aktualisiert werden.

Der Gesetzgeber sollte klare Sicherheits- und vor allem Haftungsregeln für IoT-Hersteller aufstellen und sie da-mit zwingen, ihre Geräte sicher zu machen. Auch die Hersteller künstlicher Intelligenz müssen für ihre Pro-dukte haften. Nutzerinnen und Nutzer müssen im Scha-densfall die Möglichkeit haben, gegen die Hersteller zu klagen. Solche Verpflichtungen würden die Kosten für Sicherheitslücken erhöhen und den Unternehmen An-reize geben, Geld in die Sicherheit ihrer Produkte zu in-vestieren. Standards für Sicherheit und Haftung müssen ebenso wie in anderen Technikbereichen auch für das Internet der Dinge zur Norm werden.

2524

Wearables und Fitnessapps: Verbesserung der Lebensqualität oder Überwachungstool?

Auch das Selbstmonitoring des Gesundheitsverhaltens durch die Nutzung von Wearables wie Fitnessarmbän-dern, Smartwatches oder Sport-Apps birgt Risiken. Die Generali-Versicherung zum Beispiel verspricht mit dem Vitality-Programm ein „besseres Lebensgefühl und vie-le interessante Vergünstigungen“. Wer eine gute Fitness nachweist, kann beim privaten Krankenversicherer ei-nen günstigeren Tarif bekommen. Wer nicht mitmacht, kann jedoch schnell identifiziert und diskriminiert wer-den. Alte und kranke Menschen sind die Verliererinnen und Verlierer, was zu einer Entsolidarisierung in unse-rem Gesundheitssystem führt. Was die Krankenkasse über uns weiß, darf keine Frage der Technik werden, sondern muss eine persönliche Endscheidung bleiben. Jeder und jede muss die Möglichkeit haben, sich einer Technik auch entziehen zu können.

In puncto Datenschutz machten im Mai 2016 norwegische Verbraucherschüt-zerinnen und -schützer mit einer Klage gegen die Fitness-App Runkeeper auf sich aufmerk-sam. Runkeeper teile Daten mit Dritten ohne das Einver-ständnis der Nutzerinnen und Nutzer, so der norwegi-sche Verbraucherschutz-rat.

Das Wichtigste zu Big Data und zum Internet der Dinge:

Das Erkennen von Korrelationen durch Big Data kann viele Vorteile bringen, aber wenn vernachlässigt wird, ob Beziehungen zwischen Datensätzen zufällig sind, dann sind auch fehlerhafte Entscheidungen wahr-scheinlicher.

Bei der Verarbeitung von Big Data müssen Anonymi-sierung und Transparenz über die Kriterien automati-sierter Entscheidungen sichergestellt werden.

Jede und jeder muss das Recht haben, nicht Objekt von automatisierten Entscheidungen zu sein. Sofern auto-matisierte Verfahren zu Beeinträchtigungen führen, muss ein Anspruch auf Offenlegung, Überprüfung und Entscheidung durch einen Menschen bestehen.

Sicherheit und Datenschutz spielen beim Produktde-sign vernetzter Geräte bisher keine ausreichende Rol-le. Der Gesetzgeber sollte klare Sicherheits- und vor allem Haftungsregeln für IoT-Hersteller aufstellen und sie damit zwingen, ihre Geräte sicher zu machen.

Viele Online-Dienste können kostenlos genutzt werden. Bezahlen müssen wir sie trotzdem – und zwar mit un-seren Daten. Wie funktioniert das, und gibt es ein Recht auf Dateneigentum?

Datenschutz als unveräußerliches GrundrechtAls Kundinnen und Kunden vermeintlich kostenloser Dienste im eigentlichen Sinne müssen vor allem die Wer-betreibenden verstanden werden, die auf den Plattfor-men Anzeigen schalten. Die Nutzerinnen und Nutzer sind nur das Produkt, das an die Werbetreibenden verkauft wird. Für die Nutzung der Plattformen bezahlen die

Userinnen und User nicht mit Geld, sondern mit ihren

persönlichen Daten, die von den Plattform-Anbietern erhoben und monetarisiert werden. Unter Ju-ristinnen und Ju-risten wird daher schon seit einer

Weile diskutiert, ob es nicht

auch ein

Eigentumsrecht an persönlichen Daten geben sollte. Das ist nach europäischer Verfassungstradition eigentlich nicht möglich, da in der EU alle Menschen ein unveräu-ßerliches Grundrecht auf den Schutz ihrer persönlichen Daten haben. Dies soll verhindern, dass sich nur wohl-habende Menschen den Schutz ihrer Daten im wahrsten Sinne des Wortes leisten können.

Die neue EU-Richtlinie zum Online-VertragsrechtDie EU-Kommission legte im Dezember 2015 dennoch einen Vorschlag für eine neue Richtlinie zum so genann-ten Online-Vertragsrecht vor, in der erstmals explizit das Bezahlen mit persönlichen Daten als Konzept aufgegrif-fen wurde. Die Richtlinie ist insgesamt ein guter Vorstoß, denn sie erweitert einige Rechte aus dem Vertragsrecht und dem Verbraucherschutz auf den Online-Kauf digita-ler Inhalte oder die Nutzung digitaler Dienste im Netz: Wer online zum Beispiel eine Software oder ein eBook kauft oder ein Abo eines Streaming-Dienstes wie Netflix bucht, soll Rückgabe- und Kündigungsrechte erhalten, wenn der Inhalt nicht geliefert wird oder fehlerhaft ist. Die Kommission sah jedoch vor, dass diese Rechte auch für Verträge, bei denen die Kundinnen und Kunden per-sonenbezogene Daten als Gegenleistung zur Verfügung stellen, gelten sollen.

Koppelungsverbot und das Bezahlen mit Daten

Das Koppelungsverbot in der neuen EU-Datenschutz-Grundverordnung (siehe Kapitel » Die Datenschutzre-form der Europäischen Union) schränkt allerdings die Möglichkeiten für Plattform-Anbieter, die Bereitstel-lung technisch nicht notwendiger persönlicher Daten zur Bedingung für die Nutzung von Online-Diensten zu machen, massiv ein. Im Verlauf des Gesetzgebungs-verfahrens zum Online-Vertragsrecht konnte die Grüne Europafraktion im Innen- und Justizausschuss klar-stellen, dass ein solches Bezahlen mit Daten-Modell nur dann gültig ist, wenn es die engen Grenzen des Koppe-lungsverbotes aus dem Datenschutzrecht respektiert. Die Gegenleistung muss also wirklich freiwillig erfol-gen, das heißt es müssen auch andere Möglichkeiten bestehen, die betreffende oder eine vergleichbare Plattform datensparsam zu nutzen.

Es stellen sich neben dieser Debatte noch weitere Fragen zum Verhältnis von Datenschutzrecht und Ver-tragsrecht: Was passiert mit einem solchen Vertrag zum Bezahlen mit persönlichen Daten, wenn der Kun-de oder die Kundin das Widerspruchsrecht aus der Da-tenschutz-Grundverordnung ausübt? Wird der Vertrag dann automatisch beendet? Kann der Anbieter ihn be-enden? Oder muss der Kunde oder die Kundin in die-sem Fall stattdessen mit Geld bezahlen? Da die Frage der Gültigkeit von Kauf- und Dienstleistungsverträgen weiterhin in der Hand der EU-Mitgliedstaaten liegt, die sich gegen eine einheitliche Regelung sperren, wird es dafür allerdings leider so schnell keinen EU-Rechtsrah-men geben.

Der Wert unserer Daten – auch eine Frage für das Kartellrecht

Ein weiterer neuer Verbündeter des Datenschutzes ist neben dem Vertragsrecht das Kartellrecht. EU-Wettbe-werbskommissarin Margrethe Vestager stellte bereits klar, dass es bei künftigen Kartellverfahren oder Unter-nehmensfusionen nicht nur darum gehen wird, welche Marktanteile oder Umsätze vorliegen, sondern auch, ob signifikante Mengen an persönlichen Daten zusammen-gelegt werden sollen, etwa bei einer Firmenübernahme.

Bezahlen mit persönlichen Daten?

27

Das Wichtigste zu Dateneigentum:

Persönliche Daten sind durch ein Grundrecht ge-schützt und können nicht wie Geld oder Waren ver-äußert werden.

Ein Bezahlen mit persönlichen Daten als Gegenleis-tung für einen Dienst ist nur in sehr engen Grenzen und nur dort, wo es eine wirklich freie Wahl gibt, möglich. In solchen Fällen sollten aber dann auch hohe Verbraucherrechtsstandards gelten.

Beim Wettbewerbs- und Kartellrecht wird neuer-dings auch berücksichtigt, wie viele und welche Da-ten ein Unternehmen besitzt. Dies könnte in Zukunft bei Firmenübernahmen eine wichtige Rolle spielen.

26

Bei dem geplanten Freihandelsabkommen zwischen den USA und der EU (Transatlantic Trade and Investment Partnership, TTIP), aber auch beim Handelsabkommen über Dienstleistungen (Trade in Services Agreement, TiSA) geht es unter anderem um die Frage nach Daten-flüssen im Online-Handel. Dabei besteht eine reale Ge-fahr, dass die europäischen Datenschutzstandards un-terwandert werden könnten.

Die Verhandlungsführerinnen und -führer der EU-Kom-mission haben wiederholt öffentlich betont, dass sie nicht über ein Mandat für die Verhandlung von Regeln für den Datenschutz verfügen. Auch die damalige EU-Justizkommissarin Viviane Reding warnte in einer Rede in Washington im Oktober 2013 ausdrücklich davor, Datenschutz in die Handelsgespräche einzubeziehen. Datenschutz sei ein Grundrecht und als solches nicht verhandelbar.

Interoperabilität oder Angemessenheit?

Auf der amerikanischen Seite gibt es dagegen zahlrei-che Versuche, die europäischen Datenschutzregeln im Zusammenhang mit den Handelsgesprächen auszu-höhlen. Neue Lobbyverbände wurden gegründet, wie zum Beispiel die Coalition for Privacy and Free Trade. Ein wiederkehrendes Thema dieser Lobby-Bemühun-gen ist der Versuch, auf die Interoperabilität zwischen den amerikanischen und den europäischen Regeln des Datenschutzes zu drängen. Dies würde im Grundsatz eine gegenseitige Anerkennung der jeweiligen Regeln auf beiden Seiten des Atlantiks bedeuten. In den Ver-einigten Staaten gibt es allerdings keine umfassenden Datenschutzgesetze. Ein Versuch von US-Präsident Ba-

rack Obama im Februar 2015, erstmals ein umfassendes Verbraucherrecht zum Datenschutz einzuführen, hatte viele Lücken und fand keine Unterstützung im US-Kon-gress. Aus europäischer Sicht gibt es also nichts, was als interoperabel zu bezeichnen wäre.

Selbst wenn es einen Rechtsrahmen zum Datenschutz in den USA gäbe, der mit dem EU-Recht zusammenarbei-ten könnte: Die Anforderungen des Datenschutzes in der EU enthalten weit mehr als Interoperabilität. Das EU-Da-tenschutzrecht erfordert, dass personenbezogene Da-ten nur in Drittstaaten wie die USA übermittelt werden dürfen, wenn dort ein angemessenes Schutzniveau ge-währleistet ist. Die neue Datenschutz-Grundverordnung der EU hat dies in Folge des Urteils des Europäischen Gerichtshofs zu Safe Harbour weiter präzisiert und klar-gestellt, dass angemessen im Kern bedeutet: „der Sache nach gleichwertig“. Bloße Interoperabilität kann dies nicht ersetzen.

Ortsgebundenheit von Daten als GrundrechtDie EU-Regeln des Datenschutzes sind ganz grundle-gend auch Regeln für die Lokalisierung. Weil Daten-schutz ein bindendes Grundrecht mit Verfassungsrang in der EU-Charta der Grundrechte ist, können perso-nenbezogene Daten prinzipiell erst einmal nur in der Europäischen Union verarbeitet werden. Alle Regeln, die die Übertragung von Daten in Drittländer ermög-lichen, stellen Ausnahmen von diesem Prinzip dar und müssen deshalb bestimmte Bedingungen erfüllen – wie beispielsweise ein angemessenes Schutzniveau in dem jeweiligen Drittland.

Handelsabkommen als Gefahr für den Datenschutz?

TTIP, TiSA, CETA & Co.

28 29

bot von Lokalisierung und zum freien Datenfluss finden sich unter anderem im Entwurf für einen Digital Trade Act vom Dezember 2013, im Entwurf des Trade Priorities Act von 2014, und schließlich auch in den US-Verhand-lungsmandaten für TTIP und TiSA. Geleakte Entwürfe der USA zum E-Commerce in TiSA zeigen dies deutlich. Der US-Entwurf zum Anhang E-Commerce und Telekom-munikation würde keine Beschränkungen für grenz-überschreitende Informationsflüsse mehr erlauben und auch Lokalisierungsanforderungen für Dienstleister im IT-Bereich verbieten.

Klare Positionierung des Europäischen ParlamentsDas Europäische Parlament aber hat aufgrund der ein-deutigen Rechtslage in seinen Beschlüssen zu TTIP im Juli 2015 und zu TiSA im Februar 2016 darauf bestanden, dass das hohe EU-Datenschutzniveau nicht Gegenstand von Verhandlungen über Handelsabkommen sein darf. Die EU-Kommission sollte aufgrund ihres klaren Ver-handlungsmandates, der EU-Rechtslage und der Be-schlüsse des Europäischen Parlaments den Forderun-gen der USA zur Aufweichung des Datenschutzes eine Absage erteilen.

Allerdings führen internationale Verhandlungen immer zu Kompromissen. Es ist daher zu befürchten, dass TTIP – sollte es unter US-Präsident Donald Trump überhaupt noch zustande kommen – zumindest in abgeschwäch-ter Form Regulierungen beinhalten wird, die EU-Da-tenschutzstandards unterwandern. Sollte es soweit kommen, wäre dies ein Grund mehr, diese Handelsab-kommen abzulehnen.

30 31

Seit den Snowden-Enthüllungen gibt es in Europa eine Debatte über strengere Bedingungen für die Übermitt-lung personenbezogener Daten in die USA und andere Drittstaaten. Europäische Behörden und Privatunter-nehmen bestehen immer mehr auf Vorschriften zur Lo-kalisierung, wenn sie Computerdienste einkaufen, um sicherzugehen, dass ihre sensiblen Daten nicht in Ge-bieten mit fragwürdiger Gesetzeslage landen. Sogar der Europäische Gerichtshof hat dies in seinem Grundsatz-urteil zur Aufhebung der Vorratsdatenspeicherung vom April 2014 hervorgehoben. Die fehlende Verpflichtung zur Lokalisierung der Vorratsdaten in der EU wurde hier offen kritisiert.

EU-Cloud als Handelshemmnis?

Ein weiterer Versuch von amerikanischer Seite, die euro-päischen Datenschutzregeln zu unterlaufen, wird über eben jenes Prinzip der Lokalisierung unternommen. Der US-Handelsbeauftragte Michael Froman behauptete in der Vorstellung seines Berichts über die Handelsab-kommen für den Telekommunikationsmarkt, die euro-päischen Lokalisierungs-Regeln, die den Datentransport oder die Datenverarbeitung innerhalb der EU verlangen, stellten ein illegales Handelshemmnis dar. Die Lobby-Organisation Business Coalition for Transatlantic Trade argumentiert in die gleiche Richtung. Sie fordert, dass ein TTIP-Abkommen „verbietet, dass Dienstleister loka-le Server und andere Infrastrukturen verwenden oder eine lokale Niederlassung errichten müssen.“ Gern wird dabei auf entsprechende Gesetze in Russland oder Chi-na verwiesen.

Froman steht nicht alleine da. Bestimmungen zum Ver-

Das Wichtigste zu Datenschutz in Handelsabkommen:

Handelsabkommen wie TTIP oder TiSA regeln auch den elektronischen Handel. Die USA und andere Verhandlungspartner wollen dabei auch gleich alle Grenzen für den Fluss personenbezogener Daten abschaffen.

Das EU-Datenschutzrecht stellt hohe Anforderungen an den Transfer unserer Daten in andere Länder. Da-her verlangt das Europäische Parlament auf unsere Grüne Initiative, dass in den Handelsverträgen klar-gestellt werden muss, dass Datenschutzgesetze nicht als Handelshemmnis gewertet werden können.

Falls die Handelsabkommen am Ende unseren Da-tenschutz untergraben sollten, wäre das für das Europäische Parlament ein weiterer Grund, sie mit aller Schärfe abzulehnen.

Zur Erfüllung ihrer Aufgaben bei der Strafverfolgung müssen Polizeibehörden und Staatsanwaltschaften persönliche Daten verarbeiten. Da dies weitreichende Konsequenzen für die betreffende Person haben kann, von Überwachungsmaßnahmen bis hin zu Reisebe-schränkungen, spielt Datenschutz auch hier eine wich-tige Rolle. Zum Einen müssen bei den konkreten Ermitt-lungen der Polizei und Staatsanwaltschaft und bei dem anschließenden Umgang mit den ermittelten Daten be-stimmte Standards eingehalten werden. Darüber hinaus geht es bei dem Austausch von Informationen zwischen Polizei und Ermittlungsbehörden auch über internati-onale Grenzen hinweg um die Frage, ob und unter wel-chen Umständen Ermittler und Ermittlerinnen Zugang zu Daten bekommen sollten, die andere Behörden oder private Unternehmen erheben.

Auf den folgenden Seiten werden die Entwicklungen in der Polizeiarbeit und Strafverfolgung innerhalb der Europäischen Union genauer dargestellt. Auf EU-Ebene gibt es mittlerweile einige Gesetze, die den polizeilichen Umgang mit persönlichen Daten regeln (» 1. Datenschutz-regeln für Polizei und Justiz). Dies betrifft sowohl die Da-tenverarbeitung innerhalb der Europäischen Union, als auch den Datenaustausch mit internationalen Partnern. Weiterhin sehr umstritten sind dagegen verschiedene Ansätze zur Sammlung von Daten auf Vorrat, nur für den Fall, dass diese irgendwann nützlich sein könnten (» 2. Anlasslose Datensammlung). Hier geht es keines-wegs nur um Telekommunikations-, sondern auch um Reisedaten. In den letzten Jahren lässt sich auch beob-

achten, dass EU-weit immer mehr Datenbanken in der Justiz- und Polizeiarbeit, aber auch der Grenzkontrol-len, miteinander verknüpft werden (» 3. Die Verknüpfung von Datenbanken in der EU-Grenz- und Polizeipolitik). Darüber hinaus bekommen Strafverfolgungsbehörden immer mehr Zugriff auf Datenbanken zur Grenzkontrol-le. Im Ergebnis geraten so alle Menschen aus Nicht-EU-Staaten unter Generalverdacht, egal, ob es Touristen und Touristinnen, Geflüchtete oder Geschäftsreisende sind. Während die polizeiliche Arbeit noch transparent ist, weil Polizistinnen und Polizisten in der Regel offen auftreten und Verdächtige auf anwaltlichem Wege die Möglichkeit auf Akteneinsicht haben, verschmelzen bei der Anti-Terror-Politik auf EU-Ebene (» 4. Die Anti-Terror-Koordination in der EU) genau wie in den Mitgliedstaaten die Grenzen zur geheimdienstlichen Tätigkeit. Diese ist kaum zu kontrollieren und nicht mehr an die Beschrän-kungen der Polizeiarbeit gebunden.

Polizeiarbeit und Strafverfolgung in der EU

33

III. Datenschutz bei Polizei und Sicherheitsbehörden

32

EU-weite Mindeststandards

Die EU-Mitgliedstaaten haben seit den 1980er Jahren eine immer engere Kooperation ihrer Strafverfolger vereinbart – wichtige Schritte auf diesem Wege waren unter anderem das Schengener Abkommen aus dem Jahr 1985 und der Vertrag von Prüm aus dem Jahr 2005. Dieser beinhaltet auch den Zugang zu den polizeilichen Datenbanken in anderen EU-Mitgliedstaaten. Solche gegenseitigen Zugangsmöglichkeiten, genau wie auch die gegenseitige Anerkennung von Haftbefehlen oder Ermittlungsanordnungen der EU-Mitgliedstaaten, brau-chen gemeinsame Mindeststandards. Im Jahr 2008 wur-den erstmals Regeln für den grenzüberschreitenden Austausch persönlicher Daten zwischen den Polizeibe-hörden vereinbart. Diese regelten aber noch nicht, wie die EU-Mitgliedstaaten ihr polizeiliches Datenschutz-recht innerstaatlich zu gestalten hatten – das war wei-terhin ausschließlich ihnen alleine vorbehalten.

Seitdem der Lissabonner Vertrag aus dem Jahr 2009 in Kraft getreten ist, besitzt die EU eine umfassende Ge-setzgebungskompetenz für den Datenschutz. Auf die-ser Grundlage wurde im Jahr 2016 zusammen mit der Datenschutz-Grundverordnung auch eine Datenschutz-richtlinie für Polizei und Justiz beschlossen. Diese Richt-linie muss bis Frühjahr 2018 von den Mitgliedstaaten in nationales Recht umgesetzt werden. Sie gibt erstmals

EU-weite Mindeststandards auch für die innerstaatliche Verarbeitung personenbezogener Daten durch die Straf-verfolger vor.

Ziel der Richtlinie ist es, persönliche Daten bei der Ver-arbeitung durch Behörden zu schützen. Die Grundlagen ähneln den allgemeinen Datenschutzprinzipien. Dem-entsprechend muss eine Verarbeitung der Daten recht-mäßig und nur für den vorgesehenen Zweck geschehen. Außerdem darf eine Verabreitung nur stattfinden, wenn sie maßgeblich für den vorgesehenen Zweck ist. Sobald Daten nicht mehr notwendig sind, müssen sie gelöscht werden. Zudem muss die betroffene Person über die Vor-gänge informiert werden, sobald dies nicht mehr die Er-mittlungen gefährdet. Daten, die fälschlich erhoben worden sind, müssen gelöscht werden. Anders als bei der allgemeinen Datenschutz-Grundverordnung wird in der Richtlinie auch unterschieden zwischen Verdächtigen, Opfern, Zeugen und Verurteilten, weil de-ren Daten in unter-schiedlichem Maße schützenswert sind.

Datenschutz über europäische Grenzen hinaus

Im Zuge der Strafverfolgung werden auch über EU-Gren-zen hinaus persönliche Daten ausgetauscht. So gibt es bei der internationalen Polizeibehörde Interpol unter anderem Datenbanken gestohlener Fahrzeuge und Aus-weise, gesuchter Personen, sowie für DNA-Daten von Tat-orten oder Verdächtigen. Mit vielen Ländern außerhalb der EU bestehen bilaterale Rechtshilfeabkommen der Mitgliedstaaten, der gesamten EU und auch von der eu-ropäischen Polizeibehörde Europol. Außerdem wurden Abkommen mit den USA zur Massenauswertung von Fi-nanztransaktionsdaten (SWIFT-Daten) und zur Rasterung und Speicherung von Fluggastdaten (Passenger Name Record, PNR) geschlossen. Ein PNR-Abkommen der EU gibt es ebenfalls mit Australien, ein bereits fertig verhan-deltes PNR-Abkommen mit Kanada wurde vom Europä-ischen Parlament im Jahr 2015 dem Europäischen Ge-richtshof zur Überprüfung vorgelegt (siehe Kapitel » Die Fluggastdatenüberwachung).

Alle diese internationalen Abkommen erlauben den Austausch personenbezogener Da-

ten – teilweise im Zuge einzelner Er-mittlungen, teilweise massenhaft. In-ternationale Datenschutzstandards,

die ein Mindestmaß an Schutz für die Betroffenen sicherstellen, gab es bisher

nicht. Lediglich die Konvention 108 des Europarates (der mehr

Mitgliedstaaten hat als die EU) verpflichtet die Ver-tragsparteien auf ein Min-

destmaß an Datenschutzregeln auch im Polizeibereich. Ihr sind aber außerhalb Europas bisher nur Uruguay, der Senegal und Mauritius beigetreten.

Das Europäische Parlament hatte wegen des Umfangs der transatlantischen Datentransfers auch im Strafverfol-gungsbereich bereits seit Jahren ein Datenschutzabkom-men zwischen der EU und den USA gefordert. Seit März 2011 gab es dann wirklich Verhandlungen, die aber müh-sam waren und zunächst nicht recht vorankamen. Erst durch die Enthüllungen von Edward Snowden im Som-mer 2013 und der folgenden Eintrübung des transatlan-tischen Verhältnisses sah die US-Administration ein, dass sie sich beim Datenschutz auf die EU zubewegen muss. Im September 2015 war der Text des so genannten Rahmen-abkommens (Umbrella Agreement) für den Datenschutz im Polizeibereich fertig verhandelt, das am 1. Dezember 2016 vom Europäischen Parlament final angenommen wurde.

Das Umbrella Agreement setzt unter anderem der Zweck-bestimmung einer Datenverarbeitung, der Speicher-dauer und der Weitergabe der Daten Grenzen. Es regelt außerdem einheitlich die Betroffenenrechte, etwa auf Information, Auskunft oder Löschung der Daten. Im Feb-ruar 2016 änderte der US-Kongress sogar den US Privacy Act, um EU-Bürgern und -Bürgerinnen die Möglichkeit zu geben, ihre Rechte auch vor Gerichten in den USA durch-zusetzen.

Im nächsten Schritt müssen nun weitere Datenschutzab-kommen der EU mit anderen Staaten folgen – wenigstens mit denen, die schon Abkommen mit der EU über den Austausch von Daten geschlossen haben.

1. EU-Datenschutzregeln für Polizei und Justiz

34 35

Die Vorratsdatenspeicherung

Während es also mit der Datenschutzrichtlinie für Polizei und Justiz nun klare EU-weite Regeln für die Verarbei-tung persönlicher Daten in der Polizei- und Strafverfol-gungsarbeit gibt, herrscht bei der Frage nach Gewinnung dieser Daten noch große Uneinigkeit. Trotz zahlreicher verfassungsrechtlicher Bedenken und eines eindeuti-gen Urteils des Europäischen Gerichtshofs geistert in diesem Zusammenhang noch immer das Gespenst der Vorratsdatenspeicherung durch den europäischen Si-cherheitsdiskurs. Vorratsdatenspeicherung bezeichnet die anlasslose Speicherung von Kommunikationsdaten aller betroffenen Bürgerinnen und Bürger auf Vorrat, das heißt, ohne einen Anfangsverdacht oder eine kon-krete Gefährdung. Diese Daten sollen im Nachhinein zu Strafverfolgungszwecken ausgewertet werden können.

Die seit den Anschlägen von 9/11 auch in Europa disku-tierte Vorratsdatenspeicherung hielt im Jahr 2006 mit der Richtlinie 2006/24/EG über die Vorratsspeicherung von Daten Einzug in die Gesetzgebung. Die Richtlinie musste bis 2007 verpflichtend in nationales Recht umgesetzt werden und sah eine Speicherung der so genannten Verkehrs- und Standortdaten in der Telekommunikation und Internetnutzung für mindestens sechs Monate und höchstens zwei Jahre vor. Zwar sollten die Inhalte von

Telefonaten und Mailverkehr nicht gespeichert werden, doch bereits Verkehrs- und Standortdaten sind sensible personenbezogene Daten und können viel Aufschluss über das Leben eines Menschen geben. Denn wenn wir wissen, wo jemand zu welchem Zeitpunkt war und mit wem sie oder er gesprochen hat, können wir ziemlich genaue Bewegungsprofile erstellen und Kommunikati-onsnetzwerke nachvollziehen. Die EU-Mitgliedstaaten Irland und die Slowakei reichten im Jahr 2006 eine Klage gegen die Richtlinie vor dem Europäischen Gerichtshof ein.

Der Deutsche Bundestag verabschiedete im November 2007 mit den Stimmen von CDU/CSU und SPD das Ge-setz zur Neuregelung der Telekommunikationsüberwa-chung und anderer verdeckter Ermittlungsmaßnahmen sowie zur Umsetzung der Richtlinie 2006/24/EG, das am 1. Januar 2008 in Kraft trat. Auch in Deutschland wur-den Klagen gegen das Gesetz erhoben. Der Arbeitskreis Vorratsdatenspeicherung (AK Vorrat), sowie Politikerin-nen und Politiker der Grünen und der FDP reichten eine Verfassungsbeschwerde gegen die Vorratsdatenspei-cherung vor dem Bundesverfassungsgericht ein. Am 2. März 2010 erklärte das Bundesverfassungsgericht die Vorratsdatenspeicherung in ihrer derzeitigen Form für verfassungswidrig. Auch der Europäische Gerichtshof verkündete am 8. April 2014, dass die Richtlinie zur Vor-

36 37

Das Wichtigste zu Datenschutz- regeln für Polizei und Justiz

Bessere Zusammenarbeit der Strafverfolgerinnen und Strafverfolger über Grenzen hinweg braucht gemeinsame Mindeststandards für den Schutz der Betroffenen. Dazu gehört auch der Datenschutz.

Es gibt mit der Datenschutzrichtlinie für Polizei und Justiz seit dem Jahr 2016 erstmals ein EU-Gesetz, das solche Mindeststandards festlegt.

Ebenfalls im Jahr 2016 hat die EU mit dem Umbrel-la Agreement erstmals ein Abkommen mit den USA geschlossen, das den Datenschutz und damit auch Betroffenenrechte regelt, wenn im Zuge von poli-zeilicher Zusammenarbeit Daten über den Atlantik übermittelt werden. Der US-Kongress änderte dafür auf Drängen der EU sogar den Privacy Act.

2. Anlasslose Datensammlung: Viele Informationen, wenige Erkenntnisse

38

ratsdatenspeicherung nicht mit der Charta der Grund-rechte der EU vereinbar sei.

Eine Studie der kriminologischen Abteilung des Max-Planck-Instituts für ausländisches und internationales Strafrecht3 belegte 2011, ein Jahr nach der Kassierung des Gesetzes, dass die Vorratsdatenspeicherung keine signifikanten Verbesserungen hinsichtlich der Aufklä-rung von Straftaten mit sich gebracht hatte. Ähnliche Rückmeldungen über den Nutzen der Speicherung von Vorratsdaten gaben Behörden aus Frankreich und Österreich. Vertreterinnen und Vertreter der österrei-chischen Regierung berichteten in einer Anhörung des Europäischen Gerichtshofs im Juli 2013, dass die Straf-verfolgungsbehörden in lediglich 0,067 Prozent der Fälle auf die gespeicherten Daten zugegriffen hätten.

Trotz der sehr klaren Urteile und obwohl es keine statis-tischen Belege dafür gibt, dass die Vorratsdatenspeiche-rung eine erhebliche Verbesserung bei der Prävention und Aufklärung von Straftaten mit sich bringt, verab-schiedete der Bundestag im Oktober 2015 mit den Stim-men von CDU/CSU und SPD erneut die Einführung einer Speicherpflicht und Höchstspeicherfrist für Verkehrsda-ten, sprich: eine Neuauflage der Vorratsdatenspeiche-rung. Telekommunikationsanbieter sind nun verpflich-tet, die Standortdaten ihrer Nutzerinnen und Nutzer für vier Wochen und die Rufnummern, IP-Adressen und sonstigen Verkehrsdaten für zehn Wochen zu speichern. Doch selbst das ist Bundesinnenminister Thomas de Maizière nicht genug. Er fordert eine Ausweitung der Vorratsdatenspeicherung auch auf Kommunikations-dienste wie Skype, WhatsApp oder Facebook.

Die Fluggastdatenüberwachung

Ein ebenso unverhältnismäßiger Eingriff in unsere Grundrechte, ohne jegliche Belege für Nutzen und Not-wendigkeit, ist die Fluggastdatenspeicherung, auf Eng-lisch: Passenger Name Record (PNR).

Während bereits einzelne Abkommen zur Fluggastda-tenspeicherung mit den USA und Australien bestanden, schlug die damalige EU-Kommissarin für Inneres, Cecilia Malmström, im Februar 2011 einen Entwurf für ein EU-eigenes PNR-System vor. Der Entwurf sah vor, dass Flug-linien umfangreich Daten aller Reisenden an nationale Passenger Information Units übergeben, die diese fünf Jahre speichern, mit diversen Datenbanken abgleichen und anhand im Voraus festgelegter Kriterien rastern. Bei einem Treffer wird manuell geprüft, ob „Maßnahmen“ ergriffen werden sollten, die nicht weiter spezifiziert werden. Mittels einer systematischen Auswertung der so anfallenden Datenmengen (Data-Mining) sollen aus