Schutz kleiner Netze mit einer virtuellen DMZ - DFN …...q Verbindung der Zonen durch...

Transcript of Schutz kleiner Netze mit einer virtuellen DMZ - DFN …...q Verbindung der Zonen durch...

Schutz kleiner Netzemit einer virtuellen DMZ

Tillmann Werner, CERT-Bund

Agenda

q Das BSI - Kurzvorstellung

q Demilitarisierte Zonen

q Virtuelle Maschinen

q Aufbau einer virtuellen DMZ

q Beispielkonfiguration

Das BSI auf einen Blick

q Unabhängige und neutrale Stelle für IT-Sicherheit

q Bundesoberbehörde im Geschäftsbereich des Bundesministerium des Innern

q 1991 gegründet - als Behörde im Vergleich zu sonstigen europäischen Einrichtungen einzigartig

q 387 Mitarbeiter, davon 289 Hochschulabsolventen(>60% Fachrichtungen Elektro- und Nachrichtentechnik)

Zielgruppen

Regierung und Verwaltung

rUnterstützung der E-Government Initiative (BundOnline2005)

r IT-Sicherheitsberatungr Entwicklung von Kryptosystemenr Lauschabwehrr Betrieb des Regierungsnetzes

Wissenschaft

r Kooperation mit Universitätenr Trendanalysen r Vergabe von

Forschungsaufträgen

Wirtschaft

rNationales CERTr IT-Grundschutzr Zertifizierungr Sicherheitspartnerschaften

Bürger

r Sensibilisierungskampagnenr Info - CDsr BSI - Internetangebot

www.bsi.bund.dewww.bsi-fuer-buerger.de

r Fachbeiträge in Zeitschriften

Sicherheitszonen

q Gruppieren von Ressourcen mit ähnlichen sicherheitsrelevanten Eigenschaften in Sicherheitszonen

q Strikte Trennung der einzelnen Zonen voneinander

q Datenaustausch zwischen Zonen ausschließlich über wohldefinierte Schnittstellen

q Anwendung des Zonenmodells auf unterschiedlichen Ebenen, zum Beispiel Netz, Betriebssystem, Anwendung, …

Demilitarisierte Zone

q Komplexer Sicherheitsgateway zum Schutz eines Netzes oder Einzelsystems mit besonderen Sicherheitsanforderungen

q Ressourcentrennung durch Schaffung unabhängiger Zonen auf Netzebene

q Verbindung der Zonen durch Koppelelemente: Switches, Bridges, Router, Proxies, ALGs, …

q Meist Sandwich-Architektur: Interne und externe Firewall, dazwischen zusätzliche Komponenten

zu schützendes

Netz

zu schützendes

Netz

int.FW

ext.FW

http

dns

ssh

IDS IDS

http

Beispielarchitektur

Virtuelle Maschinen

q Simulation vollständiger Betriebssysteme

q Ideal für den Einsatz in Sicherheitsgateways:Kapselung von Funktionen einzelner Komponenten

q Sicherheit durch Schaffung unabhängiger Systemen mit unterschiedlichen Aufgaben

q Kostenreduktion durch Virtualisierung

q Begriffe: Hostsystem, Gastsystem

User Mode Linux

q Virtuelles Linux-Gastsystem auf Linux-Hostsystem

q Seit Version 2.6 vom offiziellen Linux-Kernelals eigene HW-Architektur unterstützt

q UML-Kernel läuft als Prozess im Userspace

q Betrieb mehrerer Instanzen auf einem Host möglich

q Administration der UML-Instanzen über Management-Konsole vom Host aus möglich

Einsatz von UML in einer virtuellen DMZ

q Linux-Hostsystem mit UML-Instanzen als DMZ-Komponenten

q Monolithisches, gehärtetes Hostsystem

q UML-Systeme sind minimalistisch konfiguriertund für die jeweiligen Aufgaben optimiert

q DMZ-Komponenten können ausschließlich mitOpen-Source-Software aufgebaut werden

Netzkonfiguration

q Hostsystem besitzt keine IP-Adressen

q Netzpakete werden über virtuelle Bridges an DMZ-Firewallsweitergeleitet

q IP-Routing auf dem Hostsystem ist ausgeschaltet

q DMZ verwendet intern eigene IP-Netze nach RFC 1918

q VM sind ebenfalls über Bridges miteinander verbunden

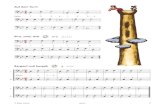

IDS

Virtuelle Ethernet Bridges

int.FW

ext.FW

http

dns

tcp

IDS

http

Virtuelle DMZ-Komponenten – Firewalls

q Gateways an den Übergängen vermitteln zwischen den angeschlossenen Netzen

q Stateful Firewalls auf der Basis von netfilter/iptables

q Policy-based Routing - erlaubte Protokolle werden zum jeweiligen ALG geroutet

q SNAT für ausgehenden Verkehr (Maskieren der internen Netzstruktur)

Virtuelle DMZ-Komponenten – IDS

q Snort als Intrusion Detection System – signatur- und anomaliebasierte Angriffserkennung

q IDS arbeiten im Bridged Mode zwischen Firewall undProxies – völlige Transparenz auf IP-Ebene

q Protokollierung kann auf zentralem System stattfinden –Korrelation der Log-Daten von externem und internem Netzanschluss

Virtuelle DMZ-Komponenten – Proxies

q Kein IP-Routing durch die DMZ möglich

q DMZ lässt nur Daten von Verbindungen passieren, für deren Protokoll ein Proxy existiert

q Problem: Proxies gibt es nur für wenige Standard-Protokolle

q Lösung: Generischer Proxy kann alle Protokolle vermitteln, die auf Internet Protocol aufsetzen

Virtuelle DMZ-Komponenten – Server

q Server, die aus Sicht des zu schützenden Netzes nicht vertrauenswürdig sind

q Server, die einen Dienst ausschließlich für Systeme innerhalb der DMZ anbieten

q Für solche Systeme sollte innerhalb der DMZ ein dediziertes Netz konfiguriert werden

Testinstallation

q Standard-PC ist in der Regel als Hardware-Plattform für das Hostsystem ausreichend

q Performance hängt im wesentlichen vom verfügbaren RAM auf dem Hostsystem ab

q Eine Testinstallation auf einem PIII, 866 MHz, hat einen Durchsatz von mindestens 100MBit/s bei Proxies für mehrere Protokolle

netfilter

snort

Beispielkonfiguration – http(s)

netfilter

snort

Zorphttp-Proxy

SNAT iproute2

Fazit

q Virtuelle DMZ kann Sicherheitszonen auf Netzebene schaffen

q Keine Alternative zu zentralen Sicherheits-Gateways in Hardware

q Flexible Architekturen für individuelle Anforderungen

q Kostengünstige Komponenten, im wesentlichenOpen-Source-Software

q Einfache, auch nachträgliche Einbindung in bestehende Netze