Trusted Cloud Service - ingeoforum.de · ISO 27001 ISO 20000 COBIT IT-Grundschutz IDW PS ISO 18028...

Transcript of Trusted Cloud Service - ingeoforum.de · ISO 27001 ISO 20000 COBIT IT-Grundschutz IDW PS ISO 18028...

Trusted Cloud ServiceSicherheit und Datenschutz in der Cloud

Freitag, den 07.02.2014

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 2Seite 2© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud –was geht und was geht nicht?

Seite 3Seite 3

Prüfstandard Trusted CloudInhalte und Anforderungen

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 4Seite 4© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud EntwicklungZusammenwirken

Seite 5Seite 5

Trusted Cloud Standard mit Referenz zu Normen, Gesetzen und Best Practices

ISO 27001

ISO 20000

COBIT

PCI-DSS

BDSGBSI IT-Grundschutz

ISO 18028

IDW PS

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud KonzeptValidierte Standards fügen sich neu zusammen

NIST

Trusted Cloud Service

Seite 6Seite 6

Anforderungen an eine „Trusted Cloud“Umfassendes Prüfsystem

� Bewertungsgrundlage beruht auf relevanten Normen und Standards (COBIT, ITIL, ISO 27001, PS 330, NIST, PCI DSS …) sowie anwendbaren Gesetzen (BDSG, TKG, „GoB“, …)

� Mapping, Matching und Cross Referenzen der unterschiedlichen Standards

� Insgesamt 248 Prüfpunkte im Prüfkatalog „Trusted Cloud“ � Organisatorische Sicherheit� Technische Sicherheit� Cloud Betrieb� Compliance

� Zuordnung der Relevanz der Anforderungenzu IaaS, PaaS, SaaS

� Prüfpunkte sind Zertifizierungsgrundlage nach „Trusted Cloud“ für Cloud-Provider

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 7Seite 7© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud ServiceVorgehen der Zertifizierung

Das Vorgehen der Zertifikatserlangung unterteilt sich in folgende Schritte:

Bestimmung des Scopes

Dokumentenprüfung

Organisatorische Prüfung

Technische Prüfung

Abschlussbericht und Zertifikatsvergabe

Eintritt in den dreijährigen Zertifikatskreislauf

mit jährlichem Überwachungsaudit

Re-zertifizierung nach drei Jahren

Seite 8Seite 8

Inhalte der Prüfungen im Rahmen der Cloud-Zertifizierung

� Sichten der SLAs mit den Cloud-Service-Nehmern

� Begehungen der relevanten Rechenzentren

� Dokumentenanalyse

� Prozess- und Betriebsdokumentation

� Vereinbarungen mit Dienstleistern

� Interviews

� Nachvollziehen von Prozess- und Betriebsabläufen

� Stichproben

� Einsichtnahme in Tools

� Technische Überprüfungen

� SaaS: zusätzliche Untersuchungen des Applikationslayers

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 9Seite 9

AnforderungskatalogThemenfelder des Prüfkatalogs

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Technische Sicherheit

Organisatorische Sicherheit

Cloud Betrieb Compliance

Netzwerk Risikomanagement Service Level Mnmgt Interne Vorgaben

Firewalls Schwachstellen-Mnmgt Change Mnmgt Datenschut z

Benutzerverwaltung Kommunikation Incident Mnmgt Standa rds und Gesetze

Verschlüsselung Physikalische Sicherheit

Capacity Mnmgt Audits

Software-Entwicklung Klassifizierung & Handhabung von Daten

ITSCM

IT-Systeme Personal ConfigurationManagement

Schadcode Schulung

Seite 10Seite 10

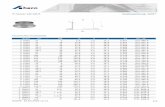

PrüfkatalogAuszug aus dem Katalog

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Themencluster Thema Anforderungsbeschreibung Maßnahmen-ID Maßnahme Detailbeschreibung

Prüfungs-MUSS

ISO 27001 ISO 20000 COBIT IT-Grundschutz IDW PS ISO 18028 PCI-DSS allg. Gesetze TKG BDSG IaaS PaaS SaaS Kunde ProviderCloud Betrieb Kapazitätsmanagement IT-Ressourcen sind durch ein

Kapazitätsmanagement zu überwachen und zu steuern. Die Ergebnisse des Kapazitätsmanagements sind regelmäßig zu reporten und Kapazitätserweiterungen sind frühzeitig zu planen.

TC-Op-12 Überwachung und Steuerung von IT-Ressourcen Verfügbarkeit, Qualität und ausreichende Kapazitäten und Ressourcen müssen so gemessen und analysiert werden, dass die erforderliche System-Performance in Einklang mit rechtlichen, vertraglichen und geschäftlichen Anforderungen zur Verfügung gestellt werden kann.

X A.10.3.1 6.5 DS3 M 2.214 X X X X

TC-Op-12-01 IT-Strategie Ist Zusammenhang von IT-Strategie zur Geschäftsstrategie hergestellt? D.h. wie wird insbesondere sichergestellt, dass auch der zukünftige Bedarf an IT bekannt ist?

A.10.3.1 6.5 DS3 M 2.214 X X X

TC-Op-12-02 Technologische Entwicklung Wie wird die fortschreitende technologische Entwicklung beobachtet und berücksichtigt?

A.10.3.1 6.5 DS3 M 2.214 X X X X

TC-Op-12-03 Application Sizing Prognosen (aufgrund von Schätzungen oder Simulationen) über zukünftige Kapazitätsanforderungen müssen getroffen werden, um das Risiko einer Überlastung von Systemen zu mindern.

A.10.3.1 6.5 DS3 M 2.214 X X X

TC-Op-12-06 Reporting Auswertungen bzgl. der realisierten Verfügbarkeiten und Kapazitäten müssen zur Verfügung gestellt werden.

6.5 DS3 X X X X

TC-Op-12-04 Entwurf der Verfügbarkeit Maßnahmen für die angeforderte Verfügbarkeit und Wiederherstellung müssen konzipiert und implementiert sein

X 6.3 X X X

TC-Op-12-05 Kapazitätssteuerung Wie wird sichergestellt, dass nicht zu viel oder zu wenig Kapazität vorgehalten wird?Wie wird sichergestellt, dass Investitionen im richtigen Moment getätigt werden (Vermeidung von Panikkäufen)?

X A.10.3.1 6.5 DS3 M 2.214 X X X

Datenschutz Datenschutz - allgemeine Vorgaben Bei der Übermittlung personenbezogener Daten sind europäische oder anerkannt angemessene Datenschutzniveaus zu gewährleisten. Entsprechende Regelungen sind zu etablieren.

TC-DS-01 Übermittlung von Daten ins Ausland (EU/Schutzniveau)

Personenbezogene Daten dürfen nur an Stellen im Ausland übermittelt werden, die im Anwendungsbereich des Rechts der Europäischen Gemeinschaften liegen oder sich in Ländern befinden, die über ein anerkannt angemessenes Schutzniveau verfügen.

§4b X X X X X

TC-DS-02 Übermittlung von Daten ins Ausland (BCR) Personenbezogene Daten dürfen an Stellen im sonstigen Ausland nur übermittelt werden, wenn diese verbindliche unternehmensinterne Regeln schaffen, um ein einheitliches Datenschutzniveau auf dem Stand der europäischen Richtlinien zu erreichen.

§4b Abs.2,3 X X X X X

Technische Sicherheit Firewalls Die Übergänge zu nicht vertrauenswürdigen Netzen sind durch Firewalls abzusichern. Ein Firewall-Management muss etabliert sein.

TC-TS-01-19 Implementierung von Firewalls Alle Verbindungen aus öffentlichen Netzen sind nur zu definierten Systemen erlaubt. Verbindungen aus öffentlichen Netzen sollen per se als nicht vertrauenswürdig betrachten werden und entsprechend authentifiziert und autorisiert.

A.11.4.6A.10.6.1

B 3.301 18028-3:6.1 1.3.62.3

X X X X

TC-TS-01-20 Regelwerk Eingehende Verbindungen mit internen IP-Adressen sollen auf die externen Interfaces geblockt werden. Die Prüfung von eingehenden und ausgehenden Verbindungen sollen wenn möglich mit zustandsorientierten Paketüberprüfung (Stateful Inspection) erfolgen

A.11.4.6 B 3.301 18028-3:6.2 1.3.6 X X X X

TC-TS-01-21 Regelwerk-Änderung Neue Regeln sowie Regeländerungen sollten über den Standard-Change-Management-Prozess abgewickelt werden. Firewall-Regeln sollten stets zeitlich befristet und dokumentiert sein. Der Freigabeprozess soll nach dem Vier-Augen-Prinzip erfolgen.

A.10.1.2 B 1.14 PS 330 (77-78) 1.1.1 X X X X

TC-TS-01-22 Klartext-Protokolle Nicht verschlüsselte Protokolle wie z.B. FTP, RSH und Telnet sollten standardmäßig geblockt werden und nur in begründeten Fällen mit Sonderfreigaben zugelassen werden.

A.10.8.4 B 5.3M 5.108

4.2 X X X

TC-TS-01-23 Organisatorischer Prozess Ein formaler Prozess zur Implementierung, Test, Dokumentation, Freigabe, Inbetriebnahme und regelmäßigen Prüfung von Firewalls soll definiert werden und im unternehmensweiten Dokumentenmanagementsysten integriert werden.

X A.6.1.4 B 1.9M 2.216

1.1.21.1.6

X X X

TC-TS-01-24 Firewall-Management Firewalls sollen im Patchmanagement Prozess integriert werden und Regelmäßig mit Patches und Fixes versorgt werden.

A.12.6.1 M 2.273B 1.14

6.1 X X X

TC-TS-01-25 Benutzer-Verwaltung Die Benutzer-Verwaltung von berechtigten Benutzer soll zentral in einer Verzeichnis-Struktur erfolgen. Die Authentifizierung und Autorisierung kann mittels eines AAA-Protokolls erfolgen.

X A 11.2 M 2.30M 2.220M 4.13

6.5.74.1.1

X X X

Software-Entwicklung Es muss eine Leitlinie für den Software-Entwicklungsprozess existieren. Diese muss Vorgaben zum Umgang mit Sicherheitsanforderungen, Vorgaben zur Bedrohungsanalyse, Testverfahren, Quality Gates, etc beinhalten.

TC-TS-01-42 Security-Policy Es sollte eine vom Management bestätigte Leitlinie über die Sicherheit im Entwicklungsprozess existieren. Die Leitlinie muss für alle Adressaten in der aktuellen Version bekannt und zugänglich sein.

A.12 M 2.378M 2.80M 2.83

PS 880 (47)PS 880 (51-52)

6.3 X X

TC-TS-01-43 Security Advisor Alle Für jedes Software-Projekt sollte ein Sicherheitsbeauftragter benannt werden, der die Verantwortung für die Sicherheit des Produktes trägt und Ansprechpartner für Sicherheitsfragen in der Entwicklung ist.

PS 880 (51) X X

TC-TS-01-44 Ermitteln von Sicherheitsanforderungen Für jedes Projekt sollten Sicherheitsanforderungen identifiziert werden, die dazu geeignet sind, Vertraulichkeit, Integrität, Authentizität und Verfügbarkeit der verarbeitenden Daten sicherstellen.

PS 880 (51)PS 880 (66)

X X

TC-TS-01-45 Threat Model Die spezifischen Bedrohungen für ein Software-System sollten über ein Threat-Model ermittelt in einem Model kategorisiert werden und in einer Bedrohungsdatenbank klassifiziert werden.

PS 880 (51) X X

TC-TS-01-46 Bewertung von Bedrohungen Basierend auf die Ergebnisse des Threat-Models sollen konkrete Maßnahmen zur Begegnung der Risiken definiert und kategorisiert werden.

PS 880 (50) X X

TC-TS-01-47 Implementierung Für jede verwendete Programmiersprache sollten Implementierungsrichtlinien definiert werden. Die Richtlinien sollten regelmäßig geprüft und ggf. aktualisiert werden.

PS 880 (51-52)PS 880 (54)PS 880 (57-58)

6.3.1.16.3.1.26.3.1.36.3.1.4

X X

TC-TS-01-48 Testing Entsprechend einer Policy klassifizierter Code sollte vor dem Release vorgeschriebenen Testmethoden unterzogen werden.

PS 880 (51)PS 880 (54)PS 880 (59)PS 880 (66-72)

./. X X

TC-TS-01-49 Quality-Gate Vor dem Deployement sollte ein Quality Gate durchlaufen werden, in dem die Einhaltung der Sicherheitsanforderungen geprüft wird.

PS 880 (51)PS 880 (54)PS 880 (59)PS 880 (66-72)

X X

TC-TS-01-50 Response Es sollte eine Response-Policy existieren, die den Umgang mit nach dem release bekannt gewordenen Sicherheitslücken regelt.

PS 880 (51) X X

Gesamtzahl der Controls im vollständigen Prüfkatalog : 220+

Themencluster Thema Anforderungsbeschreibung Maßnahmen -ID Maßnahme DetailbeschreibungCloud Betrieb Kapazitätsmanagement TC-Op-12 Überwachung und Steuerung von IT-Ressourcen Verfügbarkeit, Qualität und ausreichende Kapazitäten und Ressourcen müssen

so gemessen und analysiert werden, dass die erforderliche System-Performance in Einklang mit rechtlichen, vertraglichen und geschäftlichen Anforderungen zur Verfügung gestellt werden kann.

TC-Op-12-01 IT-Strategie Ist Zusammenhang von IT-Strategie zur Geschäftsstrategie hergestellt? D.h. wie wird insbesondere sichergestellt, dass auch der zukünftige Bedarf an IT bekannt ist?

TC-Op-12-02 Technologische Entwicklung Wie wird die fortschreitende technologische Entwicklung beobachtet und berücksichtigt?

TC-Op-12-03 Application Sizing Prognosen (aufgrund von Schätzungen oder Simulationen) über zukünftige Kapazitätsanforderungen müssen getroffen werden, um das Risiko einer Überlastung von Systemen zu mindern.

TC-Op-12-06 Reporting Auswertungen bzgl. der realisierten Verfügbarkeiten und Kapazitäten müssen zur Verfügung gestellt werden.

TC-Op-12-04 Entwurf der Verfügbarkeit Maßnahmen für die angeforderte Verfügbarkeit und Wiederherstellung müssen konzipiert und implementiert sein

TC-Op-12-05 Kapazitätssteuerung Wie wird sichergestellt, dass nicht zu viel oder zu wenig Kapazität vorgehalten wird?Wie wird sichergestellt, dass Investitionen im richtigen Moment getätigt werden (Vermeidung von Panikkäufen)?

Datenschutz Datenschutz - allgemeine Vorgaben TC-DS-01 Übermittlung von Daten ins Ausland (EU/Schutzniveau)Personenbezogene Daten dürfen nur an Stellen im Ausland übermittelt werden, die im Anwendungsbereich des Rechts der Europäischen Gemeinschaften liegen oder sich in Ländern befinden, die über ein anerkannt angemessenes Schutzniveau verfügen.

TC-DS-02 Übermittlung von Daten ins Ausland (BCR) Personenbezogene Daten dürfen an Stellen im sonstigen Ausland nur übermittelt werden, wenn diese verbindliche unternehmensinterne Regeln schaffen, um ein einheitliches Datenschutzniveau auf dem Stand der europäischen Richtlinien zu erreichen.

IT-Ressourcen sind durch ein Kapazitätsmanagement zu überwachen und zu steuern. Die Ergebnisse des Kapazitätsmanagements sind regelmäßig zu reporten und Kapazitätserweiterungen sind frühzeitig zu planen.

Bei der Übermittlung personenbezogener Daten sind europäische oder anerkannt angemessene Datenschutzniveaus zu gewährleisten. Entsprechende Regelungen sind zu etablieren.

Seite 11Seite 11

Komplexität managen

� Unterschiedliche Verarbeitungskontexte haben in den verschiedenen Servicemodellen unterschiedliche Auswirkungen.

� Ein ergänzendes Konzept der Sicherheitslevel bricht die Komplexität auf und gibt Entscheidungshilfen.

� Für jedes im Anforderungskatalog dargestellte Themenfeld wurden Anforderungen für die TRUST-Level 1 bis 4 definiert. Somit ist es möglich, für die jeweiligen Cloud Servicemodelle in Abhängigkeit zu den Anforderungen der ausgelagerten Informationswerte ein Mindest-Subset an Anforderungen zu definieren und in Form eines TRUST-Levels festzuschreiben.

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 12Seite 12© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Anpassung an Business KontexteTrust Level zur Differenzierung

Seite 13Seite 13

Bewertung von „Cloud-Services“Auch die Anwender haben Aufgaben

� Problemfelder des Kunden:� Schaffung einer Entscheidungsgrundlage� Prüfung geeigneter Cloud Anbieter� Identifizierung der Sicherheits- und Qualitäts- Anforderungen an Provider

� Compliance� Rückgabe / Löschung von Daten� Auslagerung von Services / Daten ins Ausland� Aufbewahrungspflichten –und Fristen� …

� Unterstützung des Kunden durch „Cloudability-Check“� Realisierung durch formalisierte Checkliste und Interviews� Ergebnis: Identifizierte Anforderungen zu Sicherheit, Service-Qualität und

Compliance� Cloud-Profil korrespondiert mit Trust Level

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 14

Von der Trusted Cloud zur CloudabilityDie Angebote der Provider mit Kundenanforderungen matchen

� Auf Basis der Cloud Prüfgrundlage ist ein Cloudability Analyse Tool entstanden, das Anwendern hilft, entsprechende Anforderungen für ihreCloudvorhaben zu identifizieren.

CloudPrüfstandard

CloudabilityAnalyse

Seite 15Seite 15

CloudabilityDas Tool für den Fachbereich

Vor der Entscheidung, Cloud Services zu nutzen, ist die eigene „Cloudability“ festzustellen (TÜV TRUST IT Cloudability Analyse)

Bestandsaufnahme:Identifikation der eigenen Geschäftsprozesse / ServicesIdentifikation der verarbeiteten InformationenErhebung der Schutzanforderungen an die Informationen

Umsetzungsplanung:Welches Service-Modell kann genutzt werden?Welches Umsetzungs-Modell kann genutzt werden?

UmsetzungVertragliche Regelungen für organisatorische und technische Maßnahmen

Kommunikationstool zwischen IT und Fachbereich

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 16

Die Cloudability-AnalyseAnforderungen für die Auslagerung von Services in die Cloud managen

� Ziel dieser Bewertung (Cloudability-Check) ist es, für einen betrachteten IT-Service einschließlich seiner Daten und Funktionalität zu entscheiden, welche Sicherheits- und Qualitäts-Anforderungen bei der Auslagerung dieses Services in die Cloud an den entsprechenden Cloud-Dienstleister gestellt werden müssen.

� Außerdem wird der Cloud-Level für die relevanten Schutzziele ermittelt –Trust Level 1-4

� Die Analyse wird fragebogengestützt durchgeführt und umfasst über 50 Fragebereiche.

Seite 17Seite 17

Fazit: - Auf beiden Seiten werde Ressourcen gespart- Sicherheit und Transparenz werden erhöht

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud StandardNutzen von Cloudability und Zertifizierung

Nachweis der Daten-und Rechtssicherheit

anhand einer Zertifizierung

Identifizierte Anforderungen an den Cloud Provider

Kunde

Provider

Seite 18Seite 18

Cloud ComputingDer Hype wirkt

� Das Angebot von Cloud Services steigt ständig� Neue und reine Cloud Anbieter drängen auf den Markt� Anwender und Cloud Provider stellen

Anfragen beim TÜV� Erstes TRUSTED CLOUD SERVICE

Zertifikat an Host Europe im November 2011

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 19Seite 19

Reaktionen Anwender, Provider, Behörden

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Nach der Pilotzertifizierung von Host Europe gab und gibt es:� Gespräche mit diversen Verbänden und Behörden wie dem

BSI, der Bitkom, Voice über den Trusted Cloud-Standard als empfohlenen Standard.

� Eine Vielzahl von Anfragen und einige abgeleitete Angebote an Provider, die die Möglichkeit der Differenzierung ihrer angebotenen Services vom Wettbewerb erreichen wollen.

� Die Anwenderanfragen nehmen derzeit zu – Suche nach Orientierung in der Vielzahl der am Markt platzierten CloudService Angebote.

Seite 20Seite 20© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Trusted Cloud !

Kunde GmbHMusterstraße 1 – 1212345 Musterstadt

Seite 21Seite 21

Backup

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 22Seite 22

Scoping für die Cloud-Zertifizierung

� Welche Kunden sollen durch das Zertifikat angesprochen werden (Privat und/oder Geschäftskunden)?

� Wie soll das Zertifikat „geschnitten“ sein:� Serviceorientiert� Global-Aussage� Welche Serviceausprägung soll zertifiziert werden IaaS, PaaS, SaaS ?

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Seite 23Seite 23

Beispiel für Trust-Level-Ausprägung

© TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA