aGEND a - it-ba.de · Ingram Micro / Trend Micro 11.40 – 12.25 UhrLD ... • Wie Fortinet eine...

Transcript of aGEND a - it-ba.de · Ingram Micro / Trend Micro 11.40 – 12.25 UhrLD ... • Wie Fortinet eine...

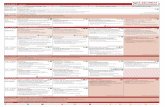

a G E N D a 13.07. Hamburg

Uhrzeit Festsaal Oak Pine Amerikahausab 08.00 Uhr Registrierung und Check-In

08.30 – 08.50 Uhr Early Bird mit Kaffee und Snacks

Panda Security TO Sichtbarkeit schafft Sicherheit – Warum Sandboxing & Co. heutzutage nicht mehr ausreichen• 100%iger IT-Schutz: Lüge, Vision oder Realität?• Über Versprechen und Wirklichkeit in der IT-Security-Industrie oder die Frage, warum moderne Hacker-Attacken so erfolgreich sind• Welche Ziele moderner IT-Schutz verfolgen muss und wie sicher Unternehmensnetzwerke heute tatsächlich sein können Jan Lindner, Panda Security

08.50 – 09.05 Uhr Begrüßung der Teilnehmer Marlene Stelmach & Svenja Mohn, Vogel IT-Akademie

09.05 – 09.35 Uhr KEyNotE

Under Attack: 25 Minuten, die Unternehmen ruinieren können • Was sind die Bedrohungen von heute und wie sehen sie in Zukunft aus?• Wie haben sich die Angriffsmethoden entwickelt?• Mit welchen Methoden schützt man Unternehmensnetzwerke am zuverlässigsten? Nicolai Landzettel

09.40 – 10.15 Uhr

Platin-, Premium- & Classic-Partner

Panda Security LD Haben wir durch »Locky« und »Cerber« nichts gelernt?• Wie funktionieren Cryptolocker und andere moderne

Malware-Arten?• Warum sind unsere klassischen Schutzmaßnahmen gegen

fortschrittliche Malware-Arten machtlos?• Wie sollte eine Abwehrtechnologie heute aussehen, damit

sie im Kampf gegen Cryptolocker und Co. bestehen kann?

Dino Serci, Panda Security

G Data Software TO PP Next Generation und alles ist gut!? Warum IT-Security mehr als eine Floskel ist• Aktuelle Cyber-Gefahren und Herausforderungen im Zeitalter

von IoT, Cloud & Industrie 4.0 • Layered-Security: Verteidigungsmaßnahmen as a Service –

Made in Germany

Matthias Koll, G Data Software

Fujitsu TO

Cyber-Security: wie geht man Digitalisierung und Industrie 4.0 richtig an?• Vernetzte Services• Sichere digitale Transformation• Lösungsvorschläge für die Zukunft

Thomas Walloschke, Fujitsu

09.40 – 10.25 Uhr Live-Demo / Workshop LD Net at Work

Catch me if you can – Live-Hack per E-Mail• Fordern Sie unseren Hacker heraus!• Wir zeigen Ihnen, wie einfach gängige E-Mail Security

Systeme zu überlisten sind• Lernen Sie, wie Sie sich und Ihr Unternehmen mit einfachen

Maßnahmen – auch Tool unabhängig – schützen können

Stefan Cink, Net at Work

10.15 – 10.50 Uhr Business Break – Matchmaking-Termine und Guided Tour

10.50 – 11.35 Uhr

Premium- & Classic-Partner

F-Secure LD So kommen Angreifer in Ihr Unternehmen – ganz ohne Malware• Überblick über aktuelle Bedrohungen• Live-Hacking: Beispiel-Angriff eines Industriespions• Schutzmaßnahmen gegen zielgerichtete Angriffe

Rüdiger Trost, F-Secure

10.50 – 11.25 Uhr Kaspersky Lab TO

Neue Bedrohungen erfordern neue Maßnahmen – das Zusammenspiel von Technologie und Mensch• Cyberbedrohungen heute: zahlreicher, raffinierter, gefährlicher• Zuverlässige Technologien sind der Grundpfeiler der

IT-Sicherheit• Reicht das und welche Rolle spielt eigentlich der Mensch?

Sören Kohls, Kaspersky Lab

Sophos LD Next Generation Endpoint Protection Exploit Prevention mit Sophos Intercept X• Neue Technologien zum Schutz vor Ransomware & Co.• Security als System ersetzt Best-of-Breed• Automatische Reaktion auf moderne Bedrohungen

Michael Veit, Sophos

10.50 – 11.35 Uhr Live-Demo / Workshop LD AVG Business by Avast

Infektion durch Ransomware: So schaden Verschlüsselungstrojaner Ihrem Unternehmen • Aktuelle Ransomware-Trends aus den Avast Threat Labs• Wie kann sich der Mittelstand vor Bedrohungen schützen? • Einblicke in die AntiVirus-Engines und die mehrschichtigen

Schutzmechanismen

Oliver Kunzmann, AVG Business by Avast

11.40 – 12.00 Uhr

Classic-Partner & Roundtable

Ingram Micro / Trend Micro LD Machine Learning entzaubert: Wieso mehrschichtiger Schutz unerlässlich ist• Machine Learning, oft als Allheilmittel propagiert, zeigt

Schwächen bei der Abwehr der neuen Evolutionsstufe von Ransomware

• Eine einzige Technologie kann nicht zuverlässig vor allen Angriffen schützen – nur ganzheitliches Denken führt weiter

• XGen Security kombiniert mehrere Technologien und multipliziert den Schutz durch Kommunikation aller Sicherheitsebenen

Markus Winkler, Trend Micro

ADN / Proofpoint / Palo Alto Networks TO Hybrid, On-Premise, Cloud? Aber sicher! Integrierter Schutz vom DataCenter bis in die Public Cloud• Gemeinsam noch besser: Vereinte Bedrohungsinformationen

zum Schutz vor fortschrittlichen Bedrohungen• Automatisierte, zentral verwaltete Sicherheit für hybride

Umgebungen jeder Größenordnung• Erweiterter Schutz und Compliance auch für Microsoft Azure

und Office 365

Edgar Scholl, ADN

AIRLOCK BP Customer IAM: So schützen Sie Ihre digitalen Kunden• Customer IAM als Basis der Digitalisierung in einer

modernen Sicherheitsarchitektur • Praxisbeispiel des digitalen Kunden• Benutzerfreundlichkeit und Sicherheit – ein Widerspruch?

Dominik Missbach, AIRLOCK

11.40 – 12.25 Uhr Roundtable / Erfahrungsaustausch

Wie schützen sich Unternehmen am besten vor IT-Angriffen?• Welchen Bedrohungen durch externe Angriffe steht die

Unternehmens-IT aktuell ganz konkret gegenüber?• Sinn und Unsinn von Notfallplänen: Wie bekommen diese

echten Nutzwert?

Moderation: Nicolai Landzettel

12.05 – 12.25 Uhr

Classic-Partner & Roundtable

Bomgar BP Sicherer Zugriff auf privilegierte Systeme• Was sind privilegierte Zugriffe/Accounts und

wo gibt es diese?• Warum sind diese zu schützen und welche Systeme

sind davon betroffen?• Best Practices zum Schutz privilegierter Zugriffe

Kevin Switala, Bomgar

Nuvias / Fortinet BP REVOLUTION – Enterprise IT-Security für den deutschen Mittelstand• Der deutsche Mittelstand steht im Fokus Cyberkrimineller• Muss er sich aus Kosten- und Zeitgründen mit weniger

IT-Security zufrieden geben als die großen Konzerne?• Wie Fortinet eine unkomplizierte und kosteneffiziente

Lösung für heute und die Zukunft anbietet. Eine maßgeschneiderte Lösung

Verena Ewerle, Fortinet

NCP engineering / Ratiodata BP Innovation meets Classic – Innovative IoT-Szenarien gepaart mit klassischem Remote Access• Vorteile einer flexiblen, schlüsselfertigen Managed-

Service-Lösung• Perfekter Investitionsschutz von Inhouse VPN-Infrastruktur

durch universelle Lösungskomponenten • Best Practice Beispiele: Remote Access VPN – jederzeit, an

jedem Ort, mit jedem EndgerätBernd Kann, NCP & Frank Waldschmidt, Ratiodata

12.25 – 13.50 Uhr Lunch Break – Matchmaking-Termine und Guided Tour

13.50 – 14.15 Uhr KEyNotE

Schwacher Datenschutz, starke Wirtschaft?• Neue Instrumente des Datenschutzes von unmittelbarer bis mittelbarer Steuerung• Wie sehen die Bedingungen zur kooperativen Aufgabenerfüllung bei Datenschutzbehörden aus?• Chancen einer datenschutz-getriebenen digitalen Wirtschaft Prof. Dr. Johannes Caspar

14.20 – 14.40 Uhr

Classic-Partner

Datakom TO Angriff geglückt! Und was jetzt?• Cyberangriffe bleiben meist lange unentdeckt.

Hat es uns schon erwischt?• Wie wurden wir angegriffen, was sind die Auswirkungen

auf welchen Endgeräten?• Welche Gegenmaßnahmen und Vorgehensweisen

sind jetzt zu ergreifen? Dr. Philip Huisgen, Datakom

Ingram Micro / Symantec TO Mehr Sicherheit – Weniger Tools!• Erkenntnisse aus dem aktuellen Internet Security

Threat Report• Wie man mit der richtigen Security Architektur für

mehr Sicherheit sorgen kann• Ansätze zur Automatisierung von Sicherheitsvorgängen

und der Integration verschiedener TechnologienMatthias Senft, Symantec

Forcepoint TO »Protecting the Human Point« – Die Ära nach NextGen Security• Aktuelle Gefahren machen Unternehmen ratlos.

Was nachkommt, wird schlimmer!• Wie schützen wir die Menschen?• Wie kann Security in der Cloud funktionieren?

Albert Schöppl, Forcepoint

Malwarebytes TO Der »Wingman« bestehender Datenschutzsysteme: Umfassender Schutz durch Next Generation Technologies• Ransomware breitet sich aus• Bestehende, traditionelle Lösungen können

aktuelle Bedrohungen kaum erkennen• Schnelle Reaktion durch Früherkennung

Michael Gramse, Malwarebytes

14.45 – 15.05 Uhr

Classic-Partner

ESET TO EU-Datenschutzgrundverordnung – Freund oder Feind?• Short Facts zur DSGVO – was Sie wissen müssen!• Die DSGVO ist kein Wirtschaftshemmnis, sondern ein

Wettbewerbsvorteil!• Die drei Bausteine der IT-Sicherheit

Thomas Uhlemann, ESET

AVG Business by Avast TO Clever und profitabel: Ein Einblick in das moderne Cybercrime-Geschäft• Eine neue Generation an »Internet-Startups«

verwandelt Cyberangriffe in Umsatz• Wie agieren diese neuen »CEOs« und wie sehen

deren Geschäftsmodelle aus?• Erhalten Sie ein realistisches Bild vom Kampf

gegen RansomwareOliver Kunzmann, AVG Business by Avast

IBM TO IBM Security Immunsystem: Wie gesund ist Ihre IT und wie kann künstliche Intelligenz helfen?• So einfach wie nie: Ihr Einstieg in die nächste

SIEM-Generation• Wie Sie mit Cognitive-Security-Lösungen das digitale

Schutzschild Ihres Unternehmens verstärken• Was Unternehmen zur EU-Datenschutz-Grundverordnung

beachten müssenChristian Messmer, IBM

15.05 – 15.35 Uhr Business Break – Matchmaking-Termine und Guided Tour

15.35 – 15.55 Uhr

Classic-Partner & Roundtables

SentinelOne PP Verhaltensbasierte Erkennung von Malware – ein Paradigmenwechsel mit SentinelOne• Technologischer Überblick zur verhaltensbasierten

Erkennung von Schadsoftware• Live-Demo (Infektion mit Ransomware inklusive Rollback)

Andreas Bäumer, SentinelOne

RadarServices TO

Welchen Wertbeitrag leistet ein Security Operations Center (SOC)?• Geschäftsprozessrisiken erkennen: Mit Security Events zum

prozessgetriebenen Cyber Risk Management• Technologie, Experten, Prozesse – was gibt es beim Aufbau

eines eigenen SOCs zu beachten?• Was sind die Vorteile eines Managed Services für die

Etablierung und den Betrieb eines SOCs?

Dr. Thomas Kirsten, RadarServices

15.35 – 16.20 Uhr TO Roundtable / Erfahrungsaustausch

Security und »Digitale Transformation« – wie geht das zusammen?• Welche Herausforderungen bringen Industrie 4.0, Cloud,

Big Data und Mobility mit sich?• Welche Auswirkungen haben diese Entwicklungen auf die

Bedrohungslage in Unternehmen?• Wie begegnet man dieser Situation zum Thema

Informations- und IT-Sicherheit technisch, organisatorisch und prozessual?

Moderation: Werner Wüpper

15.35 – 16.20 Uhr Roundtable / Erfahrungsaustausch

Integration von Security in agilen Projekten: Lösungswege, Stolpersteine & mehr• Wie kann ich Security in agilen Projekten effektiv verankern?• Welche Aspekte müssen beachtet werden, damit Security-

Maßnahmen nachhaltig wirken?• Wo liegen die Hürden im Praxisalltag?

Moderation: Christian Schneider

16.00 – 16.20 Uhr

Classic-Partner & Roundtables

Logpoint TO Vertrauen ist gut, Monitoring ist besser• Wie Sie sich gegen interne und externe Angriffe heutzutage

schützen können?• Waren Sie schon Opfer eines Angriffs – und wissen Sie es?• 25.05.2018! EU-DSGVO, sind Sie vorbereitet?

Pascal Cronauer, Logpoint

Varonis LD Der Feind im Inneren: Insiderbedrohungen erkennen, Risiken senken• Ransomware sensibilisiert für Insiderbedrohung • Insider finden • Ransomware: Auftreten, Persistenz, Erfolgsgrundlagen

Wolfgang Richter, Varonis

16.20 – 16.35 Uhr Business Break – Matchmaking-Termine

16.35 – 17.00 Uhr KEyNotE

Schlimmer geht immer: Eine Auswahl der Top-Hacks der letzten Jahre• Interessante Aufstellung an bekanntgewordenen Sicherheitslücken bzw. öffentlich gewordenen Hacks• Einblick in die typischen und untypischen sicherheitstechnischen Probleme• Lessons Learned aus den jeweiligen Themen Christian Schneider

ab 17.00 Uhr Get-together, Feierabend-Bier und große Verlosung der Conference-Quiz-Preise

Award-Gewinner »Best Speaker« Cloud Security | IoT Data Security | Infrastructure Mobile Security Privacy & Compliance Sicherheit digitaler Identitäten LD Live-Demo BP Best Practice PP Produktpräsentation TO Technology Outlook