Datenschleuder #70

-

Upload

linkezeitschriften -

Category

Documents

-

view

220 -

download

0

Transcript of Datenschleuder #70

-

8/9/2019 Datenschleuder #70

1/36

die datenschleuder.#70das wissenschaftliche fachblatt fr datenreisende /ein organ des chaos computer club

ISSN 0930.1045frhjahr 2000 immer noch dm 5,postvertriebsstck C11301F

hack der website der gewerkschaft der polizei http://www.gdp.de vom 28.12.99

16C3: cnrss 99 nachsDVD-CSS: fakn, fakn, fakn

DDS: v hyp m nchs?

deCS

S-So

urc

e

inside!

-

8/9/2019 Datenschleuder #70

2/36

die datenschleuder.#70/frhjahr 2000

titel

die datenschleuder. #70/frhjahr 2000

D Danschdr Nr. 70I. Quartal, Frhjahr 2000

Hrasbr:(Abos, Adressen etc.)Chaos Computer Club e.V.,Lokstedter Weg 72, D-20251 Hamburg,Tel. +49 (40) 401801-0, Fax +49 (40) 401801-41,eMail: [email protected]

Rdakn:(Artikel, Leserbriefe etc.)Redaktion Datenschleuder, Postfach 640236, D-10048Berlin, Tel +49 (30) 280 974 70Fax +49 (30) 285 986 56 / eMail: [email protected]

Drck:pinguin-druck, berlin

CvD, lay nd VSdP dsr Asab:tom lazar, [email protected]

Marbr dsr Asab:Starbug, Henriette Fiebig, Frank Rosengart, Doobee, Arne,

Lisa Thalheim, Felix v. Leitner.

enmsvrbha:Diese Zeitschrift ist solange Eigentum des Absenders, bissie dem Gefangenen persnlich ausgehndigt worden ist.Zur-Habe-Nahme ist keine persnliche Aushndigung imSinne des Vorbehalts. Wird die Zeitschrift dem Gefangenennicht ausgehndigt, so ist sie dem Absender mit demGrund der Nichtaushndigung in Form eines rechtsmittel-fhigen Bescheides zurckzusenden.

CpyrhCopyright (C) bei den Autoren Abdruck fr nichtgewerbli-

che Zwecke bei Quellenangabe erlaubt.

ADReSSeN / iMPReSSuM

erfa-KrsHambr: Lokstedter Weg 72, D-20251Hamburg, mail@hamburg. ccc.de Web: http://hamburg.ccc.de Phone: +49 (40) 401801-0Fax: +49 (40)401 801 - 41 Voicemailbox +49(40) 401801-31. Treffen jeden Dienstag ab ca.20.00 Uhr in den Clubrumen. Der jeweilserste Dienstag im Monat ist Chaos-Orga-Plenum (intern), an allen anderen Dienstagenist jede(r) Interessierte herzlich willkommen.ffentliche Workshops im Chaos-Bildungswerkfast jeden Donnerstag. Termine: www.ham-

burg.ccc.de/Workshops/index.html

Brn: Club Discordia jetzt jeden Donnerstagzwischen 17 und 23 Uhr in den Clubrumen inder Marienstr. 11, Hinterhof in Berlin-Mitte.Nhe U-/S-Friedrichstrasse. Tel. (030) 285986-00, Fax. (030) 285986-56. Briefpost CCCBerlin, Postfach 640236, D-10048 Berlin.Aktuelle Termine: http://www.ccc.de/berlin

Kn: Der Chaos Computer Club Colognezieht gerade um. Aktuelle Koordinaten bitteunter [email protected] bzw. http://www.koeln. ccc.de erfragen. Telefon erst nacherfolgtem Umzug.

um: Kontaktperson: Frank Kargl Electronic Mail:[email protected] Web: http://www.ulm.ccc.de/

Treffen: Jeden Montag ab 19.30h im 'CafEinstein' in der Universitt Ulm.

Bfd: Kontakt Sven Klose Phone: 05211365797 EMail: [email protected]. TreffenDonnerstags, ab 19.30 Uhr in der Gaststtte'Pinte', Rohrteichstr. 28, beim Landgericht inBielefeld. Interessierte sind herzlich eingeladen.

Chas-trffs:Aus Platzgrnden knnen wir die Details allerChaos-Treffs hier nicht abdrucken. Es gibt inden folgenden Stdten Chaos-Treffs, mitDetailinformationen unter http://www.ccc.de/ChaosTreffs.html:

Bochum/Essen, Bremen, Burghausen/Obb. und Umgebung,Calw, Dithmarschen/Itzehoe, Dresden, Emden /Ostfriesland, Eisenach, Erlangen/Nrnberg/Frth, Frankfurta.M., Freiburg, Freudenstadt, Giessen/Marburg, Hanau,

Hannover, Ingolstadt, Karlsruhe, Kassel, Lneburg,Mannheim/Ludwigshafen/Heidelberg, Mnchenglad-bach,Mnchen, Mnster/Rheine/Coesfeld/Greeven/Osnabrck,Rosenheim/Bad Endorf, Neunkirchen/Saarland, Wrzburg,Schweiz/Dreyeckland: Basel, sterreich: Wien

-

8/9/2019 Datenschleuder #70

3/36

0 7 0 - 0 0 1

die datenschleuder. #70/frhjahr 2000

der schwachsinn geht auch im jahr 2000 wei-ter. wer htte auch anders zu hoffen gewagt.ob es die realittsfremde musikindustrie mit

ihrer FUD-kampagne gegen MP3 und deCSSist; die BVG mit ihrem ideal des "glsernenfahrgastes" oder (mal wieder) die boulevard-journaille mitt ihrer beraus fundierten bericht-erstattung (diesmal) zum thema "distributedDenial-of-Service Attacks" die ffentlichkeitverharrt weiterhin in einer lhmendenpositionirgendwo zwischen faszination und furcht vorallem, was auch nur im entferntesten mit com-

putern zu tun hat.damit das nicht so bleibt und die zahl der"mndigen user" weltweit mit der weiterhinexponentiell steigenden verbreitung von rech-nergesteuerten gerten mithalten kann, isteine gesteigerte aktivitt bei all denjenigenvonnten, die gengend wissen und freiheitbesitzen, sich nichtvon schlagzeilen, hersteller-propaganda oder politikerversprechen blendenoder einschchtern zu lassen.

wer sich also in der glcklichen lage sieht,furchtlos und aufgeschlossen auf die kommen-den entwicklungen zuzugehen, sollte sich viel-

leicht fragen, ob er/sie damit nicht auch eineverantwortung gegenber all denjenigen hat,die das (aus welchen grnden auch immer)nicht knnen.

alleine und auf eigener faust dieser verpflich-tung (sedenn man sie versprt) nachzukom-men, ist nicht nur schwierig, sondern auch(und das zhlt viel mehr) ineffektiv. wenn diezunehmende vernetzung von technologien

eine gefahr darstellen sollte, kann dieser nurdurch eine zunehmende vernetzung von men-

schen entgegnet werden.

vor diesem hintergrund ist auch die daten-schleuder auf mglichst viel input von euchangewiesen. berichtet uns von euren aktivit-ten, projekten oder auch nur vorhaben davon.

spread the gospel, keep on rocking!

geleitwoRt / iNHAltSVeRzeiCHNiS

Realittsdienst . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

DVD-CSS. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

tick.et . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

16C3 review . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

deCSS Sourcecode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

16C3: Streaming Media Broadcast Project . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

Unstimmigkeiten bei NetCologne. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

CRM und DataMining ein berblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

Buchbesprechungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

Termine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

-

8/9/2019 Datenschleuder #70

4/36

die datenschleuder.#70/frhjahr 2000

lns n d DVD-Mafa

So oder so, spricht der bekannte Program-mierer Linus Torvalds, werden wir DVD frLinux kriegen. Im brigen versuche die DVD-.Lobby schlicht, ihre Kunden auszunehmen.

Welch schnes Wort zur rechten Zeit: Nebenden 22 internationalen Civil Rights Orga-nisationen der GILC haben zwei franzsischeund eine Schweizer Usergroup den Offen Briefvon quintessenz, ACLU, EFF betreffend die Re/pressions/versuche der US-Filmindustrie unter-zeichnet, heute kam noch ein Informatik-

Lehrstuhl einer deutschen Uni dazu.

Vielleicht trgt das Engagement Herrn Torvaldsetwas zum Prozess der Meinungsbildung indeutschsprachigen Linux-Usergruppen bei,dass es zuweilen *notwendig* ist, politischStellung zu beziehen.

Die URL steht jedenfalls hier

http://www.quintessenz.at

Bss kmmn drch d ln

ber Kopfhrer oder gar Walkman-Ohrstpselkonnten Bsse bislang nur unzureichend ber-tragen werden. Elektrotechniker der UniversittKaiserslautern haben jetzt ein neuesSoundsystem entwickelt, das die Lunge alsResonanzkrper nutzt. Damit soll ein vlligneues Klangempfinden ermglicht werden

Herzstueck der neuen Technik ist ein blauesPlastikei mit Namen "Bodybass".

Das Gert wirkt als sogenannter Subwooferund ergnzt die regulren Kopfhoerer. Im Eisteckt neben etwas Elektronik im wesentlichenein leistungsstarker Basslautsprecher, der inHhe des Brustbeines angegurtet wird. Erschickt die Schallwellen ber die Lungen, den

Rachen und die Eustachischen Rhren zumGehr.

Das Gert, das fnf Jahre Entwicklungsarbeithinter sich hat, geht auf den ElektrotechnikerMichael Rock zurueck. Er wurde fr seinen

"Bodybass" mit dem Erfinderpreis des LandesRheinland-Pfalz ausgezeichnet. In Krze solldas Gert in den Handel kommen.

Quelle: Universitaet Kaiserslautern, 15.2.00

(Forschung: Michael Rock / Zentrum fuer Mikro-

elektronik der Universitaet Kaiserslautern, ZMK)

Nch n ndrbarr Mcrsf-BWenn man das 128bit-Verschlsselungs-Modulfr den Internet Explorer 5 ber WindowsUpdate installiert, kann man sich nicht mehrbei Windows 2000 anmelden.

Anpassn dr Mdsbr an er

Laut eschluss der Mitgliederversammlung vom4.7.1999 werden die Mitgliedsbeitrge zum1.3.2000 auf Euro umgestellt. Daraus ergebensich folgende Beitrge:

Afnahmbra

(einmalig) bisher 20.- DM jetzt 10,- Euro

Mdsbra "Nrma"

monatlich: bisher 10,- DM jetzt 6,- Eurobzw. jhrlich: bisher 120,- DM jetzt 72 Euro

Mdbr "ermss"

monatlich: bisher 5,- DM jetzt 3,- Eurobzw. jhrlich: bisher 60,- DM jetzt 36,- Euro

Noch eine Bitte: Aus Aufwandsgrnden bevor-zugen wir jhrliche Zahlungsweise. Dieseserleichtert die Verwaltung erheblich.

y.cm vs. ys.cm 1:0!

on february 18, 2000 11 AM (PACIFIC

TIME) the etoy.LAWYERS chris truax in

0 7 0 - 0 0 2

CHAoS ReAlittSDieNSt: KuRzMelDuNgeN

-

8/9/2019 Datenschleuder #70

5/36

0 7 0 - 0 0 3

die datenschleuder. #70/frhjahr 2000

CHAoS ReAlittSDieNSt: KuRzMelDuNgeN

san diego and peter e. wild in zurichinformed the etoy.MANAGEMENT aboutthe final dismissal of the insane complaint

filed by eToys Inc./santa monica againstthe etoy.CORPORATION after 81 days ofwar at the court, in the net, at the stockmarket and in the press. now theTOYWAR.troops and hundreds of exhau-sted internet resistance soldiers are mar-ching off the battlefields after they suc-ceeded in relieving the enemy occupationof etoy's territory www.etoy.com. this is a

historical moment for both etoy and theinvolved toy guerilla. the victory paradetakes place right here / right now, on thehistorical site. the celebration of this glo-rious triumph will last for exactly 1000years! confused? find out more at theWAR NEWS ROOMhttp://www.etoy.com

zfa..?

Die Zahl 23 wurde 1999 mit 28 mal zur hu-figsten zusatzzahl im lotto. (quelle: irgendsonbericht im radio, duh!)

psch krrk

Trotz einer Beleidigungsklage von Schhnbohm(nicht des Tierschutzbundes) gegen zweiTransparenttrger darf auch weiterhin behaup-tet werden, dass "Schnbohm keine Schafefickt." Die beiden Beklagten gaben vor Gericht

an, dass sie das bsartige Gercht, dass"Schnbohm Schafe fickt", in der KreuzbergerSzene gehrt hatten, und dass sie nichts als dieEhrenrettung Schnbohms (ex BerlinerJustizsenator, jetzt CDU Fraktionschef in(Brandenburg) im Sinne hatten. Das Verfahrenwurde kurz nach Erffnung eingestellt.

Die beiden Beklagten sind schon des fterendurch ihren selbstlosen Einsatz aufgefallen. So

trugen sie auf einer Demos es ging wohl um

die Bundeswehr Transparente mit derAufschrift "Auch Mrder sind Menschen". Dieletzte Aktion war eine Spendensammlung fr

die CDU, damit diese durch die zu erwarten-den Steuernachzahlungen in der Spendenaffrenicht vom Ruin bedroht werde. Nach derAussage eines des Beklagten sind in Kreuzbergdafr inzwischen 1,91 DM zusammengekom-men. Einer der Angeklagten usserte sich dazu,dass er nicht nicht wisse, ob das Geld der CDUberwiesen werden solle, oder ob er es per-snlich in einem Geldkoffer in der Partei ber-

geben wolle.(Quelle: Inforadio Berlin am 4.1.2000)

ASP Schrhsch Nr. v!?!

Active server pages (ASP) with runtime errorsexpose a security hole that publishes the fullsource code name to the caller. If these scriptsare published on the internet before they aredebugged by the programmer, the major

search engines index them. These indexedASP pages can be then located with a simplesearch. The search results publish the full pathand file name for the ASP scripts. This URL canbe viewed in a browser and may reveal fillsource code with details of business logic,database location and structure.

In the Altavista search engine execute a searchfor +"Microsoft VBScript runtime error" +".

inc,"; Look for search results that include thefull path and filename for an include (.inc) file;Append the include filename to the host nameand call this up in a web browser. Example:www.rodney.com/stationary/browser.inc

Quelle: http://www.jwsg.com

-

8/9/2019 Datenschleuder #70

6/36

0 7 0 - 0 0 4

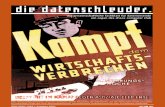

DeR gRoSSe tAtSACHeNRePoRt: DVD-CSS

die datenschleuder.#70/frhjahr 2000

Dabei galt doch das Internet immer als Garantfr die Freiheit von Informationen wennetwas im Internet verffentlicht war, kann manes nicht zurckziehen.

Um die Freiheit von Information, Forschungund Meinungsaustausch zu erhalten findet sicham Ende dieser Seite ein Mirror der zumVerstndnis des DVD-Verschlsselungs-Verfahrens ntigen Beschreibungen undSourcen.

Dabei ist es uns ein Anliegen, den Einwohnern

Deutschlands zu vermitteln, in welcher Formdie US-Filmindustrie sie um ihre Rechte zubringen versucht. Grundstzlich zahlt man inDeutschland fr alle Medien GEMA-Gebhren,die man fr das Speichern von Audio undVideo benutzen kann. Deshalb gibt es hierauch einen preislich so groen Unterschiedzwischen Daten- und Musik-Rohlingen. DieGEMA verteilt die eingenommenen Gebhrendann an die Knstler und die Filmindustrie.

Tatschlich hat man in Deutschland das Recht,einen in der Videothek geliehenen Film zukopieren und bis an sein Lebensende immerwieder anzuschauen. Dafr zahlt man GEMA-Gebhren fr das Videoband. Das gleiche giltfr Audio-CDs.

Die Filmindustrie mchte aber, da man Filmekauft und nicht leiht, weil sie dann mehr Geldverdienen. Deshalb haben sie im Nachhineindie VHS-Norm verschrfen lassen, damit einKopieschutz namens Macrovision mglichwird. Wenn der Videostrahl des Fernsehers von

rechts nach links zurckgelenkt wird, undwenn er von unten nach oben zurckfhrt, hatman im Videosignal eine Pause. In dieserPause bertrgt Macrovision Strsignale, dieeine Aufnahme per VHS-Rekorder verhindernsollen. Man kann im Einzelhandel Gerte kau-fen, die das wieder rckgngig machen.Gngiger Preis sind DM 150. Das bedeutet imKlartext, da man als Kunde in Deutschland

DVD-Software

M erschrckn habn r end 1999 r Knnns nmmn, da d DVD-erknnnss

dr n wchn nd Mna pch vn an mchn Srvrn vrschandn.

-

8/9/2019 Datenschleuder #70

7/36

DeR gRoSSe tAtSACHeNRePoRt: DVD-CSS

0 7 0 - 0 0 5

die datenschleuder. #70/frhjahr 2000

1. GEMA Gebhren fr das Videoband

2. GEMA Gebhren beim Ausleihen des Filmes

3. Entwicklungs- und Brokratiekosten fr dieEntwicklung von Macrovision

4. Entwicklungs- und Brokratiekosten fr dieEntwicklung des Macrovision-Entferners

zahlen mu. Bei DVD ist das noch schlimmer,weil neben den vllig unsinnigen RegionCodes, die nur die Produktionskosten in dieHhe treiben, auch noch ein laienhaftesVerschlsselungssystem namens CSS imple-mentiert wurden, welches natrlich die Pro-

duktionskosten ebenfalls in die Hhe treibtund Lizenzgebhren kostet. Diese Gebhrensind im brigen so hoch, da die meistendeutschen DVDs von CSS Abstand nehmen.

Das Hauptproblem ist, da Player nur dasDVD-Logo tragen drfen, wenn sie RegionCodes und CSS implementieren. Fr vieleLeute wre DVD als reiner Massenspeicherwichtig, die Filme sind mir z.B. ziemlich egal.

Aber auch die Computer-Gerte mssenRegion Code und CSS implementieren, auchwenn sie niemals benutzt werden. Und bezah-len mu dafr der Kunde.

wn s dnnCSS j hfn?

Die Aussagen der Filmindustrie sind, da CSSunautorisiertes Kopieren verhindern soll. Es

stellt sich aber heraus, da CSS genau dasGegenteil tut, denn man kann trotz CSS eineDVD kopieren, aber anschauen kann man siesich nicht.

Der "Kopierschutz" ist also in Wirklichkeit einAnschau-Schutz! In Wirklichkeit geht es alsooffenbar nicht darum, die DVD-Titel zu scht-zen, sondern die Lizenzgebhren fr die Playerzu erzwingen. Das DVD-Consortium hat hier

offenbar den kurzfristigen Gewinn dem lang-fristigen vorgezogen.

Tatschlich war auch im Geschehen zu sehen,da es nicht um das Kopieren ging, weil keinMensch laut wurde, als die zum Kopieren not-

wendige Schwche bekannt wurde (das warber ein halbes Jahr frher). Die Presse-Be-richterstattung legte erst los, als die Player-Keys gepostet wurden, mit denen man Playernachbauen konnte, ohne Lizenzgebhren zuzahlen. Das illegale Brennen von DVDs interes-siert die Filmindustrie offenbar nicht wirklich.(Die deutschen DVDs ohne Region Code sindschon immer problemlos auf die Platte oder

einen anderen Datentrger kopierbar gewesen,ohne da sich das groe Wehklagen erhobenhtte)

was s dnn da j passr?

Alles fing damit an, da es rechtlich sehrschwer ist, Copyrights auf digitalen Contentdurchzusetzen. Daher hat die Film-Industrieversucht, ihre Pfrnde ber den Umweg destechnischen Kopierschutzes zu sichern. Daher

hat man CSS ersonnen und geschtzt und ver-sucht jetzt, Programmierer zu belangen, weilsie CSS gebrochen haben, nicht weil sie dieInhalte kopiert haben.

CSS ist lcherlich leicht zu knacken. Darin sindsich alle Beteiligten einig. Da fragt man sichnatrlich, wieso die Filmindustrie lieberMillionen fr ein Schrott-Verfahren ausgibt alsfr ein anstndiges? Eine mgliche Spekulation

ist natrlich, da die Industrie in Kauf nahm,da das jemand knackt, damit sie denjenigenanstndig belangen knnen, um ein gengendhohes Abschreckungspotential aufzubauen.Und ein eingeschchterter Kunde kopiert dasnicht auf Band, sondern leiht es lieber zweimal.Und schon hat man den Gewinn verdoppelt.

Es war also nur eine Frage der Zeit, bis jemandCSS knackt. Der Film ist mit einem Schlssel

verschlsselt. Wenn alle DVDs den gleichen

-

8/9/2019 Datenschleuder #70

8/36

die datenschleuder.#70/frhjahr 2000

0 7 0 - 0 0 6

Schlssel benutzen wrden, wrde ein Hackernur diesen Schlssel herausfinden mssen undknnte dann alle DVDs illegal kopieren. Also

mu jede DVD einen anderen Schlssel haben.

Woher kennt der Player den Schlssel, wennder pro DVD verschieden ist? Nun, er steht aufder DVD drauf, und zwar verschlsselt miteinem Player-Schlssel. Jeder Player hat alsoeinen eigenen Schlssel. Beim Einlegen derDVD entschlsselt der Player also mit seinemSchlssel den Session-Key. Auf jeder DVD ste-hen also 408 Schlssel. Die Idee ist, da sich

ein Player anmeldet, einen dieser Schlsselbekommt, und man ihm auch saugt, welcherdieser 408 Schlssel fr ihn ist. Wenn einSchlssel geknackt wird, kann man dann aufzuknftigen DVDs diesen Slot mit einem ande-ren Schlssel fllen.

Soweit die Theorie. Nun wollte die Film-Industrie ursprnglich gar keine Software-Implementationen von CSS zulassen, aber als

dann klar wurde, da die Leute mit ihrem PCunter Windows DVDs gucken wollen, lieensie es zu. In einem PC kann man den Player-Schlssel aus dem Speicher auslesen. Spiele-Knacker machen das tglich. So war es dannauch eine Gruppe von Raubkopierern, die denSchlssel und den CSS-Code extrahiert hat.Das liegt nicht daran, da sie DVDs raubkopie-ren wollten, sondern da diese Personengrup-pe am meisten Kompetenz beim ReverseEngineering hat.

Nach ein paar Tagen wurde dann der Quellcodedieser Software gepostet, und eineKryptoanalyse von CSS konnte beginnen.

Schon am nchsten Tag postete jemand eineerste Analyse der Schlsselgenerierung, dieerwhnt, da der Autor Code hat, der maximal17 Stunden auf einem 366 MHz Celeron braucht,um einen Schlssel durch bloes Ausprobieren

zu knacken. An dieser Stelle war klar, da CSSnicht ernstzunehmen ist.

Am nchsten Tag beschrieb ein Kryptographeinen Angriff, der die Komplexitt auf 2 hoch 16senkte bei nur 6 bekannten Ausgabe-Bytes. Das

ist in einer Zehntel-Sekunde locker zu machenauf heutigen Prozessoren. Unter den Beteiligtenmachte sich erstaunte Ehrfurcht breit, wiejemand eine derart lcherliche Kryptographiebenutzen konnte.

Der Kryptograph verfeinerte seinen Angriff amnchsten Tag noch (er war nicht an CSS, son-dern an der Kryptographie interessiert), indemer nur noch 5 bekannte Ausgabe-Bytes brauch-te (das macht den Code etwas langsamer, aber

5 Bytes sind laut DVD-Standard immerbekannt). Er postete Code, der ungefhr 5Sekunden auf einem 200 MHz Pentium Probraucht. Am gleichen Tag postete jemandLinux-Quellcode, der ein VOB-File entschlsselt(heraus kommt ein MPEG, das man mit jedemMPEG-Player abspielen kann).

Am nchsten Tag lste jemand den Super-GAUaus, indem er alle Player-Schlssel postete. DieHoffnung der Film-Industrie war ja gewesen,da man den geknackten Player-Schlssel (als

dessen Quelle sich der reverse engineerte Xing-Player herausstellte) einfach durch einen ande-ren ersetzt. Dieser Schritt demonstrierte dieHinflligkeit von CSS eindrucksvoll, weil dasExtrahieren dieser Schlssel lediglich 30Minuten gedauert hat laut Aussage des Posters.Wenn die DVD-Leute jetzt alle Schlssel ndern,wrde das die Strke von CSS nicht strken undalle Heimkino-Kufer knnten keine DVDs mehrgucken.

Den letzten Sargnagel lieferte der Kryptographam gleichen Tag, indem er eine Attackedemonstrierte, die den DVD-Schlssel extrahie-ren konnte, ohne einen Player-Schlssel zukennen! D.h. ob die DVD-Industrie da etwasndert oder nicht an den Schlsseln wre vlligegal. Die Attacke dauert rund 20 Sekunden aufdem Pentium III 500 des Kryptographen.

Das ist der Status. CSS ist nicht nur offensicht-lich absolut lcherlich, sondern es ist nicht ein-

mal reparierbar.

DeR gRoSSe tAtSACHeNRePoRt: DVD-CSS

-

8/9/2019 Datenschleuder #70

9/36

-

8/9/2019 Datenschleuder #70

10/36

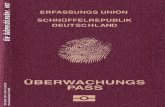

Im Oktober 1999 startete in Berlin ein Feldver-such, wo 25.000 freiwillige Tester sechsMonate lang Chipkarten mit drahtloser Daten-bertragung als Alternative zum herkmm-lichen Fahrausweis ausprobieren sollen. Auf jezwei U-Bahn-, Bus- und Straenbahnlinien inBerlin versucht die BVG, die Akzeptanz undPraxistauglichkeit zu erproben. Fr die Pro-banden winken ein Rabatt von 15% auf ihrebisherige Monatskarten, die Teilnahme aneiner Verlosung und "die Mglichkeit, ein in-novatives Zahlungssystem der Zukunft auspro-

bieren zu drfen". Die Tester sind allesamtInhaber von Monatskarten und mssen dahernicht real fr die gefahrenen Strecken bezah-len.

Die tick-et Karte sieht aus wie eine normaleTelefonkarte ohne Chipkontakte. In ihr befin-den sich eine Induktionsschleife und ein Chip.Beim Fahrtantritt wird die Karte an einem"Check-in"-Gert im Abstand von einigen

Zentimetern vorbei gefhrt. Dabei gibt dasGert einen lauten Piepser von sich. So laut,

dass sich mindestens die Hlfte der auf demBahnsteig befindlichen Leute nach der Ver-suchsperson umdrehen. Oder es passiertnichts, dann ist das System gerade auerBetrieb. Nach Ende der Fahrt checkt man sichwieder an einem anderen Terminal aus. DieAbrechnung stellt sich die BVG so vor: DieKarte wird anfangs mit einem Betrag aufgela-den. Beim Check-in wird ein bestimmterBetrag von der Karte abgebucht und beimCheck-out der nicht abgefahrene Betrag wie-der zurckgeschrieben. Sollte man das Aus-

checken vergessen, ist also maximal der imVoraus abgebuchte Betrag weg. Als besonde-res Feature kann man sich an speziellen Info-terminals ein "Logbuch" seiner letzten Fahrtenanzeigen lassen. Alle Daten der Fahrt (z.B."ohne Begleitung") werden von den Verkehrs-betrieben erfasst, dort gespeichert und ausge-wertet. Selbst wenn diese Karten spter ano-nym ausgegeben werden wrden, wre anhand der minutengenauen Bewegungsprofile

eine recht eindeutige Zuordnung eines tick-et

tick.et: wir wissen,

wo sie sind.

D Brnr Vrkhrsbrb (BVg) sn r n Sysm, chs dn hrkmm-

chn Fahrschn as Papr drch n Chpkar rs.

tiCK.et

die datenschleuder.#70/frhjahr 2000

0 7 0 - 0 0 8

-

8/9/2019 Datenschleuder #70

11/36

0 7 0 - 0 0 9

die datenschleuder. #70/frhjahr 2000

tiCK.et

mglich. Die Anfrage eines Bedarfstrgers beider BVG knnte dann so aussehen: "GutenTag, hier ist das BKA. Wir bruchten mal bitte

die Position von Herrn Schmidt." "Der istgerade in die U9 Richtung Sden eingestiegen.Aber beeilen Sie sich, erst heute schon 15Minuten spter dran als sonst."

Wohl auch die Vorstellung vom Big Brother hatviele Leute in Berlin davon abgehalten, diesesSystem zu testen. Die BVG wird Umfragenunter den Testern machen, bei denen man alskritischer Tester dann auch sagen kann, was

man von dieser totalen berwachung hlt. Imletzten Monat erlebte die BVG einen regel-rechten Ansturm von Testkandidaten: Es hatsich nmlich rumgesprochen, dass es keinemobilen Terminals zur Kontrolle der elektroni-schen Tickets gibt. Kontrolleure in der U-Bahnknnen also nur lcheln, wenn ihnen einegelb-blaue Plastikkarte unter die Nase gehaltenwird. Ob man tatschlich bezahlt hat, siehtman der Karte nmlich nicht an.

Die S-Bahn in Berlin, Tochterunternehmen derDeutschen Bahn, beteiligt sich nach einigemZgern nun auch an dem Feldversuch.Anfangs hat man bei der S-Bahn Berlin GmbHnoch behauptet, dass die neu gestaltetenBahnsteige noch der Gewhrleistungspflichtder Baufirma unterliegen. Mit dem Aufstellender tick-et-Gerte wrde diese erlschen. Dadie Deutsche Bahn demnchst bundesweit eineigenes System einfhren mchte und dasnatrlich lieber auf ihren Bahnsteigen sehenwrde, ist hier wohl eher der Grund fr diestarre Haltung gegenber der BVG zu suchen.

Auch der Verkehrsverbund Kln testet derzeitein hnliches System.

vrnd tchnk

Das Chipkartensystem ist ein MotorolaM-Smart Venus, die Terminals laufen unterWindows NT bzw. CE. Die Sulen sind viaTCP/IP untereinander vernetzt und erhaltenihre Software via BOOTP. Vermutlich wird frdie bertragung zur Zentrale das BVG-eigeneGlasfaser- bzw. ISDN-Netz genutzt. Die tick-et-Karte hat einen 8-Bit-Mikroprozessor,16Kbyte ROM, 384 Bytes RAM, 2 KbyteEEPROM, kann Single/Triple DES und dieLuftschnittstelle ist nach ISO 14443 Type B

(laut Spezifikation von Motorola).

uRls:

http://www.tick-et.de

http://www.bvg.de

http://www.tagesspiegel.de/archiv/1999/10/18/ak-be-po-11852.html

-

8/9/2019 Datenschleuder #70

12/36

tnnran - grnn drVrmbark vrr RanReferent: Andy Mller-Maguhn ([email protected])

Der Vortrag zeigte nach einer kurzen Einfhr-ung in die Geschichte der Netzkultur und einerBegriffsklrung verschiedener gebruchlicherSchlagwrtern die Probleme des CCC Vertret-ern aus Politik und Wirtschaft die Ziele derHackerkultur nherzubringen.

Rn n iP-NnReferent: Felix von Leitner ([email protected])

Dieser Workshop beleuchtete die verschiede-nen Routing-Protokolle, natrlich insbesondereunter Sicherheitsaspekten.

URL: https://www.ccc.de/congress99/doku/routing.pdf

tCP-PnransmchknReferent: Felix von Leitner ([email protected])

Zeigte ein paar Mglichkeiten ber TCP-Verbindungen auf einem fremden RechnerCode auszufhren.

wards f oS Rvsd& d nchs FReferent: Volker Grassmuck ([email protected])

Die Konferenz "Wizards of OS. Offene Quel-len & Freie Software" im Juli 99 im Haus derKulturen der Welt Berlin versuchte nicht nur,Projekte und Firmen der freien Software vorzu-stellen, sondern auch nach der bertragbarkeitdes Modells auf andere Wissensformen undauf die Wissensordnung allgemein zu fragen.Die nchsten Wizards werden im Herbst 2000in Berlin stattfinden.

URL: http://www.mikro.org/wos

infrman warfar updaReferent: Frank Rieger ([email protected])

Im Hinblick auf den Krieg in Serbien war diesesJahr vergleichsweise ereignisreich fr den Info-rmation Warfare, wobei der Begriff Informa-tion Operations passender ist. Diese Opera-tions werden zunehmend als Mittel zur Kon-fliktlsung betrachtet. Auf Seiten der USA

wurde angedroht Kontenmanipulation gegen

16C3 review

Dr schhn Cnrss ar nch nr n rss Hackcnr nd n dr

Pary ach inhachs kam nch kr. en kr zsammnfassn dr chsnVransann

16C3 ReView

die datenschleuder.#70/frhjahr 2000

0 7 0 - 0 1 0

-

8/9/2019 Datenschleuder #70

13/36

0 7 0 - 0 1 1

die datenschleuder. #70/frhjahr 2000

16C3 ReView

die Fhrung der gegnerischen Seite, sprichMilosevic &Co. vorzunehmen. Es wurdengezielte Schlge gegen die Kommunikations-

struktur der gegenerischen Seite vorgenom-men. Nach Zerstrungen wurden TV undRadio eingenommen. Speziell gegen das Elek-trizittsnetz gerichtete Waffen wurden ange-wandt, zum Bespiel Graphitfaserbomben, dieim Gegensatz zu "normalenBomben" einehhere Effzienz aufweisen. Angeblich sollenauch Viren und Netzwerkeinbrche zur Aus-hebelung des Luftverteidigungssystems einge-

setzt worden sein. Die Serben starteten Angrif-fe gegen die Kommunikationsstruktur. Es fandeine fortgeschrittene psychologische Kriegs-fhrung gegen NATO-Heimatlnder statt. Inerheblichem Umfang wurden auch Attrappenzur Vernderung der Radarbilder der Gegnereingesetzt. Die Trends gehen dahin, dass auchnichtstaatliche Strukturen in die Abwehrbe-mhungen einbezogen werden, z. B an derBrse bei Aktien-Transaktionen.

iPv6Referent: Felix von Leitner ([email protected])

IPv6 ist die nchste Version des Internet Proto-kolls. Sie ist entgegen anderslautender Presse-berichte nicht nur wichtig, weil bei IPv4 derAdressraum knapp wird; die ganze Wahrheitinklusive einer Betrachtung der aktuellen For-schungen auf diesem Gebiet bringt dieserVortrag.

URL: https://www.ccc.de/congress99/doku/ipv6.pdf

McasReferent: Felix von Leitner ([email protected])

Multicast ist neben Unicast und Broadcast einefundamentale Methode, wie man Daten ver-senden kann. Multicast beschreibt das Ver-schicken von Daten an mehrere Empfnger.Neben einer generellen Einfhrung und einem

Realittsabgleich zum Stand der Technik wurdeauch das im Moment noch am wenigsten

gelste Problem, das Mutlicast-Routing ange-sprochen.

URL: https://www.ccc.de/congress99/doku/multicast 2.pdf

(42 Seiten)

echn, inrcpn Capabs andSas Q f SigiNtReferent: Duncan Campbell ([email protected])

In the presentation Duncan Campell talkedabout the worldwide surveillance system"Echelon". He specially outlined the systems inthe UK and the largest facility at Menwith Hill,but the system consists of many more posts

around the globe. Echelon is maintained bythe USA, UK, Australia, Canada and NewZealand and their special organizations. Theyspy on almost any information traffic (satelli-tes, microwave connections, undersea cab-les,...) around the globe.

www.iptvreports.mcmail.com/interception_capabili-ties_2000.htm www.gn.apc.org/duncan/echelon-dc.htm

enfhrn n tCP/iP

Referent: Pirx ([email protected])Eine technische Einfhrung in die TCP/IPProtokollfamilie. Es wurden detailliert Protokol-laufbau, Paketformate, Paketaufbau, Verbind-ungsauf- und Abbau und das IP-Schichten-modell erlutert.

URL: https://www.ccc.de/congress99/doku/tcpip_v4.pdf

wAP - whr Ar th Phns?Referent: Tobias Engel ([email protected])

Ganz bald sollen unsere Mobiltelefone eineneue Sprache sprechen: das wireless applicati-on protocol. Amoklaufende Marketingstra-tegen versprechen uns das jetzt schon einigeMonate, aber weder die Applikationen nochdie Telefone sind verfgbar. Ein Einblick in diekurze, aber schrge Geschichte von WAP. Wasist alles schiefgelaufen und wie wird es allesmal sein, wenn es denn vielleicht doch nochsoweit kommt?!

http://www.wapforum.org

-

8/9/2019 Datenschleuder #70

14/36

die datenschleuder.#70/frhjahr 2000

dr tsa gnrarReferent: Jan Keil ([email protected]) + Alex Wenger([email protected])

Der Vortrag ber Tesla-Generatoren war trotzdes groen Anteils an theoretischer Pysik sehrgut besucht. Der Vortragende hat zuerst ber-die Biographie des wohl lngst vergessenenGenies berichtet, und danach ist er dann sehrschnell auf die Theorie des Tesla-Generatorsgekommen. Ebenso hat er eine Menge Tippszum Eigenbau von Tranformatoren geliefert.Am Ende des Vortrags gab es dann eineVorfhrung seines selbst gebauten Transfor-

mators. Informationen zum Bau eines Tesla-Transformators findet man berall im Internet.Fr seine Meterlangen Blitze verwendete Teslaeinen nach ihm benannten Tesla-Generator.Dieser besteht im Wesentlichen aus einemTransformator, mit dem Unterschied, das sichPrimr- und Sekundr-Wicklung in Resonanzbefinden, dadurch kann die Ausgangsspan-nung auf ein Vielfaches des normalerweise bei

Transformatoren geltende Windungsverhltnis-ses gesteigert werden.

- Ausgangsspannung normaler Transformator:Ausschlaggebend ist das Windungsverhltnis,z.B.: Die Primrwicklung besitzt 100 Wind-ungen, die Sekundrwicklung 1000, darausfolgt ein Verhltnis von 1/10. Das bedeutet, daseine Eingangsspannung verzehnfacht am Aus-gang erscheint.

- Ausgangsspannung Tesla-Transformator: Die

Vervielfltigung entspricht ungefhr dem Ver-hltnis der in den beiden Schwingkreisen vor-handenen Kapazitten, ist aber sehr vomgenauen Aufbau des Transformators abhngig.Es lassen sich aber relativ leicht Gren vonmillionen Volt erreichen.

Ein wichtiger Unterschied stellte auch die Fre-quenz der Ausgangsspannung dar, die relativhohen Frequenzen von 50-1000 kHz bedingenweitere interessante Effekte (z.B. Abstrahlungder Energie (Die Blitze gehen Strahlenfrmig

direkt in die Luft, ohne auf einen Gegenpolangewiesen zu sein) Skin-Effekt (Die Hoch-spannung luft auf der Oberflche der Leiter

entlang, dadurch kann sie einem Menschenrelativ wenig anhaben).

Fmnms: FrannrkReferentin: Nina Corda ([email protected])

"haecksen, 'new media'- frauen, geek girls,nerdettes.. beginnen sich auf verschiedenenebenen (und mit unterschiedlichen zielsetzun-gen) zu vernetzen. diese netzwerk-ideen vor-

zustellen und gemeinsamkeiten zu finden, diezu einem grsseren netz fhren knnen/sollen,ist die intention dieser diskussionsrunde, ua mitfrauen von webgrrls, fts und evtl. old boysnetzwork (angefragt)."

Vorgestellt wurden vor allem zwei Feminetze,in denen sich chaosnahe Grrls verbndeln kn-nen und (vielleicht) sollten:

1. Aus einem Chaostreff in Bremen heraus hat sich

ein Kreis von ca. 25 Frauen und 3 Mnnerngebildet, die vor allem die Vernetzung vonFrauen innerhalb des CCC frdern wollen.Angedacht sind z.B. eine Knowledge-Base imInternet und regelmige Treffen IRL. (Kontaktber Nina)

2. Die Webgrrls gibt es in Deutschland seit 1997(nach 1995 in den USA gegrndetem Vorbild).Sie bezeichnen sich selbst als "Frauen in denNeuen Medien," und ihr Netzwerk soll ein

Forum bieten fr Wissenstransfer, Erfahrungs-austausch, Jobvermittlung, Entwicklung vonGeschftsideen und Weiterbildung.

http://www.webgrrls.de http://www.wired.com/news/culture/0,1284,33346,00.htmlhttp://www.heise.de/tp/deutsch/inhalt/co/5655/1.html

Frs Hardar-Dsn:das F-CPu PrjkReferent: Sven Klose ([email protected])

Weshalb eine freie CPU? Was macht die Ent-

wicklung erst mglich? Wer kann teilnehmen?Wer nimmt teil? Welche Techniken benutzt der

0 7 0 - 0 1 2

16C3 ReView

-

8/9/2019 Datenschleuder #70

15/36

0 7 0 - 0 1 3

die datenschleuder. #70/frhjahr 2000

Chip? (Befehlssatz, Aufbau)? Welche Softwarewird zur Entwicklung benutzt? Welche Mg-lichkeiten bieten sich an, die f-cpu in existie-

render Hardware einzusetzen? Welche Emu-latoren sind vorhanden? Welche Betriebssys-teme wollen portiert werden? Was fr einePerformance ist zu erwarten? Wieviel wird derfpga/asic/echte chip kosten?

http://f-cpu.tux.org

Bmr wrkshpReferent: Andreas Steinhauser ([email protected])

Ein Biometrie-Scanner mit alles, was biolo-

gisch und unvernderlich ist. Das System gibtes schon seit ca. 100 Jahren. Alles hat miteinem ganz simplen Fingerabdruck angefangenund geht nun bis zu Scannern, welche die Irisvermessen. Das Prinzip der Scanner ist einfachund fast noch einfacher zu berlisten. Es solletwas gemessen werden, was unvernderlich,nicht beliebig erneuerbar ist und auch nichtvon dritten angenommen werden kann.

- Wo werden Fingerprintsenoren verwendet?(Computer, Handy, Autos, Bankautomaten,Gebudezugang, Schusswaffen (ist aberungnstig, da das System mit feuchten Fingernnicht funktioniert)).

- Welche Arten von Fingerprintsystemen gibt es?(optische Scanner, die ein Bild des Fingers ver-arbeiten (400DPI), thermoeletrische Scanner,welche die Krperwrme erfassen (400DPI),kapazitive Scanner, die den Abstand der Haut

zur Flche verarbeiten (500DPI) Laser Scanner,der die Rillen verarbeitet (400DPI))

- Printerkennung: Das Bild wird aufgenommendavon werden Minutien (charakteristischeStellen) herausgearbeitet. Der Vergleich vonMinutien geschieht in der Zeit von ca. 1 sec.

- Lebenderkennung: Durchleuchten, der Pulswird gemessen (sehr gering), Hmoglobin-messung, Wrmemessung

- Wie berlistet man die Fingerprintsensoren?:

Kopie des Fingerabdrucks dann schauen was es

fr ein Scanner ist (bei einem optischen Scan-ner reicht meistens ein Bild des Fingerab-drucks), Sensor angreifen (physikalisch die

elektrischen Eingenschaften des Fingers herstel-len), das Kabel angreifen (die Daten sind nichtverschlsselt), Chipkarte mit Minutien (Chip-karte hacken und die Minutien verndern), dasauswertende System angreifen.

- ^ eine Falsifitt anfertigen: an Vorlage einesFingerabdrucks kommen (auf der glatten Ober-flche des Scanners befindet sich meistens nochFett, womit man den Fingerabdruckrekonstruktieren kann), Herausfinden, was der

Scanner auswertet, ein Bild/Plastik davonanfertigen

- bei einem optischen Scanner: Fingerabdruckein bichen bearbeiten, mit 600DPI ausdruk-ken, auf den optischen Scanner legen fertig

Jrnan FS fr lnx: rsrFSReferent: Hans Reiser ([email protected])

Erst durch ein Datesystem, dass nach einemberaschenden Beenden des Rechners schnell

wieder zur Verfgung steht, kann Linux inBereiche Vordringen wo High Availability undgrosse Datenmengen gefordert werden. Jour-naling ist das Mittel der Wahl, derzeit gibt esdrei Bemhungen dieses auf Linux zum imple-mentieren: von SGI als Port des xfs, als ext3und als journaling reiserFS. Exemplarisch wirdreiserFS vorgestellt.

http://devlinux.org/namesys/

B Brhr s achn y -Kamrabrachn n DschandReferenten: jadis ([email protected]) und sam ([email protected])

Der Klner ccc (c4) hat die massive Installationvon Kameras zum Weltwirtschaftsgipfel zumAnlass genommen, die berwachung ffentli-chen Lebens durch private Sicherheitsdiensteund Polizei zu dokumentieren. In diesemWorkshop beschftigten wir uns mit der recht-lichen Situation und stellten das in Kln laufen-

de Projekt einer Kameradatenbank vor.

16C3 ReView

-

8/9/2019 Datenschleuder #70

16/36

die datenschleuder.#70/frhjahr 2000

Geplant ist, die Datenbank bundesweit auszu-weiten und Visionen zu entwickeln, was dereinzelne gegen Datenschndung unternehmen

kann. Die Datenbank wird fr jeden zugng-lich sein. Jeder soll die Mglichkeit haben, sichber die laufende berwachung in seiner Stadtinformieren zu knnen, z.B. via mailing liste.

Prjkvrsn ChasCD

Das Team, das die CD verbrochen hat, stelltedas Projekt und die CD vor. Neben Live-De-monstration der CD, Designfragen und techni-

schem Einblick in die Realisierung wurdenPlaudereien aus dem Nhkstchen der Red-aktion geboten.

Enthalten sind: Volltext-Suchmaschine, Hacker-Bibel, ftp-Zeug, Chaos-Radio (nur Text KEINTon), Karl Koch Doku, Congress Doku, Kram,Self html, Trons Diplomarbeit ber ISDN-Verschlsselung (unbearbeitet), Zeitung: Labor,Kram aus dem Internet, die Seiten der Erfa-

Kreise, Datenschleuder 1-67)http://www.hamburg.ccc.de/chaoscd/

Fndn vn Schrhsprbmn mQcdReferent: Marc Heuse ([email protected])

Der Workshop gab einen kompletten berblickber mgliche Schwachstellen im Sourcecode(Filedescriptor Vererbung und defaults, Char/Integer Buffer/Heap over/underflows, com-

mand execution, etc.) die an Hand vonBeispielen in C (hauptschlich), C++, Java,Perl, Tk/Tcl und Shell beschrieben werden,sowie Mglichkeiten, wie diese in effektivsterWeise gefunden werden knnen.

http://www2.merton.ox.ac.uk/~security

Scry adn h NeSSuSReferent: Jordan Hrycaj ([email protected])

The Nessus project is placed as a counter-

measure to the emerging security softwareindustry. It is an open platform that allows

everyone to test ones computer or networkagainst known exploits and security holes.

http://www.nessus.org

HyprCard - Sar ndas Mmda-zarReferent: Joerg Kantel

Der Vortrag stellte HyperCard vor und zeigte,wie man mit wenigen Mausklicken und einigenZeilen Programm-Code, die nahe an der natr-lichen (englischen) Sprache liegen (HyperTalk),in HyperCard schnell kleine Anwendungenzusammen"klicken" kann. Und dann wurde an

einigen Beispielen aus Kunst und Wissenschaftgezeigt, was HyperCard damals so faszinierendmachte und welchen Einfluss dieses Konzeptbis heute auf das Aussehen des World WideWeb hat.

Zum Schluss wurden noch einige der "Nach-folger" von HyperCard vorgestellt und dieZukunft eines solchen universellenAutorentools diskutiert.

http://www.kantel.de

l's Facr h Mcrsf 512-b KyReferent: Ruediger Weiss ([email protected])

Microsoft uses a 512 bit key for their E-Com-merce. That is pretty funny because an acade-mic research group, headed by CWI Amster-dam has factorised RSA-155 which is a 512bitnumber too. If the public modulus of a RSA

key is factorised we can calculate the secretkey easily. And because we are young innova-tive people we want to use the best hardware(AMD Athlon) and the best operating system(Linux) to do the job. Factorisation means twosteps. The first step can be distributed veryeasily and took much less than our successfulDES cracking actions. The second step needsbetween 2 and 3 GB main memory. The new

Linux kernel will support 4 GB. So we want todiscuss in this workshop if it is possible to sup-

0 7 0 - 0 1 4

16C3 ReView

-

8/9/2019 Datenschleuder #70

17/36

0 7 0 - 0 1 5

die datenschleuder. #70/frhjahr 2000

port Microsoft ''distributed secret key manage-ment'' (see _NSAKEY ''backup key'').

http://www.informatik.uni-mannheim.de/~rweis/ccc1999/

Scry n Yr Hand: F encrypnh h JAVA RnReferent: Ruediger Weiss ([email protected])

In this workshop we present the first imple-mentation for high-speed file encryption witha slow JAVA card. Using new ''RemotelyKeyed Protocols'' designed by Lucks and Weiswe can use the pretty tamper proof JAVA ring

even in the ''non-cryptographic'' version. Wehave not patented the protocols or algorithmspresented. The required software will be pub-lished as Open Sources.

http://www.informatik.uni-mannheim.de/~rweis/ccc1999/

H Rn a FrSwANReferent: Rdiger Weiss ([email protected])

FreeS/WAN implements the Internet Key

Exchange (IKE) protocol for the negotiation ofthe session keys. However the current imple-mentation is limited to performing key negot-iation based on preshared secrets that arestored in configuration files. If an attacker canread these files the security of the relatedIPSec tunnels would be compromised. A betteralternative is to lock long term keys like thesein a tamper resistant environment which theynever leave. The iButton from Dallas Semicon-ductor is a JavaCard compliant device in anunusual form factor: a wearable finger ring. Itprovides a portable progammable environmentwith improved tamper resistance compared toconventional smart cards. We will compareand implement different protocols in which thesecret keys are stored in an iButton. Besidesauthentication only methods (like a simplechallenge/response) also schemes using

Remotely Keyed Encryption (RKE) will be inv-stigated. These allow the encryption and de-

cryption of entire sessions to be controlled bythe iButton rather than just the session keys.

http://www.informatik.uni-mannheim.de/~rweis/ccc1999/

Knpvrsnnd Dskssn Chas Ca CnrReferent: Hendrik Fulda ([email protected])

Es gibt in letzter Zeit immer mehr Anfragen anden CCC aus allen mglichen Bereichen.Davon sind am meisten Hamburg und Berlinbetroffen. Um dieses Potential auf ganzDeutschland zu verteilen wurde auf demCongress '99 beschlossen, ein dezentrales

Callcenter des CCC's einzurichten. Dieses sollsowohl vorgefertigte Antworten aus einer FAQbeinhalten als auch Betreuung fr Gehackte,Hacker und deren Angehrige anbieten.Mitglieder-, Presse- und "normal Brger-"Anfragen sollen sofort beantwortet werden.Ein besonders wichtiger Punkt ist die Rechts-hilfe fr Hacker, wie z.b. Anwaltsvermittlung.

Ardm ab s nch:- Kompromittierende Emissionen und andereTechniken

- Buffer Overflows- BSD-Workshop- Y2K-Erfahrungen, 1992-1999- Computer aided crime: Status Quo- Patente, Lizenzen und Public Knowledge: GPL- Retrocomputing: VAX/VMS- Zertifizierungsstrukturen fr Hacker (CCC-CA)- Theorie und Praxis der Verschwrungstheorie -

Praxis und Theorie der Verschwrung- BSD-Workshop- Internet Jugendschutz: Status Quo- Illuminaten-Workshop- RC5: 1 Jahr CCC-Team bei distributed.net- Funktechnik / Treffen der Funkamateure- Die Geldkarte als Untersuchungsobjekt- Objektorientiertes dynamisches Programmieren- Dummheit in Netzen, Teil 16: Datenreisen mit

der Bahn- Suchen und Finden im Internet- Chaos project management- TRON: Ermittlungen und Konsequenzen

16C3 ReView

-

8/9/2019 Datenschleuder #70

18/36

-

8/9/2019 Datenschleuder #70

19/36

0 7 0 - 0 1 7

die datenschleuder. #70/frhjahr 2000

De-CSS

1,0xb

1,0x31,0xd1,0x51,0x91,0x11,0xe1,0x6

1,0xa1,0x21,0xc1,0x41,0x81,0x0

1,0xf

e,0x7e,0xbe,0x3e,0xde,0x5e,0x9e,0x1

e,0xee,0x6e,0xae,0x2e,0xce,0x4

e,0x8

e,0x0e,0xf6,0x76,0xb6,0x36,0xd6,0x5

6,0x96,0x16,0xe6,0x66,0xa6,0x2

6,0xc

6,0x46,0x86,0x06,0xfa,0x7a,0xba,0x3

a,0xda,0x5a,0x9a,0x1a,0xea,0x6

a,0xa

a,0x2a,0xca,0x4a,0x8a,0x0a,0xf2,0x7

2,0xb2,0x32,0xd2,0x52,0x92,0x1

2,0xe

2,0x62,0xa2,0x22,0xc2,0x42,0x82,0x0

2,0xfc,0x7c,0xbc,0x3c,0xdc,0x5

c,0x9

c,0x1c,0xec,0x6c,0xac,0x2c,0xcc,0x4

c,0x8c,0x0c,0xf4,0x74,0xb4,0x3

4,0xd

4,0x54,0x94,0x14,0xe4,0x64,0xa4,0x2

4,0xc4,0x44,0x84,0x04,0xf8,0x7

8,0xb

8,0x38,0xd8,0x58,0x98,0x18,0xe8,0x6

8,0xa8,0x28,0xc8,0x48,0x88,0x0

8,0xf

0,0x70,0xb0,0x30,0xd0,0x50,0x90,0x1

0,0xe0,0x60,0xa0,0x20,0xc0,0x4

0,0x8

0,0x00

};

void

CSSdescramble(unsignedchar

*sec,un

signedchar

*key)

{

u

nsigned

int

t1,t2,t3,t4,t5,t6;

u

nsignedchar

*end=sec+0x800;

t

1=key[0]^sec[0x54]|0x100;

t

2=key[1]^sec[0x55];

t

3=(*((unsigned

int

*)(key+2)))^(*((

unsigned

int

*)(sec+0x56)

));

t

4=t3&7;

t

3=t3*2+8-t4;

s

ec+=0x80;

t

5=0;

w

hile(sec!=end)

{

t4=CSStab2[t2]^CSStab3[t1];

t2=t1>>1;

t1=((t1&1)3)^t3)>>1)^t3)>>8)^t3)>>5)&0xff;

t3=(t3=8;

}

} void

CSStitlekey1(unsignedchar

*key,uns

ignedchar

*im)

{

u

nsigned

int

t1,t2,t3,t4,t5,t6;

u

nsignedchar

k[5];

i

nt

i;

t

1=im[0]|0x100;

t

2=im[1];

t

3=*((unsigned

int

*)(im+2));

t

4=t3&7;

t

3=t3*2+8-t4;

t

5=0;

f

or(i=0;i>1;

t1=((t1&1)3)^t3)>>1)^t3)>>8)^t3)>>5)&0xff;

t3=(t3=8;

}

for(i=9;i>=0;i--)

key[CSStab0[i+1]]=k[CSStab0[i+1]]^CSStab1[key[CSStab0

[i+1]]]^key[CSStab0[i]];

} void

CSStitlekey2(unsigne

dchar

*key,unsignedchar

*im)

{

unsigned

int

t1,t2,t3

,t4,t5,t6;

unsignedchar

k[5];

int

i;

t1=im[0]|0x100;

t2=im[1];

t3=*((unsigned

int

*)

(im+2));

t4=t3&7;

t3=t3*2+8-t4;

t5=0;

for(i=0;i>1;

t1=((t1&1)3)^t3)>>1)^t3)>>8)^t3)>>5)&0xff;

t3=(t3=8;

}

for(i=9;i>=0;i--)

key[CSStab0[i+1]]=k[CSStab0[i+1]]^CSStab1[key[CSStab0

[i+1]]]^key[CSStab0[i]];

} void

CSSdecrypttitlekey(u

nsignedchar

*tkey,unsignedchar

*dkey)

{

int

i;

unsignedchar

im1[6];

unsignedchar

im2[6]=

{0x51,0x67,0x67,0xc5,0xe0,0x00};

for(i=0;i