Erkennung von ausgefeilten IT-Angriffen ... - Trend Micro DE · PDF file2 Trend Micro W...

Transcript of Erkennung von ausgefeilten IT-Angriffen ... - Trend Micro DE · PDF file2 Trend Micro W...

Trend Micro WhitePaper

Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

2

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Vorwort

Dieses Whitepaper befasst sich dediziert mit dem Thema moderne Malware bzw. „Gezielte Attacken“ im Speziellen. Neben der Begriffsdefinition geht es hier um konkrete Lösungsansätze, wie ein Unternehmen aufgestellt sein sollte, um Targeted Attacks wirksam und zeitnah begegnen zu können und mit welchen Technologien von Trend Micro dieses Ziel erreicht werden kann.

Dabei betrachten wir das Zusammenspiel zwischen Prozessen, organisatorischen Rahmen-bedingungen und der Aufstellung des Security Incident Response Teams.

Dieses Whitepaper gibt einen Überblick über den Ablauf, die Charekteristika und die Motive von zielgerichteten Angriffen und die konkreten Maßnahmen zum Schutz vor Cyber Attacks.

Charakteristik eines Information Security Incidents

Wichtig ist, dass die Verantwortlichkeiten im Unternehmen klar definiert sind. Ein solcher Security Incident hat typischerweise folgende Charakteristik:

• Es gibt eine konkrete Intention, Schaden zu verursachen (egal, ob durch Datendiebstahl, Nichtverfügbarkeit von Systemen, Beeinträchtigung der Geheimhaltung etc.)

• Der Angriff wird von einer oder mehreren Personen durchgeführt

• Es sind Systeme zur Informationsverarbeitung (Computer-Systeme) involviert

Einige Beispiele für solche Vorfälle sind unter anderem:

• Datendiebstahl, inklusive persönlicher Daten, Email-Inhalte, Dokumente

• Zugriff auf Banking-Informationen, unautorisierte Überweisungen

• Allgemeiner unautorisierter Zugriff auf Computer-Ressourcen

• Präsenz von Malware, Remote Access Trojanern, Spyware

• Besitz von illegalen oder nicht autorisierten Inhalten

• Erpressung (Beispiel: Randsome Ware, DDOS Angriffsdrohungen)

3

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Ablauf eines modernen Angriffs

Der Ablauf eines „gezielten Angriffs“ bzw. einer „Targeted Attack“ gestaltet sich vereinfacht dargestellt wie folgt:

1. Point of Entry

Diese Art Angriffe sind sehr sorgfältig vorbereitet und recherchiert. Typischerweise wird ein solcher Angriff über Social Engineering spezifisch auf eine Person (z.B. mit Spearphishing) oder auf eine Gruppe von Personen (z.B. Waterholing-Angriff) abgestimmt. Hier bekommt der Angreifer wertvolle Informationen und bereitet diese im Sinne seiner Infiltrations-Strategie auf.

Der Angriff wird typischerweise so ausgeführt, dass eine nicht öffentlich bekannte Sicherheitslücke (Zero-Day-Angriff) in Betriebssystemen oder Anwendungen ausgenutzt wird. Dies heißt konkret: Signaturbasierte Verteidigungsmechanismen wie Standard-Antivirus an den Gateways und am Endpunkt wirken hier nicht. Weiterhin ist auch ein Schwachstellen-Management im Unternehmen nicht wirksam gegen Zero-Day-Angriffe, auch wenn aktuelle Patches dadurch auf kritischen Systemen eingespielt werden.

>>> Gegen etwas, dass noch nicht allgemein bekannt ist, kann man sich mit traditionellen Verteidigungsmaßnahmen nicht schützen!

2. C&C Kommunikation

Der Schadcode wird ausgeführt, erweitert seine Rechte, sucht weitere Ziele und kommuniziert typischerweise mit einem System, das die Malware bzw. den Angriff als solchen koordiniert (auch Command & Control Server genannt). Hier können Funktionen des Schadcodes nachgeladen/erweitert werden. Gleichzeitig wird ein solcher Kommunikationskanal genutzt, um wertvolle Daten des Unternehmens zum Angreifer zu exfiltrieren. Diese Kommunikationskanäle bestehen nicht nur aus WEB (HTTP/HTTPS) und Email-basierten Protokollen. Typischerweise werden Angriffe und die Kommunikation auch über Schnittstellen wie DNS, NTP, sogar ICMP oder andere Protokolle implementiert. Das Ziel der Malware ist, weitestgehend unerkannt zu agieren, nicht aufzufallen.

>>> Eine breite Zahl von Protokollen und Prüfungsmechanismen sind dringend empfohlen, um verdächtige Kommunikationskanäle zu identifizieren.

3. Lateral Movement

In dieser Phase bewegt sich der Angreifer bzw. die Malware im Netzwerk und sucht nach entsprechend interessanten Informationen. Darunter fallen zum Beispiel:

• Finden kritischer Systeme

• Active Directory und andere Ressourcen, um die Umgebung zu analysieren oder weitere Benutzerkonten auszuspionieren

• Interne unerlaubte Scan-Vorgänge

• Nutzung privilegierter Nutzer-Accounts außerhalb der normalen Arbeitszeiten

• Reverse-Shell-Zugriffe

4

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

4. Asset/Data Discovery

Die Malware bzw. ein von Malware infi ziertes System greift auf kritische Systeme und Daten zu. Dazu gehören zum Beispiel:

• File-Server mit wichtigen Daten

• Forschung & Entwicklung

• ERP Systeme

• HR Systeme

• Produktionsumgebungen

• Vorstands-PCs

• Unternehmensspezifi sche Werte

5. Data Exfi ltration

Die für den Angreifer interessanten Daten werden gesammelt und für den Transport vorbereitet. Hierzu kommen sehr oft auch Pack-Programme und kryptografi sche Funktionen zum Einsatz mit dem Ziel, große Datenmenge in transportfähige Mengen aufzuteilen. Ein weiteres Interesse des Angreifers besteht darin, diese Datenpakete möglichst unauffällig aus dem Netz des Opfers zu exfi ltrieren.

Bei genauer Betrachtung eines gezielten Angriffs kommt man somit zu folgenden Schluss-folgerungen:

• Für die Erkennung und Abwehr von gezielten Angriffen bedarf es einer speziellen Technologie, die in der Lage ist, solche Art von Malware und Schadcode in allen Phasen zu erkennen. Dies geschieht durch netzwerk- und verhaltensbasierte Analysen. Die bisherigen Standard-Präventiv-Maßnahmen reichen nicht aus, um gezielte Angriffe zu erkennen.

Beschafft sich Informationen über Unternehmen und Einzelpersonen

Richtet sich mit Social-Engineering- Techniken gezielt gegen einzelne Personen

Richtet Verbindung zum C&C-Server ein

Späht für ihn interessante Daten aus – u. U. monatelang unbemerkt!

Durchforstet das Netzwerk systematisch nach wertvollen Daten

Angreifer

$$$

Mitarbeiter

5

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Die Kill Chain

Im Ganzen kann auch die sogenannte „Kill Chain“ zur Modellierung zum Verständnis eines Angriffes hinzugezogen werden. Diese besteht aus den folgenden Phasen:

Phase 1 – Recon

Diese beschreibt das Sammeln von Aufklärungsinformationen zum Erforschen, Identifizieren und der Selektion der Ziele für einen Angriff. Quellen sind hier z.B. die Internetseiten eines Unternehmens, Social Media Netzwerke oder Informationen über die spezifischen Sicherheitstechnologien, die im Einsatz sind.

Phase 2 – Weaponize

Diesen Vorgang beschreibt das Erstellen des Angriffscodes, typischerweise bestehend aus einem Exploit und einem Remote Access Trojaner (kurz RAT). Das Bundle wird dann typischerweise in gängigen Datenformaten wie Adobe PDF, Microsoft Office etc. geliefert.

Phase 3 – Delivery

Hier wird die Malware in die Zielumgebung geliefert. Dabei sind die typischen Hauptüber-tragungswege EMAIL, WEB und mobile Datenträger (z.B. USB).

Phase 4 – Exploitation

Der Angriff wird ausgeführt und eine direkte Schwachstelle in einer Anwendung oder auf dem Betriebssystem ausgenutzt. Oft wird der Angriff unbewusst durch das Opfer selber oder ein Feature zum „automatischen Ausführen“ ausgelöst.

Phase 5 – Installation

Nach dem Exploit, wird durch die Installation eines RAT oder einer Backdoor der persistente Zugriff auf die Opferumgebung sicher gestellt.

Phase 6 – Command & Control (C2)

Die Malware sendet Signale nach draußen, dass der Angriff erfolgreich durchgeführt wurde. Dieser Kommunikationskanal wird auch zum Empfangen neuer Befehle, zur Datenexfiltration und zum „direkten Zugriff“ des Angreifers auf dem Zielsystem genutzt.

Phase 7 – Actions on Objectives

Spezifische Aktionen im Kundennetz (Finden & Stehlen von Daten, Sabotage, weiteres Erkunden des Zielnetzes).

6

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Wichtig ist, die Entscheidung zu treffen, an welcher Stelle die Kill Chain durch Gegenmaßnahmen durchbrochen werden soll.

Ziele & Vorgehen bei der Reaktion auf Sicherheitsvorfälle (Security Incidents)

Die Reaktion auf Sicherheitsvorfälle im Bereich der Informationssicherheit beinhaltet verschiedene Phasen.

Zunächst sind aber die Ziele relevant. Diese defi nieren sich typischerweise wie folgt:

Detect

• Die Fähigkeit ist ausprägt, moderne Malware und gezielte Angriffe überhaupt erkennen zu können.

• Dazu sind besondere technische Maßnahmen notwendig und zu implementieren (dazu später mehr).

Analyse/Investigate

• Verständnis über den Angriffsvektor ist gewonnen

• Es ist klar, welche Assets / Ressourcen betroffen sind

• Es wurde herausgefunden, welche Malware und Tools benutzt worden sind

• Es ist nachvollzogen, ob der Angriff noch andauert bzw. in welchem Zeitrahmen dieser durchgeführt worden ist

• Es besteht eine Übersicht, was der Angreifer erreicht hat (Damage Assessment)

Rec

onW

eapo

nize

Del

iver

y

Inst

alla

tion

Com

man

d &

Con

trol (

C2)

Expl

oita

tion

Actio

n on

Obj

ectiv

es

Obj

ectiv

es

7

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Remidiate/Respond

• Die Informationen aus der Analyse/Investigation Phase wurden verwendet, um Sofortmaßnahmen zu entwickeln und umzusetzen.

• Die Informationen aus der Analyse/Investigation Phase wurden verwendet, um einen effektiven Remidiation Plan zu entwickeln und umzusetzen.

• Es wurden Erkenntnisse für die generelle Verbesserung des Security-Levels und Betriebs gewonnen.

• Der Information Security Incident wurde in den KPIs zur Incident-Berarbeitung erfasst

Einbezogene Bereiche und Abteilungen beim Thema Incident Response

Die folgende Skizze zeigt, welche Unternehmensbereiche typischerweise bei einem Sicherheitsvorfall mit einbezogen werden können. Die Hauptarbeit und Analyse leistet im ersten Schritt das Kernteam. Dies zieht dann evtl. benötigte Ressourcen aus den anderen Bereichen nach.

Organisatorisch ist das Kernteam typischerweise in einem Cyber Defense Center (CDC), einem Security Operation Center (SOC) oder einem Computer Emergency Response Team (CERT) bzw. Computer Information Security Response Team (CSIRT).

Im Verlauf der Incident-Bearbeitung werden die anderen Abteilungen gemäß der Anforderungen einbezogen – speziell dann, wenn bestimmte übergreifende Aktionen notwendig sind.

IncidentResponseKernteam

Compliance PublicRelations

HumanResources

NetworkOperations

Desktop &Server

Operations

8

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Hilfreiche Informationen bei der Zusammenstellung des Incident Response Kernteams

Um ein erfolgreiches Incident Response Team zu bilden, sind bei der Auswahl der Kandidaten bestimmte Themen zu suchen. Diese werden im Folgenden betrachtet und darüberhinaus sind natürlich unternehmensspezifische Anforderungen zu berücksichtigen:

• Erfahrungsbasis bei der Durchführung von Analysen und Untersuchungen allgemein

• Erfahrung bei der Durchführung von forensischen Analysen und Untersuchungen auf IT Systemen verschiedenster Art

• Erfahrung bei der Durchführung von Netzwerk-Analysen

• Kenntnisse in den relevanten Applikationen des Unternehmens

• Erfahrungen im Bereich Enterprise IT Operations

• Tiefgehende Kenntnisse in der Analyse von Malware und gefährlichem Code

Neben den fachlichen Qualitäten sind folgende allgemeine Eigenschaften von großem Vorteil:

• Hohe soziale Kompetenz

• Präsentationsfähigkeit

• Stressresistenz

• Gute Problemlösungsmethodik

• Starke analytische Fähigkeiten

• Projektmanagement-Skills

Hilfreich sind natürlich auch die richtigen Ausbildungsnachweise und Zertifikate, die eine hohe Akzeptanz im Informationssicherheitsbereich haben, dies sind z.B. Zertifikate der Organisationen ISC2, SANS, InfoSec Institue, ECCouncil und andere.

9

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Der Security Incident Response Prozess

Um effektiv auf Sicherheitsvorfälle reagieren zu können, müssen Unternehmen einen Security Incident Prozess defi nieren. Dieser ist unternehmensspezifi sch zu defi nieren und auszuprägen.

Im Wesentlichen funktioniert ein Incident Response (IR) Prozess nach folgendem Schema:

Die Prozessschritte beinhalten einzelne Prozeduren und einzelne Tätigkeiten. In der Gesamtheit ergibt sich ein kompletter Incident Response Lebenszyklus. Im Folgenden werden die einzelnen Prozessbestandteile erläutert.

Incident Eindämmung &

Gegenmaßnahmen

Post IncidentAktivitäten

IncidentErkennung

Vorbereitungauf Incident

Incident Analyse/Investigation

10

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Vorbereitungen auf Information Security Incidents

In diesem Teilprozess geht es darum, die gesamte Organisation und das Incident Response Team auf Sicherheitsvorfälle vorzubereiten. Um dies zu erreichen, sind folgende Maßnahmen empfohlen:

1. Identifizieren von Risiken durch IT Sicherheitsvorfälle

Es ist für jedes Unternehmen essentiell, die wichtigsten Assets und Systeme, auf denen wichtige Informationen und/oder hoch sensible Daten liegen, zu kennen und eine Risikoanalyse für diese Systeme durchzuführen. Dies gilt ebenso für IT-Assets, die für das Unternehmen kritische Geschäftsprozesse steuern (z.B. Produktion, Payment-Systeme oder ähnliches). Im Falle eines großen, übergreifenden Sicherheitsvorfalls, sind ggf. diese Systeme mit hoher Priorität zu betrachten.

Weitere Beispiele für Systeme, für die eine Risikoanalyse dringend empfohlen wird:

• Wenn diese Komponenten Daten enthalten, die bei Verlust einen hohen Reputations-schaden nach sich ziehen

• Systeme mit geheimen oder streng vertraulichen Geschäftsinformationen

• Systeme zur Verarbeitung personenbezogener Daten

• Systeme mit Kontoinformationen und Bilanzen

2. Zusammenarbeit mit externen Ressourcen

Im Falle eines Sicherheitsvorfalls kann es notwendig sein, mit einem IT Outsourcing Unternehmen zusammen zu arbeiten, wenn dieses Systeme betreibt, die in den Vorfall verwickelt sind. Hier ist dringend empfohlen, vorher den oder die Outsourcing Partner in Prozessabläufe einzuweihen und die Zusammenarbeit über entsprechende SLAs in den Outsourcing-Verträgen festzulegen.

Für den Fall, dass im eigenen Unternehmen Kompetenzen fehlen, um bei einem Incident bestimmte Tätigkeiten durchzuführen (z.B. forensische Analysen mit Beweissicherung für eine Gerichtsverwertbarkeit), sind weiterhin idealerweise vorab Firmen zu identifizieren, die bei den jeweiligen Tätigkeiten unterstützen.

Trend Micro bietet seinen Kunden mit Threat Intelligence Services und ausgebildetem Personal ebenfalls Hilfe bei Informationssicherheitsvorfällen an.

11

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

3. Definition von Incident Kategorien

Mit Standard Kategorien wird der Ablauf bei Sicherheitsvorfällen deutlich beschleunigt. In den meisten Fällen können Handlungsempfehlungen pro Kategorie vordefiniert und mit sogenannten Standard Operation Procedures (SOPs) unterstützt werden.

Beispielhafte Kategorien, die mit unterschiedlichen Vorgehensweisen betrachtet werden sind zum Beispiel:

• Diebstahl von IT Equipment

• Datenabfluss

• Erpressung & Betrug (mit Hilfe von IT Systemen)

• Sabotage von Systemen

• Ressourcenmissbrauch

• DOS/DDOS Angriff

• Eindringen durch gezieltes Hacking

• Standard Virus/Trojaner

• Moderne Malware/Advanced Persistent Threat

12

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

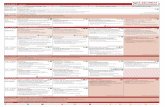

Bewertung >>>

Technologie

Fähigkeit gezielte Angriffe (APTs) & Zero Day Malware zu erkennen

Bot-Netz Erkennung (bekannte C&C Server)

Erkennung von unbekannten Rückkanälen (unbekannte C&C Server)

Offline Infektionen

– Nachteile + Vorteile

Next Generation Firewall

Bedingt – meist nur mit Erkennungs-Mechanismen in der Cloud

Ja, durch Security Feed der jeweiligen Hersteller

Nein, da der Angriff nicht im vollen Ablauf erfasst wird

Nein – da am Gateway

– blind gegen- über bestimmter Angriffe

– verhaltens- basierte Analyse meist nur mit Cloud

+ mit Blocking Funktionen am Perimeter

Traditionelle AV Systeme auf dem Endpunkt

Nein, da signaturbasiert

Teilweise Ja (produkt- abhängig)

Nein Bedingt – nur signatur- basiert

+ Manche Hersteller bieten Virtual Patching

Traditionelle Network IDS/IPS

Nein, da signaturbasiert

Ja, durch Security Feed der jeweiligen Hersteller

Bedingt, wenn hohe heuristische Regeln aktiviert sind (dann aber False Positives Gefahr)

Nein – starker Fokus auf pure Signaturen

– hohe Zahl False Positives

+ Hoher Durchsatz

Übliche Web-Gateways

Nein, da signaturbasiert

Ja, durch Security Feed der jeweiligen Hersteller

Nein Nein – nur Webtraffic sichtbar

+ HTTPS oft einsehbar

Email Anti-Spam / Anti Virus

Nein, da nur Signatur

Nein Nein Nein – nur Email als Kanal

+ Guter Grundschutz für Email

Next Gen. SIEM Systeme

Nein, da hauptsächlich Logs ausgewertet werden

Ja, durch Security Feed & Netflow Analysen

Nein Nein – Mittlerer bis hoher Aufwand für Implemen-tierung

+ Flexible Lösung mit mehr Use Cases außerhalb IR

Full Packet Capture Technologien

Nein, da nur der Netzwerktraffic aufgezeichnet wird

Ja, durch Security Feed der jeweiligen Hersteller

Bedingt, wird sichtbar, geht aber ggf. im Netzverkehr unter

Nein – hohe Kosten für Anschaffung und Storage

+ Volle Aufzeichnung und Rekonstruktion

Moderne „Breach Detection Systeme“ (wie Deep Discovery von Trend Micro) mit Netz- und Clientkomponente

Ja, durch verhaltens- basierte Analyseund die Kombi-nation weiterer Erkennungs-mechanismen

Ja, durch Security Intelligence Feeds

Ja, durch Untersuchung des Angriffs in einer Sandbox-Umgebung

Ja, durch den Einsatz eines Endpoint Agents (Wie eine Blackbox im Flugzeug)

– Client & Netzwerk-komponente gibt beste Synergien, aber volle Funktion nur im Zusammenspiel

+ Die wirksamste Verteidigung gegen ausgefeilte Angriffe

>>>

Erkennung von Security Incidents

Um moderne Angriffe zu erkennen, sind verschiedene Technologien notwendig. Die Praxis-erfahrung zeigt, dass speziell im deutschsprachigen Raum sehr viele Unternehmen gar nicht dazu in der Lage sind, moderne Angriffe zu erkennen.

Dies liegt daran, dass oft die technischen Rahmenbedingungen nicht existieren und gleichzeitig die Bedrohungslage falsch eingeschätzt wird.

Die folgende Bewertungs-Matrix gibt eine Übersicht, welche Technologien wirksam gegen moderne Malware sind:

13

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Erkennung von Security Incidents mit „Deep Discovery“ von Trend Micro

Mit der Deep Discovery Lösungssuite (auch „Custom Defense“ genannt) liefert Trend Microein sehr wichtiges und umfassendes Werkzeug für alle Phasen des Security Incident Managements.

Trend Micro Deep Discovery ist eine Plattform zum Schutz vor komplexen Bedrohungen, mit der Sie die getarnten und gezielten Angriffe von heute erkennen, analysieren und fl exibel abwehren können. Mit speziellen Erkennungsengines, benutzerdefi niertem Sandboxing und den globalen Bedrohungsdaten aus dem Trend Micro™ Smart Protection Network™ wehrt Deep Discovery Angriffe ab, die von Standardsicherheitslösungen nicht erkannt werden.

Als eigenständige Installation oder als integrierte Komponente schützen Deep Discovery Lösungen für Netzwerk-, Endpunkt- und E-Mail-Sicherheit sowie für integrierten Schutz Unternehmen jeweils an den Stellen vor komplexen Bedrohungen, wo es besonders darauf ankommt.

14

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Deep Discovery wird zum einen am Perimeter und idealerweise auch in sogenannten Hochsicherheitsbereichen implentiert. Die Lösung schützt diverse Bereiche:

Um vor ausgefeilten Angriffe zu schützen kombiniert Deep Discovery verschiedene Erkennungsmechanismen:

Ein elementarer Bestandteil zur Erkennung moderner Malware ist „Customized Sandboxing“. Zumal Angreifer auch immer öfter diverse Maßnahmen in moderner Malware implementieren, um zu bemerken, dass sie in einer Sandbox ist. Cyberkriminelle erstellen angepasste Malware, um spezifi sche Umgebungen gezielt anzugreifen –Betriebssysteme für Desktops und Laptops, Apps, Browser usw. Da die Malware speziell dazu entworfen wurde, individuelle Konfi gurationen auszunutzen, wird sie die entsprechenden Charakteristiken bei Ausführung in einer allgemeinen Sandbox eher nicht entfalten.

Unternehmens-netzwerk

wichtige Ressourcen

mobile Geräte

DEEP DISCOVERY INSPECTOR

Angriffserkennung Erkennungsmethoden

Komplexe Malware

• Zero-Day- und bekannte Malware• E-Mails mit eingebetteten Exploits in Dokumenten• Drive-by-Downloads

• Dekodieren und Dekomprimieren von eingebetteten Dateien

• Benutzerdefi nierte Sandbox-Simulation• Erkennung von Exploit-Kits in Browsern• Malware-Suche (Signatur und Heuristik)

C&C-Kommunikation

• C&C-Kommunikation für alle Malware-Typen: Bots, Downloader, Würmer, komplexe Bedrohungen usw.

• Backdoor-Aktivitäten des Angreifers

• Zielanalyse (URL, IP, Domain, E-Mail, IRC-Kanal usw.) über dynamische Blacklists und Whitelists

• Smart Protection Network Reputationsprüfung aller angeforderten und eingebetteten URLs

• Regeln für Kommunikationsmerkmale

Angreiferaktivität

• Angreiferaktivität: Suchläufe, gewaltsame Eindringversuche, Herunterladen von Tools usw.

• Herausschleusen von Daten• Malware-Aktivität: Malware- und Spam-Verbreitung,

Downloads usw.

• Regelbasierte, heuristische Analyse• Erweiterte Ereigniskorrelation und Verfahren

zur Erkennung von Unregelmäßigkeiten• Regeln für Verhaltensmerkmale

15

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Protocol Inspection + SpecialAV Filter

Network & AppReputation

C & CKommunikation

CustomizedSandboxing

Fazit:

Zielgerichtete Malware wird in einer allgemeinen Sandbox, die nicht der IT-Umgebung entspricht, aller Wahrscheinlichkeit nach nicht entdeckt. Wird kein spezifi sches Sandboxing eingesetzt, das der jeweiligen Umgebung entspricht, sondern nur allgemeine Images(Standard XP, WIN7 z.B.), kann es passieren, dass Security-Analysten mit Informationen überfl utet werden. Vereinfacht gesagt: Deep Discovery funktioniert heute für die IT, wie ein Vorkoster im Mittelalter für eine wichtige Person.

Deep Disocvery kombiniert eine Reihe von Erkennungsmechanismen, um jegliche Art von Malware zu erkennen. Sogar auch Angriffe, die auf noch unbekannte Sicherheitslücken zielen (sogenannte Zero Day Angriffe).

Erkennung von moderner Malware

16

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Deep Discovery ist so entworfen worden, dass die Technologie nichts anderes tut, als nach Angriffmustern und bösartigem Verhalten zu suchen. Somit werden entsprechende Aktivitäten aufgedeckt, für deren Entdeckung ansonsten manchmal Tage und Monate notwendig sind.

Deep Discovery ist darauf spezialisiert, Angriffe auf Ihre Systeme zu fi nden und dies zu melden. Anbei einige Beispiele, wie dies geschieht:

1. Deep Discovery meldet die Systeme, die angegriffen worden sind.

Diese Liste wird nach „Vorfalls-Dringlichkeit“ im ersten Schritt sortiert. Eine konkrete Über-wachungsliste kann zusätzlich eingetragen werden.

Es werden sogar die Phasen eines Angriffes dargestellt und ob die Malware soweit gekommen ist.

Kommunikation zu gefährlichen Servern wird ebenfalls visualisiert:

17

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Analyse desAngriffs

Erstellung einesIndicator of

Compromise(IOC)

IOC enthältInformationen aus

der Erstanalyse

Grundlage für dasweitere Vorgehen

Verteilung derIOC Informationenan die Endpunkt-

Sensoren

Ergebnis

•Detaillierter Analyse der Malware• Quelle• Exploit Lieferung• C&C Server

• Intelligence Sharing auch an andere Systeme• Sammeln von Beweisen• Auswertung mit Timeline• Schadensbericht

Dabei sind alle Übersichten innerhalb des Managements anklickbar und der nächste Level an detaillierteren Informationen wird angezeigt (Drill-Down-Ansatz).

Analyse & Investigation eines Security Incidents

Die Erkennung ist allerdings nur der erste Schritt, indem Deep Discovery Unternehmen hinsichtlich des IR Prozess unterstützt. Der nächste Schritt ist besonders wichtig und das bedeutet, die wichtigsten Informationen über den Angriff zusammen zu stellen.

Folgende Informationen sind typischerweise im Rahmen der Untersuchung zu sammeln:

1. Herkunft des Angriffs- und Einfallsvektors

2. Benutzte Malware bzw. Vorgehen des Angreifers

3. Betroffene Systeme

4. Timeline des Incidents

5. Schadensreport (Reputation, Datenabfl uss etc.)

Eine solche Untersuchung kann normalerweise sehr lange dauern (Stunden, Tage), da ver-schiedene Quellen betrachtet werden müssen (Logdaten auf Security Gateways, Netzwerk-Devices, Clients, Server und viele andere Informationen).

Mit dem „Custom Defense“ Ökosystem geschieht dies in Echtzeit. Dabei folgt die Kombination der Deep Discovery Komponenten folgendem Prozess zur Analyse:

Ein IOC ist eine Beschreibungsform für Malware und Angriffe. Hierzu gibt es Industriestandards, die von Deep Discovery unterstützt werden.

Dazu gehören: • Open IOC

• YARA

• STIX

18

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Damit wird die Untersuchung eines Vorfalls deutlich vereinfacht und beschleunigt. IOC Informationen können auch in Drittsysteme integriert werden. So kann man z.B. ein SIEM System mit bestimmten IOC Informationen versorgen, um weitere Auswertungen durchzuführen und Ergebnisse zu bekommen.

Dies wird hier beispielhaft skizziert:

Deep Discovery erkennt Malware und bösartige Aktivität

Deep Discovery IOC-Daten werden als Suchkriterien genutzt

Dank mehrschichtiger Untersuchungen in Endpoint Sensor können Sie:

• Eindringwarnungen nachgehen

• Endpunkte nach ähnlichen IOCs durchsuchen

• Angriffsverlauf/-entwicklung darstellen

• Eindämmung und Beseitigung von Bedrohungen planen

1

2

3

Analyse von Angriffen und entsprechende Reaktion mithilfe von Bedrohungserkennung für Netzwerk und Endpunkte

1

2

3

Control Manager-Konsole

IOC

19

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Incident Eindämmung und Beseitigung

Sind genügend Informationen vorhanden, um Gegenmaßnahmen einzuleiten, wird die nächste Phase im IR Prozess gestartet.

Das Incident Response Team defi niert eine Strategie, um den Incident und seine Auswirkungen in den Griff zu bekommen. Hier kann es ebenfalls notwendig sein, Entscheidungen vom Management treffen zu lassen.

Deep Discovery von Trend Micro ermöglicht, Sofortmaßnahmen auszulösen oder das weitere Verhalten der Malware zu beobachten und dann den Zeitpunkt festzulegen, wann die Kill Chain unterbrochen werden soll. Man spricht hier auch von dem Konzept der „Timed Response“.

Das Deep Discovery Ökosystem kann auf Befehl oder automatisiert die weitere Verbreitung der Malware im Unternehmen direkt stoppen. Das funktioniert ähnlich wie das Immunsystem des Körpers.

In Zusammenarbeit mit anderen Trend Micro Produkten, als auch durch die Integration mit Drittanbietern von z.B. IPS Systemen, Gateways (Email, Web), AV Management Systemen etc., kann die Malware bzw. der Angriff direkt unterbrochen und weitere Infektionen verhindert werden.

Diese Art der Integration sucht seinesgleichen und ist eine zukunftssichere State-Of-The-Art-Verteidigung.

FormierungIR Kernteam

Entwicklung &Ausführung vonOptionen

Entwicklung strategischerEmpfehlungen

Festlegung des Remediation-Timings

IR Abschluss-bericht

• Sofortige Reaktion (Blocking, Kontamination)• Verzögerte Reaktion (Beobachtung des Angriffs)• Hybrid-Reaktion

20

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Teilen von IOC-Daten für individuellen Schutz

Aktualisiert Sicherheitsprodukte von Trend Micro und Drittanbietern, um weitere Angriffe zu verhindern.

Es ist möglich, dass noch weitere Maßnahmen notwendig sind. Hier ist eine Übersicht möglicher Optionen:

• Blocken infi zierter Bereiche und Hosts (mit Deep Discovery (DD) möglich)

• Blocken von gefährlichen IP Adressbereichen, Protokollen und Domains (mit DD möglich)

• Entfernen von kompromittierten Systemen aus dem Netzwerk und deren Wiederherstellung

• Ändern der Passwörter involvierter Nutzer-Accounts

• Überprüfung der erfolgreichen Malware-Entfernung (DD unterstützt)

Ist ein Incident dann abgeschlossen werden typischerweise noch Abschluss-Reports erstellt. Der Vorgang wird aus Deep Discovery heraus ebenfalls unterstützt.

Es gibt sowohl Reports, die für die Managementebene geeignet sind als auch Reports mit hoher Detailtiefe.

!!

+#*&,-.$

!!!

%

IOC

C&C,Signaturen

Trend Micro Produkte Produkte von Drittanbietern

Deep Discovery

21

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Zusammenfassung & Fazit

Um für Sicherheitsvorfälle erfolgreich gewappnet zu sein, sind die richtigen Technologien, ausgebildete Mitarbeiter und funktionierende Prozesse notwendig.

Trend Micro bietet mit dem Deep Discovery Portfolio einen umfassenden, effektiven und fl exiblen Lösungsansatz, um Unternehmenswerte zu schützen und bei einem Security Incident handlungsfähig zu sein.

Die Trend Micro Lösung unterstützt Sie in allen Phasen des IR-Prozesses und hat auch in internationalen Tests hervorragend abgeschlossen.

Beim NSS Labs Test für sogenannte „Breach Detection Systeme“ (so werden solche Technologien unter anderem genannt) hat Trend Micro das beste Testergebnis im Vergleich mit dem Wettbewerb erzielt.

Wenden Sie sich gerne an uns bei weiterem Interesse oder wenn wir Sie bei Ihren Vorhaben unterstützen können.

in breach detection

Trend Micro™ Deep Discovery

TOP SCORE

NSS Labs 2014 Breach Detection Tests

NSSLABS

RECOMMENDED

22

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

Glossar

Targeted Attack – zu deutsch „fortgeschrittene, andauernde Bedrohung“ ist ein häufig im Bereich der Cyber Bedrohung (Cyber-Attacke) verwendeter Begriff für einen komplexen, zielgerichteten und effektiven Angriff auf kritische IT-Infrastrukturen und vertrauliche Daten von Behörden, Groß- und Mittelstandsunternehmen aller Branchen, welche aufgrund ihres Technologievorsprungs potenzielle Opfer darstellen.

Social Engineering – (eigentlich „angewandte Sozialwissenschaft“, auch „soziale Manipulation“) nennt man zwischenmenschliche Beeinflussungen mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe von vertraulichen Informationen zu bewegen und dient meist dem Eindringen in fremde Computersysteme.

Spear Phishing – Eine neuere Variante des Phishing wird als Spear-Phishing bezeichnet (abgeleitet von der englischen Übersetzung des Begriffs Speer), worunter ein gezielter Angriff zu verstehen ist. In einem solchen Fall wird ein gezielter Phishing Angriff auf eine Person vorbereitet, die typischerweise ein besonders lohnenswertes Ziel darstellt, wie z.B. Führungskräfte.

Waterholing Attack – Ein sogenannter Wasserloch-Angriff funktioniert vom Grundsatz her wie Phishing/Spear Phishing. Jedoch wird eine vermeintlich interessante Information an eine Personengruppe geleitet, die der Angreifer im Ziel hat. Typischerweise wird ein solcher Angriff mit einer präparierten Website durchgeführt, um dann die Systeme der Zielgruppe beim Aufruf dieser Seite zu kompromittieren.

Command & Control System – Ist ein System oder ein Systemverbund, der dazu genutzt wird, Malware, Bots oder auch Remote Access Trojaner (RAT) fernzusteuern, sie mit weiteren Funktionen zu betanken oder gesammelte Informationen abfließen zu lassen.

Security Awareness Trainings – Dies sind gezielte Sensibilisierungs- und Weiterbildungs-maßnahmen, um im Unternehmen das Verständnis für Informationssicherheit zu fördern und empfohlene Handlungsweisen, wie auch Policies, zu implementieren.

False Positive – Hierbei handelt es sich typischerweise um die Meldung einer Security-Komponente, die interpretiert, einen Angriff erkannt zu haben. Bei Nachverfolgung stellt sich aber heraus, dass dies ein Fehlalarm gewesen ist. Ziel ist beim Einsatz moderner Technologie immer die Zahl der „False-Positives“ deutlich zu reduzieren.

IR – Die Abkürzung für „Incident Response“

Custom Defense – Das Security Portfolio auf Basis Deep Discovery zum Erkennen und aktivem Schützen vor komplexer Malware.

Indicator of Compromise (IOC) – Beschreibung des Verhaltens einer Malware nach einem vorgegebenen Schema.

23

Trend Micro | Erkennung von ausgefeilten IT-Angriffen auf Ihr Unternehmen & wie Sie am besten darauf reagieren

HAFTUNGSAUSSCHLUSS

Die in diesem Dokument bereitgestellten Informationen sind lediglich allgemeiner Natur und für Aufklärungszwecke gedacht. Sie stellen keine Rechtsberatung dar und sind nicht als solche auszulegen. Die in diesem Dokument bereitgestellten Informationen finden womöglich nicht auf alle Sachverhalte Anwendung und spiegeln womöglich nicht die jüngsten Sachverhalte wider. Die Inhalte in diesem Dokument sind ohne eine Rechtsberatung auf der Grundlage der vorgestellten besonderen Fakten und Umstände nicht als verlässlich oder als Handlungsanweisungen zu verstehen und nicht in anderer Weise auszulegen. Trend Micro behält sich das Recht vor, die Inhalte dieses Dokuments zu jeder Zeit und ohne Vorankündigung zu ändern.

Übersetzungen in andere Sprachen sind ausschließlich als Unter stützung gedacht. Die Genauigkeit der Übersetzung wird weder garan tiert noch stillschweigend zugesichert. Bei Fragen zur Genauigkeit einer Übersetzung lesen Sie bitte in der offiziellen Fassung des Dokuments in der Ursprungssprache nach. Diskrepanzen oder Abweichungen in der übersetzten Fassung sind nicht bindend und haben im Hinblick auf Compliance oder Durchsetzung keine Rechtswirkung.

Trend Micro bemüht sich in diesem Dokument im angemessenen Um fang um die Bereitstellung genauer und aktueller Informationen, über nimmt jedoch hinsichtlich Genauigkeit, Aktualität und Voll ständigkeit keine Haftung und macht diesbezüglich keine Zusicherungen. Sie erklären Ihr Einverständnis, dass Sie dieses Dokument und seine Inhalte auf eigene Gefahr nutzen und sich darauf berufen. Trend Micro übernimmt keine Gewährleistung, weder ausdrücklich noch still schweigend. Weder Trend Micro noch Dritte, die an der Konzeption, Erstellung oder Bereitstellung dieses Dokuments beteiligt waren, haften für Folgeschäden oder Verluste, insbesondere direkte, indirekte, besondere oder Nebenschäden, entgangenen Gewinn oder besondere Schäden, die sich aus dem Zugriff auf, der Verwendung oder Un möglichkeit der Verwendung oder in Zusammenhang mit der Verwendung dieses Dokuments oder aus Fehlern und Auslassungen im Inhalt ergeben. Die Verwendung dieser Informationen stellt die Zustimmung zur Nutzung in der vorliegenden Form dar.

Über TREND MICRO

Trend Micro, der international führende Anbieter für Cloud-Security, ermöglicht Unternehmen und Endanwendern den sicheren Austausch digitaler Informationen. Als Vorreiter bei Server-Security mit mehr als fünfundzwanzigjähriger Erfahrung bietet Trend Micro client-, server- und cloud-basierte Sicherheitslösungen an. Diese Lösungen für Internet-Content-Security und Threat-Management erkennen neue Bedrohungen schneller und sichern Daten in physischen, virtualisierten und Cloud-Umgebungen umfassend ab. Die auf der Cloud-Computing-Infrastruktur des Trend Micro Smart Protection Network basierenden Technologien, Lösungen und Dienstleistungen wehren Bedrohungen dort ab, wo sie entstehen: im Internet. Unterstützt werden sie dabei von mehr als 1.000 weltweit tätigen Sicherheits-Experten. Trend Micro ist ein transnationales Unternehmen mit Hauptsitz in Tokio und bietet seine Sicherheitslösungen über Vertriebspartner weltweit an.

http://www.trendmicro.de/http://blog.trendmicro.de/http://www.twitter.com/TrendMicroDE

©2014 Trend Micro Incorporated. Alle Rechte vorbehalten. Trend Micro und das Trend Micro T-Ball-Logo sind Marken oder eingetragene Marken von Trend Micro Incorporated. Alle anderen Firmen- oder Produktnamen sind Marken oder eingetragene Marken ihrer jeweiligen Eigentümer.

TREND MICRO Deutschland GmbH Zeppelinstrasse 185399 HallbergmoosGermanyTel. +49 (0) 811 88990–700Fax +49 (0) 811 88990–799

TREND MICRO Schweiz GmbHSchaffhauserstrasse 1048152 GlattbruggSwitzerlandTel. +41 (0) 44 82860–80Fax +41 (0) 44 82860–81

TREND MICRO (SUISSE) SÀRLWorld Trade CenterAvenue Gratta-Paille 21018 LausanneSwitzerland

www.trendmicro.com

![Trend Micro CLOUD AND DATA CENTER SECURITY · Die in diesem Dokument enthaltenen Informationen können sich ohne vorherige Ankündigung ändern. [SB01_CloudDC_solution_140627DE] KONTINUIERLICHER](https://static.fdokument.com/doc/165x107/5d47f8ca88c99316638b72bc/trend-micro-cloud-and-data-center-security-die-in-diesem-dokument-enthaltenen.jpg)