Joint Security Management Ein ... - fg-secmgt.gi.de · Dr. Eberhard von Faber GI Fachgruppe SECMGT...

Transcript of Joint Security Management Ein ... - fg-secmgt.gi.de · Dr. Eberhard von Faber GI Fachgruppe SECMGT...

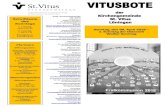

Joint Security Management: Ein organisationsübergreifendes Konzept für Anwender und Anbieter Dr. Eberhard von Faber GI Fachgruppe SECMGT 13.04.2018

Die Kette ist nur so stark, wie ihr schwächstes Glied.

13. April 2018 Joint Security Management (JSM) 2

unterschiedliche Hersteller (Quellen)

3. Arbeitsteilung in der IT-Industrie

Austausch und Neukombination

4. Flexibilität: Katalog-Bausteine

1. organisationsübergreifend: Anwender u. Dienstleister

mehrseitige Beanspruchung

2. Geschäftsablauf und Markt

1. Organisationsübergreifend handeln: Das ESARIS-Steuerungsmodell.

13. April 2018 Joint Security Management (JSM) 3

oder: “Business Unit”

oder: IT-Abteilung

1 2 3

Kommunikation,

Vertragsabschluss,

Nachsteuerung

Information:

Risikomanagement

und Compliance

Sicherheits-

standards: Schutz

von IT/Daten Reduktion von Kosten und Komplexität

Standardisierung, Industrialisierung

Transparenz Schnittstellen

und Interaktion Standardisierung

Architektur

Anwender- organisation

IT-Dienst-leister

2. Ablauf der Geschäftsbeziehung und Lebenszyklus der IT-Services.

13. April 2018 Joint Security Management (JSM) 4

Normal- betrieb

Bereit- stellung

Vertrags-abschluss

Geschäfts-anbahnung

Planung Umsetzung Integration Operations

Management

Komponen-ten Dritter

Komponen-ten Dritter

IT-Dienst- leister

Zuliefernetzwerk

Ablauf

Konzepte und Spezifikationen

1

Plattformen und Bausteine

2

IT-Service gemäß Vertrag

3 Realisierung

Anpassungsprojekte

4

IT-Service

Abbau 5

3. Arbeitsteilung in der IT-Industrie. Services und Komponenten.

13. April 2018 Joint Security Management (JSM) 5

Anwenderorganisation

Computing services

Network services

Workplace services

1st level support

2nd level support

3rd level support

consulting

Service management services (active)

Diagnostics and repair

Service monitoring services

Service continuity

Primary management services

Incident response

Systems integration

Application management

Archiving and content management

Threat intelligence, incident response

Vulnerability services

Broker, reseller

Additional services

Application software

Operating systems

Virtualization (computing)

Storage systems

DC and DC infrastructure

Management systems

Computing components

Router, switches etc.

Firewalls, IDS/IPS etc. Gateways Proxy, load

balancer etc. Network services

Network components

Mobile devices

Workplace computer

Workplace components

Server hardware

Databases, directories

Authenti-cation

Encryption software etc.

Identity management

Middle- ware

General components

Key manage-ment

Orchestrierung IT-Sicherheit L4

3. Arbeitsteilung, Architektur: Dokumentation gliedern, Sicherheit in Kerngeschäft integrieren.

13. April 2018 Joint Security Management (JSM) 6

Unternehmensgrundsätze L1

Unternehmensrichtlinien L2

Richtlinien IT-Sicherheit L3

Implementierung IT-Sicherheit L5

schrittweise Verfeinerung

Risk Management

Evi

denc

e an

d C

usto

mer

Rel

atio

n

Ser

vice

Man

agem

ent

Customer and users Data center

Networks

Risk Management and Certification

Vulnerability Assess-ment, Mitigation Plan

Logging, Monitoring & Security Reporting

Incident Handling and Forensics

User Identity Managementwwwwwwwww

Mobile Work-place Security

Office Work-place Security

LogonLogonLogon

User LAN Periphery

Wide Area Network Security

Gateway and Central Services

Corporate Provider Access

Application and AM Security

01100110101110001110110010110

Logon

01100110101110001110110010110

LogonLogon

Computer Systems Security

Data Center Networks

Data Center Security

VM and S/W Image Mngt.

Database and Storage Security

Operations Support Security

Administration Network Security

Remote User Access

Provider Identity Management

Customer Communi-cation and Security

Release Mngt. and Acceptance Testing

Change and Problem Management

System Development Life-Cycle

Systems Acquisition and Contracting

ABCDEABCDE

Asset and Configu-ration Management

Hardening, Provisio-ning & Maintenance

Security Patch Management

Business Continuity Management

Certification and 3rd Party Assurance

IT-Service-Mgmt. Kunde

IT im Rechenzentrum Arbeitsplatz, LAN

Lieferant

Aufteilung gemäß Organisation der IT-Produktion

Sicherheitsdienste

4. Flexibilität: Katalog-Bausteine (links) und Sicherheitsstandards (rechts).

13. April 2018 Joint Security Management (JSM) 7

DC locations

NYC FRA SG

Storage, Backup and Restore

x TB BIS H/L SIS H/L

Platform Services

SaaS … PaaS

… mOS IaaS

Connection Services

DNL IPSEC MPLS

Management Services

Bronze Silver Gold

Servicekatalog Security

Risk Management

Evi

denc

e an

d C

usto

mer

Rel

atio

n

Ser

vice

Man

agem

ent

Customer and users Data center

Networks

Risk Management and Certification

Vulnerability Assess-ment, Mitigation Plan

Logging, Monitoring & Security Reporting

Incident Handling and Forensics

User Identity Managementwwwwwwwww

Mobile Work-place Security

Office Work-place Security

LogonLogonLogon

User LAN Periphery

Wide Area Network Security

Gateway and Central Services

Corporate Provider Access

Application and AM Security

01100110101110001110110010110

Logon

01100110101110001110110010110

LogonLogon

Computer Systems Security

Data Center Networks

Data Center Security

VM and S/W Image Mngt.

Database and Storage Security

Operations Support Security

Administration Network Security

Remote User Access

Provider Identity Management

Customer Communi-cation and Security

Release Mngt. and Acceptance Testing

Change and Problem Management

System Development Life-Cycle

Systems Acquisition and Contracting

ABCDEABCDE

Asset and Configu-ration Management

Hardening, Provisio-ning & Maintenance

Security Patch Management

Business Continuity Management

Certification and 3rd Party Assurance

IT-Service-Mgmt. Kunde

IT im Rechenzentrum Arbeitsplatz, LAN

Lieferant

Sicherheitsdienste

4. Flexibilität: Katalog-Bausteine (links) und Sicherheitsstandards (rechts).

13. April 2018 Joint Security Management (JSM) 8

STR: Storage

Database and Storage Security

ITSM: „Managed Service“

Risk Management

Evi

denc

e an

d C

usto

mer

Rel

atio

n

Ser

vice

Man

agem

ent

Risk Management and Certification

Vulnerability Assess-ment, Mitigation Plan

Logging, Monitoring & Security Reporting

Incident Handling and Forensics

Customer Communi-cation and Security

Release Mngt. and Acceptance Testing

Change and Problem Management

System Development Life-Cycle

Systems Acquisition and Contracting

ABCDEABCDE

Asset and Configu-ration Management

Hardening, Provisio-ning & Maintenance

Security Patch Management

Business Continuity Management

Certification and 3rd Party Assurance

DC locations

NYC FRA SG

Storage, Backup and Restore

x TB BIS H/L SIS H/L

NW: Netzdienstleistung (Verbindung zum Rechen- zentrum)

Wide Area Network Security

Gateway and Central Services

Corporate Provider Access

Platform Services

SaaS … PaaS

… mOS IaaS

Connection Services

DNL IPSEC MPLS

Management Services

Bronze Silver Gold

Servicekatalog Security

DC: Rechenzentrum

Data Center Security

IaaS: IT-Infrastruktur einschl. Kunden-Selbst-Service-Portal

Computer Systems Security

Data Center Networks

VM and S/W Image Mngt.

Operations Support Security

Administration Network Security

Provider Identity Management

VM (Kunde)

Joint Security Management (JSM)

13. April 2018 Joint Security Management (JSM) 9

Transparenz schaffen bzgl. der IT-Sicherheit Sicherheitsberichte gemäß Vertrag liefern Audits und sonstige Tests gemäß Vertrag

unterstützen

Schnittstellen im Service Delivery Management für Kunden anbieten und mit den notwendigen ITSM-Prozessen verbinden

Mitwirkung des Kunden einfordern

Sicherheit bei Zulieferern und Zulieferleistungen Kunden über Weiterentwicklungen informieren Verträge und Vereinbarungen verhandeln und

ändern (falls nötig)

Standardisieren; Kosten; Qualität Verbesserungen und Innovationen

implementieren Den Kunden in solche Projekte ggf. einbeziehen

Sicherheitsstandards nach Marktanforderungen Für Umsetzung sorgen und kontrollieren Sicherheitsorganisation/–prozesse pflegen;

Ressourcen anpassen

Sicherheitsberichte analysieren und nutzen Audits und Tests gemäß Vertrag durchführen Risiken bewerten und behandeln

Schnittstellen pflegen und den Betrieb unterstützen (falls nötig)

Bei Sicherheitsvorfällen aktiv werden Die Erfüllung des Vertrages durchsetzen

Anforderungen an den IT-Dienstleister prüfen und aktualisieren

Die Arbeitsteilung überprüfen und optimieren Vertrag überprüfen und anpassen

Verbesserungen und Innovationen initiieren Projekte aufsetzen und unterstützen Knowhow auf dem aktuellen Stand halten

Anforderungen und Richtlinien definieren Sicherheitsorganisation/–prozesse pflegen;

Ressourcen anpassen IT-Dienste sicher integrieren und nutzen

[erkennen]

[nachsteuern]

[verständigen]

[verbessern]

[schützen]

Vertragsbeendigung vertraglich fixieren

Bedarf definieren (Strategie, Anforderungen) Beschaffung vorbereiten (Marktsondierung,

Planung

Sicherheit in alle Kernprozesse integrieren Industrielle Arbeitsteilung berücksichtigen Sicherheitsmanagement auf IT-Services und

Kunden ausrichten

Service- und Security-Spezifikation für Kunden bereithalten

Marketing, Vertrieb und Deal-Management ausrichten

[sondieren] [anbieten]

Migration durchführen(gemäß Plan und vertrag)[migrieren]

Verkaufen (verhandeln, Vertrag abschließen)

Beschaffen (verhandeln, Vertrag abschließen) [entscheiden]

Beispielunternehmen Umsatz: 10 Mrd. €

Branchendurchschnitt IT-Kosten: 350 Mio. €/Jahr IT-Sicherheit: ≈ 26 Mio. €/J

wo?

Datenschutz Compliance Vertrauen (Wirtschaft) Widerstandsfähigkeit

(Wirtschaft)

wozu?

[nachsteuern] Interaktion ermöglichen und unterstützen.

IT und IT-Sicherheit bleiben nicht stehen. Obwohl die Durchführung der Änderungen dem IT-Dienstleister obliegt, ist bei vielen Änderungen die Mitwirkung der Anwenderorganisation angezeigt. Größere Änderungen werden häufig von der Anwenderorganisation angestoßen.

Damit beide Partner interagieren können, ist es nicht ausreichend, Rollen zu definieren und Personen zu benennen. Sie müssen in die prozessualen Abläufe integriert werden. Das genaue Verständnis der Aufgaben und Schnittstellen ist die Grundlage dafür.

13. April 2018 10 Joint Security Management (JSM)

Anwenderorganisation:

IT-Dienstleister:

Schnittstellen pflegen und den Betrieb unterstützen (falls nötig) Im Falle von Sicherheitsvorfällen aktiv werden Die Erfüllung des Vertrages durchsetzen

Unterstützen und Mitwirken

[nachsteuern]

Schnittstellen im Service Delivery Management für Kunden anbieten und mit den notwendigen ITSM-Prozessen verbinden

Mitwirkung des Kunden einfordern

Interaktion ermöglichen [nachsteuern]

Anwender- organisation

IT-Dienst-leister

[nachsteuern] Aufgaben und Rollen im Normalbetrieb.

13. April 2018 Joint Security Management (JSM) 11

1. Governance: Rollen, Ressourcen, Prozesse

2. Risikomanagement, Lagebild, Compliance

10. Service-Orchestrierung Vertragsmanagement

Aufgaben und Schnittstellen im Normalbetrieb

3. Nutzung Security-Reports, Audits etc.

4. Maintenance, Change-Advisory

6. Vorfall- und Notfall-Management

5. Help-Desk- und Vorfallmeldung

9. Projekt-Management

8. Anforderungs-management

11. Security-Officer

12. Customer Security Manager

13. Service-Delivery-Management

14. Help-Desk, Vorfallmngt.

16. Service-Delivery-Management, Projects

15. Account-/Service-Delivery-Manager

7. sichere Integration

Von der Schwachstellenerkennung bis zur Beseitigung…

13. April 2018 Joint Security Management (JSM) 12

Imminent danger?

Change Management process

Continguency and roll-back planning

Deployment/ installation

Packaging, scheduling Testing Collection,

quality check

Release and Deployment Management (see: Security Patch Management)

Incident Management process

Risk mitigation; review, approval

Vulnerability assessment and mitigation planning

yes

no

Qualification, Known error check

Analysis, categorization

Patch? no

yes

Emergency mode

Normal patch cycle

Reconfiguration

Problem Mgmt. not shown

Softwareaktualisierung (Patch Management, SPM).

Herausforderungen („Was muss erreicht werden?“):

Verringerung der Wahrscheinlichkeit, dass Schwachstellen ausgenutzt werden, durch „unverzügliche“ Anwendung von Patches oder durch Implementierung anderer Maßnahmen,

Integration der Softwareaktualisierung in die Standardproduktionsprozesse (z.B. Verbindung mit dem „Change-Management“-Prozess, bei dem, falls nötig, auch der Kunde einbezogen wird),

Minimierung der Down-Time und des Aufwandes,

Verifikation des Erfolgs und Weiterverfolgung (tracking) von Reparaturen, die aus bestimmten Gründen nicht oder nicht in der geplanten Zeit durchgeführt werden konnten.

Maßnahmen („Was muss getan werden?“):

Integration in die Standardproduktionsprozesse: Nutzung des Change-Manage-ments zur Steuerung der Installation von Patches und anderer Reparaturmaß-nahmen; Trigger erfolgt nur durch einen Change-Request; ggf. Unterstützung bei der Planung (weil Patches paketiert und in einer bestimmten Reihenfolge implementiert werden müssen),

13. April 2018 13 Joint Security Management (JSM)

Softwareaktualisierung (Patch Management, SPM).

Einhaltung der Zeiten (Perioden), wie im Schwachstellenmanagement festgelegt,

Identifikation der Patches (und Workarounds); Test und Freigabe,

Backup und Möglichkeit eines Roll-back,

Nutzung eines Inventars und eines Speichers für Patches,

Führen eines Patch-Registers; Aktualisierung der CMDB,

Zusammenarbeit mit dem Service-Delivery-Management, z.B. um die Anwenderorganisation über mögliche Down-Times zu informieren bzw. diese mit ihr abzustimmen,

Möglichkeit für Emergency-Patches (und Workarounds) mit modifiziertem Change-Management und möglicherweise unter Umgehung des Change Advisory Boards und des Service-Delivery-Managements,

Nutzung einer technischen Infrastruktur für die teilautomatische Anwendung von Patches (wie z.B. die Nutzung der Windows Server Update Services (WSUS), entsprechendes für andere Komponenten bzw. Software-Typen wie Firmware).

(Ende)

13. April 2018 14 Joint Security Management (JSM)

JSM auf einer Seite…

13. April 2018 Joint Security Management (JSM) 15

Themen und Aufgabenbereiche

Einzelaufgaben und Interaktion

Organisation und Prozesse

Schnittstellen und Rollen

3. Arbeitsteilung in der IT-Industrie 4. Flexibilität: Katalog-

Bausteine

5. IT-Sicherheit und Security Taxonomy

1. Marktwirtschaft: Steuerungsmodell

2. Lebenszyklus: IT u. Geschäftsbeziehung

Joint Security

Management

(JSM)

Joint Security Management (JSM).

Arbeitsteilung und Industrialisierung der IT: Auswirkungen auf das Sicherheitsmanagement

Flexibilität: Katalog-Bausteine und Sicherheitsstandards

Steuerungsmodell: Sicherheit in Lieferketten und Lebenszyklen

Ablauf: Geschäftsbeziehung und Lebenszyklus der IT-Services

Joint Security Management: Aufgabenteilung für beide Partner und Zusammenarbeit

13. April 2018 16 Joint Security Management (JSM)

Joint Security Management: organisationsübergreifend handeln Mehr Sicherheit im Zeitalter von Cloud-Computing, IT-Dienstleistungen und industrialisierter IT-Produktion

ISBN 978-3-658-20833-2 (Hardcover) + eBook

Neuerscheinung 2018; schreiben Sie an [email protected]