Standard-Dienstleistungsvereinbarung (Servicebased SLA ... · IAM-Gäste erhalten automatisch LDAP...

Transcript of Standard-Dienstleistungsvereinbarung (Servicebased SLA ... · IAM-Gäste erhalten automatisch LDAP...

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 1 / 16

Informatikdienste SW Services

ETH Zürich Stampfenbachstrasse 69 8092 Zürich

www.id.ethz.ch

Informatikdiens te

Standard-Dienstleistungsvereinbarung (Servicebased SLA) für «IAM»

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 2 / 16

Inhaltsverzeichnis 1. Servicebeschreibung ........................................................................................................... 4

1.1. Nutzen für die Kunden................................................................................................... 4

2. Qualitätsmerkmale .............................................................................................................. 4

2.1. Architektur ..................................................................................................................... 4

2.2. Verfügbarkeit ............................................................................................................... 10

2.3. Geplante und ausserordentliche Wartungsfenster ....................................................... 11

2.4. Daten- und Betriebssicherheit ..................................................................................... 12

2.5. Backup ........................................................................................................................ 13

3. Überwachung und Performance-Analyse .......................................................................... 13

3.1. Fernüberwachung ....................................................................................................... 13

3.2. Verfügbarkeitsberichte ................................................................................................ 13

3.3. Lokale Überwachung .................................................................................................. 13

3.4. Performance-Analyse .................................................................................................. 13

4. Konditionen und Optionen ................................................................................................. 14

4.1. Preismodell ................................................................................................................. 14

4.2. Kündigung von Mitgliedern der ETH ............................................................................ 14

4.3. Service-Aktivierung ..................................................................................................... 14

4.4. Web Services .............................................................................................................. 14

4.5. Support und Supportzeiten .......................................................................................... 14

4.6. Eskalation ................................................................................................................... 15

4.7. Pflichten Betreiber ....................................................................................................... 15

4.8. Pflichten Kunde ........................................................................................................... 15

4.9. Serviceentwicklung (Life Cycle Management) ............................................................. 15

4.10. Mitwirkung der Kunde zur Service-Entwicklung. ...................................................... 16

5. Allgemeine Richtlinien ....................................................................................................... 16

5.1. Haftungsausschluss .................................................................................................... 16

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 3 / 16

Versionskontrolle

Version Historie / Status Datum Autor/in

0.1 Draft 29.07.2019 Dr. Giorgio Broggi

1.0 In Kraft zu setzende Version 14.11.2019 Dr. Giorgio Broggi

Tabelle 1: Versionskontrolle

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 4 / 16

1. Servicebeschreibung

Der IAM-Service ist ein ETH-weiter Dienst für die zentrale Verwaltung von Identity und Access-

Information auf Basis der DirX SW-Suite der Firma Atos. Der Service dient als zentrale

Informationsquelle für Directory-Systeme (LDAP, Microsoft Active Directory AD u.w.), Netzwerk-

Zugangssysteme (RADIUS) und Applikationen und ermöglicht das Management von

Authentisierung- und Autorisierungs-relevanten Informationen für ETH-Angehörige und Gäste.

1.1. Nutzen für die Kunden

Die Kunden des IAM-Services sind einerseits alle ETH-Angehörigen und Gäste für Password-

Management. Das System bietet Gastgebern Funktionalität für Gäste-Verwaltung und

Besuchenden die Möglichkeit, sich selber als Tagesgäste zu registrieren. Sonst sind die

Kundinnen und Kunden dieses Service typischerweise Administrierende, die den Zugriff zu

Diensten in ihrem Verantwortungsbereich durch eine User-Authentifizierung und Autorisierung

regeln möchten, und dafür LDAP oder AD oder die Run-Time Funktionalität von DirX selber (DirX

Access) nutzen. Ebenso unterstützt IAM das Management der Netzwerk-Zugänge (via RADIUS).

Der IAM-Service bezieht die Daten der ETH-Angehörige direkt vom operativen

Informationssystem der ETH (OIS). Neben den Identitäten werden vom OIS Informationen über

Immatrikulationen/Einschreibungen, Dozierenden/Dozierenden-Perioden, Anstellungs-ver-

hältnisse/Verträge, usw. bezogen. Auf dieser Basis ist es möglich, ausgedehnte Automatismen

im Bereich der Autorisierung und Service-Zuteilung anzubieten.

Die schon erwähnten ETH-weiten Funktionalitäten für Password- und Gäste-Management

werden über die Web-Applikation «DirX Web Center» zur Verfügung gestellt. Alle Benutzenden

von WebCenter sehen dementsprechend folgende Funktionen:

• Dashboard/Home und

• Self-Service.

Der IAM-Service bietet den Informatikdiensten und den Administrierenden in den Departementen

und in anderen dezentralen Organisationseinheiten die Möglichkeit über Web Center auf die

zentralen IAM Daten zuzugreifen.Die IT Support Groups der Departemente (ISGs) können IAM

Daten im Rahmen von entsprechenden Vereinbarungen auch via Web-Service beziehen.

2. Qualitätsmerkmale

2.1. Architektur

Das IAM-System wurde auf Basis der SW Suite Atos DirX für die spezifischen Bedürfnisse der

ETH aufgebaut.

Die Komponente DirX Identity stellt eine umfassende, prozessgesteuerte, skalierbare und

hochverfügbare Identity Management-Lösung zur Verfügung.

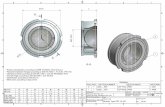

Die Architektur des Systems ist im vereinfachten Schema von Abbildung 1 dargestellt.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 5 / 16

Abbildung 1: Vereinfachtes Schema der IAM-Umgebung mit Quell- und Zielsystemen.

2.1.1 Abhängigkeiten

Die Datenfüsse und Abhängigkeiten von Quell- und Zielsystemen sind in Abbildung 1 dargestellt.

Die Rolle vom OIS als Quellsystem wurde in Abschnitt 1.1 erläutert.

Als Ziel (Target-)Systeme gelten:

1. Security Domains:

AD (Exchange)

LDAP (ETH LDAP)

RADIUS (Netzwerk)

Open Directory (nur D-ARCH)

2. Non-Security Domains:

Bibliothekssysteme

PDB (Rückmeldung von E-Mail-Adresse)

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 6 / 16

SAP (Konteninformation)

An die Zielsysteme werden folgende Haupt-Informationen übergeben:

Authentisierungs- und Autorisierungsmerkmale

Mailadresse

Zugehörigkeit zu Personengruppen (z.B. Leitzahlgruppe)

Information der ETH-Beziehung (Mitarbeiter, Dozent, etc.).

2.1.2 Identitäts- und Kontenverwaltung

Die Erstellung einer Identität erfolgt entweder im OIS oder direkt im IAM.

Daraus ergeben sich folgende 2 Identitätstypen:

ETH-Identitäten (Personen mit einer aktiven Beziehung zur ETH:

Mitarbeitende

Dozierende

Studierende

Angehörige der ETH-nahen Einheiten

ETH-Gäste (PDB Gäste)

IAM-Identitäten

IAM-Gast

Selbstregistrierter Tagesgast (nur WLAN Zugriff)

Technische Identitäten.

Zurzeit bedient der IAM-Service ungefähr 50´000 Identitäten.

Für jede Identität wird automatisch ein Benutzerkonto mit eindeutigem Username vom System

erstellt. Dieser eindeutige Username kann geändert werden, wodurch er auch in den

entsprechenden Zielsystemen geändert wird (im AD bleibt dabei die SID gleich). Diese Änderung

bedarf einen Antrag mit Begründung (via Ticket). Es erfolgt kein Recycling von Usernamen. Der

Username bleibt im Hintergrund auf unbefristete Zeit mit der Identität verknüpft. Nach Austritt,

resp. Deaktivierung eines Benutzers wird er als inaktiv gesetzt und somit wird sichergestellt, dass

dieser Username nicht mehr verwendet wird. Ausnahme: Bei Wiedereintritt einer Person erhält

er/sie den gleichen Usernamen.

Jede Identität kann nebst dem primären Benutzerkonto zusätzliche Benutzerkonten (Personas)

besitzen. Die Gültigkeit dieser Konten ist abhängig vom Userobjekt. Beim Status

«disable»/«delete» des primären Users werden automatisch auch alle seinen zusätzlichen

Konten inaktiv oder zum Löschen markiert.

Die Benutzendenkonten in den Zielsystemen sind in Abbildung 2 dargestellt:

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 7 / 16

Abbildung 2: Benutzendenkonten in den Zielsystemen.

2.1.2 Rollen- und Gruppenverwaltung

Der IAM-Service bietet eine ETH-weite, Rollen-basierte Steuerung der Zugriffe auf Ressourcen

an (Abbildung 3).

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 8 / 16

Abbildung 3: Prinzipschema von der Rollen-basierten Steuerung der Zugriffe auf Ressourcen (Access Management).

Beim IAM-Service bestehen drei Rollentypen:

IT-Service Rollen (Bsp.: Mailbox, Netzwerk, LDAP)

Gruppen Rollen

IAM-Rollen

Zentrale IAM-Rollen (Service Desk, Net Support Manager etc.)

Sonstige Admin-Rollen.

Zurzeit bedient der IAM-Service ungefähr 19´000 Gruppen.

IT-Service-Rollen. Mit der Zuweisung von IT-Service Rollen werden für den Benutzer System-

Ressourcen oder Berechtigungen freigeschaltet. Bei ETH-Identitäten mit einer aktiven Beziehung

zur ETH werden folgende Services automatisch zugewiesen:

Mailbox (AD Account mit Postfach), LDAP und WLAN_VPN.

IAM-Gäste erhalten automatisch LDAP und WLAN_VPN und selbstregistrierte Tagesgäste nur

WLAN_VPN.

Bei den technischen Gästen und Personas müssen die IT-Service Rollen manuell zugewiesen

werden.

Das Anreichern eines bestehenden Accounts mit zusätzlichen Informationen (Attributen) ist

möglich, um einen zusätzlichen Departments-spezifischen Service freizuschalten.

Die Rollenzuweisung im IAM-System ist an Abbildung 4 schematisch dargestellt.

Gruppen-Rollen. Mit den Gruppen-Rollen wird die Gruppenmitgliedschaft in den Zielsystemen

(LDAP, RADIUS, Active Directory) definiert. Die Zielsystem-Accounts haben eigene Attribute, die

teilweise im Web Center geändert werden können (DirX ist das Quell- und Master-System für alle

User-Zielsystemen-Accounts).

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 9 / 16

Es wird zwischen automatisch und manuell erstellten Gruppen-Rollen unterschieden (siehe

Tabelle 1).

Abbildung 4: Rollenzuweisung im IAM System

Gruppen Rollen Attribute Bemerkung

Automatische - Leitzahl

- Studiengang

- Gebäude

- Personenkategorie

- etc.

Im Web Center nicht mutiertbar

Manuelle - Custom

- Realms

- Mailinglisten

Im Web Center mutierbar

Tabelle 1: Automatisch und manuell erstellte Gruppen-Rollen.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 10 / 16

IAM Rollen. Die IAM-Rollen gem. Tabelle 2 wurden definiert und beschreiben die

Berechtigungen eines Benutzers für die Nutzung des IAM-Service.

IAM Rolle alte Bezeichnung Beschreibung

IAM Administrator Administrator Für Administratoren

Service Desk Root Für Administratoren mit erhöhten

Berechtigungen

Service Owner -- Reserviert

NetSupport Manager ISG Root

(Netsupport-Tool)

NetSupport Manager können

NetSupport Gruppen und deren

Mitglieder (für die

Zuteilung/Erstellung von Realms)

definieren.

Tabelle 1: IAM--Rollen.

2.2. Verfügbarkeit

Für den IAM Service werden folgende Systemumgebungen unterhalten

DEV Entwicklungsumgebung

TST Systemintegration und Schulung

USER Schulungsumgebung (temporär)

QSS Qualitätssicherung, produktionsnah

PRD Produktive Umgebung

Die produktiven Server des IAM-Services sind auf zwei Datenzentren (Zentrum und Hönggerberg)

verteilt.

Eine komplette Geo-Redundanz der Server-Architektur ist vorgesehen.

Dieser IT-Service ist als «kritischer Service» (Blau) eingestuft. Das bedeutet:

- Überwachung: 7*24

- Servicezeit: 7*16h (06:00-22:00)

Während dieser Zeit wird alarmiert und die Alarme aktiv bearbeitet. Die Verfügbarkeit ausserhalb der Servicezeit ist nicht garantiert und ein allfälliger Unterbruch fliesst nicht in die Verfügbarkeitsmessung ein (keine Auswirkungen auf die Ausfallzeit).

- Garantierte Verfügbarkeit pro Jahr: 99.95 %.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 11 / 16

Die Verfügbarkeit wird gemessen innerhalb der Servicezeit und ausserhalb von vereinbarten Wartungsfenstern und ist gemittelt über ein Kalenderjahr. Als Ausfallzeit wird die Zeit gewertet, wo der Service aus Sicht des Kunden (ausgenommen anderslautende Regelungen unter den Mess- und Bewertungskriterien zu den Wartungsfenstern) nicht verfügbar ist.

- Wartungsfenster

Unterbrüche während der Servicezeit nur nach n (n=2 bis 6) Wochen Vorankündigung

möglich.

Unterbrüche ausserhalb der Servicezeit nach 1 Woche Vorankündigung, möglich.

- Erste, qualifizierte Information an Kunden nach Auslösung Alarm: 1h innerhalb

Servicezeit

Erste Information an den Kunden nach einer ersten Analyse durch einen Mitarbeitenden

der ID.

- Maximaler Verfügbarkeitsunterbruch (Recovery Time Objective RTO): 4h Maximaler Zeitraum bis zur Wiederherstellung des Services nach einem Unterbruch. Gemessen innerhalb der Servicezeit.

- Maximaler Datenverlust (Recovery Point Objective RPO): 24h

Maximal anzunehmender Verlust von durchgeführten Transaktionen nach einem Ausfall.

Wiederherstellungszeiten nach einem Datenverlust können nicht garantiert werden.

Schematische Darstellung der Service-Verfügbarkeit

Abbildung 1 Serviceverfügbarkeit

2.3. Geplante und ausserordentliche Wartungsfenster

Für die Umsetzung administrativer Tätigkeiten an diesem IT-Service ist ein reguläres, fixes

Wartungsfenster definiert:

• Täglich von 06:00 – 07:30 Uhr.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 12 / 16

Bei einem geplanten grösseren Maintenance-Fenster erfolgt zuerst eine Vorinformation der

Administrierenden. In einem zweiten Schritt erhalten die eventuell betroffenen Benutzenden

ebenfalls eine Information.

Bei einer ungeplanten Downtime publizieren wir alle verfügbaren Informationen zu dem

Unterbruch auf der Web-Seite der Informatikdienste 1 . Bis spätestens 24 Stunden nach

erfolgreichem Abschluss eines derartigen Ereignisses, werden die betroffenen Benutzenden über

den Vorfall per E-Mail informiert.

Wartungsfenster Zeit Ausfallzeit Info Admins Info betroffene User

Generell 06:00 – 07:30 Uhr

täglich < 1.5 Stunden. Nein Nein

Grössere geplante

Wartungsarbeiten Zu Randzeiten

gemäss

Ankündigung (Wochenende)

Gemäss Ankündigung

3 Wochen im Voraus

via E-Mail 1 Woche im Voraus via E- Mail

Ungeplante Downtime n.a. n.a. 1 h nach Ausfall via Web / 24 h nach Ereignis via E-Mail /

gemäss «Blockzeit» an Arbeitstagen

1 h nach Ausfall via Web / 24 h nach Ereignis via Mail / gemäss «Blockzeit» an Arbeitstagen

Tabelle 2: Wartungsfenster – geplant/ungeplant

2.4. Daten- und Betriebssicherheit

Der IAM-Service ist prinzipiell ein interner ETH Service. Wegen der Funktionen für Password-

Management muss jedoch die Web Center Applikation vom Internet aus erreichbar sein.

Der Zugriff zu Konti mit administrativer Berechtigung erfolgt nach Two Factor Authentication

(2FA). Dabei wird ein T-OTP (Time-based One-Time-Password) verfahren angewendet.

Alle Verbindungen zwischen den relevanten Servern basieren auf TLS.

Die Software und das Windows-Betriebssystem der Server werden auf dem neusten Stand

gehalten. Die Patches werden unverzüglich auf einem Test-System aufgespielt, und die Prozesse

werden getestet. Erst nach erfolgreichen Tests werden die Server schrittweise aktualisiert.

DirX Audit

Die Audit-Daten werden 3 Jahre lang in der produktiven Umgebung behalten. Anschliessend

werden sie in eine Archiv-Umgebung verschoben wo sie für weitere 7 Jahren aufgehoben werden.

1 https://www.ethz.ch/services/de/it-services/service-desk/sysstat.html

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 13 / 16

2.5. Backup

1x pro Nacht erfolgt ein Standard-Dateisystem-Backup mittels TSM. Dieses Backup wird 3

Monate aufgehoben.

Das DirX Directory Repository wird vom Standard-Dateisystem-Backup ausgenommen.

Stattdessen wird folgendes durchgeführt:

DirX Backup Full 1x pro 24h (1. Backup des Tages)

DirX Backup Differential alle 30 Minuten Schlägt ein Differential Backup fehlt, führt das

Backup Script beim nächsten Lauf automatisch einen Full Backup durch, da Differential

Backups auf den vorherigen Backups aufbauen und diese daher fehlerfrei sein müssen.

Die dabei erstellten Backup-Dateien werden durch das Standard-Dateisystem-Backup

gesichert.

Erfolgreiche Datensicherungen und Fehler werden in den Eventlog geschrieben.

3. Überwachung und Performance-Analyse

Um die Sicherheit des Betriebs und der Daten zu gewährleisten, wird die IAM Infrastruktur und

der Service rund um die Uhr (7*24) lokal- (auf dem gleichen Server) und fern-überwacht (von

anderen Servern über das Netz).

3.1. Fernüberwachung

Durch die Informatikdienste (eRanger): Aus 5 verschiedenen externen Netzwerk-Zonen wird

alle 15 Minuten der Web Center Service mit einer User-Authentifizierung überprüft. Sollte die User

Authentifizierung aus mindestens 3 Netzwerk-Zonen scheitern, wird ein Alarm ausgelöst. Ausfälle

werden monatlich statistisch ausgewertet. Die garantierte Verfügbarkeit pro Jahr (aus Sicht des

Kunden) ist im Abschnitt 2.2 angegeben.

Durch die Basisdienste (SCOM): Alle relevanten Services werden mit Einsatz von SCOM

überwacht.

3.2. Verfügbarkeitsberichte

Die einzelnen Komponenten des Systems werden kontinuierlich auf deren Verfügbarkeit

überwacht. Die Unterschreitung von zuvor gesetzten Grenzwerten führt dabei automatisch zu

Alarmen, welche per E-Mail und/oder Statusanzeige auf einer Überwachungs-Webseite den

zuständigen Personen übermittelt werden. Die daraus entstehenden Folgeaktivitäten werden

durch die Informatikdienste der ETH Zürich ausgelöst und koordiniert ohne aktive Einflussnahme

des Kunden.

3.3. Lokale Überwachung

Überprüfung der Datenbank in dem alle 5 Minuten ein Zeitstempel geschrieben und wieder

ausgelesen wird. Fehler werden in den Eventlog geschrieben.

Es wird laufen überwacht, dass die DirX Datenbank nicht vollläuft.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 14 / 16

Stündlicher Health Checks gemäss “Recommendations for a DirX Directory Operations Concept”

Performance-Analyse

4. Konditionen und Optionen

4.1. Preismodell

Dieser IT-Service wird allen Angehörigen (Mitarbeitende, Studierende und Dozierende) sowie den

Gästen der ETH Zürich kostenlos zur Verfügung gestellt.

4.2. Kündigung von Mitgliedern der ETH

Beim Verlassen der ETH treten die für die Beziehung der Person zur ETH relevante Prozesse in

Kraft. Diese sind in Referenz [1] beschrieben.

4.3. Service-Aktivierung

Der Service ist für alle Angehörigen der ETH Zürich automatisch aktiv.

Mit der Einrichtung einer Gast-Identität erfolgt die Aktivierung des Service ebenso automatisch.

Administratoren, die den IAM-Service über Web Center benutzen möchten, brauchen dafür ein

spezielles Konto (sog. «Persona»), separat vom primären, normal berechtigten Konto. Die

Erteilung der administrativen Berechtigungen erfolgt durch den IAM-Service Owner resp. seine

Delegierten; Voraussetzung dafür ist, dass die zu berechtigende Person die IAM-Schulung

absolviert hat. Die Person erhält zeitnah die Instruktionen für die Registrierung zur Nutzung der

2FA und die relevante Aktivierungsinformation,

4.4. Web Services

Den ETH-Departementen kann bei Bedarf auf Antrag des/der IT Support Leiter/in (ISL) des

Departements ein separater IAM Web Service zur Verfügung gestellt werden. Dies wird im

Rahmen einer gemeinsamen Projektarbeit erstellt; deren Benutzung ist ebenso unentgeltlich.

4.5. Support und Supportzeiten

Sämtliche Supportanfragen, Störungsmeldungen, Incidents und Bestellungen laufen über

unseren zentralen ID Service Desk. Anfragen werden entgegengenommen und sofort an die

richtigen Stellen weitergeleitet oder allenfalls eskaliert. Der gesamte Kommunikationsverkehr wird

überwacht und auf Einhalten unserer internen Qualitätsvorgaben hin geprüft.

Support Stelle ID Service Desk

Support E-Mailadresse [email protected]

Support Telefonnummer +41 44 632 7777

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 15 / 16

Support Zeiten Mo – Do: 07:30 – 17:30 Uhr

Fr: 06:30 – 16:30 Uhr

Antwortzeit2 für die erste, qualifizierte Antwort

auf Meldung von Incidents während Bürozeiten 4 h

Es wird keine maximale «Time to Repair» zugesichert.

Tabelle 4: Support und Supportzeiten

Eine allenfalls notwendige Wiederherstellung («Restore») von spezifischen User-Daten erfolgt

durch die Informatikdienste und wird ebenfalls über den ID Service Desk bestellt. Müssen Daten

mehrmals wegen Fehlmanipulationen wiederhergestellt werden, kann der Aufwand speziell

verrechnet werden.

4.6. Eskalation

Störungsmeldungen und Probleme, welche vom ID Service Desk (1st Level Support) nicht gelöst

werden können, werden an die technischen Betreiber des IT-Service (2nd Level Support)

eskaliert. Falls notwendig wird bei Problemfällen auch der Support vom Hersteller (3rd Level

Support) in Anspruch genommen.

4.7. Pflichten Betreiber

Der Leistungserbringer ist verantwortlich für den reibungslosen Betrieb, den Unterhalt und eine

stetige Weiterentwicklung dieses IT-Services. Dies beinhaltet das Management der Daten, die

Architektur der Infrastruktur, die Unterstützung und Erweiterung der bestehenden

Softwarefunktionalität sowie die Security.

Bei Nichteinhaltung der in diesem SLA zusammenfassend beschriebenen Messwerte über den

Zeitraum eines Kalenderjahres betrachtet, wird die ETH rechtzeitig geeignete Massnahmen

einleiten, um die festgestellte Abweichung innerhalb der nächsten Messperiode (ein

Kalenderjahr) zu korrigieren.

4.8. Pflichten Kunde

Die Nutzenden des Systems sind verpflichtet, alle lokalen und nationalen Gesetzgebungen, sowie

die internen ETH-Richtlinien im Umgang mit IT-Ressourcen [2] einzuhalten.

Dies gilt insbesondere für die Administrierenden, welche Zugriff zu den Daten vom eigenen

Verantwortungsbereich erhalten.

4.9. Serviceentwicklung (Life Cycle Management)

Die Informatikdienste behalten sich vor, die Serviceinfrastruktur laufend neuen Entwicklungen

anzupassen. Dies schliesst die regelmässige Installation von Updates ebenso ein wie die

Installation, Konfiguration einzelner Services, sowie deren Abbau oder den Ersatz der gesamten

Dienstleistung durch eine alternative Lösung.

2 Unter «Antwortzeit» wird die Zeit vom Eingang der Meldung bis zum Beginn der Diagnose verstanden.

Standard Dienstleistungsvereinbarung (Service-based SLA) für «IAM»

Seite 16 / 16

Kleinere Serviceunterbrüche werden innerhalb der definierten Wartungsfenster durchgeführt. Bei

grösseren Unterbrüchen oder Änderungen im Grundangebot dieses SLAs wird vorgängig über

verschiedenste Informationskanäle informiert werden (ITEK, Verteilerliste für

Mailadministratoren, Informationsveranstaltungen usw.).

4.10. Mitwirkung der Kunde zur Service-Entwicklung.

Die IAM User-Group, zu welcher Vertretende der Kundschaft und der ID gehören, bestimmt die

Weiterentwicklung des IAM Service mit. Die User-Group tagt mind. viermal jährlich, leitest einen

Beitrag zur Klassifizierung und Priorisierung von Bugs & Issues und formuliert function requests

zuhanden des Service Owner.

5. Allgemeine Richtlinien

5.1. Haftungsausschluss

Die Informatikdienste können nicht für Schäden verantwortlich gemacht werden, welche direkt

oder indirekt durch den Betrieb oder den Ausfall eines Dienstes oder Servers verursacht werden.

6.2. Generelle AGBs

Bei Unregelmässigkeiten, speziell bei Verdacht auf Hackeraktivitäten (passiv und aktiv) oder anderen Auffälligkeiten, welche die Mailinfrastruktur in Teilen oder als Ganzes gefährden, haben die Informatikdienste das Recht, die betroffenen Servicekomponenten jederzeit und ohne Vorankündigung vom Netz zu nehmen, sowie weitere für die Sicherheit des ETH Netzwerkes und den Ruf der ETH Zürich notwendige Massnahmen zu ergreifen.

Referenzen:

[1] Siehe Identity and Access Management der ETH Zürich: Benutzungsanleitung (Version 1.0 Stand 1. September 2019), Kap. XXX Austrittsprozesse. [2] Benutzungsordnung für Informations- und Kommunikationstechnologie an der ETH Zürich (BOT) und Anhang (Teilrevision Stand 1. April 2019) https://rechtssammlung.sp.ethz.ch/Dokumente/203.21.pdf