SwissSign Liechtenstein Platinum CP/CPS- Dokument

Transcript of SwissSign Liechtenstein Platinum CP/CPS- Dokument

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 1/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Zertifizierungspolitik (Certificate Policy) und Aussage über die Zertifizierungspraxen (Certification Practice Statement) der SwissSign Platinum CA und ihrer untergeordneten ausstellenden Zertifizierungsstellen (Certification Authorities (CAs)).

Dokumentart: Certificate Policy und Certification Practice Statement OID: 2.16.756.1.89.1.1.7.1.1 Verfasser: Cornelia Enke Klassifizierung: C1 (öffentlich) Anwendungsbereich: Global Verantwortliche Person: CEO Ausgabedatum: 25.08.2016 Version: 1.0.2 Obsolete Versionen: 1.0.1 Speicherung: SwissSign Document Repository Verteiler: Global Status: Freigegeben Überprüfung: Dieses Dokument wird regelmässig mindestens einmal pro Kalenderjahr überprüft. Der CSO ist

für diese Überprüfung verantwortlich. Compliance: Die SwissSign Platinum CA und die untergeordnete SwissSign Qualified Platinum CA, die

gemäss diesem CP/CPS-Dokument Zertifikate ausstellen, befolgen sämtliche Regeln und Vorschriften des SigG, SigVZertES, der VZertES und sämtlicher darin niedergelegten Bestimmungen.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 2/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

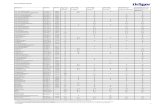

Versionskontrolle

Datum Version Anmerkung Verfasser

30. Mai 2016 0.1.0 Diese CP/CPS wurde auf der Basis der SwissSign Platinum erstellt.

Cornelia Enke

13. Juni 2016 0.1.0 Review und Ergänzungen Reinhard Dietrich

22. Juni 2016 0.2.0 Einarbeitung Rückmeldung Rechtsdienst Reinhard Dietrich

28. Juni 2016 1.0.0 Finalisierung und Formatierung Isabelle Steffen /Cornelia Enke

11. August 2016 1.0.1 Korrektur Kapitel 6.3.2 Lebensdauer von Endanwenderzertifikaten und Kapitelüberschrift 9

Cornelia Enke

25.08.2016 1.0.2 Korrektur Kapitelüberschrift 9.3 Cornelia Enke

Autorisierung

Datum Genehmigt durch Genehmigt durch Version

29.06.2016 Reinhard Dietrich Urs Fischer 1.0.0 / OID=1

11.08.2016 Reinhard Dietrich Urs Fischer 1.0.1 / OID=1

25.08.2016 Reinhard Dietrich Urs Fischer 1.0.2 / OID=1

Digitale Signatur Digitale Signatur

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 3/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Inhaltsverzeichnis 1 Einleitung............................................................................................................................................................ 5

1.1 Überblick ......................................................................................................................................................... 6 1.2 Dokumentbezeichnung und Identifikationsnummer ......................................................................................... 7 1.3 PKI-Beteiligte ................................................................................................................................................... 8 1.4 Anwendbarkeit der Zertifikate (Certificate Usage) ......................................................................................... 10 1.5 Verwaltung der Zertifizierungspolitik .............................................................................................................. 11 1.6 Definitionen und Akronyme ........................................................................................................................... 12

2 Verantwortlichkeiten in Bezug auf Veröffentlichungen und Repositorien .................................................. 17 2.1 Dokumentenverzeichnis ................................................................................................................................ 17 2.2 Veröffentlichung von Zertifizierungsinformationen ......................................................................................... 17 2.3 Zeitpunkt und Häufigkeit der Veröffentlichung ............................................................................................... 18 2.4 Zugriffskontrolle für Dokumentverzeichnisse ................................................................................................. 18

3 Identifizierung und Authentifizierung ............................................................................................................ 19 3.1 Namen ........................................................................................................................................................... 19 3.2 Identitätsüberprüfung bei Neuantrag ............................................................................................................. 20 3.3 Identifizierung und Authentifizierung für Anträge auf Zertifikatserneuerung (Re-Key) ................................... 21 3.4 Identifizierung und Authentifizierung für Anträge auf Revozierung ................................................................ 22

4 Betriebsanforderungen für den Zertifikatslebenszyklus .............................................................................. 23 4.1 Zertifikatsantrag ............................................................................................................................................. 23 4.2 Bearbeitung von Zertifikatsanträgen .............................................................................................................. 23 4.3 Zertifikatsausstellung ..................................................................................................................................... 24 4.4 Zertifikatsannahme ........................................................................................................................................ 24 4.5 Verwendung des Schlüsselpaars und des Zertifikats .................................................................................... 24 4.6 Zertifikatserneuerung (Certificate Renewal) .................................................................................................. 25 4.7 Zertifikatserneuerung (Re-Key) ..................................................................................................................... 26 4.8 Zertifikatsänderung ........................................................................................................................................ 27 4.9 Revozierung und Suspendierung von Zertifikaten ......................................................................................... 28 4.10 Statusabfragedienste in Bezug auf Zertifikate ............................................................................................... 30 4.11 Beendigung des Vertragsverhältnisses ......................................................................................................... 30 4.12 Schlüsselhinterlegung und Schlüsselwiederherstellung ................................................................................ 31 4.13 Nachsignieren................................................................................................................................................ 31

5 Sicherheitsmassnahmen in Bezug auf Infrastruktur, Verwaltung und Betrieb .......................................... 32 5.1 Physische Kontrollen ..................................................................................................................................... 32 5.2 Verfahrenskontrollen ..................................................................................................................................... 33 5.3 Personalbezogene Kontrollen ....................................................................................................................... 34 5.4 Audit-Logging-Verfahren ............................................................................................................................... 35 5.5 Archivierung .................................................................................................................................................. 37 5.6 Schlüsselwechsel .......................................................................................................................................... 38 5.7 Kompromittierung und Notfallwiederherstellung ............................................................................................ 38 5.8 Einstellung der CA oder RA ........................................................................................................................... 39

6 Technische Sicherheitsmassnahmen ............................................................................................................ 40 6.1 Erzeugung und Installation von Schlüsselpaaren .......................................................................................... 40 6.2 Schutz privater Schlüssel und technische Sicherheitsmassnahmen für das kryptografische Modul ............. 41 6.3 Sonstige Aspekte der Schlüsselpaarverwaltung ............................................................................................ 44 6.4 Aktivierungsdaten .......................................................................................................................................... 45 6.5 Sicherheitsmassnahmen für Computer ......................................................................................................... 45 6.6 Lebenszyklus der technischen Sicherheitsmassnahmen .............................................................................. 46 6.7 Sicherheitsmassnahmen für Netzwerke ........................................................................................................ 46 6.8 Zeitstempel .................................................................................................................................................... 46

7 Profile für Zertifikat, Sperrlisten (CRL) und Online-Statusabfragen ............................................................ 47 7.1 Zertifikatprofil ................................................................................................................................................. 47 7.2 CRL-Profil ...................................................................................................................................................... 53 7.3 OCSP-Profil ................................................................................................................................................... 54

8 Compliance Audit und andere Prüfungen ..................................................................................................... 55

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 4/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

8.1 Überprüfungsumstände bzw. -anlässe .......................................................................................................... 55 8.2 Identität/Qualifikationen des Prüfers .............................................................................................................. 55 8.3 Verhältnis des Prüfers zur überprüften Rechtsperson ................................................................................... 55 8.4 Überprüfungsgegenstände ............................................................................................................................ 55 8.5 Massnahmen zur Behebung von Missständen .............................................................................................. 55 8.6 Mitteilung der Ergebnisse .............................................................................................................................. 55

9 Sonstige Angelegenheiten und Rechtsangelegenheiten ............................................................................. 56 9.1 Gebühren ...................................................................................................................................................... 56 9.2 Finanzielle Verantwortung ............................................................................................................................. 56 9.3 Geheimhaltung von Geschäftsinformationen ................................................................................................. 57 9.4 Schutz personenbezogener Angaben ........................................................................................................... 57 9.5 Immaterialgüterrechte .................................................................................................................................... 58 9.6 Erklärungen und Gewährleistungen .............................................................................................................. 58 9.7 Gewährleistungsausschlüsse ........................................................................................................................ 58 9.8 Haftung .......................................................................................................................................................... 59 9.9 Entschädigungspflichten ................................................................................................................................ 59 9.10 Laufzeit und Ausserkrafttreten ....................................................................................................................... 59 9.11 Einzelne Erklärungen und Kommunikationen gegenüber Teilnehmern/Beteiligten ....................................... 59 9.12 Änderungen ................................................................................................................................................... 59 9.13 Streitbeilegungsregeln ................................................................................................................................... 60 9.14 Anwendbares Recht und gerichtliche Zuständigkeit ...................................................................................... 60 9.15 Einhaltung des anwendbaren Rechts ............................................................................................................ 60 9.16 Schlussbestimmungen .................................................................................................................................. 60 9.17 Sonstige Bestimmungen ................................................................................................................................ 61

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 5/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

1 Einleitung

Die „SwissSign Platinum CA“ ist eine von der SwissSign AG betriebene Wurzelzertifizierungsstelle (Root-CA).

Die „SwissSign Platinum CA“ stellt lediglich Zertifikate für ihre untergeordneten ausstellenden Zertifizierungsstellen (Certificate Authorities (CAs) aus.

Die „SwissSign Platinum CA“ hat mehrere untergeordnete CAs. In dieser CP/CPS wird nur die „SwissSign LI Qualified Platinum CA und G2 und G3“ behandelt. Diese CA’s stellen Zertifikate aus, die den Anforderungen des liechtensteinischen Gesetzes über elektronische Signaturen genügen. Die Anforderungen an die anderen CAs werden im Dokument SwissSign Platinum CP/CPS –behandelt. Bei Wiedersprüchen zwischen dieser CP/CPS und der „SwissSign Platinum CP/CPS“ gilt für Sub CA „SwissSign LI Qualified Platinum CA und G2 und G3“ diese CP/CPS.

Aufgrund dieses CP/CPS-Dokuments unterstützt SwissSign zurzeit zwei Generationen von CA-Hierarchien. Die CA-Hierarchie der 2. Generation (G2) wird durch eine Wurzelzertifizierungsstelle (Root-CA) ausgestellt und mittels eines SHA-1 Hash-Algorithmus signiert wurde. Die CA-Hierarchie der 3. Generation (G3) wird durch eine Wurzelzertifizierungsstelle (Root-CA) ausgestellt und mittels eines SHA-2 Hash-Algorithmus signiert wurde. Soweit nicht ausdrücklich etwas angegeben ist, gelten alle Angaben in diesem CP/CPS-Dokument für beide Generationen.

Die „SwissSign Platinum CA“ und ihre untergeordnete „SwissSign Qualified Platinum CA“ stehen mit den schweizerischen Gesetzen über die elektronische Signatur und dem liechtensteinischem Gesetz über elektronische Signaturen in Einklang:

• ZertES: Bundesgesetz über Zertifizierungsdienste im Bereich der elektronischen Signatur (SR 943.03) • VZertES: Verordnung über Zertifizierungsdienste im Bereich der elektronischen Signatur (SR 943.032) • SigG: Gesetz vom 18. September 2003 über elektronische Signaturen (Signaturgesetz; SigG) • SigV: Verordnung vom 1. Juni 2004 über elektronische Signaturen (Signaturverordnung; SigV)

Die „SwissSign LI Platinum CA 2016 – G22“ und „SwissSign LI Platinum CA 2016 G3“ ist eine ausstellende Zertifizierungsstelle für Zertifikate, die den Bestimmungen der europäischen technischen Spezifikation ETSI TS 102 042 für normalisierte Zertifizierungsrichtlinien („Normalized“ Certificate Policy (NCP)) genügt.

Das liechtensteinische Gesetz über die elektronische Signatur nimmt auf die nachstehenden Normen Bezug und erklärt diese zur Voraussetzung für die Ausstellung qualifizierter Zertifikate:

• ETSI TS 101 456 v1.4.3: Electronic Signatures and Infrastructures (ESI) – Certificate Policy and Certification Practices Framework • ETSI TS 101 861 v1.3.1: Time Stamping Profile • ETSI TS 101 862 v1.3.3: Qualified Certificate Profile • IETF RFC 3647 (2003): Internet X.509 Public Key Infrastructure – Certificate Policy and Certification Practices Framework • IETF RFC 5280 (Mai 2008): Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile

Soweit nichts anderes angegeben ist, bezieht sich „diese CA“ in diesem CP/CPS-Dokument auf die „SwissSign Platinum CA“ und alle ihre untergeordneten ausstellenden CAs.

Der Betrieb der CA’s ist an die SwissSign AG, Glattbrugg ausgelagert

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 6/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

1.1 Überblick

Die nachstehende Abbildung zeigt den Hierarchiebaum der SwissSign Platinum CA für die Generation G22:

Abbildung 1: Hierarchie G22 für Platinum CA

Die nachstehende Abbildung zeigt den Hierarchiebaum der SwissSign Platinum CA für die Generation G3:

Abbildung 2: Hierarchie G3 für Platinum CA

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 7/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Das CP/CPS-Dokument der SwissSign AG, welches die Zertifizierungspolitik (Certificate Policy) und die Aussage über die Zertifizierungspraxen (Certification Practice Statement) für die „SwissSign Platinum CA“ und ihre untergeordneten ausstellenden CAs enthält, beschreibt:

• die Zertifizierungs- und Registrierungspolitik dieser CA; • die Praktiken und Verfahren dieser CA; • die Praktiken und Verfahren der Registrierungsstellen für diese CA; • die AGB, gemäss denen diese CA zur Verfügung gestellt wird.

Dieses CP/CPS-Dokument gilt für alle PKI-Teilnehmer, einschliesslich – wobei dies keine abschliessende Aufzählung ist – aller Antragsteller, Zertifikatsinhaber, Zertifikaten vertrauenden Parteien, Registrierungsstellen und jeglicher sonstigen Personen, die hinsichtlich der durch diese CA ausgestellten Zertifikate in einem Verhältnis zur SwissSign AG stehen. Dieses CP/CPS-Dokument enthält Angaben zu den Rechten und Pflichten der SwissSign AG, der autorisierten Registrierungsstellen, der Antragsteller, der Zertifikatsinhaber, der Zertifikaten vertrauenden Parteien, der Reseller, der Mitvermarkter und der sonstigen natürlichen oder juristischen Personen, die durch diese CA ausgestellte Zertifikate verwenden oder nutzen.

Auf ihrer Website swisssign.com gibt die SwissSign AG einen detaillierten Produktüberblick für Platinum Zertifikate und andere Services.

1.2 Dokumentbezeichnung und Identifikationsnummer Dieses Dokument trägt die Bezeichnung „SwissSign Platinum CP/CPS-Dokument – Zertifizierungspolitik (Certificate Policy) und Aussage über die Zertifizierungspraxen (Certification Practice Statement) der SwissSign Platinum CA und ihrer untergeordneten ausstellenden Zertifizierungsstellen”, so wie dies auf dem Deckblatt dieses Dokuments angegeben ist.

Der Objektbezeichner (Objekt-Identifikationsnummer (OID)) für dieses Dokument lautet:

OID 2.16.756.1.89.1.1.7.1.1

Es ist zu beachten, dass die obige OID ausschliesslich der Identifikation dieses Dokuments dient.

Die OID der SwissSign AG basiert auf dem vom schweizerischen Bundesamt für Kommunikation (BAKOM) zugeteilten RDN-Namen und ist wie folgt strukturiert:

Position 1 Position 2 Position 3 Position 4 Position 5 Bedeutung

2 Joint ISO-CCITT Tree

16 Country

756 Switzerland

1 RDN-Name

89 SwissSign

Die Positionen 6 bis 9 der SwissSign OID Nummer stehen für das Dokument und Position 10 steht für die Dokumentversion, welche nur in Zertifikatsinhaberzertifikaten angegeben ist (vgl. Kapitel 7).

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 8/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

1.3 PKI-Beteiligte

1.3.1 Zertifizierungsstellen (Certification Authorities) Die SwissSign AG betreibt eine Public-Key-Infrastruktur (PKI), welche aus einer „SwissSign Platinum CA“ und ihren untergeordneten ausstellenden CAs besteht. Die „SwissSign Platinum CA“ und ihre untergeordneten ausstellenden CAs sind die einzigen von der SwissSign AG betriebenen CAs, die auf Grundlage dieses CP/CPS-Dokuments Zertifikate ausstellen.

1.3.2 Registrierungsstellen – Registration Authorities (RA) Die SwissSign AG betreibt eine Registrierungsstelle unter dem Namen „SwissSign Liechtenstein RA“, Die Regsistrierung der Zertifikatsinhaber dieser CA erfolgt durch die SwissSign Liechtensstein RA.

Die SwissSign AG betreibt eine Registrierungsstelle unter dem Namen „RA Post“, die unter der Marke „Die Schweizerische Post“ betrieben wird und bei der Zertifikatsinhaber von durch diese CA ausgestellten Zertifikaten registriert werden.

Dritte können ihre eigenen Registrierungsstellenservices betreiben, sofern sie sämtliche Regeln und Vorschriften dieses CP/CPS-Dokuments, des schweizerischen Rechts und die Bestimmungen der einschlägigen Standards einhalten (vgl. Kapitel 1).

Jede aufgrund dieses CP/CPS-Dokuments betriebene Registrierungsstelle muss die folgenden Regeln einhalten:

• Die RA muss eine vertragliche Vereinbarung mit der SwissSign AG geschlossen haben, durch welche sie für ihre Rolle als RA autorisiert wird und in der die einzuhaltenden Mindestanforderungen, Prozesse und Haftpflichten im Detail klar angegeben sind.

• Der Registrierungsprozess muss den Bestimmungen des liechtensteinischem Gesetzes über elektronische Signaturen genügen. Er ist zu dokumentieren, zu veröffentlichen und allen am RA-Prozess mitwirkenden Parteien zuzuleiten.

• Die RA muss gemäss dem liechtensteinischem Gesetz über elektronische Signaturen zertifiziert sein und eine jährliche Überprüfung bestehen. Alle Kosten für diese Überprüfung sind vom Betreiber der RA zu zahlen. Wird die jährliche Überprüfung nicht bestanden, so kann das die Revozierung der RA-Privilegien nach sich ziehen.

1.3.3 Zertifikatsinhaber (Subscriber) Im Zusammenhang mit diesem CP/CPS-Dokument umfasst der Begriff „Zertifikatsinhaber“ alle Endbenutzer von Zertifikaten, die durch diese CA ausgestellt wurden:

• Antragsteller (Requester) sind natürliche oder juristische Personen, die ein Zertifikat beantragt (aber noch nicht erhalten) haben. • Zertifikatsinhaber (Subscriber) sind natürliche oder juristische Personen, die ein Zertifikat erhalten haben.

Es liegt in der Verantwortung der Zertifikatsinhaber und Antragsteller:

• dass sie über ein Grundverständnis der ordnungsgemässen Benutzung von öffentlichen kryptografischen Schlüsseln und Zertifikaten verfügen;

• dass sie nur zutreffende Angaben machen, ohne jegliche Fehler, Auslassungen oder irreführenden Angaben; • dass sie die Angaben in einem ordnungsgemäss ausgefüllten und rechtswirksam unterzeichneten Registrierungsformular

machen; • dass sie die betreffenden Angaben durch einen Identitätsnachweis und die Mitteilung der in Kapitel 3.1 und 3.2 aufgeführten

Angaben belegen; • dass sie ein sicheres und kryptografisch einwandfreies Schlüsselpaar auf einer von der Registrierungsstelle zur Verfügung

gestellten oder genehmigten kryptografischen Ausrüstung verwenden; • dass sie die kryptografische Ausrüstung in unverändertem und funktionstüchtigem Zustand halten; • dass sie den Inhalt jedes neu ausgestellten Zertifikats vor der erstmaligen Benutzung überprüfen und nicht benutzen, wenn es

irreführende oder unzutreffende Angaben enthält; • dass sie alle Bedingungen dieses CP/CPS-Dokuments und sonstiger relevanter Vorschriften und Vereinbarungen lesen und

annehmen; • dass sie ihre Zertifikate unter Benutzung der von der Registrierungsstelle zur Verfügung gestellten Tools pflegen; • dass sie bei der Zertifikaterzeugung entscheiden, ob das betreffende Zertifikat im öffentlichen Verzeichnis directory.swisssign.net

veröffentlicht werden soll; • dass sie die SwissSign Zertifikate ausschliesslich zu rechtmässigen und zulässigen Zwecken verwenden; • dass sie sicherstellen, dass SwissSign Zertifikate ausschliesslich im Auftrag derjenigen natürlichen oder juristischen Person

verwendet werden, die als Inhaber (Subject) des Zertifikats angegeben ist; • dass sie den privaten Schlüssel vor unbefugtem Zugriff schützen;

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 9/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

• dass sie den privaten Schlüssel ausschliesslich in sicheren Datenverarbeitungsumgebungen verwenden, welche von vertrauenswürdigen Quellen zur Verfügung gestellt und durch dem Stand der Technik entsprechende Sicherheitsmassnahmen geschützt sind;

• dass sie sicherstellen, dass sie die vollständige Kontrolle über die sichere Signaturerstellungseinheit (Secure Signature Creation Device) und die persönliche Identifikations-Nummer (PIN) zum Aktivieren des Signaturschlüssels haben, indem sie die Aufbewahrung der betreffenden Einheit (Device) und Daten keiner anderen Person anvertrauen;

• indem sie jede Änderung im Zertifikat enthaltener Angaben bzw. jede Änderung von Umständen, durch welche die Angaben im Zertifikat irreführend oder unzutreffend würden, der Registrierungsstelle mitteilen;

• dass sie sofort die Ungültigerklärung des Zertifikats beantragen, wenn Angaben im Zertifikat irreführend oder unzutreffend sind oder infolge der Änderung von Umständen irreführend oder unzutreffend werden;

• dass sie der Registrierungsstelle sofort jede vermutliche oder tatsächliche Kompromittierung des privaten Schlüssels mitteilen und die Revozierung (Aufhebung) des Zertifikats beantragen;

• dass sie bei (a) Ablauf oder Revozierung des betreffenden Zertifikats oder (b) vermutlicher oder tatsächlicher Beschädigung/Verfälschung oder (c) vermutlicher oder tatsächlicher Kompromittierung des mit dem öffentlichen Schlüssel im betreffenden Zertifikat verknüpften privaten Schlüssels die Benutzung des Zertifikats sofort einstellen und das betreffende Zertifikat sofort von den Devices bzw. aus der Software entfernen, auf bzw. in welchen es installiert wurde;

• dass sie den privaten Schlüssel, der zum öffentlichen Schlüssel im Zertifikat gehört, nicht dazu verwenden, andere Zertifikate zu signieren;

• dass sie in jedem Falle nach eigenem Urteilsvermögen entscheiden, ob im Hinblick auf den Grad der Sicherheit und des Vertrauens, den ein durch diese CA ausgestelltes Zertifikat gewährt, die weitere Benutzung eines solchen Zertifikats angemessen ist;

• dass sie das Zertifikat mit der gebotenen Sorgfalt und mit angemessenem Urteilsvermögen verwenden; • dass sie alle Gesetze und Vorschriften einhalten, die das Recht des Zertifikatsinhabers betreffen, ein durch diese CA

ausgestelltes Zertifikat bzw. damit verbundene Informationen zu exportieren, zu importieren bzw. zu verwenden. Die Verantwortung für die Einholung aller Lizenzen und Erlaubnisse für den Export, den Import bzw. die Verwendung eines durch diese CA ausgestellten Zertifikats bzw. damit verbundener Informationen liegt bei dem Zertifikatsinhaber.

Darüber hinaus können alle Antragsteller von der „SwissSign Qualified Platinum CA“ ausgegebener Zertifikate bei den qcStatements ihres Zertifikats einen Grenzwert für Transaktionen hinzufügen. Ein solcher Zusatz ist:

• optional für den Antragsteller; • optional für die Registrierungsstelle; • und liegt in der alleinigen Verantwortung des Antragstellers. Der Antragsteller muss alle möglichen monetären Konsequenzen

bedenken, zum Beispiel – wobei dies keine abschliessende Aufzählung ist – alle Arten von Schadensersatz- und sonstigen Verpflichtungen, die sich aus der Verwendung des qualifizierten Zertifikats ergeben.

1.3.4 Zertifikaten vertrauende Parteien (Relying Parties) Zertifikaten vertrauende Parteien sind natürliche oder juristische Personen, die Zertifikate dieser CA zur Signaturvalidierung und Identitätsüberprüfung von Zertifikatsinhabern bzw. zur Sicherung der Kommunikation mit diesen Zertifikatsinhabern verwenden. Zertifikaten vertrauende Parteien dürfen die betreffenden Zertifikate ausschliesslich gemäss den in diesem CP/CPS-Dokument niedergelegten Bestimmungen verwenden. Es liegt in ihrer alleinigen Verantwortung, die rechtliche Gültigkeit, die Grenzwerte für Transaktionen und die Einhaltung sonstiger einschlägiger Regeln zu überprüfen.

Die auf Zertifikate vertrauenden Parteien verpflichten sich zur Einhaltung der folgenden Bedingungen:

• Platinum Zertifikate dürfen ausschliesslich gemäss den in der „Zertifizierungspolitik (Certificate Policy) und Zertifizierungspraxis (Certification Practice Statement) der SwissSign Platinum“ niedergelegten Regeln verwendet werden.

• Die einem Zertifikat vertrauende Partei muss ein angemessenes Verständnis der ordnungsgemässen Verwendung öffentlicher kryptografischer Schlüssel haben und die damit verbundenen Risiken verstehen.

• SwissSign Zertifikate dürfen ausschliesslich gemäss den einschlägigen Gesetzen, Regeln und Vorschriften und nur zu zulässigen vorgesehenen Zwecken verwendet werden.

• Es liegt in der alleinigen Verantwortung der einem Zertifikat vertrauenden Partei, das Zertifikat stets mit der gebotenen Sorgfalt und mit angemessenem Urteilsvermögen zu verwenden.

• Es liegt in der alleinigen Verantwortung der einem Zertifikat vertrauenden Partei, den Revozierungsstatus, die rechtliche Gültigkeit, die Grenzwerte für Transaktionen und die Einhaltung sonstiger einschlägiger Regeln zu überprüfen.

• Der Revozierungsstatus kann via OCSP oder CRL (Liste der für ungültig erklärten Zertifikate (Certificate Revocation List)) abgefragt werden. Die einem Zertifikat vertrauende Partei muss sich bewusst sein, dass die CRLs jeweils 10 Tage gültig sind, jedoch jeden Tag aktualisiert werden. Die einem Zertifikat vertrauende Partei muss deshalb stets die neuste erhältliche CRL abfragen, um vollständige, dem aktuellen Stand entsprechende Angaben über den Revozierungsstatus zu erhalten.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 10/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

• Für den Fall, dass es aus technischen Gründen keine aktualisierte CRL gibt, so liegt die Verantwortung für die Entscheidung, wie lange sie für die Abfrage von Revozierungen einer CRL vertraut, allein bei der dem Zertifikat vertrauenden Partei. Für diese Entscheidung mag relevant sein, welche Art Transaktion autorisiert wird und wie hoch das Schadenpotenzial ist. Auf keinen Fall sollte jedoch auf eine CRL vertraut werden, deren Gültigkeitszeitraum bereits abgelaufen ist.

Bei Zertifikaten vertrauenden Parteien kann es sich auch um Zertifikatsinhaber im Rahmen dieser CA handeln.

1.3.5 Weitere Teilnehmer Weitere Teilnehmer sind natürliche oder juristische Personen, die auf das Zertifikat eines Zertifikatsinhabers vertrauen oder in sonstiger Weise in den Zertifizierungsprozess eingebunden sind, unabhängig davon, ob diese die Identität von Zertifikatsinhabern zu überprüfen bzw. die Kommunikation mit dem betreffenden Zertifikatsinhabern zu sichern wünschen oder nicht.

Die folgenden Teilnehmer haben bezüglich dieser CA sehr spezifische Rollen:

Schweiz: Am 1.Januar 2005 ist das schweizerische Gesetz über die elektronische Signatur (ZertES) offiziell in Kraft getreten.

Fürstentum Liechtenstein Gesetz vom 18. September 2003 über elektronische Signaturen (Signaturgesetz; SigG) Amt für Kommunikation Aufsichtsstelle ist das Amt für Kommunikation. Ihr obliegt die laufende Aufsicht über die Einhaltung der

Bestimmungen dieses Gesetzes und der zu seiner Durchführung erlassenen Verordnungen. KPMG: Die KPMG ist die akkreditierte Anerkennungsstelle für schweizerische CSPs, welche die gemäss dem

schweizerischen Gesetz über die elektronische Signatur vorgeschriebenen Audits durchführt. TÜVIT Der TÜV IT ist die externe Auditor und Conformity assessment body

Andere Teilnehmer können auch Zertifikatsinhaber im Rahmen dieser CA sein.

1.4 Anwendbarkeit der Zertifikate (Certificate Usage)

1.4.1 Freigegebene Zertifikatsverwendungen [PA] Authentifizierungszertifikat für natürliche Person:

Ein Zertifikat für Authentifizierung und digitales Signieren, das von der „SwissSign Personal Platinum CA“, „SwissSign SuisseID Platinum CA“ oder „Swiss Post Platinum CA“ ausgestellt wird. Vgl. dazu Kapitel 6.1.7 und 7.1. Der damit verknüpfte private Schlüssel muss auf einer sicheren Signaturerstellungseinheit (SSCD) erzeugt worden sein und darf nur einmal vorkommen.

[PE] Verschlüsselungszertifikat für natürliche Person: Ein zu Verschlüsselungszwecken von der „SwissSign Personal Platinum CA“ oder der „Swiss Post Platinum CA“ ausgestelltes Zertifikat. Vgl. dazu Kapitel 6.1.7 und 7.1. Es darf zusätzliche Kopien des damit verknüpften privaten Schlüssels geben. Wahlweise kann eine sichere Signaturerstellungseinheit (SSCD) verwendet werden.

[OA] Authentifizierungszertifikat für juristische Person: Ein Zertifikat für Authentifizierung und digitales Signieren, das von der „SwissSign Personal Platinum CA“ oder der „Swiss Post Platinum CA“ ausgestellt wird. Vgl. dazu Kapitel 6.1.7 und 7.1. Der damit verknüpfte private Schlüssel muss auf einer sicheren Signaturerstellungseinheit (SSCD) erzeugt sein, darf allerdings geklont werden. Das [OA] kann für Authentifizierung und digitales Signieren gemäss den schweizerischen Mehrwertsteuergesetzen (SR 641.201.1) verwendet werden.

[OE] Verschlüsselungszertifikat für juristische Person: Ein zu Verschlüsselungszwecken von der „SwissSign Personal Platinum CA“ oder der „Swiss Post Platinum CA“ ausgestelltes Zertifikat. Vgl. dazu Kapitel 6.1.7 und 7.1. Es darf zusätzliche Kopien des damit verknüpften privaten Schlüssels geben. Wahlweise kann eine sichere Signaturerstellungseinheit (SSCD) verwendet werden.

[QC] Qualifiziertes Zertifikat: Ein qualifiziertes Zertifikat, das von der „SwissSign Qualified Platinum CA“ für qualifiziertes digitales Signieren ausgestellt wird. Vgl. dazu Kapitel 6.1.7 und 7.1. Der damit verknüpfte private Schlüssel muss auf einer sicheren Signaturerstellungseinheit (SSCD) erzeugt worden sein und darf nur einmal vorkommen. Das [QC] kann auch für elektronische Signaturen im Sinne von Artikel 14 Abs. 2bis OR (Schweizer Obligationenrecht) verwendet werden. ….

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 11/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

1.4.2 Untersagte Zertifikatsverwendungen Jegliche andere Verwendung als die in Kapitel 1.4.1 definierten Verwendungen ist untersagt.

Dies betrifft insbesondere das Verbot, mit dieser CA verkettete untergeordnete CAs für MITM oder „Verkehrsmanagement“ von Domainnamen oder IPs zu verwenden, die dem Zertifikatsinhaber weder gehören noch seiner rechtmässigen Kontrolle unterliegen, und zwar unabhängig davon, ob es sich um eine geschlossene und kontrollierte Umgebung handelt oder nicht.

1.5 Verwaltung der Zertifizierungspolitik

1.5.1 Für die Dokumentenverwaltung zuständige Organisation Das SwissSign Platinum CP/CPS-Dokument wird von der SwissSign AG verfasst und aktualisiert.

SwissSign AG Sägereistrasse 25 Postfach 8152 Glattbrugg Schweiz Tel.: +41 (44) 838 36 00 E-Mail: [email protected] Website: http://swisssign.com

Die aktuellen Fassungen der Dokumente können auf der SwissSign Website heruntergeladen werden:

• http://repository.swisssign.com

Die aktuelle Version dieses CP/CPS-Dokuments, die von zwei Zeichnungsbevollmächtigten der SwissSign AG digital signiert sein muss, ist die einzige zuverlässige Quelle für das SwissSign Platinum CP/CPS-Dokument.

1.5.2 Kontakt Für alle das SwissSign Platinum CP/CPS-Dokument betreffenden Fragen oder Vorschläge gibt es die folgende Kontaktmöglichkeiten:

• Homepage: www.swisssign.li • Informationshotline des Call Centers, Die Telefonnummer ist auf der Homepage publiziert. • über die eMail Adresse: [email protected] • schriftliche Anfrage Als Geschäftszeiten gelten Werkstags (ohne allgemeine Feiertage) 08:00 bis 12:00, 13:00 bis 17:00.Zuständige Person für die Feststellung der Angemessenheit der Aussage über die Zertifizierungspraxen (CPS) für die Zertifizierungspolitik

Für die Feststellung der Angemessenheit und Anwendbarkeit dieses CP/CPS-Dokuments ist der Verwaltungsrat der SwissSign AG zuständig.

Änderungen oder Aktualisierungen relevanter Dokumente sind gemäss den Bestimmungen des liechtensteinischen Gesetze über die elektronische Signatur und den Bestimmungen in diesem CP/CPS-Dokument vorzunehmen und bedürfen daher unter Umständen der Genehmigung der dafür gesetzlich vorgesehenen Stelle:

Amt für Kommunikation Fürstentum Liechtenstein Gerberweg 5 Postfach 684 9490 Vaduz Liechtenstein

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 12/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

1.5.3 Genehmigungsverfahren für das CP/CPS-Dokument Dieses CP/CPS-Dokument und die dazugehörige Dokumentation wird regelmässig durch den Verwaltungsrat der SwissSign AG daraufhin überprüft, dass es mit dem einschlägigen Recht in Einklang steht, so wie dies in Kapitel 1 dieses CP/CPS-Dokuments geregelt ist.

1.6 Definitionen und Akronyme Begriff Abk. Erklärung

Zertifikatsinhaber Zertifikatsinhaber (Subscriber) sind natürliche Personen, die ein Zertifikat erhalten haben.

Algorithmus Ein Prozess zur Ausführung einer Aufgabe. Ein Verschlüsselungsalgorithmus ist lediglich der Prozess (in der Regel ein mathematischer Prozess) für die Ver- und Entschlüsselung von Mitteilungen.

Antragsteller Antragsteller sind natürliche oder juristische Personen, die ein Zertifikat beantragt, aber noch nicht erhalten haben.

Attribut An eine Rechtsperson gebundene Informationen, die eine Eigenschaft der betreffenden Rechtsperson bezeichnet, zum Beispiel eine Konzernmitgliedschaft oder Rolle oder sonstige die Rechtsperson betreffende Angaben.

Aussage über die Zertifizierungspraxen

CPS Dokument, in dem die Rechte und Verantwortlichkeiten aller beteiligten Parteien (RA, CA, Verzeichnisdienst (Directory Service), Endanwender (End Entity) und Zertifikaten vertrauende Parteien) geregelt sind.

Authentifizierung Der Prozess der Identifizierung eines Verwenders. Die am häufigsten verwendeten Authentifizierungsmethoden sind Benutzernamen und Passwörter.

Berechtigungsnachweis Nachweise oder Bestätigungen, die das Zugriffsrecht des Benutzers für gewisse Systeme regeln (z. B. Benutzername, Passwort usw.).

CA-Betreiber CAO Eine Person, die für den CA-Betrieb verantwortlich ist, wozu auch die Festlegung der Zertifikatsparameter für RA und RAO gemäss der Zertifizierungspolitik gehört.

Definierter Name DN -> Inhaber

DES Data Encryption Standard. Eine Chiffre, die in den 1970er Jahren von den USA als offizieller Verschlüsselungsalgorithmus der USA entwickelt wurde.

digitale Signatur Eine digitale Signatur, die ausschliesslich dem Inhaber zugeordnet werden kann und seine Identifizierung ermöglicht. Sie wird mit Mitteln erzeugt, die allein vom Inhaber kontrolliert werden und jede nachträgliche Veränderung der Daten unmittelbar erkennbar machen.

Digitale Signatur Ein System, das natürlichen und juristischen Personen gestattet, bestimmte Merkmale (zum Beispiel ihre Identität oder die Echtheit eines elektronischen Dokuments) elektronisch zu bestätigen.

DNS Domain Name System. Das für das Internet geltende System, das aus einem Verzeichnis von Personennamen besteht. Die Domain ist der Teil der E-Mail-Adresse, der rechts neben dem „@“ steht, z. B. „anytown.ac.uk“.

Einem Zertifikat vertrauende Partei

Empfänger eines Zertifikats (Relying Party), der in Vertrauen auf das Zertifikat handelt bzw. digitale Signaturen anhand des Zertifikats verifiziert.

Elektronische Signatur -> Digitale Signatur

Endanwender Oberbegriff zur Bezeichnung aller Endanwender (End Entity) von Zertifikaten, d. h. der Zertifikatsinhaber und der Zertifikaten vertrauenden Parteien.

Endbenutzer-Vertrag EUA Die vertragliche Vereinbarung zwischen dem Verkäufer von Zertifikaten und dem Zertifikatsinhaber.

Entropie Eine numerische Kennzahl für die Ungewissheit eines Ausgangs. Die Entropie eines Systems bezieht sich auf die Menge der Informationen, die es enthält. In PKI und in der Mathematik enthält ein kryptografischer Schlüssel eine gewisse Menge Informationen, wobei in der Regel bei jeder mathematischen Berechnung eine kleine Menge an Informationen durch Entropie verloren geht. Deshalb sollte ein Schlüssel nicht zu häufig bzw. nicht über einen zu langen Zeitraum verwendet werden.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 13/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Begriff Abk. Erklärung

Entschlüsselung Der Prozess der Umwandlung eines verschlüsselten Texts in lesbaren Klartext.

Erweiterung -> Zertifikatserweiterung / Zertifikatsattribute

Elektronische Signatur Elektronische Daten, die anderen elektronischen Daten beigefügt oder mit diesen logische verknüpft werden und die der Authentifizierung, also der Feststellung der Identitäten Signatur dienen.

FIPS 140 FIPS 140 (Federal Information Processing Standards Publication 140) ist ein US-Bundesstandard, der Sicherheitsanforderungen für kryptografische Module regelt.

FQDN FQDN Vollqualifizierter Domainname.

Grenzwert für Transaktionen

Der Grenzwert für Transaktionen beschreibt die für die SwissSign AG, den Zertifikatsinhaber und die Zertifikaten vertrauenden Parteien geltenden Haftungsgrenzen. Dieser Grenzwert wird im jeweiligen Zertifikat veröffentlicht.

Hardware-Sicherheitsmodul

HSM Ein Hardware-Sicherheitsmodul ist ein Gerät, das Schlüsselmaterial physisch vor Unbefugten schützt.

Hash-Algorithmus Ein zur Ver- und Entschlüsselung von Dateien und Mitteilungen verwendeter kryptografischer Algorithmus.

HTTP HTTP Das im Internet verwendete Übertragungsprotokoll „Hyper-Text Transfer Protocol”. Das HTTP definiert, wie Daten über das Internet empfangen oder übermittelt werden und wie Webserver und Browser zu reagieren haben.

HTTPS HTTPS Das Protokoll „Secure Hyper-Text Transfer Protocol” (sicheres HTTP), das von TLS/SSL verwendet wird.

Inhaber DN Das Feld des Zertifikats, in dem der Inhaber (Subject) des Zertifikats angegeben ist. Dies wird auch als definierter Name (Distinguished Name (DN)) bezeichnet. Beispiele: /CN=John Doe /[email protected] /CN=pseudo: Marketing /O=SwissSign AG /C=CH /[email protected] /CN=John Doe /O=SwissSign AG /OU=DEMO/C=CH /[email protected] /CN=swiss.signdemo.com /O=SwissSign AG /OU=DEMO /C=CH /[email protected] Pflichtfelder im Gegenstand: Allgemeiner Name --- /CN Optionale Felder im Gegenstand: E-Mail-Adresse --- /Email Organisation --- /O Organisationseinheit --- /OU Domainbestandteil --- /DC Ländername --- /C Ortschaftsname --- /L Strassenname --- /STREET Vorname --- /G Nachname --- /S Initialen --- /I Eindeutige Kennung --- /UID Seriennummer --- /SN Titel --- /T Beschreibung --- /D

Klartext Die ursprüngliche Mitteilung oder Datei.

Koordinierte Weltzeit UTC UTC(k)

Die mittlere Sonnenzeit am Nullmeridian (0°). Die Zeitskala basiert auf Sekunden, so wie dies in ETSI TS 102.023 v1.2.1 definiert ist. Die durch das Labor „k“ realisierte Zeitskala, die in enger Abstimmung an die UTC gehalten wird, mit dem Ziel, ±100 ns zu erreichen.

LDAP Secure LDAPS Mit TLS/SSL gesichertes LDAP.

Lightweight Directory Access Protocol

LDAP Das Zugriffsprotokoll LDAP dient dazu, Daten aus einem öffentlichen Verzeichnis abzurufen.

Liste der für ungültig erklärten Zertifikate

CRL Liste der für ungültig erklärten Zertifikate (Sperrliste). Anhand dieser in regelmässigen Abständen von der CA herausgegebenen Liste überprüfen Applikationen die Gültigkeit eines Zertifikats.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 14/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Begriff Abk. Erklärung

Man-in-the-Middle MITM Auch als Mittelmannangriff oder Janusangriff bezeichnete Angriffsform, bei der der Angreifer/Dritte den Datenverkehr zwischen Sender und Empfänger abhört, vermittelt bzw. kontrolliert.

Öffentlicher Schlüssel Einer von zwei in der öffentlichen Schlüsselkryptografie verwendeten Schlüssel. Der öffentliche Schlüssel, der allgemein bekannt sein darf, wird dazu verwendet, Signaturen zu verifizieren oder Mitteilungen zu verschlüsseln. In einem Public-Private-Key-Kryptografiesystem wird der öffentliche Schlüssel dazu verwendet, die „Signaturen“ eingehender Mitteilungen zu verifizieren bzw. Dateien oder Mitteilungen zu verschlüsseln, sodass die Datei oder Mitteilung nur vom Inhaber des privaten Schlüssels entschlüsselt werden kann.

Online Certificate Status Protocol

OCSP Methode für die Online-Validierung von Zertifikaten in Echtzeit.

PKCS PKCS bezeichnet von RSA Laboratories definierte und veröffentlichte Public Key Cryptography Standards.

Privater Schlüssel Einer von zwei in der öffentlichen Schlüsselkryptografie verwendeten Schlüssel. Der private Schlüssel, der nur dem Inhaber bekannt ist, wird dazu verwendet, Mitteilungen an andere zu signieren oder eingehende Mitteilungen zu entschlüsseln.

Profil Ein Benutzerprofil ist ein persönlicher Bereich, in dem Endanwender direkt auf der SwissSign Webseite auf ihre digitalen Identitäten und Anträge zugreifen und sie verwalten können. Der Zugang zu diesem Profil kann mittels Benutzernamen und Passwort gewährt werden.

Public-Key-Infrastruktur PKI Prozesse und Technologien, die dazu verwendet werden, digitale Identitäten auszustellen und zu verwalten, die von Dritten zur Authentifizierung natürlicher oder juristischer Personen verwendet werden können.

Qualifizierte digitale Signatur

Fortgeschrittene elektronische Signatur, welche auf einem qualifizierten Zertifikat beruht und durch eine sichere Signaturerstellungseinheit im Sinne von Artikel 5.1 der Richtlinie 1999/93/EG erzeugt wird. Gemäss Art. 14 Abs. 2bis OR (Schweizer Obligationenrecht; SR 220) ist eine qualifizierte digitale Signatur, die auf einem qualifizierten Zertifikat einer anerkannten Anbieterin von Zertifizierungsdiensten (CSP) beruht, einer eigenhändigen Unterschrift gleichgestellt.

Qualifiziertes Zertifikat QC Ein Zertifikat, das die in Artikel 7 SigG niedergelegten Anforderungen erfüllt.

RA-Betreiber RAO Die Person, die dafür verantwortlich ist, den Antragsteller zu identifizieren, die Identitätsnachweise zu erfassen, den Zertifizierungsantrag (CSR) zu genehmigen und den genehmigten CSR an die CA weiterzuleiten.

Revozierung Der Prozess, durch den ein Zertifikat für ungültig erklärt wird. Jede CA gibt regelmässig eine als CRL bezeichnete Sperrliste der für ungültig erklärten Zertifikate heraus. Alle Applikationen, die Zertifikate der betreffenden CA verwenden, sollten diese Liste überprüfen, bevor sie auf ein Zertifikat vertrauen.

Richtlinie 1999/93/EG Die EU-Richtlinie zur digitalen Signatur: Richtlinie 1999/93/EG des Europäischen Parlaments und des Rates vom 13. Dezember 1999 über gemeinschaftliche Rahmenbedingungen für elektronische Signaturen. Die Einhaltung dieser Richtlinie impliziert die Einhaltung der folgenden Standards: ETSI TS 101 456 v1.4.1, ETSI TS 101 861 v1.3.1 und ETSI TS 101 862 v1.3.3

Rollover Rollover bedeutet in Bezug auf ein Zertifikat, dass ein neues Zertifikat ausgestellt wird, während das alte noch gilt und verwendet werden kann. Durch Rollover kann ein neues CA-Zertifikat ausgestellt werden, während das alte sowie alle damit ausgestellten Zertifikate gültig bleiben.

RSA Ein nach seinen Gründern Rivest-Shamir-Adleman benannter Verschlüsselungsalgorithmus für öffentliche Schlüssel.

S/MIME Secure / Multipurpose Internet Mail Extensions ist ein Standard für die Verschlüsselung öffentlicher Schlüssel und das Signieren von E-Mails.

Schlüssel Der geheime Input für kryptografische Algorithmen zur Umwandlung von Mitteilungen. -> Vgl. privater Schlüssel, öffentlicher Schlüssel

Schlüssellänge Länge des privaten bzw. öffentlichen Schlüssels. Die üblichen Schlüssellängen sind 512, 768, 1024, 2048 und 4096 Bit. Die heutzutage vom NIST (National Institute of Standards and Technology) empfohlene Schlüssellänge ist 2048 Bit.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 15/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Begriff Abk. Erklärung

Schlüssel-Passwort Zur Verschlüsselung des privaten Schlüssels verwendetes Passwort.

Schlüsselverwendung Der Zweck, für den der Schlüssel vorgesehen ist. Diese Information wird im eigentlichen Zertifikat gespeichert, damit eine Applikation überprüfen kann, dass der Schlüssel für den angegebenen Zweck verwendet wird.

Sichere Signatur-erstellungseinheit

SSCD Eine sichere Signaturerstellungseinheit, die den in Anhang III der Richtlinie 1999/93/EG niedergelegten Anforderungen genügt.

Signatur Ein kryptografisches Element, anhand dessen der Ersteller eines Dokuments identifiziert und die Integrität des Dokuments verifiziert werden kann.

Signaturerstellungsdaten Eindeutige Daten (zum Beispiel Parameter wie elektronische Signaturalgorithmen oder private kryptografische Schlüssel), die der Unterzeichnende für die Erzeugung einer elektronischen Signatur verwendet.

Signaturerstellungseinheit Zur Implementierung der Signaturerstellungsdaten verwendete konfigurierte Soft- oder Hardware.

Signaturverifizierungs-daten

Daten (zum Beispiel Parameter wie Signaturalgorithmen oder öffentliche kryptografische Schlüssel), die für die Verifizierung einer elektronischen Signatur verwendet werden.

Signator Art. 2 lit b) SigG

Smart-Card Kreditkarten- oder SIM-förmiger Träger eines sicheren Kryptoprozessors mit manipulationssicheren Eigenschaften für die sichere Speicherung und Anwendung privater Schlüssel.

SSL/TLS Secure Sockets Layer. Ein von Netscape entwickeltes Protokoll, das die sichere Transaktionsausführung im Internet ermöglicht. URLs, die eine SSL/TLS-Verbindung für HTTP brauchen, beginnen nicht mit http:, sondern mit https:.

SSO Einmaliges Anmelden (Single Sign On): Der Endanwender braucht sich nur einmal anzumelden, um auf verschiedene Dienste zuzugreifen.

Teilnehmer/Beteiligte Rechtspersonen wie CAs, RAs und Repositorien. Dabei kann es sich um verschiedene Rechtspersonen handeln.

Triple DES Eine Methode zur Stärkung des DES Algorithmus, bei der dieser dreimal hintereinander mit verschiedenen Schlüsseln angewendet wird.

TSA Disclosure Statement

Erklärung der TSA über die Politiken und Praxen einer TSA, welche gegenüber Zertifikatsinhaber und Zertifikaten vertrauenden Parteien hervorzuheben oder offenzulegen sind, zum Beispiel zur Einhaltung regulatorischer Anforderungen.

TSA Practice Statement TPS Aussage über die Praxen, die eine TSA zur Ausstellung von Zeitstempel-Tokens befolgt.

TSA-System Gesamtheit der IT-Produkte und Komponenten zur Unterstützung der Erbringung der Zeitstempel-Dienste.

Uniform Resource Locator URL Der einheitliche Ressourcenanzeiger ist die globale Adresse von Dokumenten und anderen Ressourcen im WWW, zum Beispiel http://swisssign.net. Der erste Teil gibt das zu verwendende Protokoll (http) an, der zweite Teil zeigt die Domain, in der sich das Dokument befindet.

USB-Reader ist ein Gerät, zum Lesen und Beschreiben der Smart-Card.

Verkehrsmanagement Verwaltung und Überwachung des Netzwerkverkehrs mit Domainnamen oder IPs, die Dritten gehören oder der Kontrolle Dritter unterliegen.

Verschlüsselter Text Verschlüsselte Daten. Verschlüsselter Text ist nur lesbar, wenn er mithilfe eines Schlüssels in Klartext umgewandelt (entschlüsselt) wird.

Verschlüsselung Die Verschlüsselung ist der Prozess, in dem eine Formel (der sogenannte Verschlüsselungsalgorithmus) dazu verwendet wird, Klartext zum Zwecke der Übermittlung in einen unlesbaren verschlüsselten Text zu verwandeln.

Vertraulichkeitsstufe Anhand der Vertraulichkeitsstufe wird bestimmt, wie im Verzeichnis auf das Zertifikat zugegriffen werden kann. Die angebotenen Datenfreigabestufen sind „Private“, „Public Lookup“ und „Public Download“.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 16/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

Begriff Abk. Erklärung

VZertES Schweizerische Verordnung über die elektronische Signatur, vom 3. Dezember 2004. SR 943.032.

Zeitstempel-Dienststelle TSA Die Zeitstempel-Dienststelle (Time Stamping Authority) ist die Stelle, die Zeitstempel-Token ausgibt.

Zeitstempel-Einheit Als Einheit verwaltete Hard- und Software (Time-Stamping Unit), die für einen gegebenen Zeitpunkt ein einziges Zeitstempel-Token als Signierschlüssel bereitstellt.

Zeitstempel-Politik TP Benannter Regelsatz (Time-Stamp Policy), der die Anwendbarkeit eines Zeitstempel-Token für eine bestimmte Community bzw. Klasse von Applikationen mit gemeinsamen Sicherheitsanforderungen angibt.

Zeitstempel-Token TST Datenobjekt (Time-Stamp Token), das eine Repräsentation eines Faktums an eine bestimmte Uhrzeit bindet und somit den Nachweis ermöglicht, dass es das Faktum vor dem betreffenden Zeitpunkt gab.

ZertES Schweizerisches Bundesgesetz über die elektronische Signatur. Verkündet am 19. Dezember 2003. SR 943.03. Die Einhaltung dieses Gesetzes impliziert stets die Einhaltung von VZertES und TAV-BAKOM.

Zertifikat Von einer vertrauenswürdigen Drittpartei ausgestellte Informationen, häufig in einem öffentlich zugänglichen Verzeichnis veröffentlicht. Das Zertifikat enthält mindestens einen Inhaber (Subject), eine eindeutige Seriennummer (Unique Serial Number), einen Aussteller (Issuer) und einen Gültigkeitszeitraum (Validity Period).

Zertifikatserweiterung Optionale Felder in einem Zertifikat

Zertifizierungsdienste-anbieter

CSP Natürliche oder juristische Person, die Zertifikate für Dritte (natürliche oder juristische Personen) ausstellt.

Zertifizierungspolitik CP Regeln, denen ein Antrag genügen muss, damit die RA den Antrag genehmigen bzw. die CA das Zertifikat ausstellen kann.

Zertifizierungspolitik für qualifizierte Zertifikate

QCP Zertifizierungspolitik, welche den in Anhang I und Anhang II zur Richtlinie 1999/93/EG niedergelegten Anforderungen genügt.

Zertifizierungsstelle CA Interne Stelle oder vertrauenswürdige Dritter, die digitale Zertifikate ausstellen, signieren, revozieren und verwalten.

Zwei-Faktor-Authentifizierung

Eine Zwei-Faktor-Authentifizierung ist jedes Authentifizierungsprotokoll, das erfordert, dass Identität und Rechte auf zwei voneinander unabhängige Arten bestätigt werden.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 17/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

2 Verantwortlichkeiten in Bezug auf Veröffentlichungen und Repositorien

Die SwissSign AG wird ihr(e) Zertifikat(e), CP/CPS-Dokumente, CRLs und diese CA betreffenden Dokumente auf den Websites swisssign.com oder swisssign.net veröffentlichen. Zur Sicherstellung der Integrität und Authentizität müssen alle Dokumente digital signiert werden. Zur Dokumentation des Gültigkeitszeitraums wird eine Versionshistorie beigefügt.

2.1 Dokumentenverzeichnis Die SwissSign AG pflegt sämtliche ihre CAs betreffenden Dokumentationen auf den Websites swisssign.com und swisssign.net. Die Websites sind untereinander durch Links verknüpft, um das reibungslose navigieren zu ermöglichen.

Die SwissSign AG unterhält zwei Websites:

swisssign.net: Diese Website wird für alle Funktionen im Zusammenhang mit Zertifikaten (CRL, LDAP, …) und der Zertifikatsverwaltung verwendet (Antrag, Erneuerung, Revozierung, Download …). Der Zugriff auf diese Website ist reglementiert (rollenbezogene Zugriffskontrolle) und die Kodierung ist so sicher wie möglich.

swisssign.com: Diese Website dient der Informationsverbreitung. Produkt- und Unternehmensinformationen sind hier zu finden. Der Zugriff auf diese Website ist öffentlich.

http://www.llv.li/#/1823/elektronische-signatur Dieser Link verweist zur offiziellen Website des Amts für Kommunikation und elektronische Signaturen

https://www.gesetze.li/konso/2003.215 Gesetz vom 18. September 2003 über elektronische Signaturen (Signaturgesetz; SigG)

https://www.gesetze.li/konso/2004.130 Verordnung vom 1. Juni 2004 über elektronische Signaturen (Signaturverordnung; SigV)

http://pda.etsi.org/pda/queryform.asp Das ETSI hat einen Download-Bereich, in dem Standards wie ETSI 101.456, ETSI, 101.861 und ETSI 101.862 zu finden sind.

2.2 Veröffentlichung von Zertifizierungsinformationen Die SwissSign AG veröffentlicht alle diese CA betreffenden gültigen Dokumentationsfassungen auf der Website swisssign.com bzw. swisssign.net. Diese Website ist die einzige Quelle für die aktuellen Dokumentationsfassungen, und die SwissSign-AG behält sich das Recht vor, unangekündigt neuere Fassungen der Dokumentation zu veröffentlichen.

Für diese CA wird die SwissSign AG eine genehmigte, aktuelle und digital signierte Fassung der folgenden Dokumente veröffentlichen:

• die Zertifizierungspolitik und Aussage über die Zertifizierungspraxen (CP/CPS-Dokument) • den Endbenutzer-Vertrag und die Unterrichtungsunterlagen (AGB) für Zertifikatsinhaber • den Endbenutzer-Vertrag (AGB) für Zertifikaten vertrauende Parteien • Preisangaben

Die SwissSign AG veröffentlicht Informationen, die die durch diese CA ausgestellten Zertifikate betreffen, auf der Website swisssign.net. Die Website swisssign.net und das LDAP-Verzeichnis directory.swisssign.net sind die einzigen autoritativen Quellen für:

• Alle durch diese CA ausgestellten Zertifikate, die öffentlich zugänglich sind. • Die Liste der für ungültig erklärten Zertifikate (CRL) für diese CA. Die CRL kann von der Website swisssign.net heruntergeladen

werden. Die exakte URL ist in jedem durch diese CA und ihre untergeordneten ausstellenden CAs ausgestellten Zertifikate dokumentiert, und zwar im Feld: „CRL Distribution Point“. Genauere Angaben dazu sind Kapitel 7 zu entnehmen.

Die Datenformate, die auf der Website swisssign.net für die von dieser CA ausgestellten Zertifikate und für Revozierungslisten verwendet werden, entsprechen den dazugehörigen Schemadefinitionen, so wie diese in den Empfehlungen entsprechend X.500 definiert sind.

Die Zertifikatsverbreitungsdienste stehen 24 Stunden täglich, 7 Tage die Woche zur Verfügung.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 18/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

2.3 Zeitpunkt und Häufigkeit der Veröffentlichung Die SwissSign AG wird die jeweils aktuelle Fassung sowie alle obsoleten Fassungen der folgenden Veröffentlichungen auf ihrer Website veröffentlichen:

• SwissSign Platinum CP/CPS-Dokument: Dieses Dokument wird mindestens einmal jährlich überprüft. Ist keine Aktualisierung erforderlich, so wird keine neue Fassung veröffentlicht.

SwissSign veröffentlicht folgende Informationen regelmässig:

• Die Listen der für ungültig erklärten Zertifikate (CRLs) für die „SwissSign Qualified Platinum CA“ werden gemäss dem in Kapitel 4.9.7 angegebenen Plan veröffentlicht.

• OCSP-Informationen: Echtzeit. Der OCSP-Responder wird jedes revozierte / gesperrte Zertifikat sofort melden. Vgl. dazu auch Kapitel 4.9.9.

2.4 Zugriffskontrolle für Dokumentverzeichnisse Die LDAP-, CRL- und OCSP-Informationen werden in einem Datenbanksystem verwaltet. Alle Zugriffe auf Daten in diesem Datenbanksystem werden durch die Schnittstelle auf swisssign.net verwaltet und sind nur mit entsprechender Autorisierung zulässig. Welche Art Autorisierung erforderlich ist, hängt davon ab, wie der Prozess ausgeführt wird. Der Verwaltungszugriff erfordert stets eine zertifikatsbasierte Zwei-Faktor-Authentifizierung.

Dieses CP/CPS-Dokument ist allgemein zugänglich auf der Website swisssign.com veröffentlicht. Öffentliche Dokumente sind nur gültig, wenn sie als PDF veröffentlicht und mit den digitalen Signaturen von Zeichnungsbevollmächtigten der SwissSign AG unterzeichnet sind.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 19/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

3 Identifizierung und Authentifizierung

3.1 Namen

3.1.1 Namensformen Der definierte Name (Distinguished Name (DN)) in einem durch diese CA ausgestellten Zertifikat genügt dem X.500 Standard und dem RFC 5280.

Für den definierten Namen ist mindestens ein Feld erforderlich. Dieses Feld muss /CN= sein.

Für den allgemeinen Namen (Common Name (CN)) lässt SwissSign zwei Namensformen zu:

• Echte Namen

Echte Namen werden als /CN='Vorname' optional 'Mittlere Namen' 'Nachname' angegeben

• Vorname, mittlerer Name und Nachname im CN müssen absolut identisch sein mit der Angabe der Namen in den zum Identitätsnachweis vorgelegten Dokumenten. Sonderzeichen sind gemäss Kapitel 3.1.4 zu behandeln. Abkürzungen oder Spitznamen sind verboten. Aus mehreren Wörtern bestehende Namen sind zulässig.

• Die Schreibweise des Namens einer juristischen Person in /CN bzw. in /O muss mit der Angabe des Namens in den gemäss Kapitel 3.2.2 zur Verfügung gestellten Unterlagen absolut identisch sein.

• Handelt es sich bei /CN um den Namen einer juristischen Person, so muss es auch das Feld /O geben und dieses muss mit dem Feld /CN identisch sein.

• Ist ein Feld /O vorhanden, so muss es auch das Feld /C geben.

Die Verwendung von Namen in den Feldern /CN und /O muss autorisiert sein. Das bedeutet:

• Die Verwendung eines echten Namens und seiner Identifikationsinformationen muss gemäss Kapitel 3.2.3 authentifiziert und autorisiert sein.

SubjectAltName ist ein optionales Feld für mit echten Namen ausgestellte Zertifikate. Ist es präsent, so enthält es zumindest eine E-Mail-Adresse.

3.1.2 Erfordernis aussagekräftiger Namen Der im Zertifikat angegebenen Inhaber- und Ausstellernamen MÜSSEN aussagekräftig sein, d. h., der Registrierungsstelle muss ein ordnungsgemässer Nachweis für die bestehende Verbindung zwischen diesen Namen oder Pseudonymen und den dazugehörigen Rechtspersonen vorliegen. Dazu ist es erforderlich, dass die Verwendung eines Namens durch den rechtmässigen Inhaber oder einen gesetzlichen Vertreter des rechtmässigen Inhabers autorisiert ist.

3.1.3 Anonymität oder Pseudonymität von Zertifikatsinhabern Anonymität und Pseudonymität von Zertifikatsinhabern wird nicht unterstützt.

3.1.4 Regeln zur Interpretation verschiedener Namensformen Alle Attribute im definierten Namen, die als UTF8string definiert sind, werden UTF8 kodiert.

In vielen Sprachen gibt es Sonderzeichen, die nicht durch den ASCII-Zeichensatz unterstützt werden, der im Zertifikat zur Angabe des Inhabers verwendet wird. Zur Problemvermeidung können lokale Substitutionsregeln verwendet werden:

• Im Allgemeinen werden nationale Sonderzeichen durch ihr ASCII-Äquivalent dargestellt, d. h. é, è, à, ç zum Beispiel durch e, e, a, c.

• Die deutschen „Umlaut“-Zeichen können anders gehandhabt werden: ä, ö, ü können als ae, oe, ue oder als a, o, u dargestellt werden.

3.1.5 Eindeutigkeit von Namen Im Rahmen der SwissSign Platinum CA – G2 setzen alle CAs die Eindeutigkeit der Inhaberfelder in Zertifikaten durch; das bedeutet, dass alle Zertifikate mit identischen Inhaberfeldern derselben natürlichen oder juristischen Person gehören müssen. Es werden die folgenden Regeln durchgesetzt:

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 20/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

• Alle für natürliche Personen ausgestellten Zertifikate mit identischen Inhabern müssen derselben natürlichen Person gehören. Dies gilt ausdrücklich auch für das Halten revozierter oder abgelaufener Zertifikate.

• Alle für juristische Personen ausgestellten Zertifikate mit identischen Inhabern müssen derselben juristischen Person gehören.

Vgl. dazu auch Kapitel „1.4.1. Freigegebene Zertifikatsverwendungen“.

3.1.6 Erkennung, Authentifizierung und Funktion von Marken SwissSign und ihre Registrierungsstellen behalten sich das Recht vor, Zertifikatsanträge abzulehnen oder Zertifikate zu revozieren, wenn sie beleidigende oder irreführende Informationen oder gesetzlich geschützte Namen enthalten, die möglicherweise die Rechte Dritter verletzen. Die SwissSign AG ist nicht verpflichtet zu überprüfen, dass Namen rechtmässig verwendet werden. Der Abonnent trägt die alleinige Verantwortung dafür, die rechtmässige Verwendung gewählter Namen sicherzustellen.

Die SwissSign AG wird allen nach liechtensteinischem und schweizerischem Recht ergangenen Gerichtsentscheidungen, die sich auf die Verletzung fremder Rechte durch aufgrund dieser CPS ausgestellten Zertifikate beziehen, schnellstmöglich Folge leisten.

3.2 Identitätsüberprüfung bei Neuantrag Die Identitätsüberprüfung bei Neuantrag ist Teil des in Kapitel 4.1 beschriebenen Prozesses der Zertifikatsbeantragung.

3.2.1 Verfahren zur Überprüfung des Besitzes privater Schlüssel Die Registrierungsstellen sind für ihren auf diesem CP/CPS-Dokument beruhenden Betrieb zur Einhaltung der Bestimmungen des schweizerischen Gesetzes über die elektronische Signatur oder dem liechtensteinischem Gesetz über elektronischen Signaturen verpflichtet und müssen den Besitz privater Schlüssel sicherstellen:

SwissSign RA: Der RA-Betreiber und der Antragsteller bezeugen die Erzeugung des Schlüsselpaars persönlich. RA Liechtenstein: Der RA-Betreiber und der Antragsteller bezeugen die Erzeugung des Schlüsselpaars persönlich.

3.2.2 Authentifizierung juristischer Personen Natürliche Personen können den Namen einer juristischen Person verwenden, wenn die juristische Person dies entsprechend autorisiert.

Der definierte Name (DN) eines durch diese CA ausgestellten Zertifikats kann eine Instanz des Organisationsfelds enthalten. Sollte der Antragsteller sich dafür entscheiden, dass das Organisationsfeld Teil des DN sein soll, so sind die folgenden Regeln einzuhalten:

• Die Verwendung des Organisationsfelds bedeutet, dass das Land-Feld ein Pflichtfeld ist. • Der Registrierungsprozess einer aufgrund dieses CP/CPS-Dokuments tätigen Registrierungsstelle muss Bestimmungen zur

Feststellung der Identität einer juristischen Person und zur Autorisierung der Verwendung ihres Namens vorsehen. • Zur Validierung des Namens einer juristischen Person muss der Antragsteller amtliche Unterlagen bezüglich der juristischen

Person vorlegen.

3.2.3 Authentifizierung natürlicher Personen Unter Umständen muss die Verwendung von Namen in verschiedenen Teilen des definierten Namens (DN) durch verschiedene natürliche Personen autorisiert werden. Der Registrierungsprozess einer aufgrund dieses CP/CPS-Dokuments tätigen Registrierungsstelle muss Bestimmungen zur Feststellung der Identitäten der betreffenden natürlichen Personen vorsehen. Dazu ist es erforderlich, dass die Identität aller natürlichen Personen gemäss dem liechtensteinischem Gesetz über elektronische Signaturen (SigG) festgestellt wird. Die in den Registrierungsformularen definierten Regeln lassen sich wie folgt zusammenfassen:

• Das Registrierungsformular muss die persönlichen handschriftlichen Originalunterschriften enthalten oder unter Verwendung qualifizierter Zertifikate gemäss SigG elektronisch signiert sein.

• Die Angaben auf dem Identitätsausweis müssen mit dem Namen und der Unterschrift auf dem Registrierungsformular übereinstimmen.

• Der Wortlaut im Antrag muss bezüglich des/der Vornamen(s) und Nachnamens mit den Identitätsausweisen identisch sein.

Darüber hinaus ist die Identität des Antragstellers (und zwar ausschliesslich des Antragstellers) gemäss diesen zusätzlichen Regeln festzustellen:

• Der Registrierungsprozess muss einen Identifizierungsschritt vorsehen, bei welchem der Antragsteller persönlich anwesend ist. Dieser Schritt kann durchgeführt werden durch: • die den Zertifikatsantrag bearbeitende Registrierungsstelle;

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 21/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

• Die natürliche Person muss einen amtlichen mit einem Foto versehenen Identitätsausweis vorlegen. Der Identifizierungsmitarbeiter fertigt eine hochwertige Kopie oder einen hochwertigen Scan des Ausweispapiers an und bestätigt schriftlich die ordnungsgemässe Durchführung der Identifikation.

• Das Foto im Identitätsausweis wird mit der erschienenen Person verglichen (Gesichtszüge, Alter, Geschlecht und Grösse). • Im Registrierungsprozess ist das /Email= Feld zu überprüfen. Der Antragsteller muss nachweisen, dass er Zugang zum E-Mail-

Konto hat und dort E-Mails empfangen kann.

3.2.4 Nicht überprüfte Zertifikatsinhaberinformationen Alle Informationen über den Zertifikatsinhaber, die gemäss dem liechtensteinischen Gesetz über elektronische Signaturen erforderlich sind, sind ordnungsgemäss zu überprüfen. Angaben, die der Antragsteller darüber hinaus macht, dürfen ignoriert werden.

3.2.5 Überprüfung der Vertretungsvollmacht Der Antragsteller muss aktuelle und gültige Dokumente für den ins Zertifikat aufzunehmenden Namen der Organisation bzw. des Unternehmens vorlegen, vgl. dazu Kapitel 3.2.2. Der Wortlaut des ins Zertifikat aufzunehmenden Namens der Organisation bzw. des Unternehmens muss exakt mit dem Wortlaut in den vorgelegten Dokumenten übereinstimmen.

Gemäss dem liechtensteinischen Gesetz über elektronische Signaturenbedarf die Verwendung des Namens der juristischen Person der Autorisierung durch höchstrangige Vertreter der juristischen Person.

• Die Verwendung des Organisationsnamens einer im Handelsregister eingetragenen juristischen Person bedarf der Autorisierung durch einen oder die Zeichnungsberechtigten, die im Handelsregister eingetragen sind.

• Die Verwendung des Organisationsnamens eines Einzelunternehmers muss durch den in der aktuellen Mehrwertsteuerabrechnung angegebenen Inhaber autorisiert sein.

• Die Verwendung des Organisationsnamens einer Gesellschaft mit Gesellschaftsstatuten muss durch einen in den Gesellschaftsstatuten benannten Gesellschafter autorisiert sein.

• Die Verwendung des Organisationsnamens einer Gemeinde muss durch das zuständige Organ der Gemeinde autorisiert sein, wobei der betreffende Beschluss in Kopie vorzulegen ist.

Die Identifikation dieser natürlichen Personen ist gemäss den in Kapitel 3.2.3 niedergelegten Bestimmungen vorzunehmen.

3.2.6 Kriterien für die Interoperabilität Die wechselseitige Zertifizierung (Cross-Certification) wird nicht durch SwissSign unterstützt.

3.3 Identifizierung und Authentifizierung für Anträge auf Zertifikatserneuerung (Re-Key)

3.3.1 Identifizierung und Authentifizierung für Anträge auf routinemässige Zertifikatserneuerung Gemäss dem liechtensteinischen Gesetz über elektronische Signaturen ist zur Zertifikationserneuerung (Re-Keying) ein Antrag auf Zertifikationserneuerung zu stellen, der mit dem qualifizierten Zertifikat, dessen Erneuerung beantragt wird, digital signiert sein muss.

3.3.2 Identifizierung und Authentifizierung für Anträge auf Zertifikatserneuerung nach Revozierung

Eine Zertifikatserneuerung nach Revozierung ist unzulässig.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 22/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

3.4 Identifizierung und Authentifizierung für Anträge auf Revozierung Die Revozierung/Sperrung eines von dieser CA ausgestellten Zertifikats setzt voraus, dass der Abonnent auf eine der folgenden Weise authentifiziert wird:

• Erfolgreiches Login zum Benutzerprofil. • Nachweis des Besitzes des privaten Schlüssels auf der Website der Registrierungsstelle. • Persönliche Unterschrift auf einem Revozierungsformular. • Persönliches Erscheinen in der Registrierungsstelle; • Angabe eines einmaligen Revozierungsschlüssels auf der Website der Registrierungsstelle.

Nicht alle Registrierungsstellen unterstützen alle Revozierungsmethoden.

Das Verfahren für die Beantragung der Revozierung ist in Kapitel 4.9.3 beschrieben.

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 23/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

4 Betriebsanforderungen für den Zertifikatslebenszyklus

4.1 Zertifikatsantrag

4.1.1 Antragsberechtigte für ein Zertifikat Anträge können von jedem gestellt werden, der die im Registrierungsformular, CP/CPS-Dokument und relevanten Endbenutzer-Vertrag niedergelegten Regeln einhält.

4.1.2 Registrierungsprozess und Verantwortlichkeiten Die Registrierungsstelle muss einen Registrierungsprozess einrichten, der den Anforderungen des Bundesgesetzes über die elektronische Signatur genügt, was jeweils durch jährliche Audits überprüft wird. Im Einzelnen muss sie:

• die Identität des Antragstellers und sämtlicher Personen, die den Zertifikatsantrag autorisieren, gemäss Kapitel 3 feststellen; • sich alle gemäss Kapitel 3 erforderlichen Dokumente vorlegen lassen und überprüfen; • eine personalisierte sichere Signaturerstellungseinheit (SSCD) erstellen und auf sichere Weise dem Antragsteller zuleiten sowie

sicherstellen, dass nur der Antragsteller die Aktivierungsdaten kennt.

4.2 Bearbeitung von Zertifikatsanträgen

4.2.1 Durchführung der Identifizierungs- und Authentifizierungsfunktionen Die Registrierungsstelle stellt die Identität des Antragstellers auf Grundlage der vom Antragsteller vorgelegten Identitätsausweise fest, so wie dies in Kapitel 3.2 dieses Dokuments geregelt ist.

4.2.2 Annahme oder Ablehnung von Zertifikatsanträgen Die Registrierungsstelle genehmigt einen Zertifikatsantrag, sofern sämtliche der folgenden Voraussetzungen erfüllt sind:

• Der Antragsteller hat die Identitätsausweise gemäss Kapitel 3.2.3 vorgelegt; • alle Unterlagen wurden vorgelegt und für echt befunden; • alle Autorisierungen wurden vorgelegt und für echt befunden; • die im Registrierungsformular gemachten Angaben werden für angemessen und vollständig gehalten; • bei der gemäss Kapitel 3.1.5 vorgenommenen Überprüfung der Namenseindeutigkeit wurden keine Widersprüche festgestellt.

Sollte der Antragsteller eine der vorgenannten Voraussetzungen nicht erfüllen oder in sonstiger Weise gegen die Bestimmungen dieses Dokuments verstossen, so muss die SwissSign RA den Antrag auf Zertifikatsignierung ablehnen.

SwissSign behält sich das Recht vor, Zertifikatsanträge ohne Angabe von Gründen abzulehnen.

4.2.3 Bearbeitungsdauer für Zertifikatsanträge Registrierungsstellen müssen ihre Prozesse so gestalten, dass die Bearbeitung eines gewöhnlichen Zertifikatsantrags, dem sämtliche Unterlagen beigefügt sind, nicht länger als zwei Werktage dauert.

Dieser Zeitraum kann sich infolge von Umständen, über welche die Registrierungsstelle keine volle Kontrolle hat, verlängern, zum Beispiel durch:

• Postlaufzeiten • Unvollständige oder falsche Unterlagen • Validierung von Informationen durch externe Stellen

SwissSign Liechtenstein Platinum CP/CPS-Dokument

Klassifizierung: C1 Anwendungsbereich: Global Ausgabedatum: 25.08.2016 24/61 Version: 1.0.2 Speicherung: de_swisssign-li-platinum-cp-cps-v1.0.2.docx

4.3 Zertifikatsausstellung

4.3.1 Von der CA im Rahmen der Zertifikatsausstellung vorzunehmende Handlungen Bei Eingang eines genehmigten Antrags auf Zertifikatsignierung überprüft die SwissSign CA

• die Integrität des Antrags; • die Authentizität und Autorisierung des RA-Betreibers; • den Inhalt der Zertifikatsanträge im Hinblick auf die Einhaltung der technischen Spezifikation gemäss Kapitel 7.1.2.

Ergibt die Überprüfung, dass alle Voraussetzungen erfüllt sind, so stellt die SwissSign CA das beantragte Zertifikat aus.

4.3.2 Mitteilung der Zertifikatsausstellung durch die CA an den Zertifikatsinhaber Die CA kann den Antragsteller auf verschiedene Weisen benachrichtigen:

• Wird das Zertifikat dem Zertifikatsinhaber sofort präsentiert, so ist unter Umständen keine besondere Benachrichtigung erforderlich.