Verschlüsselte Botschaften - eine Einführung - Lange Nacht der Wissenschaften 14. Juni 2003...

-

Upload

aldrick-neller -

Category

Documents

-

view

103 -

download

0

Transcript of Verschlüsselte Botschaften - eine Einführung - Lange Nacht der Wissenschaften 14. Juni 2003...

Verschlüsselte Botschaften Verschlüsselte Botschaften - eine Einführung -- eine Einführung -

Lange Nacht der WissenschaftenLange Nacht der Wissenschaften

14. Juni 200314. Juni 2003

Humboldt-Universität zu BerlinHumboldt-Universität zu BerlinInstitut für MathematikInstitut für MathematikProf. Dr. R.-P. HolzapfelProf. Dr. R.-P. Holzapfel

Die Cäsar – MethodeDie Cäsar – Methode

ABCDEFGHIJKLMNOPQRSTUVWXYZABCDEFGHIJKLMNOPQRSTUVWXYZ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓ ...... ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

DEFGHIJKLMNOPQRSTUVWXYZDEFGHIJKLMNOPQRSTUVWXYZ

Die Verschlüsselung:Die Verschlüsselung:

ABCABC

Die Cäsar – MethodeDie Cäsar – Methode

DEFGHIJKLMNOPQRSTUVWXYZABCDEFGHIJKLMNOPQRSTUVWXYZABC↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓ ...... ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

DEFGHIJKLMNOPQRSTUVWXYZDEFGHIJKLMNOPQRSTUVWXYZ

Die Entschlüsselung:Die Entschlüsselung:

ABCABC

Die Cäsar – MethodeDie Cäsar – Methode

Was ist der Schlüssel?Was ist der Schlüssel?

Der Schlüssel ist die Zahl Der Schlüssel ist die Zahl 33..

Wie viele sinnvolle Schlüssel gibt es für diese Wie viele sinnvolle Schlüssel gibt es für diese Methode?Methode?

Es gibt 26 Schlüssel: Es gibt 26 Schlüssel: 0; 1; 2; …; 250; 1; 2; …; 25..

Davon sind 25 Schlüssel sinnvoll. Davon sind 25 Schlüssel sinnvoll.

Einfache SubstitutionEinfache Substitution

Die Verschlüsselung:Die Verschlüsselung:

Jedem Buchstaben des Alphabets wird ein anderer beliebiger Jedem Buchstaben des Alphabets wird ein anderer beliebiger Buchstabe zugeordnet. Dabei dürfen keine zwei Zeichen durch Buchstabe zugeordnet. Dabei dürfen keine zwei Zeichen durch einen gleichen Buchstaben verschlüsselt werden.einen gleichen Buchstaben verschlüsselt werden.

ABCDEFGHIJKLMNOPQRSTUVWXYZABCDEFGHIJKLMNOPQRSTUVWXYZ↓ ↓ ↓ ↓↓ ↓ ↓ ↓ ...... ↓ ↓ ↓ ↓↓ ↓ ↓ ↓

UIVOGNKLPQRTMSAXCHZYJBFDEWUIVOGNKLPQRTMSAXCHZYJBFDEW

Ein Beispiel:Ein Beispiel:

Was ist der Schlüssel?Was ist der Schlüssel?

Um eine Nachricht zu entschlüsseln, benötigt man die Um eine Nachricht zu entschlüsseln, benötigt man die obige Schablone.obige Schablone.

Wie viele Schlüssel gibt es für diese Methode?Wie viele Schlüssel gibt es für diese Methode?

Es gibt Es gibt 262625252424……221=26! 1=26! Möglichkeiten.Möglichkeiten.

Einfache SubstitutionEinfache Substitution

HäufigkeitenHäufigkeiten

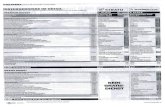

0

2

4

6

8

10

12

14

16

18%

a b c d e f g h i j k l m n o p q r s t u v w x y z

Buchstabe

Zu 51% besteht unsere Sprache aus den Buchstaben des ERNSTL´s.

EnigmaEnigma

EnigmaEnigma

Rotierende Walzen waren so hintereinander geschaltet, dass sie Rotierende Walzen waren so hintereinander geschaltet, dass sie einen Buchstaben mehrfach substituierten. Sie verstellten sich einen Buchstaben mehrfach substituierten. Sie verstellten sich selbst nach einem bestimmten System. Dadurch wurde ein und selbst nach einem bestimmten System. Dadurch wurde ein und der selbe Buchstabe nicht immer von dem gleichen Zeichen der selbe Buchstabe nicht immer von dem gleichen Zeichen verschlüsselt und dadurch empirische Häufigkeiten unterdrückt.verschlüsselt und dadurch empirische Häufigkeiten unterdrückt.

EnigmaEnigma

Es gibt 6 verschiedene Möglichkeiten die sechs Buchstaben zu Es gibt 6 verschiedene Möglichkeiten die sechs Buchstaben zu verschlüsseln.verschlüsseln.

EnigmaEnigma

Durch Hintereinanderschalten erhöht sich die Anzahl der Möglichkeiten Durch Hintereinanderschalten erhöht sich die Anzahl der Möglichkeiten das Sechs-Buchstaben-Alphabet zu verschlüsseln auf 6 das Sechs-Buchstaben-Alphabet zu verschlüsseln auf 6 • • 6 6 • • 6 = 216.6 = 216.

EnigmaEnigma

Durch den Reflektor werden Verschlüsselung und Entschlüsselung zu Durch den Reflektor werden Verschlüsselung und Entschlüsselung zu spiegelverkehrten Prozessen.spiegelverkehrten Prozessen.

Wie viele Möglichkeiten gibt es, um Wie viele Möglichkeiten gibt es, um einen Buchstaben mit der Enigma zu einen Buchstaben mit der Enigma zu

verschlüsseln?verschlüsseln?

WalzenstellungenWalzenstellungen 2626··2626·26 = 17 576 ·26 = 17 576

WalzenlagenWalzenlagen 3! = 63! = 6

SteckerbrettSteckerbrett mitmit 6 6 VerbindungskabelnVerbindungskabeln

100 391 791 500100 391 791 500

GesamtzahlGesamtzahl 10 000 000 000 000 00010 000 000 000 000 000

Der Chinesische RestsatzDer Chinesische RestsatzProblem:Problem:Wir führen parallel zur 7 Tage-Wir führen parallel zur 7 Tage-Woche eine 10 Tage-Woche für Woche eine 10 Tage-Woche für Schüler ein. Diese beginnt am Schüler ein. Diese beginnt am 14. Juni 2003 mit dem 6.Tag 14. Juni 2003 mit dem 6.Tag der 10 Tage-Woche, der also der 10 Tage-Woche, der also mit dem Samstag der 7 Tage-mit dem Samstag der 7 Tage-Woche zusammenfällt. Für Woche zusammenfällt. Für intensiveres Lernen bekommen intensiveres Lernen bekommen die Schüler nur an den Tagen die Schüler nur an den Tagen Ferien, an denen der Samstag Ferien, an denen der Samstag der 7 Tage-Woche mit dem der 7 Tage-Woche mit dem 6.Tag der 10 Tage-Woche 6.Tag der 10 Tage-Woche übereinstimmt.übereinstimmt.Wann haben die Schüler ihren Wann haben die Schüler ihren nächsten Ferientag?nächsten Ferientag?

Der Chinesische RestsatzDer Chinesische Restsatz

heißt (lineares oder auch heißt (lineares oder auch simultanes) Kongruenzsystem,simultanes) Kongruenzsystem,

wobei wobei mm und und nn natürliche natürliche Zahlen und Zahlen und aa und und bb ganze ganze Zahlen sind.Zahlen sind.

Chinesischer Restsatz oder Satz über simultane Chinesischer Restsatz oder Satz über simultane Kongruenzen:Kongruenzen:

m, nm, nℕℕ seien teilerfremd, dann gilt: es existiert eine Lösung seien teilerfremd, dann gilt: es existiert eine Lösung xx00 des Kongruenzsystems,des Kongruenzsystems,

xx00 ist eindeutig bestimmt ist eindeutig bestimmt modulo (mmodulo (m‧ ‧ n)n) undund xx00++ℤ‧ ℤ‧ mm‧ ‧ nn sind alle sind alle Lösungen des Systems.Lösungen des Systems.

nbx

max

mod

mod

Der Chinesische RestsatzDer Chinesische Restsatz

Vielen Dank für Ihr Vielen Dank für Ihr Interesse!Interesse!