ZIDline 01

-

Upload

vienna-university-of-technology -

Category

Documents

-

view

228 -

download

4

description

Transcript of ZIDline 01

Nr. 1 / Juni 1999

INFORMATIONEN DES ZENTRALEN INFORMATIKDIENSTES DER TU WIEN

Netz- und Systemsicherheit

Statusbericht Telekommunikationsanlage

Linux – eine Alternative ?

Entwicklung Internet-Service für Studierende

Seite 2 – Juni 1999 – ZIDline 1

Inhalt

Netz- und Systemsicherheit . . . . . . . . . . . . . . . . . . . . . . 3

Firewall und Internet Security an der TU Wien . . . . . . . 6

Plattformunterstützung durch die AbteilungStandardsoftware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

Statusbericht Telekommunikationsanlage . . . . . . . . . . 10

Verrechnung der Telefonentgelte . . . . . . . . . . . . . . . . . 14

Erfahrungen mit SGI Origin2000 . . . . . . . . . . . . . . . . 17

Linux, eine Alternative ? . . . . . . . . . . . . . . . . . . . . . . . 19

Windows 2000 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

10 Jahre Wählleitungen . . . . . . . . . . . . . . . . . . . . . . . . 28

Das Internetservice für Studierende der TU Wien . . . . 35

Wie schnell sind schnelleFourier-Transformationen ? . . . . . . . . . . . . . . . . . . . . . 43

Personelle Veränderungen . . . . . . . . . . . . . . . . . . . . . . 48

Server-Zertifikate des Zentralen Informatikdienstes . . 49

Wählleitungen / Auskünfte, Störungsmeldungen /Öffnungszeiten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

Personalverzeichnis, Telefonliste, E-Mail-Adressen . . 51

Impressum/Offenlegunggemäߧ25Mediengesetz:

Herausgeber, Medieninhaber:Zentraler Informatikdienstder Technischen Universität Wien

Grundlegende Richtung: Mitteilungen des ZentralenInformatikdienstesder Technischen Universität Wien

Redaktion: Irmgard Husinsky

Adresse: Technische Universität Wien,Wiedner Hauptstraße 8-10, A-1040 WienTel.: (01) 58801-42014, 42001Fax: (01) 58801-42099E-Mail: [email protected]: http://www.zid.tuwien.ac.at/zidline/

Druck: HTU Wirtschaftsbetriebe GmbH,1040 Wien, Tel.: (01) 5863316

Editorial

Sie haben vielleicht die Zeitschriftschon seit längerer Zeit abonniert und die Zusendung ei-ner neuen Ausgabe erwartet. Was Sie nun in Händen hal-ten, ist die erste Ausgabe der ZIDline, der Nach-folgezeitschrift der PIPELINE, die nicht mehr fortgesetztwird. Im Zuge des Inkrafttretens des neuen Universi-tätsorganisationsgesetzes an der Technischen Universitätam 1. 1. 1999 wurde das EDV-Zentrum zum Zentralen In-formatikdienst (kurz: ZID). Diese Gelegenheit haben wirergriffen, unsere traditionsreiche Zeitschrift mit einemneuen Namen und modernisiertem Layout zu versehen.

Ein wesentlicher Punkt der Öffentlichkeitsarbeit desZentralen Informatikdienstes ist die Präsentation im Web,wo Information zu allen Diensten des ZID sowie Newsangeboten und laufend aktualisiert werden. Das monatli-che Mitteilungsblatt informiert die Institutsvorstände undFunktionäre der TU Wien über das jeweils Neueste inKürze. Zur Dokumentation der Verwendung der zentralenApplikationsserver des ZID wird alljährlich eine Bro-schüre mit Berichten über die größten Anwenderprojekteerstellt. Zu aktuellen Themen werden Veranstaltungen or-ganisiert.

Für aktuelle Meldungen, zum Nachschlagen von Infor-mationen, Anleitungen etc. ist das Web das geeigneteMedium. In unserer Zeitung, die zweimal jährlich er-scheinen wird, wollen wir uns auf Analysen und Hinter-grundberichte konzentrieren und Schwerpunkte behan-deln. Selbstverständlich gibt es weiterhin auch eine Web-Version.

Wir bemühen uns ab sofort, die neue deutsche Recht-schreibung konsequent anzuwenden.

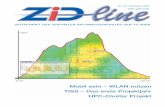

Kurz zum Inhalt dieser Ausgabe: Ein Schwerpunkt istdie zunehmende Bedeutung von Sicherheitsmechanismenin Rechnernetzen. Das Titelbild zeigt einen Ausschnittaus der geplanten Lösung mit einem Firewall. Ausführli-che Berichte dokumentieren die Entwicklung des Inter-net-Service für Studierende und des Wählleitungszugangszur TU Wien. Ferner finden Sie aktuelle Informationenzum Status der Telekommunikationsanlage der TU Wienund der Plattformunterstützung der Abteilung Standard-software. Analysen gibt es zu den Themen Linux undWindows 2000.

Die Zusendung dieser ZIDline erfolgt an alle Abon-nenten der PIPELINE, wobei wir versucht haben, auchden neuen Instituten und Abteilungen an der TU die ent-sprechenden Personen zuzuordnen. Bitte teilen Sie unsmit, falls Ihre Adresse nicht mehr richtig ist (per E-Mail:[email protected], per Telefon: 58801-42014 oderüber die Web-Seite der ZIDline: http://www.zid.

tuwien.ac.at/zidline/).

Ich würde mich auch über Rückmeldungen freuen, wieIhnen die neue ZIDline gefällt.

Irmgard Husinsky

Netz- undSystemsicherheitUdo Linauer

Am Zentralen Informatikdienst der Technischen Universität Wien wurde mit Beginn des heurigenJahres die Position eines Beauftragten für Netz- und Systemsicherheit geschaffen.

Die Beweggründe dafür waren vielfältig, zum Erstenfinden wir bei uns durch die vorgegebenen Aufgaben ei-nen besonders intensiven und weit ausgebauten Einsatzvon EDV jeglicher Art vor. Dieser Größe zollten Hackerwie auch E-Mail-Spammer wiederholt Tribut. Die Ha-ckerproblematik schafft tagesaktuell viele Aufgaben fürden Sicherheitsbeauftragten: reaktive � das Aufspürenvon Hackern und betroffenen Rechnern � wie auch aktiveBeratung bei der Installation, Security-Checks, Fire-walls und vieles mehr. Weitere Bedrohungen gehen vonTrojanischen Pferden und Viren aus. Mindestens eben-so wichtig ist aber auch der Bedarf an Sicherheitskon-zepten im größeren Rahmen, zeitlich wie auch organisa-torisch. Verschlüsselung, digitale Signaturen und Zer-tifikate sind Gesprächsthema für eine breite Öffentlich-keit. Die Adaption für die Technische Universität Wienzählt zu den Agenden des Sicherheitsbeauftragten. Esbleiben zuletzt noch die Bereitstellung von redigierten In-formationen und die Organisation von Informationsver-anstaltungen als weitere interessante Betätigungsfelderzu erwähnen.

Die Hackerproblematik (UNIX)

Wie bereits erwähnt, kommt es laufend zu Hacker-attacken auf Rechner an der TU Wien. Die Attacken tre-ten schubweise auf und konzentrieren sich zur Zeit vor-wiegend auf Computer mit dem Betriebssystem Linux.Ein nicht geringer Teil führt zum Erfolg (seit Beginn desJahres wurden mir ca. 30 Fälle bekannt). Neben demVerlust der Kontrolle über den eigenen Computer ist dasvielleicht größte ˜rgernis, dass �gehackte� Rechner alsBasis für weitere Attacken benutzt werden, was zu vie-len, teils wütenden E-Mails von Dritten führt. Es zeigtesich, dass auch professionelle Systemadministratorendurch diese neue Problematik vor große Probleme ge-stellt wurden, denen sie trotz ihrer hohen Fachkompetenznicht immer gewachsen waren. Mitarbeiter, für die dieBetreuung von Rechnern nur eine Nebenbeschäftigungdarstellt, haben dementsprechend noch mehr Bedarf anHilfe, wobei meistens, gleichgültig ob es sich um Voll-zeit- oder Teilzeitadministratoren handelte, Problembe-

wusstsein vorhanden war, im gleichen Atemzug aberZeitmangel als häufigstes Argument für Mängel benanntwurde. Der Aufwand, der getrieben werden muss, um zu-mindest bei den wichtigsten sicherheitsrelevanten Berei-chen am Stand der Technik zu bleiben, ist tatsächlichenorm. Der schnelle Wechsel von Programmversionenund das fast noch schnellere Auffinden von Schwachstel-len in neuen Versionen durch Hacker verlangen nach ei-ner steten Beobachtung einschlägiger Informations-quellen. Hierbei kann man davon ausgehen, dass im All-gemeinen Neuigkeiten zuallererst in diversen Foren imInternet publiziert werden (Newsgroups: news://

comp.security.unix, Web: http://www.cert.org/etc.). Man kann sich also nicht darauf verlassen, vomHersteller oder Servicepartner rechtzeitig informiert zuwerden. Bei Freeware und Public Domain ist solche Un-terstützung zumeist gar nicht vorgesehen. Die Menge derangebotenen Informationen ist immens und verlangt sehroft genaue Kenntnis der Betriebssysteme und Applikatio-nen. Da ich natürlich nicht alle Betriebssysteme und Ap-plikationen gleich gut beherrschen kann, sehe ich hiermeine Aufgabe in der Vermittlung zwischen hilfesuchen-den Mitarbeitern oder auch Studenten und den kompeten-ten Mitarbeitern am Zentralen Informatikdienst.

Welche Hilfe kann ich Ihnen darüber hinaus anbieten?Zwei wesentliche Merkmale machen einen �sicheren�Rechner aus: einerseits eine saubere Installation, anderer-seits die kontinuierliche Wartung und Überprüfung desSystems. Installation Guides gibt es jede Menge, Ver-weise auf ausgewählt gute Informationen können Sieunter http://www.zid.tuwien.ac.at/security/

security.html für Windows NT und Linux finden.Wartung ist notwendig, Patches müssen eingespielt wer-den, Zugriffsrechte müssen den Gegebenheiten angepasstwerden. Als hilfreich beim Auffinden von Schwachstel-len erwiesen sich Programme für Security Checks,Portscans und dergleichen (z.B. Satan). Um Ihnen beider Wartung Ihrer Systeme behilflich zu sein, beschlos-sen wir, solche Systeme zu evaluieren und ein geeignetesanzuschaffen. Der Evaluationsprozess ist noch nicht ab-geschlossen, sehr bald aber werden wir Ihnen eine kos-tenlose Sicherheitsüberprüfung Ihrer Systeme und diedazugehörige Beratung als Service anbieten können.

ZIDline 1 – Juni 1999 – Seite 3

Die Hackerproblematik(MS Windows) und Viren

Während auf UNIX-Systemen Hacker primär durchmehr oder weniger brutale Attacken auf Schwächen inder Software (imapd, mountd, ftpd etc.) Zugriff erlangen,gelingt es ihnen bei MS Windows-PCs zumeist durch dieVerbreitung manipulierter Software, sogenannter Trojani-scher Pferde (z.B. �NetBus�, �Back Orifice�, siehe auchhttp://www.symantec.com/avcenter/warn/

backorifice.html). Die Folgen sind dieselben, dasAuffinden am besten mittels Port Scanner zu erreichen(s.o.).

Viren sind beinahe ausschließlich auf Rechnern mitBetriebssystemen von Microsoft zu finden. Im Wider-spruch zu den häufigen Pressemeldungen über diverseKillerviren steht die geringe Anzahl solcher Meldungenaus dem Bereich der TU Wien, zumindest mir gegenüber.Da ich nicht glaube, dass wir gegen Viren immun sind,empfehle ich, Antivirensoftware in Kombination mit ei-nem den Umständen angepassten Backupkonzept flä-chendeckend einzusetzen. Die Kosten dafür sind gering.(Software z. B. unter http://swd.tuwien.ac.at/

css/angebot.html). Man unterscheidet zwischenScanner und Shields. Virenscanner durchsuchen neuein-zuspielende Software (E-Mail, Web, Disketten) nach be-kannten Viren. Klarerweise muss die Datenbank derbekannten Viren immer auf aktuellem Stand gehaltenwerden. Die Erkennungsrate ist hoch, der Aufwand fürdas Update der Virendatenbank nicht gering. Um demAdministrator zu entlasten, kommen vermehrt Update-Automatismen zum Einsatz. Virenschilder (Shields) ver-suchen, typische Symptome von Virenbefall zu erkennen.Es wird also nicht nach fixen Mustern gesucht sondernvielmehr nach allgemeinen, wie etwa die Veränderungder Größe von Dateien. Der Vorteil dieser Methode be-steht darin, dass prinzipiell auch brandneue, unbekannteViren erkannt werden können, zu ihren Schwächen zählt,dass es durchaus auch zu Fehlalarmen kommen kann.

Firewalls

Aus dem Blickwinkel des Sicherheitsbeauftragten istdie Sicherung eines weitgehend dezentral organisiertenNetzes (dazu zähle ich die freie Wahl der Hardware, derBetriebssysteme etc. auf Institutsebene), das möglichstviele Freiheiten gestattet (Betrieb eines Mail-Servers,Proxys u.ä.), eine diffizile Aufgabe. Trotz dieser Vorga-ben muss die Anzahl der sicherheitsrelevanten Vorfällegesenkt werden. Um dies zu erreichen, müssen wir, wiebereits beschrieben, die Qualität der installierten Systemeverbessern. Hilfreich bei der Erhöhung der Systemsicher-heit ist der Einsatz von Firewalls und ähnlichen Werk-zeugen (z. B.: Packet Filter). Institutsfirewalls sindbereits auf Eigeninitiative im Einsatz und leisten guteDienste. Meiner Meinung nach ist das Institut auch diegeeignete Organisationseinheit für den Einsatz eines Fire-walls. Universitätsweit können nur einige wenige Proto-kolle oder Services durch einen Firewall gesperrt werden,vor allem das Abblocken von Denial of Service Attacksfür den ganzen Campus ist auf dieser Ebene sinnvoll.Auf Institutsebene kann viel restriktiver festgelegt wer-

den, was gebraucht wird und was nicht. Ein derartigesKonzept kann aber nur vom Institut selbst implementiertund in Folge gewartet werden. Der Betreiber des TUNETstellt die geeignete Netzstruktur zur Verfügung, der Si-cherheitsbeauftragte kann beratend tätig sein.

Verschlüsselung, digitaleSignaturen und Zertifikate

Bei vielen beobachteten Hackerattacken wurden Pass-wort-Sniffer installiert. Auf diese Weise konnten die Ha-cker auch Zugang zu an sich �sicheren� Rechnern erlan-gen. Unverschlüsselte E-Mails können bei der Übertra-gung wie auch am Mail-Server auf einfache Weise vonUnberechtigten gelesen werden. Es scheint uns daher an-gebracht, daran zu arbeiten, den Mitarbeitern und Studen-ten optimale Bedingungen für den Einsatz von Ver-schlüsselungstechnologien für die sichere Datenkommu-nikation zu bieten. Da eine abschließende Berurteilungüber die Art des Einsatzes von solchen Technologien aufder Technischen Universität Wien noch nicht zur Verfü-gung steht, möchte ich zur Einstimmung mit einer klei-nen Einführung zu gebräuchlichen Kryptoverfahrenfortfahren. Ich werde dabei an dieser Stelle nicht im De-tail auf spezielle Programme oder Protokolle eingehen(Übersicht Tabelle 1) sondern versuchen, wichtige Be-griffe und Problematiken allgemein zu behandeln.

Login,Filetransfer

Mail Web Ecash

Applicationlayer

SSH,Kerberos

PGP,S/MIME, PEM

HTTPS,SHTTP SET

Transportlayer SSL, TLS

Internetlayer IPsec, SKIP

Networklayer Krypto-Boxes, Hardware-Encryption

Tab.1: vereinfachtes OSI-Schichtenmodell

Verschlüsselung kann auf unterschiedlichen logischenEbenen des Datenverkehrs zum Einsatz kommen. Vielender gebräuchlichen Technologien gemeinsam ist die Ver-wendung von asymmetrischen Verschlüsselungsverfahren.

Asymmetrische Verschlüsselungsverfahren

Asymmetrische Verschlüsselungsverfahren basierenauf einem mathematisch zusammenhängenden Schlüssel-paar, wobei der eine Schlüssel zum Verschlüsseln, derandere zum Entschlüsseln verwendet wird. Bei ausrei-chender Schlüssellänge kann man keinen der beidenSchlüssel aus dem jeweils anderen rechnerisch ermitteln.Beide Schlüssel eignen sich sowohl zum Ver- als auchzum Entschlüsseln, allerdings kann ein mittels eines derbeiden Schlüssel erzeugtes Kryptogramm (verschlüssel-ter Text) nur mit dem jeweils anderen wieder entschlüs-selt werden. Einer der beiden Schlüssel wird alsChiffrierschlüssel öffentlich bekanntgegeben und alsPublic Key (PK) bezeichnet. Der andere, der zum Ent-schlüsseln dient, wird von seinem Besitzer geheimgehal-ten und deshalb auch Secret Key (SK) genannt.

Seite 4 – Juni 1999 – ZIDline 1

Möchte ein Sender S einem Empfänger R eine gehei-me Nachricht schicken, muss er sich zunächst den PublicKey des Empfängers (PKR) verschaffen. Dies kann überE-Mail oder einen Key Server geschehen. Der Senderverschlüsselt seine Nachricht mit diesem PKR undschickt das Kryptogramm an R. Da nur R den passendenSecret Key SKR besitzt, kann auch nur er mit diesem dieNachricht wieder entschlüsseln. Die Übermittlung desPublic Keys (PKR) beim Erstkontakt ist unkritisch, dadieser nicht zum Entschlüsseln verwendet werden kann.Dies ist der große Vorteil gegenüber symmetrischen Ver-fahren, bei denen die Übermittlung des Schlüssels ver-traulich sein muss. Es existiert nämlich nur ein Schlüssel,der sowohl zum Verschlüsseln als auch zum Entschlüs-seln verwendet wird. Fällt allerdings SKR in falsche Hän-de, gilt das Schlüsselpaar als kompromittiert und kannnicht mehr verwendet werden. Ein großer Nachteil ge-genüber symmetrischen Verfahren besteht im hohen Re-chenaufwand und der damit verbundenen niedrigenPerformance. Es werden daher oft kombinierte Verfahrenverwendet, bei denen ein einmaliger, mit dem asymmetri-schen Schlüssel verschlüsselter, symmetrischer SessionKey zwischen den beiden Kommunikationspartnern aus-getauscht wird, der in Folge zur Verschlüsselung derKommunikation dient (z.B. SSL).

symmetrisch asymmetrisch

DES, TripleDES, IDEA, CAST,Blowfish

RSA,DH/DSS (Diffie Hellmann)

Typische Schlüssellänge:40, 56, 128, 168

Typische Schlüssellänge:512, 768, 1024, 2048, 4096

Tab.2: Verschlüsselungsverfahren

Die Schlüssellänge erlaubt keinen direkten Schluss aufdie Schlüsselstärke, so ist laut Phil Zimmermann, demSchöpfer von PGP, ein RSA-Schlüssel der Länge 3000in etwa gleich schwer zu brechen wie ein TripleDES-Schlüssel mit der Länge 168. Bei kombinierten Verfahrenist dieses Faktum zu beachten, da eine falsche Wahl derSchlüssellängen die Sicherheit nicht erhöht, sehr wohlaber die Verschlüsselungsdauer.

Digitale Signaturen

Einige Public Key-Verfahren eignen sich auch zumErzeugen sogenannter digitaler Signaturen. Eine digitaleSignatur wird an die Nachricht oder Datei angehängt undgewährleistet einerseits deren Unverändertheit (Integri-tät), andererseits die Identität des Senders. Damit ist sieder echten Unterschrift insofern überlegen, als diese nichtin solch hohem Grad garantiert, dass der unterzeichneteText nachträglich nicht mehr manipuliert werden kann.Wie funktioniert die digitale Signatur?

Von der Nachricht wird mittels einer Einweg-Hash-funktion eine Prüfsumme (Fingerprint) gebildet. Zu die-sen Hash-Funktionen zählen MD5, SHA1 und RI-PEMD160. Die Art der Hashfunktion garantiert, dasseine geringfügige ˜nderung der Nachricht (z.B. Datum)eine markante ˜nderung des Fingerprints zur Folge hat.Es ist also fast unmöglich, die Nachricht sinnvoll zu ver-ändern, ohne den Fingerprint zu verändern. Der Finger-print kann als sicheres Siegel für die Unverfälschtheit derNachricht M angenommen werden. Im nächsten Schritt

wird der Fingerprint mit dem Secret Key SKS desSenders S verschlüsselt. Dies stellt sicher, dass M auchwirklich von S signiert wurde. Der Empfänger kann dieSignatur nur mit dem passenden Public Key PKS desSenders S wieder entschlüsseln. Da aber nur S SKS be-sitzt, ist sichergestellt, dass M auch nur von S signiertworden sein kann.

Probleme der Public Key-Verfahren® Zertifizierung

Noch vor dem bereits erwähnten hohen Rechenauf-wand, ist das Hauptproblem die Sicherstellung der Identi-täten von R und S. Die meisten Programme erlauben einelokale Schlüsselgenerierung (z. B.: PGP, OpenSSL (siehehttp://www.openssl.org/)), wobei die Identifizie-rung meist über Namen der Person bzw. des Servers undE-Mail-Adresse erfolgt. Es ist also leicht, sich für eineandere Person auszugeben, indem man bei der Schlüssel-generierung einen fremden Namen verwendet. Analogkann ein fremder Hostname verwendet werden. Ist einsolchermaßen gefälschter Schlüssel einmal akzeptiert,greift die Sicherheit durch den einmaligen Secure KeySK nicht mehr. Es sollten daher zur Gewährleistung derAuthentizität immer zwei von einander unabhängige In-formationskanäle verwendet werden (E-Mail und Tele-fon, Home Page und FAX etc.). Da der Aufwand dazumit der Anzahl der Schlüssel zunehmend steigt, wurdenzwei unterschiedliche Ansätze zur Lösung dieser Proble-matik entwickelt.

Der Eine wird Web of Trust genannt. Es werden da-bei nur Schlüssel persönlich bekannter Personen akzep-tiert, bzw. Schlüssel, die von solchen Bekannten ak-zeptiert werden. Auch dieser Vorgang nennt sich Signie-ren, da man tatsächlich den fremden Public Key mit sei-nem eigenen Secret Key unterschreibt. Die bestätigendeUnterschrift wird als Zertifikat bezeichnet. Dieses de-zentrale Netzwerk lebt von der Ehrlichkeit seiner Mit-glieder und hat sich beim Einsatz von PGP als gut funk-tionierend erwiesen.

Beim zweiten Ansatz übernimmt eine zentrale Zertifi-zierungsstelle � Certificate Authority (CA) � die Zerti-fizierung. Eine (oder mehrere) Registrierungsstellen �Registration Authority (RA) � überprüfen die Identitätder Teilnehmer und leiten deren Schlüssel an die Certifi-cate Authority zur Zertifizierung weiter, sofern keineVerstöße gegen die Policy vorliegen. In dieser Policywerden Rechte und Pflichten von Certificate Authorityund Kunden definiert, wie z. B: Bestimmungen zur Qua-lität der Schlüssel, Sicherheitsvorkehrungen der CA, so-wie der Betrieb eines Key Servers zur Publikation neuerund Rückruf nicht mehr gültiger Schlüssel.

Certificate Authority und Registration Authority kön-nen gegebenenfalls in derselben Institution realisiert wer-den. Vorteil dieser Methode ist die bessere Überprüfungder Schlüssel, deren Güte auch durch die Definition inder Policy festgelegt und nachlesbar ist, sowie der Um-stand, dass man sich nur mehr über die Vertrauenswür-digkeit einer Stelle, nämlich der CA, informieren muss.Da im Rahmen der Kommerzialisierung der Kryptotech-niken (E-Commerce, E-Government) in nächster Zeitauch bei uns gesetzliche Regelungen zu erwarten sind,kann von einer gewissen Qualität dieser Services ausge-

ZIDline 1 – Juni 1999 – Seite 5

gangen werden. Der organisatorische Aufwand der Schlüs-selverwaltung wandert vom Benutzer zur Zertifizierungs-stelle, die in der Regel dafür ein Entgelt verlangen wird.Relativ neu, und durch das strenge deutsche Signaturge-setz (1997) gefördert, ist der technisch an sich vernünfti-ge Einsatz von Chipkarten zur sicheren Speicherung desSecret Keys. Kolportierte Preise von öS 800.-/Jahr für einZertifikat auf der Chipkarte exklusive der Kosten für dieChipkartenleser lassen jedoch erwarten, dass der Einsatzvorerst auf gewisse sensitive Bereiche beschränkt bleibt(E-Government). Ein geplanter Einsatzbereich ist derEinsatz von Zertifikaten als Ersatz für die TAN-Briefe imE-Banking. Es sollte an dieser Stelle wiederholt werden,dass das Service der Zertifizierungsstelle primär dieÜberprüfung der Identität einer Person und der eindeuti-

gen Zugehörigkeit eines Schlüssels zu dieser Person ist.Die Korrektheit dieser Angaben bestätigt sie durch einZertifikat. Zertifizierung per E-Mail-Anfragen, wie sie injüngster Zeit immer häufiger angeboten wird, ist daherein Humbug und gefährdet den Erfolg dieser an sichgroßartigen Technologie.

Quellen und AdressenSecurity Home Page am ZID:http://www.zid.tuwien.ac.at/security/

E-Mail: [email protected]

Firewall und Internet Securityan der TU WienElisabeth Donnaberger, Johann Kainrath

Um die Integrität eines Netzwerkes zu sichern, muss in die Netzwerkinfrastruktur – neben der im-plizit vorhandenen – zusätzlich Sicherheit etwa in der Form eines Firewalls implementiert werden.Dies kann durch eine eigene dedizierte Hardware oder den Einsatz einer Firewall-Software auf ei-ner Plattform wie Gateway-Maschinen (Router, Rechner mit mehreren Interfaces) geschehen.

Firewalls bieten Sicherheit beim Management und beider Kontrolle aller Verbindungen zwischen verschiede-nen Netzwerkbereichen bzw. Netzwerksegmenten. Typi-scherweise verfügt ein Firewall über mehrere Interfaces(gleich einem Router), wobei man die innere durch denFirewall abgesicherte Zone das Inside Network (oderauch �Protected Network�) nennt. Im Falle der TU Wienist dies das TUNET. Die Seite gegenüber, also außerhalbdes Firewalls, stellt das Outside Network (oder auch�Unprotected Network�) dar, an der TU Wien im Kon-kreten der Internet-Anschluss zum ACOnet bzw. IBMGlobal Network. Neben diesen Netzwerkbereichen kannein Firewall auch weitere mehr oder weniger geschützteSegmente (sprich Interfaces) haben, diese nennt man Pe-rimeter Netzwerkbereiche. Hauptaufgaben eines Firewallssind die Erkennung und der Schutz vor Angriffen aufNetzwerk- bis hin zur Applikationsebene (Abwehr vonDenial of Service Attacken, Verhinderung von Mail-Spams und Port Scans). Methoden zur Kontrolle des Da-tenflusses reichen von einfachen Access-Listen auf Rou-tern (�stateless� Packet Filtering, jedes einzelneDatenpaket muss für sich bestimmte Kriterien erfüllen)bis hin zu sogenannten �Stateful Packet� Filtering Me-thoden (kein Paket kann den Firewall passieren, welches

nicht einer Verbindung zuordenbar ist bzw. einen defi-nierten Status hat). Alle Versuche, den Firewall unerlaubtzu durchdringen, werden mit entsprechenden Logging-Mechanismen aufgezeichnet.

Content Filtering und Network Address Translationsind nur einige weitere Möglichkeiten zur Steigerung derSicherheit im internen Netzwerk-Bereich.

Wie im gesamten Internet traten auch an der TU Wienin der Vergangenheit Vorfälle im Netzwerk auf, die demThema Sicherheit in Rechnernetzwerken angehören. Zuden häufigsten Attacken neben echten Einbrüchen inRechner gehören sogenannte Denial of Service Attackenund Mail-Spamming. Schon alleine um einige dieser ge-zielten Attacken auf die Verfügbarkeit von Netzwerk-diensten abwehren zu können, muss aus der Sicht desNetzwerkbetreibers mit proaktivem Management auf po-tentielle Angriffe reagiert werden. State-of-the-Art inheutigen Netzwerken ist der Einsatz von Firewalls.

Die konkrete Implementierung eines Firewalls in einso komplexes Netz wie das der TU Wien muss jedoch imVorfeld genau durchdacht sein. So ist eine sogenannteSecurity Policy für die gesamte TU Wien von der Tech-

Seite 6 – Juni 1999 – ZIDline 1

nischen Universität selbst zu diskutieren und zu installie-ren, ohne deren Vorhandensein der sinnvolle Einsatzeines Firewalls in Frage gestellt ist. Dies ist auch die vor-herrschende Meinung bei praktisch allen Internet Service-providern. Eine besondere Komplexität ergibt sichdadurch, dass die TU Wien über eine redundante Inter-net-Anbindung an zwei Serviceprovider (ACOnet, IBMGlobal Network) verfügt.

Ein Firewall darf auf keinen Fall die im Netz imple-mentierte Redundanz und somit Service-Qualität für sei-ne Benutzer zunichte machen, und natürlich auch nichtdie Performance des Netzes schmälern sondern er sollteja die von Instituten und Organisationen der TU Wienüber das Netz zur Verfügung gestellten Services (Mail,News, WWW und FTP Services, kritische allgemeineServices wie Nameservice und Timeservice) in höchst-möglichem Maße schützen.

Um diesen Schutz bieten zu können und nicht-autorisierte Verbindungen zwischen Netzwerkbereichenzu verhindern, muss sämtlicher Verkehr durch den Fire-wall laufen. Nur dadurch ist eine Kontrolle sicherzustel-len. Da bei solch einer richtigen Firewall-Implemen-tierung kein direkter Verkehr von außen nach innen mög-lich ist, muss eine Zone existieren, wo interne und exter-ne Systeme miteinander kommunizieren können. Dieserneutrale Meeting Point wird durch die sogenannte DMZ

(Demilitarized Zone) realisiert. Typischerweise sind indiesem Perimeter Netzwerkbereich WWW, FTP undMail-Server für die Outside Internet Services angesiedelt.Man spricht dabei in speziellen Fällen auch von Bas-tionsrechnern. Hier sind auch die Nameserver für die vonaußen kommenden (quasi öffentlichen) Anfragen plat-ziert. Dieses sogenannte Perimeter Network kann mit un-terschiedlichem Sicherheitslevel konfiguriert werden.Dies ist mit höchster Sicherheitsstufe gleich dem InsideNetwork bis hin zur geringsten des Outside Networkmöglich.

Der Verkehrsfluss durch den Firewall teilt sich imWesentlichen in zwei Arten von Verbindungen (Connec-tions). Bei Outbound Connections sitzt der Client (Initia-tor einer Verbindung) quasi auf einem Interface mit einerhöheren Sicherheitsstufe als der Server (Empfänger). DasInterface mit der höchsten Sicherheitsstufe ist immer dasInterface zum Inside Network, das mit der niedrigstenzum Outside Network. Die Demilitarized Zone im Peri-meter Netzwerkbereich kann je nach Erfordernissen zwi-schen diesen Sicherheitsstufen variieren. Inbound Con-nections (Verbindungen von außen nach innen, i.e. Ver-bindungen, wo der Initiator in einem Netzwerk mit gerin-gerer Sicherheit sitzt als der Empfänger) sind bis aufexplizit erlaubte (sogenannte Conduits) verboten. Im Sze-nario der TU Wien, wie in der gezeigten Abbildung dar-

gestellt, handelt es sich beimOutside Network um das Internet(ACOnet, IBM Global Network),das Inside Network umfasst dasTUNET. In der DMZ sind vorerstder Mail-Bastionsrechner sowieein externes Nameserver-Paar (tu-namec, tunamed) angesiedelt. Einweiterer Vorteil dieser DNS Rea-lisierung ist, dass die internen Na-meserver von außen nicht mehrdirekt erreichbar sind und dahernicht direkt Hackerattacken aus-geliefert sind. Ein weiterer Bau-stein zur Steigerung derNetzwerksicherheit ist NAT (Net-work Address Translation). Ur-sprünglich wurde NAT ent-wickelt, um der immer größerwerdenden Knappheit an IP-Adressen im Internet entgegenzu-wirken, damit können interne IP-Adressen in weltweit im Internetgültige Adressen umgewandeltwerden. Durch den Einsatz vonNAT in Verbindung mit externenNameservern in der DMZ kanndie interne Netzwerktopologieund die IP-Domain versteckt wer-den und dem Internet gegenübersomit eine komplett andere Sicht-weise des Netzes präsentiert (vor-gespiegelt) werden. Damit sindHackerattacken durch Nichtkennt-nis der exakten Netzwerkinfra-strukur zusätzliche Barrieren inden Weg gestellt.

ZIDline 1 – Juni 1999 – Seite 7

100 MBit/s

DMZ

Mail-Bastions-rechner

Internet

100 MBit/s

TUNET

WWW/FTP Services

Perimeter Network(Demilitarized Zone)

Inside Network

externe Nameserver

Outside Network

SMTP

DNS

Firewall und Internet Security

Firewall

No Direct InboundSMTP

Connections

OutboundSMTP

ConnectionsOK

NAT (Network Address Translation)

Packet FilteringDenial of Service AttacksMail SpamsPorts Scans 2x

Firewall

All diese Maßnahmen sollen neben dem Schutz vorAngriffen aus dem Internet zur Sicherstellung eines rei-bungslosen Betriebes und stabiler Verfügbarkeit des TU-NET und seiner Services beitragen. Das TUNET in sei-ner wichtigen und längst unabdingbaren Eigenschaft alsProduktionsnetz für die Daten- und Telekommunikationder TU Wien muss in Zukunft verstärkt gesichert werden.

Der Mail-Bastionsrechner

Das sogenannte Mail-Spamming, d. h. das Versendenunerwünschter Mails an eine große Anzahl von Personen,wird seit einiger Zeit immer mehr zu einer starken Beläs-tigung für die Betroffenen und führt zu Überlastungenund Mails-Staus auf Mail-Servern. User und Betreibermancher Mail-Server sperren ihre Mail-Zugänge gegen-über unerwünschten Sendern, manchmal gleich gegenganze Domains. Spammer, denen bereits auf vielen Rech-nern der Zugang gesperrt wurde, umgehen diese Restrik-tionen, indem sie ihre Mails über andere Mail-Server�routen� (Third Party Mail-Relaying. Man spricht vonRelaying, wenn Mails von außerhalb der TU Wien übereinen Rechner der TU Wien an einen anderen Rechneraußerhalb weitergeleitet werden.).

Für die betroffenen Rechner ist SPAM-Relay ist eineextreme Bedrohung der Funktionsfähigkeit, des Ressour-cenbedarfs und der Verfügbarkeit. Es kann zu Absturz,Plattenüberlauf und Inoperabilität des Rechners für Mailführen.

Da viele große Provider SPAM-Relaying automatischerkennen, werden dort auch oft automatisch Aktionen ge-setzt. Diese beinhalten z. B, dass keine Mails von den be-troffenen Rechnern mehr akzeptiert werden und dass dieRechner an diverse Anti-SPAM Listen weitergemeldetwerden. Solche Listen werden von etlichen Mail-Server-Betreibern (auch einigen Instituten der TU Wien) auto-matisch verwendet, um ihre Liste der Rechner, von denensie keine Mails mehr akzeptieren, zu erweitern. Das kannso weit gehen, dass die Rechner an deren Firewall kom-plett gesperrt werden. Es ist sehr schwer, von solchenListen in absehbarer Zeit wieder herunterzukommen.

SPAM-Relay ist aber auch eine Bedrohung einer ge-samten Organisation wie der TU Wien, da ihre Ressour-cen in erheblichem Ausmaß zu illegalen, kommerziellenoder belästigenden Aktionen missbraucht werden. DasAnsehen der TU Wien national und international leidetdarunter, weil von ihr solche Mails kommen bzw. weilsie Mail Relaying überhaupt zulässt. Es besteht die Ge-fahr, dass die gesamte TU Wien auf eine Anti-SPAMListe gerät.

Es ist daher äußerst wichtig, dass alle Mail-Server amTUNET entsprechend konfiguriert sind, sodass sie nichtals Mail-Relay missbraucht werden können. Weitere aus-führliche Informationen über dieses Thema finden Sie in

der PIPELINE Nr. 24 im Artikel �Mißbrauch von Mail-Servern an der TU Wien� von Martin Rathmayer.

Es zeigte sich jedoch, dass an manchen Institutsrech-nern das Relaying nicht unterbunden wurde. Unter ande-rem aus diesem Grund wurde ein neues generellesKonzept für Mail-Routing und Mail-Bearbeitung an derTU Wien erstellt. Dabei wurde eine Lösung erarbeitet,die einen zentralen Mail-Bastionsrechner für die ganzeTU Wien vorsieht, mit dessen Hilfe das gesamte TUNETvon unerwünschtem Relaying u.ä. abgeschirmt werdenkann. Die geplante Lösung hat folgende Struktur:

Eingehende Mails werden über einen sogenanntenMail-Bastionsrechner geleitet, der dazu dienen soll, fürden gesamten Mail-Verkehr vom Internet zum TUNETdie Relay-Möglichkeit zu unterbinden. Um ihn sowie alleRechner der TU Wien entsprechend zu schützen, wird einFirewall-System eingesetzt. Der Bastionsrechner wird inder sogenannten DMZ (de-militarized Zone) aufgestellt,also hinter dem Firewall.

Es wurde für dieses Konzept bereits eine Testkonfigu-ration aufgebaut und ausführliche Performance Testswurden durchgeführt. Als Bastionsrechner ist eine SunUltra 2/2170 mit 640 MB Memory vorgesehen. Derzeitläuft das System im Testbetrieb, ab Sommer sollen danndie von außen zur TU eingehenden Mails standardmäßigüber den Bastionsrechner geleitet werden. In akutenFällen können auch einzelne Rechner schon früher einge-gliedert werden, z .B. wenn ein Mail-Server eines Institutsals SPAM-Relay missbraucht wird und es nicht möglichist, Relaying über diesen Rechner zu unterbinden.

Neben dem leichteren Umgang mit den derzeit vorlie-genden Problemen hat dieses System auch den Vorteil,dass bei zukünftigen neuen Anforderungen nur an weni-gen Stellen reagiert werden muss.

Auswirkungen auf die Benutzer

Außer der gewünschten Unterbindung des Mail-Relaysund zusätzlichen Einträgen in den Mail-Headers wird dieeinzige zu erwartende Auswirkung eine Beschränkungder maximalen Größe von Mails am Bastionsrechnersein.

Backupmechanismen bei Ausfalldes Bastions-Rechners

Da Mail im Internet nach dem �Store and Forward�Prinzip funktioniert, ist ein kurzer Ausfall des Bastions-rechners nicht weiter tragisch, da die Mails beim letztenÜbergaberechner liegen bleiben. Es ist auch ein Backup-Mechanismus in Form der direkten Umgehung des Bas-tionsrechners möglich, dazu muss bei Ausfall des Bas-tionsrechners nur die Port-Sperre am Firewall aufgehobenwerden. Für diesen kurzen Zeitraum ist dann allerdingsder Relay-Schutz aufgehoben.

Bei Fragen betreffend den Mail-Bastionsrechner wen-den Sie sich bitte an Elisabeth Donnaberger von der Ab-teilung Kommunikation.

Seite 8 – Juni 1999 – ZIDline 1

Plattformunterstützungdurch dieAbteilung StandardsoftwareAlbert Blauensteiner, Wolfgang Kleinert

Die Abteilung Standardsoftware des Zentralen Informatikdienstes (vormals Abteilung Institutsun-terstützung) plant, neben den Bereichen zur Unterstützung der Applikations- und Systemsoft-ware, den Instituten und Abteilungen an der TU Wien auch in Zukunft eine zeitgemäße Plattform-unterstützung anzubieten. Diese Unterstützung soll in ihrer Form und in ihren Inhalten notwendigeund nützliche Anpassungen erfahren, um so den Bedürfnissen von etwa 6000 Computersystemenan der TU Wien gerecht zu werden.

Die Abteilung Standardsoftware plant, mit den Betrei-bern der einzelnen Rechnersysteme eine Art Servicever-trag für das Betriebssystem und die Basis-Softwareabzuschließen, um einerseits einen quantitativen Über-blick über die Anzahl der Kunden zu erhalten und ande-rerseits ein etabliertes Verhältnis zu den Kunden zugewährleisten, das möglichst bereits mit der Planung undder Analyse von Computersystemen in der Anschaffungs-phase beginnen sollte.

Zur Abwicklung der Anfragen ist die Implementierungeines Call Center Mechanismus geplant, mit dem alleAnfragen zielgerichtet und optimal innerhalb der Abtei-lung und deren Partnerfirmen abgewickelt werden kön-nen und einer raschen und effizienten Lösung zugeführtwerden.

Neben den bisher traditionell unterstützten PlattformenAIX, HP-UX, IRIX, Tru64 UNIX (vormals DigitalUNIX) und Solaris werden in Hinkunft auch die Plattfor-men Linux und Windows NT in gleicher Weise beiInstallationen und Problemen unterstützt werden. Ebensowird man sich wie bisher für die Plattformen OpenVMSund MacOS an die Mitarbeiter der Abteilung Standard-software wenden können. Derzeit untersuchen wir auch

die Möglichkeit, die Plattform Windows 95/98 über denCall Center Mechanismus gezielt zu unterstützen. DieUnterstützungsleistungen werden wie bisher zum Teil te-lefonisch, über E-Mail und Remote Login, aber auch beiBedarf durch direkte Hilfestellung am Institut erfolgen.

Zur Aufrechterhaltung und zum Weiterausbau der un-terstützenden Services im Plattformbereich muss ver-mehrt die Hilfe von externen Firmen und Spezialistenherangezogen werden. Dies nicht zuletzt deshalb, weilsowohl die Anzahl der mit entsprechendem Know-Howausgestatteten, für diese Aufgaben einsetzbaren Mitarbei-ter geringer geworden ist, als auch die Zahl der Anforde-rungen und die Problemstellungen immer umfangreicherwerden.

Wir hoffen, die Institute und Mitarbeiter der TU Wienmit diesen neuen Initiativen im Plattformbereich sowiemit der Campussoftware angemessen unterstützen zukönnen und werden über die geplanten Verbesserungenausführlich informieren. Weitere Informationen sind überunseren Web Space (http://sts.tuwien.ac.at/) so-wie bei den zuständigen Mitarbeitern und bei der ServiceHotline 42004 erhältlich.

ZIDline 1 – Juni 1999 – Seite 9

StatusberichtTelekommunikationsanlageFriedrich Blöser, Johannes Demel

Seit der letzten Ausgabe der PIPELINE wurden weitere wichtige Punkte der Umstellung der Tele-kommunikationsanlage der TU Wien angegangen. Seit Jänner 1999 ist nun das Chipkartensystemin Betrieb und seit April 1999 können die DECT-Schnurlosapparate an allen Standorten der TUWien verwendet werden. Bei allen Fortschritten muss aber auch erwähnt werden, dass einigewichtige Punkte immer noch offen sind. Der Stand der einzelnen Teile des Projekts soll im Fol-genden dargestellt werden.

Stand der InstallationDie neue Telekommunikationsanlage der TU Wien,

die im Endausbau aus 23 Teilanlagen an insgesamt 16Standorten der TU Wien bestehen wird, ist bis auf dieStandorte Neue Transalpinahalle und Favoritenstraßeinstalliert und in Betrieb. Die Installation der DECT-Sender und der Telefonapparate in der neuen Transalpi-nahalle erfolgt im Juni 1999.

Beim Gebäude Favoritenstraße wird die Übergabe derRäume an die Institute voraussichtlich im Septembererfolgen. Vor diesem Zeitpunkt werden von der Fa.Ericsson bereits die Telefonanlagen installiert. Die Tele-fonapparate in den Institutsbereichen werden erst imZuge der Übersiedlung installiert. Mit den übersiedelndenInstituten müssen (wieder) Konfigurationsgespräche ge-führt werden. Diese sind ab dem 16. August 1999geplant.

Bei der Planung und Ausschreibung der neuen Tele-kommunikationsanlage wurde großer Wert auf eineausfallsichere Ausführung gelegt. Für den Betrieb derAnlage unbedingt erforderliche Teile wie der interneAnlagen-Server, der Group Switch, der alle Teilanlagenmiteinander verbindet, sowie Vermittlungsarbeitsplätzesollen im Rahmen eines �Dual Homing�-Konzeptssowohl am Standort Freihaus als auch am Karlsplatzexistieren. Die vollständige Realisierung dieses Konzeptserfolgt mit der Installation des zweiten Group Switchesam Karlsplatz am 10. / 11. Juli 1999. An diesem Wo-chenende wird es zu einem mehrstündigen Ausfall derTelekommunikationsanlage kommen. Genauere Detailswerden nach Abklärung mit dem Errichter der Anlage ineiner Aussendung an alle Institute folgen.

Aufgrund der Angaben des Betreibers der alten Tele-fonanlage wurde bei der Planung davon ausgegangen,dass es keine Parallel- und Vorschaltapparate gibt. Dieshat sich leider als falsch herausgestellt. Im Zuge des

Tausches der alten Telefondosen und der Konfigura-tionsgespräche ergab sich ein Nachverkabelungsaufwandvon rund 1000 Nebenstellen. Teilweise mussten nicht nurweitere Leitungen in Räume gezogen werden, sondernauch Steigleitungen verstärkt werden. Diese Nachverka-belungen sind nun abgeschlossen.

Chipkarten, Verrechnung

Das Chipkarten-System, mit dem das Führen vonDienstgesprächen über die gesetzte Apparateberechtigunghinaus sowie die getrennte Erfassung von Dienst-, Privat-und Drittmittelgesprächen erst möglich wurden, war zumUmschaltzeitpunkt auf die neue Telekommunikationsan-lage im September letzten Jahres nicht einsatzbereit, weilalle dafür nötigen Komponenten bis dahin nicht geliefertwerden konnten. Beginnend mit Ende Oktober(Umschaltung der Standorte Atominstitut, Theresianum-gasse, Floragasse und Aspanggründe) wurden dieTelefonapparate mit den Chipkartenlesern ausgestattet.Parallel dazu wurde das Programm zur Programmierungder Chipkarten entwickelt und im Dezember dieProduktion der Chipkarten durchgeführt.

Mit Jahresende 1998 konnten die Telefon-Chipkartenvon den Instituten in der Telefonvermittlung abgeholtund eingesetzt werden. Nach Behebung der erstenAnlaufschwierigkeiten konnten also nun alle Benutzereiner Chipkarte entsprechend der vergebenen Berechti-gung für diese Karte Ferngespräche auch außerhalbWiens führen. Es wurde daher am 20. Jänner 1999 füralle Telefonapparate, deren Berechtigung in derZwischenzeit auf Wien Umgebung angehoben wordenwar, die Berechtigung entsprechend den Konfigurations-gesprächen zurückgesetzt. Das bedeutet, dass von allenApparaten Telefonate über die Apparateberechtigung hi-naus nur mehr mit Chipkarten geführt werden können.

Seite 10 – Juni 1999 – ZIDline 1

Insbesondere können von all jenen Apparaten, für die nurdie Berechtigung H beantragt wurde (hausinterneNebenstelle), ohne Chipkarte keine Gespräche außerhalbder TU Wien � mit Ausnahme von Notrufen � geführtwerden. Ab diesem Zeitpunkt wurden auch von derVermittlung keine Privat- und Drittmittelgespräche mehrvermittelt, da für diese die Chipkarten zu verwendensind.

Leider kam es bei der Montage der Chipkartenleser indas Zusatztastengehäuse, das an den Telefonapparat an-geschraubt wird, zu Unzulänglichkeiten bei der Zugent-lastung des vom Chipkartenleser abgehenden Kabels. DieFolge davon waren dann bei mehreren Apparaten defekteunbrauchbare Chipkartenleser. Im Zuge des im heurigenFrühjahr notwendigen Upgrades der Chipkartenleser-Firmware wird nun systematisch auch dieser Fehler beho-ben. Um die Beeinträchtigung beim Benutzer vor Ort inGrenzen zu halten, geschieht dieser Upgrade durch kom-pletten Austausch des Chipkartenlesers. Der vollständigeAbschluss dieser Arbeiten wird im Juni erfolgen.

Bis zum gegenwärtigen Zeitpunkt wurden etwa 2900Chipkarten ausgegeben. Details zu den Apparateberechti-gungen, den Chipkarten und zur geplanten Abrechnungfinden Sie im Artikel �Verrechnung der Telefonentgelte�auf Seite 14 in diesem Heft.

Sprachspeicher

Die Fa. Ericsson hat sich aus verschiedenen Gründendazu entschlossen, an der TU Wien nicht das bereits ander Universität Wien verwendete Sprachspeichersystemzu installieren, sondern ein neues leistungsstärkeres Sys-tem einzusetzen. Dieses neue Sprachspeichersystemwurde am 16. November 1998 in Betrieb genommen.Leider erwies sich die Anbindung dieses Systems an dieTelekommunikationsanlage als großer Schwachpunkt.

Lange Zeit wurde versucht, die verschiedenen auftre-tenden Fehler zu lokalisieren und zu beheben. Die Ver-wendung des Sprachspeichers war dabei zuweilen nurselten bis gar nicht möglich. Da die Schwierigkeiten nursehr schwer in den Griff zu bekommen waren, wurde imFebruar die Anbindung des Sprachspeichersystems an dieTelekommunikationsanlage auf ein anderes Protokollumgestellt. Auch diese Lösung bereitete im Umfeld derTU Wien aufgrund der großen Zahl der eingerichtetenSprachboxen und der Anbindung über 60 Leitungen zuBeginn große Probleme. Allerdings gelang es bei dieserVariante schneller, diese in den Griff zu bekommen, undseit mehreren Wochen funktioniert das Sprachspeicher-system ohne gravierende Probleme.

Wenn für eine Nebenstelle im Zuge der Konfigura-tionsgespräche oder auch im Nachhinein eine Sprachboxgewünscht wurde, so wurde diese im Sprachspeichersys-tem eingerichtet. Zur Sprachbox gelangt ein Anruferimmer dann,

� wenn auf dem Apparat die Taste Umleitung Sprachspei-cher gedrückt wurde, oder

� wenn für die Nebenstelle der Sprachspeicher als fixesAnrufumleiteziel definiert ist. In diesem Fall gelangenankommende Gespräche zum Sprachspeicher, wenn sichdie Nebenstelle nicht meldet oder besetzt ist.

� Weiters gelangt ein Anrufer zur Sprachbox bei folgenderSituation: Wenn eine Nebenstelle eine Rufumleitung zueiner anderen Nebenstelle hat (z. B. Sekretariat), dieseaber auf die Sprachbox umgeleitet ist, so gelangt der An-rufer ebenfalls zum Sprachspeicher, und zwar zurSprachbox der ursprünglich angerufenen Nebenstelle.

Bedauerlicherweise haben noch immer viele Benutzer,für deren Nebenstelle eine Sprachbox eingerichtet ist,diese noch nicht aktiviert. Dies muss vom Benutzer derNebenstelle durchgeführt werden, damit ein Anrufer eineNachricht hinterlassen kann. Eine Beschreibung, wie dieszu erfolgen hat, findet man im letzten Heft der PIPELINE(Nummer 26, Dezember 1998), in der neuen Telefonfibelsowie auf den Telekom-Webseiten unter http://www.

zid.tuwien.ac.at/telekom/bedienung.html

Falls eine Sprachbox vom Benutzer der Nebenstellenoch nicht aktiviert wurde, dann kann keine Nachrichthinterlassen werden und der Anrufer wird aufgefordert,die Rautetaste zu drücken, um auf eine Mailbox zuzu-greifen, usw. Dies führt zur totalen Verwirrung des Anru-fers. Wir ersuchen daher alle Benutzer von Nebenstellen,für die eine Sprachbox eingerichtet wurde, dringend, die-se Sprachboxen zu aktivieren. Es ist nicht möglich, sol-che nicht aktivierten Sprachboxen zur Benutzung frei-zugeben, da sonst die Vertraulichkeit der Nachrichtennicht gewährleistet wäre. Leider bietet auch das Sprach-speichersystem keine Möglichkeit, mit einem vertretbarenAufwand nicht aktivierte Sprachboxen herauszufinden.

Neuauflage der Telefonfibel

Die Bedienung des neuen Sprachspeichers unterschei-det sich erheblich von der des ursprünglich vorgesehe-nen. Deshalb war es notwendig, die Telefonfibel ins-besondere im Hinblick auf die Bedienung des Sprach-speichers zu überarbeiten. Die neu gedruckte Version derTelefonfibel liegt vor und wurde an alle Institute undUniversitätseinrichtungen in einer der jeweiligen Mitar-beiterzahl entsprechenden Stückzahl verschickt. Solltenzuwenig Exemplare der Telefonfibel zur Verfügung ge-stellt worden sein, so ersuchen wir, dies bei Frau Vojta,Nst. 42054, oder Frau Hanold, Nst. 42062, bekanntzuge-ben. Es werden dann gerne weitere Exemplare zugesandt.

DECT-Schnurlostelefonie

Voraussetzung für die Aufnahme des Betriebs derDECT-Endgeräte (Schnurlostelefone) war neben derMontage der DECT-Sender und der Verlegung derzugehörigen Anschlusskabel die neue Software ReleaseBC10 des Telekommunikationssystems. Diese Releasestand im September 1998 noch nicht zur Verfügung,wurde aber für November versprochen. Daher wurden dieDECT-Endgeräte auch ursprünglich für November

ZIDline 1 – Juni 1999 – Seite 11

angekündigt. Später wurde dann die geplante Software-Umstellung von der Lieferfirma auf die Zeit derWeihnachtsferien verschoben. Doch auch dieser Terminkonnte nicht eingehalten werden, weil die Software nochnicht verfügbar war.

Gegen Ende Jänner konnte endlich das Prozedere derNeuinstallation mit dem Einfrieren der bisherigen Konfi-guration und anschließender Adaptierung dieser Konfigu-ration für die neue Software beginnen. Am Wochenende13. / 14. Feber 1999 wurde die neue Software ReleaseBC10 der Telekommunikationsanlage installiert und inBetrieb genommen. Sobald dann auch die nötigen Soft-ware-Module für den DECT-Betrieb verfügbar waren,konnte die Fa. Ericsson beginnen, die mittlerweile mon-tierten DECT-Sender (ca. 450 an allen Standorten der TUWien) an die Anlage anzuschalten.

Aufgrund der langen Zeitspanne zwischen der Be-kanntgabe der Benutzerwünsche hinsichtlich der DECT-Schnurlosapparate und der erst im heurigen Frühjahrerfolgten Inbetriebnahme des DECT-Systems wurden dieletzten Sommer erhobenen Wünsche für DECT-Endgeräte den Instituten zur Kontrolle und zurErgänzung vorgelegt. Aufgrund dieser aktualisiertenKonfigurationsblätter wurden im März die DECT-Endgeräte mit der endgültigen Firmwareversionprogrammiert und beginnend nach Ostern an dieBenutzer ausgegeben. Die im Auftrag vorgesehenen Re-serve-Akkus sowie die in den Konfigurationsblätternangegebenen Freisprecheinrichtungen sind bestellt undsollten noch im Juni ausgegeben werden können.

Als Option wurde von der Lieferfirma auch ein kom-biniertes Dualmode-Gerät für DECT und GSM 900 ange-boten. Dieses Gerät kommt in Österreich erst auf denMarkt und trägt die Bezeichnung TH688. Leider ist esuns noch nicht möglich, das bei der Fa. Ericsson vorhan-dene Demogerät an der TU Wien zu testen, da dafür ersteine neue Firmware-Version abgewartet werden muss.Nach den derzeitigen Angaben der Herstellerfirma wirdes mit diesem Gerät aber nicht möglich sein, sowohl un-ter seiner TU-Klappe und gleichzeitig unter seiner GSM-Rufnummer erreichbar zu sein. Es kann immer nur einEmpfangsteil aktiv sein. Das bedeutet, dass bei Verwen-dung des Apparats im DECT-Netz der TU Wien das Ge-rät mit seiner A1- oder Max-Rufnummer nur über denWeg einer Rufumleitung zur DECT-Nebenstelle der TUangerufen werden kann.

Neue Funktion „Anrufliste“Seit der Umstellung der Telekommunikationsanlage

auf die Software Release BC10 steht die neue Funktion�Anrufliste� zur Verfügung. Mit dieser Funktion werdenauf einem 3213-Tischapparat (= Standardapparat an derTU Wien, mit Display und zwei Reihen zu je 10Funktionstasten) die letzten 16 unbeantworteten Anrufemit Datum und Uhrzeit sowie Nummer und Displayname(falls definiert) gespeichert. Sofern bei externen Anrufendie Telefonnummer mit übertragen wird (Anrufe vonISDN-Anlagen und von Mobiltelefonen), so werden auchdiese Anrufe erfasst. Nicht angezeigt werden Anrufe von

externen Analoganschlüssen. Bei mehreren Anrufen vonderselben Nebenstelle oder externen Nummer wirdjeweils der letzte Anruf in der Liste angezeigt. Nichterfasst werden Anrufe, die von vornherein wegenaktivierter Anrufumleitung nicht zur Nebenstelle durch-geschaltet wurden.

Für die Anrufliste wird eine Funktionstaste mit LED-Anzeige benötigt, auf die dann diese Funktion program-miert wird. Wenn neue, noch nicht gesichtete Einträge inder Anrufliste vorhanden sind, dann blinkt das LEDdieser Taste. Nach Drücken der Funktionstaste kann mitden 4 Softkeys unterhalb des Displays die Anruflistebedient werden, wobei die Funktion der Keys im Displayangezeigt wird. Mit einem dieser Softkeys kann die Listedurchgegangen werden, mit einem weiteren könnenEinträge gelöscht werden. Durch Drücken des drittenKeys kann ein Rückruf zur eingetragenen Nummerinitiiert werden. Der vierte Key dient zum Beenden derBearbeitung und zur Rückkehr zur normalen Display-Anzeige.

Wenn der Wunsch nach Programmierung dieserFunktion für einzelne Apparate an einem Institut bzw.einer Universitätseinrichtung besteht, so bitten wir umeine E-Mail an die Mail-Adresse telekom@noc.

tuwien.ac.at. Um die Bearbeitung der Anforderungenzu erleichtern, bitten wir nach Möglichkeit um eineSammelliste durch den Telekom-Verantwortlichen desInstituts bzw. der Universitätseinrichtung. Die Liste musszu jeder Nebenstelle auch die gewünschte zu belegendeFunktionstaste enthalten. Als mögliche Tasten kommendafür eigentlich nur die 6 Tasten unterhalb der Menütastein der rechten Tastenreihe in Frage. Diese Tasten haben,beginnend von oben die Nummern 15, 16, �, 20. (DieTasten Drittmittel-, Privat- und Dienstgespräch haben dieNummern 21-23.) Bei Zusatztastenfeldern geht die Num-merierung � wieder beginnend von oben � weiter mit 24,25, �

Abgleich der Daten der TK-AnlageBei der installierten Telekommunikationsanlage mit

den verschiedenen Servern (wie z.B. für das zentrale Te-lefonbuch der Vermittlung, das Chipkartensystem, dasBilling-System sowie den Sprachspeicher) gibt es eineVielzahl von Datenbeständen. Ein automatischer Ab-gleich dieser Daten war daher Teil der Ausschreibung.Ebenso müssen diese Daten aber auch mit den bestehen-den Datenbeständen der Universitätsdirektion sowie denWhite Pages-Daten der TU Wien abgeglichen werden.

Die Komplexität dieser Aufgabe ist vom Auftragneh-mer lange Zeit unterschätzt worden. Dies ist auch einGrund dafür, dass das Personalverzeichnis 1998/99 erstmit beträchtlicher Verspätung und nicht mit allen Neben-stellen gedruckt werden konnte. Aber auch im heurigenFrühjahr verbesserte sich die Situation nicht wesentlich,da mit der Umstellung auf die Software Release BC10und der Installation der zugehörigen Software für dasAnlagentelefonbuch (DNA 4.0) der automatische Daten-import sowie -export nicht mehr funktionierten. Es wardaher bis vor kurzem nicht möglich, die aktuellen Tele-

Seite 12 – Juni 1999 – ZIDline 1

fonnummern der Mitarbeiter aus dem Anlagentelefon-buch für das Personalverzeichnis der Universitätsdirek-tion zu exportieren. Mit der Installation der endgültigenDNA 4.0 Software Ende Mai soll dies nun wieder mög-lich sein.

Es hat sich in den letzten Monaten immer mehr ge-zeigt, dass das Anlagentelefonbuch trotz einer gewissenFlexibilität hinsichtlich zusätzlicher Felder nicht geeignetist, die Funktion der zentralen Telekommunikationsdaten-bank zu übernehmen. Um den wichtigen Punkt des Da-tenabgleichs endlich in einer befriedigenden Weisedurchführen zu können, wurde nun eine umfassende Auf-stellung aller Datenbestände angefertigt. Aufgrund dieserAufstellung soll nun eine allen Anforderungen entspre-chende Lösung gefunden werden.

Computer-Telefonie-IntegrationDas Thema CTI (Computer-Telefonie-Integration) war

immer ein wichtiges Thema beim Aufbau des neuen Te-lekommunikationssystems, gerade an einer TechnischenUniversität. Es war daher zu einem gewissen Grad ent-täuschend, dass die vom Auftragnehmer angebotene Va-riante für die TU Wien nicht praktikabel war. Dabeihätten Clients, die nur für Win95/98 verfügbar waren, aufden einzelnen PCs der TU Wien installiert werden müs-sen. Vor allem aber war diese Variante im Umfeld der imTUNET gegebenen Netztopologie nicht verwendbar, daim Unterschied zu den zentral vergebenen IP-Namen diehistorisch gewachsenen Microsoft-eigenen Netzwerkna-men nicht eindeutig sind.

Die Hoffnung des ZID lag daher in einer bei Ericssonin Entwicklung befindlichen Web-basierten Lösung. Vorkurzem konnte nun die erste Version des sogenanntenPersonal Screen Call-Servers demonstriert werden. Dabeikönnen über die üblichen Web-Browser (wie MS InternetExplorer oder Netscape Navigator) verschiedenste Funk-tionen für eine zugeordnete Nebenstelle ausgeführt wer-den. So kann etwa vom eigenen Arbeitsplatz auf daszentrale Anlagentelefonbuch der Vermittlung zugegriffenwerden, eine Nummer gesucht und gewählt werden. Wei-ters kann eine Anrufumleitung gesetzt, geändert oder ge-löscht werden. Es können auch Vorprogrammierungenfür Rufumleitungen gesetzt werden. Weiters gibt es einCall Log für ankommende Gespräche mit der Möglich-keit des Rückrufs mittels Mausklick.

In den nächsten Wochen wird es am ZID eine Test-stellung des PSC-Servers 1.0 geben. Die Release 2 mitweiteren Features (wie Terminruf) soll in einigen Mona-ten folgen.

Least Cost RoutingDie vom Planer der Telekommunikationsanlage ausge-

schriebene Lösung für die TU Wien sieht eine Anlagevor, die das Least Cost Routing unterstützt. Die derzeitinstallierten Anbindungen umfassen schon bisher nebenden unterschiedlichsten Anschlüssen zur Telekom Austria(ISDN-Multi-Anschlüsse, ISDN-Basisanschlüsse sowieAnalogleitungen für Störfälle) auch eine direkte Verbin-dung zur Telekommunikationsanlage der UniversitätWien (Rufnummer 01/42 77-), über die ein Telefonierenohne Kosten möglich ist. Zur Mobilkom gibt es derzeiteine Standleitung, über die Gespräche immer dann ge-führt werden, wenn diese Leitung verfügbar und billigerals die Leitung der Telekom ist. Weiters wurde MitteMai ein Probebetrieb mit je einem �Mobilrouter� zu denMobilfunknetzen von max.mobil und one aufgenommen.Zu jedem Netz steht damit ein Kanal zum Tarif von 1,-ATS pro Minute (Abrechnung im 30-Sekunden Takt) zurVerfügung. Wenn der Kanal belegt ist, wird das Ge-spräch über eine Leitung der Telekom Austria (zu höhe-ren Kosten) geführt. Die Belegung der jeweils güns-tigsten verfügbaren Leitung erfolgt automatisch, es sinddafür keine besonderen Vorwahlziffern nötig.

Für die Auswahl zusätzlicher Telekom-Provider ist eingewisser Beobachtungszeitraum notwendig, um basierendauf dem gegebenen Gesprächsverhalten eine Bewertungvornehmen und eine Auswahl treffen zu können. Da nunseit Jahresanfang das Chipkartensystem in Betrieb ist undStatistiken über die abgehenden Ferngespräche angefer-tigt werden können, wird nun auch die Verwendungzusätzlicher Provider, insbesondere für den Fernverkehr,untersucht. In diesem Zusammenhang soll aber schonjetzt darauf hingewiesen werden, dass die Vorwahl 10xxjener Provider, für die sich die TU Wien entscheidenwird, für die Nebenstellen gesperrt werden muss.Anderenfalls würden sich nämlich Unstimmigkeiten beider Verrechnung dahingehend ergeben, dass Dienstge-spräche der TU Wien einzelner Nebenstellen auf Privat-rechnungen von Benutzern verrechnet werden.

InformationenBeachten Sie bitte unsere aktuellen Informationen auf

den Telekom-Webseiten unter

http://www.zid.tuwien.ac.at/telekom/

und die News-Postings in verschiedenen Newsgruppender TU Wien.

ZIDline 1 – Juni 1999 – Seite 13

Verrechnung derTelefonentgelteFriedrich Blöser

Das Chipkartensystem zur Freischaltung von Nebenstellen für Ferngespräche ist nun seit knappeinem halben Jahr in Betrieb. Endlich sind auch die vom Auftragnehmer zu liefernden Programmezur Erstellung der Gesprächsstatistiken und Rechnungen für die Telefonentgelte nahezu fertig. Eserscheint daher angebracht, noch einmal zusammenfassend den Stand und die Abwicklung derVerrechnung der Telefonentgelte darzustellen.

Apparateberechtigungund Chipkarten

Jede an die Telekommunikationsanlage der TU Wienangeschlossene Nebenstelle (sowohl Festapparat, DECT-Mobilendgerät, Fax- und Modemanschluss) hat eine be-stimmte Grundberechtigung zum Führen von Ferngesprä-chen. Mögliche Kategorien sind

H Halbamtlich + Notrufe

WU Wien und Umgebung

A Österreich

WW Weltweit

Die Berechtigung umfasst das Führen von Dienstge-sprächen (mit der Amtsholung 02) innerhalb des gesetz-ten Bereichs. Jedes Ferngespräch, das von einer Neben-stelle ohne eine Chipkarte mit Amtsholung 02 geführtwird, ist somit ein Dienstgespräch, das einem Dienstge-sprächskonto eines Instituts oder einer Universitätsein-richtung zugeordnet wird.

Für Dienstgespräche über diesen eingeschränkten Be-reich hinaus sowie für Drittmittel- und Privatgesprächekann ein Apparat freigeschaltet werden, wenn er über ei-nen Chipkartenleser-Zusatz verfügt (nur bei Digitalappa-rat 3213 möglich) und der Anrufer eine Chipkarte mitden entsprechenden Berechtigungen besitzt. Chipkartenkönnen beantragt werden mit dem Formular �Anforde-rung von TU Chipkarten� (erhältlich am ZID oder überdie Telekom-Webseiten).

Nach Einstecken einer Chipkarte in einen Festapparatwird dieser Apparat freigeschaltet für Ferngespräche ent-sprechend den Berechtigungen der betreffenden Chipkarte.Folgende Berechtigungskombinationen (und nur diese!)sind für die Konfiguration der Chipkarten möglich:

Dienst-gespräch

Privatgespräch Drittmittelgespräch

H H, A, WW H, A

H H, A, WW H, WW

WU H H, A

A H, A, WW H, A

A H, WW H, WW

WW H, WW H, WW

Die Berechtigung H für Drittmittelgespräche wird da-bei so realisiert, dass zwar A bzw. WW eingetragen wird,der Chipkarte aber kein Projektcode (für die Verrech-nung) zugeordnet wird.

Innerhalb der gesetzten Berechtigung können nun Fern-gespräche ohne Inanspruchnahme der Vermittlung geführtwerden, d. h. auch zu jenen Tageszeiten, zu denen die Te-lefonvermittlung nicht besetzt ist. Die Vermittlung vermit-telt keine abgehenden Privat- und Drittmittelgesprächemehr. Diese müssen ausschließlich über eine Chipkarte ge-führt werden. Auch abgehende Dienstgespräche sollen inHinkunft nur mehr entsprechend der Berechtigung desApparats bzw. über die Chipkarte geführt werden. In je-nen Fällen, in denen Mitarbeiter, Dissertanten, Diploman-den etc. mit ihren Chipkarten gewissen Einschränkungenunterliegen, kann im Einzelfall das Gespräch z. B. überdas Sekretariat initiiert und dann übergeben werden.

Da durch die unberechtigte Verwendung einer Chip-karte finanzieller Schaden verursacht werden kann, istentsprechend sorgsam mit den Chipkarten umzugehen.Der Verlust einer Chipkarte ist unverzüglich bei FrauHanold, Nst. 42062, und via Fax an 42099 zu melden,damit die Karte gesperrt werden kann. Nicht mehr benö-

Seite 14 – Juni 1999 – ZIDline 1

tigte Chipkarten sind ebenfalls an Frau Hanold, ZID TUWien, zu retournieren.

TelefonentgelteDie Telekommunikationsanlage der TU Wien ist über

verschiedene Außenleitungen der Telekom Austria ange-schlossen. Diese Leitungen haben unterschiedliche Tarife,beginnend mit dem Geschäftstarif 3, über Geschäftstarif2, Geschäftstarif 1 und Standardtarif bis zum Minimum-tarif. Durch das Least Cost Routing ist sichergestellt,dass ein abgehendes Gespräch immer über die günstigstefreie Leitung geführt wird. Bis auf die Spitzenzeit amspäten Vormittag werden somit im Regelfall alle abge-henden Gespräche über den Geschäftstarif 3 mit demniedrigsten Gesprächsentgelt abgewickelt. Zusätzlich gibtes einen Vertrag zwischen dem Bund, repräsentiert durchdas Bundeskanzleramt, und der Telekom Austria bezüg-lich der Rabattierung der Entgelte auf Basis des Gesamt-volumens des Bundes an Telekom-Leistungen derTelekom Austria. Dieser Rabatt wird selbstverständlichan die Nutzer weitergegeben. Die Höhe der verrechnetenEntgelte pro Impuls in Abhängigkeit von der verwende-ten Außenleitung kann unter http://www.zid.

tuwien.ac.at/telekom/abrechnung.html ersehenwerden.

Die Telekommunikationsanlage der Universität Wienist über Glasfaser an die Anlage der TU Wien ange-schlossen. Dadurch fallen bei Gesprächen zur UniversitätWien unter 01/42 77- � keine Entgelte an (außer wenndie Leitung ausgefallen ist).

Zu den drei Mobilfunkbetreibern gibt es spezielle Ver-bindungen: Derzeit gibt es zur Mobilkom eine Standlei-tung, und zu max.mobil und one wird je ein Mobilroutereingesetzt. Diese Verbindungen werden immer dann be-legt, wenn sie verfügbar und günstiger als die entspre-chenden Verbindungen über die Telekom-Leitungen sind.

Die Verwendung von weiteren Providern � insbeson-dere im Fernbereich � wird derzeit untersucht.

VerrechnungDie durch Ferngespräche (über die TU hinaus) anfal-

lenden Gesprächsentgelte werden jeweils den betreffen-den Telefonentgeltkonten zugerechnet.

Dienstgespräche (Amtsholung 02) von Apparaten ohneChipkarte werden jenem Konto zugerechnet, das mittelsdes Formulars �Einrichtung von Telefonentgeltkonten�oder �Telefonanschluss� der Nebenstelle zugeordnet wur-de. Dienstgespräche unter Verwendung einer Chipkartewerden jenem Dienstgesprächskonto zugerechnet, das aufdem Formular �Anforderung von TU Chipkarten� ange-geben wurde.

Privatgespräche (Amtsholung 03) werden auf das Pri-vatgesprächskonto des Chipkartenbesitzers verrechnet.Für den Fall, dass jemand mehr als eine Chipkarte (z.B.von verschiedenen Instituten oder für verschiedene Funk-

tionen) besitzt, so werden die Privatgespräche aller Chip-karten auf ein Privatgesprächskonto des Inhabers undnicht auf mehrere getrennte Konten verrechnet.

Drittmittelgespräche mittels Chipkarte (Amtsholung04 nach vorangegangener Eingabe des Projektcodes) wer-den dem durch den eingegebenen Projektcode definiertenDrittmittelkonto zugeordnet.

Einem DECT-Schnurlosapparat, der ja keinen Chip-kartenleser hat, kann ein Privatkonto zugeordnet werden,auf welches die mit 03 initiierten Privatgespräche ver-bucht werden. Von den DECT-Apparaten sowie von Fax-geräten und Modems können auch Drittmittelgesprächegeführt werden (die Amtsholung erfolgt dabei mit 05), al-lerdings erfolgt die Verrechnung nur auf ein einziges, festdefiniertes Drittmittelkonto (Formular �Einrichtung vonTelefonentgeltkonten�).

In diesem Zusammenhang soll erwähnt werden, dasseine Chipkarte auf einem beliebigen Chipkartenapparatan der TU Wien eingesetzt werden kann. Die Verrech-nung erfolgt immer (auch bei Dienstgesprächen) auf einder Chipkarte zugeordnetes Entgeltkonto und nicht aufdas dem Apparat zugeordnete Konto. Die Chipkarten derTU Wien sind jedoch nicht einsetzbar auf den Telefonap-paraten der Universität Wien. Ebenso können die Chip-karten der Universität Wien nicht an der TU Wienverwendet werden.

Gesprächsstatistiken

Für alle an der TU Wien eingerichteten Telefonent-geltkonten werden rückwirkend ab 1. Jänner 1999 monat-liche Verbrauchsstatistiken erstellt.

Für Dienstgespräche werden jeweils alle Gespräche ei-nes Monats gesammelt an das Institut bzw. an die Uni-versitätseinrichtung geschickt. Die Aufstellung ist ge-gliedert nach den einzelnen Telefonentgeltkonten. Beiden Konten werden jeweils die Summen der Gesprächeder Nebenstellen (ohne Chipkarten) sowie der Chipkarten(aufgegliedert nach den Nebenstellen, von denen aus siegeführt wurden) gelistet. Die betreffenden Summen ent-halten die Anzahl der Gespräche, die aufgelaufenen Im-pulse (sofern verfügbar) sowie die Kosten dieser Impulsebzw. Gespräche. Zusätzlich werden vor der jeweiligenSumme für ein bestimmtes Dienstgesprächskonto nochallfällige weitere Entgelte oder Gutschriften angeführt.Dazu zählen etwa die Gesprächsentgelte von nicht umge-stellten Standorten ebenso wie Entgelte für telefonischaufgegebene Telegramme. Außerdem wird für verloren-gegangene und daher neu ausgestellte Chipkarten einKostenersatz in Rechnung gestellt.

Für jedes einzelne Privatgesprächskonto werden ingleicher Weise Monatsstatistiken erstellt, die an den be-treffenden Mitarbeiter persönlich (c/o seine Instituts-adresse) verschickt werden. Aus der Aufstellung könnendie mit der Chipkarte geführten Gespräche, aufgegliedertnach den Nebenstellen, ersehen werden, ebenso natürlich

ZIDline 1 – Juni 1999 – Seite 15

die Privatgespräche, die von einem persönlichen DECT-Apparat aus geführt wurden.

Für Privatgespräche wurde eine Bagatellgrenze festge-legt: Wenn die Summe der Entgelte eines Monats unterdem Wert von 1,- � liegt, so wird dieser Betrag nicht ver-rechnet. Es wird in einem solchen Fall auch die monatli-che Verbrauchsstatistik nicht gedruckt und nicht aus-geschickt.

Bei den Drittmittelgesprächen (UOG Par. 2) wird fürjedes einzelne Drittmittelgesprächskonto ebenfalls eineMonatsstatistik erstellt, die alle mittels Chipkarte, vonDECT- oder Faxgeräten geführten Drittmittelgesprächefür das betreffende Konto enthält. Es gilt auch hier � wiefür Privatgespräche � eine Bagatellgrenze von 1,- � proMonat. Statistiken für Drittmittelkonten, die innerhalbdes Monats diesen Wert nicht erreichen, werden nichtverschickt.

Rechnung über die Telefonentgelte

Einen Monat nach Versenden der jeweils dritten Ver-brauchsstatistik werden für die vorangegangenen dreiMonate die Rechnungen erstellt und verschickt. (Inner-halb dieses Monats können etwaige Unklarheiten bei denletzten Statistiken noch geklärt werden.) Diese Rechnun-

gen für die Dienst-, Privat- und Drittmittelgespräche ent-halten jeweils die Summe der Entgelte der letzten dreiStatistiken. Wurde in einem Monat die Bagatellgrenze fürPrivat- und Drittmittelgespräche von 1,- � nicht erreichtund keine Statistik gedruckt und verschickt, so erscheintfür den betreffenden Monat auch kein Betrag in derQuartalsrechnung auf.

Die Rechnungen an die Institute dienen der Informa-tion. Die Entgelte werden mittels eines vom Zentralen In-formatikdienst der TU Wien ausgestellten und unter-zeichneten ZVA aus dem Verfügungsrest (o. Dot.) desInstituts unter 1/14208/6300-901 und der vom Institut ge-nannten Kostenstelle (Formular �Einrichtung von Tele-fonentgeltkonten�) automatisch abgebucht. Für das ersteQuartal 1999 wurde durch den Budgeterlass des Vizerek-tors für Ressourcen festgelegt, dass die Bezahlung zentralerfolgt. Die Weiterverrechnung an die Institute erfolgtdaher ab dem 1. April 1999.

Für die Privat- und Drittmittelkonten werden ebenfallsQuartalsrechnungen (beginnend mit dem 1. Quartal 1999)erstellt, und zwar direkt auf einem Zahlschein mit einerAllonge. Die Entgelte sind mittels dieses Zahlscheins aufdas angegebene Konto der TU Wien einzuzahlen.

Für Rückfragen zur Verrechnung wenden Sie sich bit-te an die Mailadresse [email protected]

oder telefonisch an DI Friedrich Blöser, Nst. 42041.

Seite 16 – Juni 1999 – ZIDline 1

Erfahrungenmit SGI Origin2000Ernst Haunschmid

Der neue Applikationsserver Freie Programmierung, SGI Origin2000, wurde bereits in der letztenPIPELINE [1] vorgestellt. Die Hardware und die der Origin2000 zugrunde liegende ccNUMA Archi-tektur wurden dort bereits ausführlich beschrieben. Im Mittelpunkt dieses Artikels stehen Soft-ware-Aspekte (speziell IRIX-6.5), die Betriebssituation sowie die ersten Erfahrungen mit demneuen System.

Das Betriebssystem IRIX-6.5Zum Zeitpunkt der Lieferung war bereits IRIX-6.5

verfügbar; die neueste Version dieses Betriebssystemsbietet neben Y2K compliance einige neue und auf ande-ren UNIX-Plattformen (derzeit) noch nicht verfügbareFeatures:

� Checkpoint/Restart erlaubt es, von einem laufendenProzess ein process image auf einem Plattenspeicher ab-zulegen. Wird der Prozess (ungewollt) abgebrochen(z.B. durch ein Reboot des Systems), kann dieser Prozessin genau dem Zustand, den er zum Zeitpunkt des Check-points hatte, fortgesetzt werden.

� Der Miser Scheduler erlaubt es, Ressourcen (CPUs undHauptspeicher) für eine bestimmte Zeit zur reservieren.In diesem Zeitraum stehen die reservierten Ressourcenden entsprechenden Prozessen exklusiv zur Verfügung;die Anzahl der context switches kann dadurch extrem re-duziert werden, wodurch die Laufzeit der einzelnen Pro-gramme, speziell im Hochlastbereich, deutlich ver-bessert werden kann.

Checkpoints werden üblicherweise vor einer geplantenSystem-Abschaltung über das Queuing System angelegt,können aber auch vom Benutzer selbst spezifiziert unddurchgeführt werden. Problematisch ist Checkpoint/Re-start bei Prozessen, die mit anderen Rechnern kommuni-zieren; hier ist ein Restart im Allgemeinen nicht möglich.

Der Miser Scheduler verhält sich dem Benutzer ge-genüber wie ein rudimentäres Queuing System; daherwurde der Miser Scheduler mit Craysoft NQE kombi-niert. Craysoft NQE entspricht in der Funktionalität Ster-ling NQS, das auf den SGI Power Challenge Systemeneingesetzt wird.

Durch den Einsatz von Miser kann die Laufzeit seriel-ler Jobs um bis zu 15 %, bei parallelen Jobs um bis zu

30 % verbessert werden (abhängig von der jeweiligenAuslastung des Systems). Generell wird durch den Ein-satz von Miser ein wesentlich besseres Verhalten imHochlastbereich gewährleistet; bei voll ausgelastetemSystem konnte eine Steigerung der Durchsatzleistung vonüber 15 % beobachtet werden.

Alle Platten der Origin2000 (mit Ausnahme des/tmp-Filesystems) werden von der Plexing Software ge-spiegelt. Plattendefekte können damit in den meisten Fäl-len ohne Beeinträchtigung des Benutzerbetriebes behobenwerden, zumal alle Platten im laufenden Betrieb ge-tauscht werden können. Bisher kam es im laufenden Be-trieb zu keinen Plattendefekten; in umfangreichen Testsmit simulierten Plattendefekten hat sich die Spiegelungder Platten sehr gut bewährt.

Leistungsvergleich mit PowerChallenge XL

In beiden Systemen werden MIPS R10000 Prozesso-ren eingesetzt; in den Power Challenge XL Systemenkommt der IP25 zu Einsatz, in der Origin2000 der IP27.

� Der Prozessor ist bei der Origin2000 mit 250 MHz getak-tet gegenüber 195 MHz bei den Power Challenge XLSystemen;

� Der second level cache wurde von 2 MB auf 4 MB ver-doppelt;

� Zudem wird der Cache mit dem vollen Prozessortakt an-gesteuert (gegenüber zwei Drittel des Prozessortaktes beiden Power Challenge XL Systemen).

Aufgrund dieser Eigenschaften kann man eine Leis-tungssteigerung von zumindest 30 % erwarten, bei guterAusnutzung des Cache sollte der Leistungsgewinn deut-lich höher sein.

ZIDline 1 – Juni 1999 – Seite 17

Bei seriellen Applikationen konnten bei den bisherdurchgeführten Leistungstest Steigerungen um bis zu80 % festgestellt werden; bei zusätzlicher Last auf denSystemen ist der Leistungsunterschied noch wesentlichhöher (siehe Tabelle 1).

aktive Prozesse Power Challenge XL Origin2000

1 1.00 0.56

10 1.47 0.56

20 1.89 0.56

30 � 0.56

60 � 0.61

Tabelle 1: Normierte Laufzeiten für eine numerische Applikation

Die Laufzeit einer Applikation auf der Power Challen-ge XL hängt sehr stark von der Last auf dem System ab.Da die Hauptspeicherzugriffe aller Prozesse über einengemeinsamen Systembus erfolgen, kann es hier zu gegen-seitigen Behinderungen kommen. Ein wesentlicher Teilder Applikationen auf dem Power Challenge XL Clusterhat hohe Anforderungen an die Speicherbandbreite. Lau-fen mehrere derartige Applikationen gleichzeitig, kommtes zu entsprechenden Leistungseinbußen. Durch dieccNUMA Architektur tritt dieses Problem bei der Ori-gin2000 nicht oder nur in sehr abgeschwächter Form auf.

Bei einem Lastbenchmark, der in etwa die derzeitigeLast auf den Power Challenge Systemen widerspiegelt,erreicht die Origin2000 (64 Prozessoren) die zweiein-halbfache Durchsatzleistung des Power Challenge XLClusters (insgesamt 56 Prozessoren).

Betriebssituation

Der neue Applikationsserver SGI Origin2000 wurdeMitte November geliefert. Aufstellung und Erstinstalla-tion verliefen problemlos, sodass am 4. Dezember 1998die Abnahme des Systems erfolgen konnte. Nach weite-

ren Installationsarbeiten und entsprechenden Adaptionenan die Betriebserfordernisse an der TU konnte Mitte De-zember der Testbetrieb aufgenommen werden.

Ende Dezember kam es zu den ersten schwerwiegen-den Betriebsproblemen; Softwaredefekte führten mehr-mals dazu, dass keine neuen Prozesse gestartet werdenkonnten; in diesen Fällen war ein Restart des Systemsnotwendig. Als Ursache wurden Defekte im Miser Sche-duler identifiziert, die teilweise durch Workarounds be-hoben werden konnten. Zusätzlich mussten von einigenKernel-Komponenten Beta-Versionen installiert werden,um einen Testbetrieb mit dem Miser Scheduler zu ge-währleisten.

In den folgenden Wochen traten weitere Hard- undSoftware-Probleme auf; in den Fällen, in denen eine Feh-lerquelle eindeutig identifizierbar war, wurden die ent-sprechenden Hardware-Komponenten getauscht. Gleich-zeitig wurde versucht, das Betriebssystem durch Installa-tion der jeweils neuesten Versionen (teilweise auch Test-Versionen aus den Software-Labors in den USA) ausfall-sicherer zu machen.

Für einige der Defekte konnte keine eindeutige Ursa-che festgestellt werden; obwohl diese Defekte auf unse-rem System wiederholbar waren, konnten sie aufanderen, vergleichbaren Origin2000 Installationen nichtnachvollzogen werden.

Anfang Mai wurde IRIX-6.5.4 installiert. Obwohl esin den folgenden Tagen zu zwei weiteren Systemabstür-zen kam (verursacht durch die Hardeware-DiagnoseTools), besteht berechtigte Hoffnung, dass sich die Be-triebssituation verbessert und stabilisiert und somit dievorhandene und durchaus imposante Rechenleistung derOrigin2000 in vollem Umfang den Benutzern zur Verfü-gung gestellt werden kann.

Literatur[1] P. Berger: Der neue Applikationsserver Freie Program-

mierung CRAY Origin2000 Hochleistungsserver. PIPE-LINE 26, pp. 14-15, Wien, 1998.

Seite 18 – Juni 1999 – ZIDline 1

Linux,eine Alternative ?Walter Selos

Schon seit geraumer Zeit steigt der Bekanntheitsgrad des Betriebssystems Linux immer mehr.Nicht nur in Fachzeitschriften schaut einem immer öfter der drollige Pinguin (das Linux-Logo) ent-gegen, auch in den anderen Medien wird der Name Linux immer öfter erwähnt.

Vor allem die zunehmende Angst vor Monopolisie-rungstendenzen am Softwaremarkt haben den Ruf nacheiner Alternative laut werden lassen, und Linux bietetsich dafür sehr gut an.

Meine Erfahrungen mit Linux gehen schon auf mehre-re Jahre zurück, weswegen ich hier einige Worte zu die-sem Thema schreiben möchte.

Was hat es nun für eine Bewandtnis mit diesem Be-triebssystem ? Linux ist ein frei erhältliches UNIX-ähnliches Betriebssystem, welches von Linus Thorwaldsunter Mithilfe von Entwicklern, die über die ganze Weltverteilt sind, entwickelt wurde. Diese Projekt konnte nurmittels intensiver Kommunikation zwischen den Ent-wicklern via Internet realisiert werden. Sowohl die Tatsa-che, dass das oberste Ziel nicht die Gewinnsteigerung füreine Firma war sondern einfach die technische Qualität,als auch der um vieles größere Entwicklerstab (diemusste ja niemand zahlen) spiegelt sich in der Stabilitätund Vielseitigkeit dieses Betriebssystems wieder.

Linux ist nicht nur für die Intel-PC-Plattform verfüg-bar sondern auch für Alpha, Sparc, Mac, PPC, um nurdie wichtigsten Portierungen zu nennen.

Linux ist, wie schon erwähnt, freie Software, derQuellcode für das Betriebssystem ist in allen Distributio-nen enthalten. Die meisten der hunderten mitgeliefertenProgramme sind nach der GNU/GPL Lizenz lizenziert,d. h. kurz gesagt freie Software, wobei der Quellcode zurVerfügung gestellt werden muss.

EinsatzbereicheDas Haupteinsatzgebiet von Linux ist im Moment

zweifellos im Serverbereich. Die TCP/IP Implementie-rung gehört zu den größten Stärken diese Betriebssys-tems. Was damit alles möglich ist, möchte ich inStichworten erwähnen:

Als Server

� Fileserver

Als NFS-Server für andere UNIXe, als SAMBA-Server für Windows/Windows NT-Clients (sogar als Do-maincontroller eingeschränkt verwendbar), auch einefreie Novell-Fileserver-Implementation gibt es (nur Ver-sion 3), zum Kaufen gibt es eine Version 4 plus Directo-ry-Service. NFS und SAMBA gibt es ja für alle UNIXe,was besonders für Systemmanager interessant ist, dieauch andere UNIX-Plattformen betreuen, die haben keineUmschulung nötig. Die von UNIX-Systemen her bekann-te gute Skalierbarkeit trifft auch für Linux zu, was zu ei-ner besseren Leistung bei hoher Belastung führt,verglichen mit manchen anderen Server-Betriebssyste-men. Man sollte bei der Interpretation von Leistungstestsnatürlich immer vorsichtig sein und mehrere Quellen ver-gleichen, da es sehr leicht möglich ist, spezielle Testum-gebungen zu schaffen, die ein bestimmtes Betriebssystemstark bevorzugen oder benachteiligen können. Zahlen al-lein sind sicher nicht allzu relevant und oft geht’s ja ummehr als die Bekanntmachung technischer Fakten.

� Printserver