Alle Zugriffswege abgesichertEin so genannter Host Checker, der sicherstellt, dass das sich ver...

Transcript of Alle Zugriffswege abgesichertEin so genannter Host Checker, der sicherstellt, dass das sich ver...

-

Pulse Connect Secure arbeitet alsAppliance oder als virtuelle Appliance im Unternehmensnetz undregelt den Zugriff der Anwendervon externen Netzen auf die vorhandenen Dienste. Bei Bedarf istes auch möglich, das Produkt ineiner Private oder Public Cloud(AWS oder Azure) zu betreiben.Damit alle Benutzer jederzeit dieServices ihrer Organisation verwenden können, bietet die Lösung eine große Zahl an Funktionen. Dazu gehören der Schutzvon Anwendungen und Daten,die sich an beliebigen Orten befinden, einschließlich SaaSApplikationen wie Office 365. Dazukommen außerdem der Clientenlose Zugriff über ein WebInterface, die Integration von Diensten wie Active Directory undLDAP sowie Unterstützung fürZwei Faktor Authentifizierung,SAML 2.0, PKI und IAM beziehungsweise digitale Zertifikate.

Ein so genannter Host Checker,der sicherstellt, dass das sich verbindende Gerät den SecurityAnforderungen des Unternehmensentspricht, gehört ebenfalls zumLeistungsumfang. Dazu stuft dasSystem die Endgeräte vor derAuthentifizierung anhand vordefinierter Policies ein und lässt

den Zugriff nur zu, wenn die inden Policies festgelegten Bedingungen erfüllt werden. Dazukommen noch ein sicherer Zugriff auf die Virtual DesktopLösungen (VDI) der führenden Hersteller (Citrix XenApp/XenDesktop und Vmware Horizon),ein granulares Auditing zum Sicherstellen der Compliance, dieIntegration von Mobile DeviceManagementProdukten (MDM)und ein universeller Client fürden Einsatz sowohl remote alsauch onsite, um ein problemlosesRoaming sicher zu stellen. DasManagement der Lösung erfolgtüber ein zentrales WebInterface.

Konkret arbeitet Pulse ConnectSecure als Layer 3, 4 und 7SSL VPN mit granularer Zugriffsteuerung und als ApplicationVPN, das den Verkehr zwischenspezifischen Anwendungen bestimmten Zielen tunnelt. Es existiert auch ein IPSec/IKEv2 Sup

port für mobile Geräte. Dazukommen noch Split TunnelingFeatures, Authentifizierungenüber Hardware Token, SmartCards, Soft Token, One TimePasswords und Zertifikate sowieRDP, Telnet und SSHSitzungen auf Basis von HTML5. Einegranulare SSL CipherKonfiguration ist ebenfalls möglich.

Der TestIm Test installierten wir in unserem Netz eine virtuelle PCSAppliance, konfigurierten sie undgriffen anschließend über das vonihr bereitgestellte VPN auf unsere BackendDienste zu. Außerdem nahmen wir die Authentifizierung mit einem lokalen Benutzerkonto, die ZweiFaktorAuthentifizierung mit einem lokalen Benutzerkonto und einemOneTimePasswort über GoogleAuthenticator und das HostChecking sowie das EnterpriseOnboarding unter die Lupe. Zu

Im Test: Pulse Connect Secure 9.0R1

Alle Zugriffswege abgesichertDr. Götz Güttich

Mit Pulse Connect Secure bietet PulseSecure eine VPNLösung der EnterpriseKlassefür mobile Geräte und Desktops unter Android, ChromeOS, iOS, Linux, MacOS

und Windows, die einen einfachen und sicheren Zugriff von jedem Endpointauf Anwendungen und Ressourcen im Unternehmen sicherstellen soll. Dabei ist

es unerheblich, ob diese im Rechenzentrum, in der privaten Cloud, der öffentlichenCloud oder als SaaS zur Verfügung stehen. Wir haben uns im Testlabor angesehen, wie

die Arbeit mit diesem Produkt für den hybriden Secure Access abläuft.

1

-

dem arbeiteten wir mit verschiedenen Connection Sets und analysierten das Konfigurationswerkzeug mit seinem Funktionsumfang und seinen Wizards.

InstallationDie Installation der virtuellenAppliance gestaltet sich verhältnismäßig einfach. PulseSecurestellte uns zu diesem Zweck einevorkonfigurierte Virtuelle Maschine (VM) im OVFFormat zurVerfügung, die wir auf einemVmware ESXiHost importierten, der unter Version 6.7 lief.Dieser Host arbeitete mit 32GByte RAM und einer Intel i7CPU mit acht Kernen. Für dieVM benötigten wir allerdings nurvier GByte Arbeitsspeicher undzwei virtuelle CPUs. Nachdemwir die VM nach dem Importeingeschaltet hatten, mussten wirlediglich das License Agreementakzeptieren und die Netzwerkkonfiguration für den internenPort angeben. Außerdem war esnoch erforderlich, ein Konto fürden Administrator zu definierenund die Informationen zum Erzeugen eines Self SignedCertificate für den Web Server anzugeben, also den Common Nameund den Organization Name. Sobald das erledigt und die Installation durchgelaufen war, was einpaar Minuten in Anspruch nahm,konnten wir über die URL "https://{IPAdresse der Appliance}/admin" auf das Verwaltungsinterface der Lösung zugreifen.Bei diesem meldeten wir uns nunmit dem zuvor definierten Administratorkonto an, nahmen dieZeiteinstellungen vor und fügtendem System die uns vom Hersteller bereitgestellte Testlizenzhinzu. Danach spielten wir nocheinen Patch ein, um die Installation auf die zum Testzeitpunkt aktuelle Version 9.0R1 zu bringen,

damit war das Setup abgeschlossen und wir konnten mit demTest beginnen.

ErstkonfigurationUm unser System in Betrieb zunehmen, machten wir uns zu diesem Zeitpunkt daran, diverse Benutzerkonten anzulegen, die ausdem WAN auf unterschiedlicheRessourcen in unserem LAN zugreifen durften. Dazu erzeugtenwir zunächst die Accounts, defi

nierten dann die freigegebenenRessourcen wie WebApplikationen, Shares und SSHZugängeund legten zum Schluss fest, werwelche Ressource nutzen konnte.Die Konfiguration dieser Punktegestaltet sich verhältnismäßigeinfach, da der Hersteller einenGuide für die Erstkonfigurationin das WebInterface integrierthat, den man lediglich abarbeitenmuss.

Der erste Konfigurationsschrittbesteht darin, einen AuthentifizierungsServer festzulegen. Andieser Stelle unterstützt das System neben einer lokalen Authentifizierung, bei der die Benutzerdaten direkt auf der PCSAppliance gespeichert werden, auch

das Microsoft Active Directory,sowie Authentifizierungen überNIS, ACE, LDAP, Radius, SiteMinder, SAML, MDMDiensteund vieles mehr.

Im Test richteten wir erst einmaleinen lokalen Authentifizierungsserver direkt auf der Applianceein. Bei der Konfiguration diesesServers haben die Administratoren unter anderem die Möglichkeit, die Länge und Zusammen

setzung der von den Benutzerkonten verwendeten Passwörtervorzugeben. Außerdem sind siebei Bedarf dazu in der Lage, denBenutzern zu verbieten, ihr Passwort zu ändern. Während derDefinition des lokalen Authentifizierungsservers richteten wir imTest auch gleich die ersten beidenBenutzerkonten mit Namen undPasswörtern ein, wobei es zu keinen Überraschungen kam.

Die BenutzerrolleIm nächsten Schritt ging es an dieDefinition der Benutzerrolle.Über die User Roles definiertPulseSecure Sitzungsparameterwie Session Settings, Personalisierungseinstellungen (wie BenutzerBookmarks, die auf frei

2

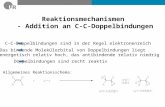

Die virtuelle Appliance während des Installationsvorgangs

-

gegebene Ressourcen verweisen)und Zugriffsfunktionen. Bei denZugriffsfunktionen legt die Benutzerrolle lediglich fest, welcheRessourcen ein User nutzenkann, wie beispielsweise SSHZugriffe oder WebAnwendungen. Sie definiert aber nicht, mit

welchen Servern genau die Anwender kommunizieren können,diese Konfiguration führten wirspäter im Rahmen der RessourceProfiles durch. Im Test gaben wirunserer Benutzerrolle einen Namen, legten fest, dass Zugriffevia Web, SSH und Windows Shares freigegeben werden solltenund definierten einen Timeout.Zu den sonstigen Ressourcen, diedas System an dieser Stelle anbietet, gehören NFS Shares, Telnet, Terminaldienste, virtuelleDesktops, VPNTunnel, HTML5und ähnliches. Im Rahmen derRollendefinition sind die zuständigen Mitarbeiter auch dazu inder Lage, vorzugeben, ob die Anwender Roaming nutzen dürfen(also ob es erlaubt ist, den Zugangspunkt während der Arbeitzu wechseln) oder nicht.

Der User Authentication RealmDer nächste Konfigurationsschritt befasst sich mit dem User

Authentication Realm. Als Authentifizierungsserver für diesenRealm verwendeten wir die zuvor erstellte lokale Authentifizierung. Außerdem definierten wirzu diesem Zeitpunkt auch unsereRole Mapping Rules. Diese legenbeispielsweise fest, welcher Userwelche Benutzerrollen zugewiesen bekommt. In unserem Fall erzeugten wir eine Regel, die sicherstellte, dass der User "gg"mit unserer gerade erzeugtenUser Role arbeiten konnte. DieRole Mapping Rules arbeitenaber nicht nur mit Benutzernamen, sondern ermöglichen auchdie Zuweisung von Rollen überZertifikate oder Ausdrücke eineZeichenkette. Das System ist alsosehr flexibel.

Die Ressource ProfilesSobald wir mit der Definition unseres TestRealms fertig waren,wandten wir uns der Konfiguration unserer Ressource Profiles zu.Diese legen – wie bereits angesprochen – fest, auf welche konkreten Ressourcen die Benutzerzugreifen können. Im Test erzeugten wir zunächst ein Ressource Profile, das den Zugriffauf den bei uns im lokalen Netzarbeitenden Netzwerk MonitoringServer PRTG von Paesslerfreigab. Da dieser über ein WebInterface verwaltet wird, selektierten wir an dieser Stelle denRessourcenTyp "Web App". Fürunsere Web AppRegel war es erforderlich, einen Namen sowiedie zu verwendende URL anzugeben und die Regel unserer Benutzerrolle zuzuweisen. Außerdem müssen die zuständigen Mitarbeiter einen Typ angeben, andieser Stelle stehen unter anderem "Custom", "Citrix", "OWA","Lotus Notes" und "Sharepoint"zur Verfügung. Nachdem das erledigt war, konnten wir uns mit

Hilfe eines TestClients unterWindows 10 über die externeSchnittstelle der PCS verbinden,uns mit einem zuvor angelegtenTestBenutzerkonto anmeldenund anschließend auf den PRTGServer im lokalen Netz zugreifen.

Weitere BookmarksAuf die gleiche Art und Weisefügten wir dem System anschließend auch noch den angesprochenen SSHZugriff auf einenLinuxServer im lokalen Netzund ein WindowsShare hinzu.Bei dem Share fragte die Appliance nach dem Verbindungsaufbau noch nach den Zugriffsdaten zum Login beim Shareselbst, danach konnten wir diedarin gespeicherten Dateien nutzen. Das lässt sich über SingleSignOnFunktionen, die dasProdukt ebenfalls anbietet, verhindern, dazu später mehr. Dasganze Vorgehen zum EinrichtenClientloser Zugriffe gestaltetsich unter dem Strich recht gradlinig und ist gut erklärt. Im Testbenötigten wir für die Konfiguration des Systems bis zu diesemPunkt lediglich eine halbe Stunde.

Die Arbeit mit einem zweitenAuthentifizierungsServerNach dem Abschluss der Erstkonfiguration gingen wir daran,unser Setting zu perfektionieren.Dazu änderten wir die Benutzerauthentifizierung so, dass neben der Angabe von Usernameund Passwort auch der GoogleAuthenticator zum Einsatz kam.Dazu spielten wir zunächst aufeinem Smartphone vom TypHuawei P9 unter Android 7 dieGoogle Authenticator App ein.Anschließend definierten wir unter "Authentication" einen neuenAuthentifizierungsserver vomTyp "Google Authenticator". Da

3

Die PulseSecureLösung nach demHochladen von Dateien auf ein WindowsShare

-

bei war keine weitere Konfiguration erforderlich, bei Bedarf sinddie Administratoren dazu in derLage, die Zahl der erlaubten AuthentifizierungsVersuche zu begrenzen und ähnliches. Nachdemdas erledigt war, öffneten wir dieKonfiguration unseres Authentication Realms und fügten diesemeinfach den neuen Server hinzu.Die Konfiguration zusätzlicherAuthentifizierungsServer gestaltet sich folglich sehr einfach, dawir die sonstigen Einstellungendazu nicht anrühren mussten.Jetzt loggten wir uns wieder mitunseren UserCredentials bei derPCSAppliance ein. Das WebInterface präsentierte uns daraufhinnicht wie zuvor die Webseite mitden Links auf die freigegebenenRessourcen, sondern stellte einenQRCode dar, den wir mit unserem TestSmartphone scannenmussten, um in der AuthenticatorApp das Konto für den PCSZugriff hinzuzufügen. Danach zeigte uns die App einen Zahlencodean, der regelmäßig wechselte undder nach dem Login mit den AnwenderCredentials im WebInterface als zweiter Authentifizierungsschritt eingegeben werdenmusste, um den Zugriff auf diefreigegebenen Ressourcen zu ermöglichen. Im Test funktioniertedies wie erwartet.

Das Enterprise OnboardingIn der nächsten Phase des Testsbefassten wir uns mit der Enterprise OnboardingFunktion. Enterprise Onboarding bedeutet,dass Geräte, die mit dem SystemVerbindung aufnehmen, auf einfache Weise in die Unternehmensumgebung integriert und dannüber diese verwaltet werden.Konkret können sich die Anwender mit einem neuen Device beider PCSLösung anmelden underhalten dann automatisiert Wifi

und VPNVerbindungsdefinitionen beziehungsweise Zertifikatsprofile, mit denen sie dannim Betrieb die Unternehmensressourcen nutzen. Dazu sind bei einer korrekt konfigurierten Umgebung keine Aktivitäten von Seiten der ITAbteilungen erforderlich. PulseSecure unterstützt Enterprise Onboarding für Geräteunter Android 4 oder neuer, iOS6 oder neuer, MacOS X und Windows seit Windows 7. Im Testsetzten wir wieder unser TestSmartphone vom Typ Huawei P9

unter Android 7 ein, um das Onboarding zu analysieren. Die Enterprise OnboardingFunktionwird auf Ebene der Benutzerrollen definiert. Dabei haben die zuständigen Mitarbeiter die Möglichkeit, entweder die AutoLaunchFunktion zu aktivieren,die direkt nach dem Login einenDownloadLink für die ClientSoftware anbietet, oder den Client automatisch auf WindowsSystemen einzuspielen. Alternativ lässt sich auch ein externesMobile Device ManagementSystem für das Onboarding einbinden. Im Test verwendeten wirdie Auto LaunchFunktion. Umdas Onboarding zu nutzen, müs

sen sich die Anwender zunächstmit Benutzername und Passwortbei der PCSAppliance anmelden. Danach wird die ClientSoftware – falls erforderlich, beiiOS und MacOS funktioniert dasOnboarding auch ohne – entweder manuell oder automatisch installiert und das Onboarding läuftdurch. Das heißt, die neuen Geräte erhalten die vordefiniertenProfile für VPN und WifiVerbindungen und die Zertifikate.Letztere lassen sich nutzen, umdie Devices nach dem Onboar

ding direkt bei den VPN undWirelessSystemen zu authentifizieren. Alternativ kann diese Authentifizierung auch mit LoginCredentials erfolgen, in dem Fallmüssen die Administratoren keinOnboarding von Zertifikatsprofilen konfigurieren.

Die Konfiguration der ZertifikatsverteilungDamit die Clients automatischZertifikate für die Authentifizierung erhalten können, benötigtdas System einen im Netz vorhandenen SCEPServer (SimpleCertificate Enrollment Protocol).Im Test verwendeten wir dazu eine entsprechend konfigurierte

4

Der SSHZugriff mit HTML5 auf einen Raspberry Pi unter Linux

-

Windows Zertifizierungsstelle,die auf einem Windows Server2012 lief. Damit dieser Servermit unserer PCSAppliance kommunizieren konnte, trugen wirseine URL im WebInterface derLösung ein, legten ein CertificateSigning RequestTemplate (CSR)an (das Funktioniert ebenfallsüber das PCSWeb Interface) undluden dieses über die "Test Configuration"Funktion der Enterprise OnboardingFunktion aufden SCEPServer hoch. Das System quittierte diesen Upload miteiner grün gestalteten Meldung,die besagte, dass alles in Ordnung war und dass die Appliancemit dem SCEPServer kommunizieren konnte. Dieser Konfigurationsschritt ist beim Einsatz derPasswortbasierten Authentifizierung wie gesagt nicht erforderlich.

Egal welche Authentifizierungsmethode im Betrieb zum Einsatzkommt, die Administratorenmüssen immer eine VPNVerbindung anlegen, damit die mobilenUser, die sich über das EnterpriseOnboarding anmelden, anschließend via VPN auf das Netzwerkzugreifen können. Die Konfiguration dieser VPNProfile erfolgtim Bereich "Users / EnterpriseOnboarding". Im Wesentlichenbesteht ein solches Profil aus einem Namen, der ServerURL(der VPNServer war in unseremTest die PCS selbst), der Benutzerrolle mit den Mapping Rulesund der Authentifizierungsmethode, also Passwörtern oder Zertifikaten. Für die Passwortbasierte Authentifizierung war unsere Konfiguration damit bereitsabgeschlossen und wir konntenuns mit Hilfe des Browsers unseres AndroidDevices bei derPCSAppliance einloggen, worauf uns die Appliance wie erwar

tet einen Link zur Installation desPulseSecure Clients anzeigte.Nachdem wir diese Software eingespielt hatten, führte das Systemdas Onboarding durch und bautedie Verbindung auf. Danach grif

fen wir ohne Probleme via VPNauf das Netzwerk zu. Unter Windows funktionierte das ähnlich.

Um die Zertifikatbasierte Authentifizierung für unsere VPNVerbindung zu nutzen, musstenwir noch etwas zusätzliche Arbeitleisten und ein "Certificate Profile" einrichten. Dazu wechseltenwir nach "Users / Enterprise Onboarding / Certificate Profiles"und generierten einen entsprechenden Eintrag. Dieser benötigtwieder einen Namen. Außerdemmüssen die zuständigen Mitarbeiter angeben, für welche Client

Typen das Profil Gültigkeit besitzen soll (Android, iOS, MacOSund Windows). Zusätzlich möchte das System auch wissen, wodas Zertifikat herkommt. Dafürgibt es drei unterschiedliche Op

tionen: "Import and User GlobalCertificate" bedeutet, dass dasglobale Zertifikat der PulseConnect SecureLösung zur Authentifizierung des ClientGerätszum Einsatz kommt.

Bei "Import and User CA Certificate" verwendet das Systemstattdessen ein vorgegebenesZertifikat, das importiert und aufdie Clients heruntergeladen werden muss. Das ergibt beispielsweise bei der Arbeit mit WifiProfilen Sinn. Die letzte Option,"Generate per User Certificate"kam bei uns im Test zum Einsatz.

5

Das PCSVerwaltungsinterface nach dem erfolgreichen Hinzufügen des SCEPServers zu unserer Konfiguration

-

Dabei finden der SCEPServerund das CSRTemplate Verwendung, um für jeden Client einZertifikat zu generieren. ZumAbschluss der Konfiguration gaben wir noch das zu verwendende – zuvor definierte – CSRTemplate an und legten fest, fürwelche Benutzerrollen das Profilgültig sein sollte. Damit war dieKonfiguration abgeschlossen undwir konnten die OnboardingFunktion mit Zertifikaten nutzen.

Der Host CheckerJetzt war es an der Zeit, auf denFunktionsumfang des HostCheckers einzugehen. Dieserüberprüft wie gesagt, ob auf demEndgerät SicherheitsApplikatio

nen wie Antivirus und Firewallarbeiten und analysiert zudemauch die Betriebssystemversion,den Patch Level, den BrowserTyp und viele andere Anforderungen. Darüber hinaus führt erauch ein Vulnerability Assessment durch, um erfolgreiche

MalwareAngriffe auszuschließen. Stellt sich ein Endgerät alsnicht compliant heraus, so versucht der Host Checker, durchUpdates der betroffenen Softwarekomponenten Compliance herzustellen. Gelingt das nicht, sokann das Endgerät in Quarantäneverschoben werden. Alternativwird ihm – je nach Konfiguration– der Zugriff erlaubt oder komplett gesperrt.

Um die Host CheckingFunktionzu testen, erzeugten wir über dasKonfigurationswerkzeug unter"Authentication / Endpoint Security / Host Checker" eine dementsprechende Regel, die sicherstellen sollte, dass auf unserem Windows 10Client eine Firewall aktiv war. Dieser Regel musstenwir zunächst einen Namen geben,außerdem wählten wir das FirewallProdukt aus, das auf demClient installiert war. Dafür hatPulseSecure bereits eine großeZahl unterstützter Firewalls indie Sicherheitslösung integriert,so dass die Selektion schnell undeinfach ablief.

Im Rahmen der Regeldefinitionkonnten wir zusätzlich noch dafür sorgen, dass das System denClient ständig überwachte und sonicht nur bei der Anmeldung sondern auch im laufenden Betriebdazu in der Lage war zu erkennen, ob die Firewall aktiviertoder deaktiviert wurde. Im nächsten Schritt aktivierten wir die Regel über den User AuthenticationRealm. Als die Regel aktiv war,loggten wir uns mit dem TestClient bei der SicherheitsAppliance ein, woraufhin sich erwartungsgemäß der PulseSecureHostChecker installierte und unserst ins Netz ließ, als die Überprüfung des Endgeräts erfolgreich abgeschlossen war.

Connection SetsEin Connection Set bestimmt, aufwelche Art und Weise das SystemVerbindungen aufbaut, zum Beispiel abhängig von der verwendeten Benutzerrolle oder demOrt, an dem sich der Client befindet. So kann man mit Hilfevon Connection Sets beispielsweise einem mobilen Client, dersich bereits im LAN befindet,den direkten Zugriff auf das Internet über den Unternehmensrouter erlauben, während dergleiche Client gezwungen wird,sämtlichen InternetVerkehr übereine VPNConnection in dieZentrale abzuwickeln, wenn ersich von außen über ein unsicheres WLAN verbindet.

Die Connection Sets lassen sichunter „Users / PulseSecure Client/ Connections“ konfigurieren.Auch hier müssen die Administratoren zuerst wieder einen Namen vergeben und können danndiverse Parameter festlegen wiezum Beispiel ob die LoginInformationen gespeichert werdendürfen, ob die Benutzer unbekannten Zertifikaten vertrauendürfen und so weiter.

Sobald alle diesbezüglichen Angaben vorgenommen wurden,geht es an die Konfiguration derzum Connection Set gehörendenVerbindungen. Auch hier stehenwieder diverse Parameter zurKonfiguration zur Verfügung. Solassen sich beispielsweise Verbindungen auf den Server beschränken, der die Konfigurationgeliefert hat und es ist auch möglich, den Benutzern zu erlauben,die Verbindungen zu modifizieren.

Zu den weiteren Konfigurationsparametern innerhalb der Verbindungsdefinition gehören unter

6

Bei aktiviertem Enterprise Onboarding erhält der Benutzer unter Android nach dem ersten Login einenInstallationsLink für die PulseSecureApp

-

anderem ein automatischer Verbindungsaufbau und eine automatische ReconnectFunktion nacheinem Timeout, die im Test einwandfrei funktionierte. Ebenfallsvon Interesse sind noch die „Location Awareness Rules“, die da

zu dienen, einem Client die Bestimmung seines aktuellen Standorts zu ermöglichen.

Ist zum Beispiel ein bestimmterRechner über ein physikalischesInterface erreichbar, so kann derClient davon ausgehen, dass ersich im LAN befindet. Alternativlässt sich die Location unter anderem auch über einen bestimmten DNSServer bestimmten.

Erkennt das System, dass die inden Location Awareness Rulesfestgelegten Bedingungen zutreffen, so versucht es eine automatische Verbindung aufzubauen.Sind sie nicht mehr wahr, so wirddie Verbindung unterbrochen.Auf diese Art und Weise lassensich über verschiedene Verbindungsdefinitionen für die unterschiedlichsten Szenarien Connections anlegen.

AlwaysonVPNFür unser Test Connection Setkonfigurierten wir mit dem dafürvorgesehenen Wizard, auf denwir gleich noch genauer eingehen, zudem auch noch ein AlwaysonVPN, das sämtlichen

Verkehr von den verbundenenClients durch unsere PCSAppliance lenkte. Auf diese Weisestellt das System – wie bereitsangesprochen – sicher, dass dieClients nicht über offene oder potentiell ungesicherte Netze direkte Verbindungen ins Internet aufbauen, die dann angegriffen werden könnten. Im Test ergabensich bei der Arbeit mit dem AlwaysOnVPN keine Schwierigkeiten und die ClientSystemekonnten problemlos über die PulseSecureAppliance eine Verbindung ins Internet aufbauen.

In diesem Zusammenhang ergibtes Sinn, noch kurz auf die Option"AlwaysonVPN with Lockdown Mode enabled" einzugehen. Kommt ein AlwaysonVPNmit Lockdown Mode zum Einsatz, so sorgt letzterer dafür, dassder Anwender keine Möglichkeit

hat, an dieser Konfiguration etwas zu ändern, beispielsweisedurch eine Modifikation der Einstellungen oder das Deaktivierendes Tunnels.

Für das AlwaysonVPN mitLockdown Mode lassen sich beiBedarf auch Ausnahmen definieren. Der Hersteller hat bereitsExceptions für die Dienste beziehungsweise Protokolle DHCP,DNS, Kerberos, LDAP, SNMPund Portmapper angelegt. AufWunsch haben die Administratoren auch Gelegenheit, eigeneEinträge hinzuzufügen. Im Testfügten wir eine Ausnahme fürSSHTraffic hinzu, dabei kannman – ähnlich wie bei der Definition einer FirewallRegel – dieRichtung (inbound/outbound)bestimmen und sagen, ob die Lösung ein Programm oder einenTCP beziehungsweise UDPPortzulassen soll. Unter „Custom“lassen sich bei Bedarf noch weitere Angaben machen, wie etwazugelassene IPRanges.

An dieser Stelle ebenfalls von Interesse: die Captive Portal Detection. Diese Funktion sorgt dafür,dass das ClientSystem erkennt,wenn es sich über einen Hotspotverbindet. Ist das der Fall, sowird der Aufbau sämtlicherConnections verzögert, bis einInternetZugriff besteht.

Die KonfigurationsWizardsUm den Administratoren dabei zuhelfen, die Konfiguration bestimmter Funktionen durchzuführen, stellt das ManagementTool diverse Assistenten zur Verfügung. Der erste davon dient zurSchrittfürSchritt Konfigurationder eben erwähnten AlwaysOnVPNs und wurde bei uns im Testauch dafür verwendet, ohne dasses dabei zu Schwierigkeiten kam.

Das Onboarding von einem WindowsSystem

7

-

Im ersten Schritt des Wizardsfragte uns das System nach demfür die VPNVerbindung zu verwendenden Connection Set. Danach konnten wir festlegen, obdie Benutzer VPNVerbindungen

aufbauen und unterbrechen konnten oder nicht und ob die einzelnen Verbindungen über denLockdown Mode abgesichertwerden sollten. Anschließendkonnten wir noch zusätzlicheAusnahmen für den LockdownMode konfigurieren, daraufhinwar die Definition des VPNs abgeschlossen und wir konnten esim Betrieb nutzen.

Der zweite Wizard dient zum Erzeugen von User AccessPolicies.Diese erlauben es den Endanwendern, über die PCSAppliance auf freigegebene Ressourcen,wie wir sie bereits zu Beginn desTests manuell eingerichtet hatten,zuzugreifen. Auch hier wird derzuständige Mitarbeiter Schritt fürSchritt durch die Konfigurationgeführt. Der Assistent ist sogarnoch etwas leistungsfähiger alsdie Dokumentation zur Erstkonfiguration, die wir zunächst verwendet hatten, da er bei Bedarfgleichzeitig auch Host CheckerRegeln mit anlegt. Im Zweifelsfall würden wir also empfehlen,

bei einer neuen Installation aufden Wizard zu setzen.

FQDNSplitTunnelingGehen wir jetzt noch kurz aufdas SplitTunneling ein, das die

PulseSecure Appliance bietet.Mit bestimmten IPAdressenoder AdressBereichen ist SplitTunneling nichts Ungewöhnliches, es lässt sich bei vielen Pro

dukten dazu einsetzen, den Zugriff auf bestimmte Subnetzedurch bestimmte Tunnel zu steu

ern. Bei der PulseSecureLösungfunktioniert dies aber nicht nurmit IPAdressen, sondern auchmit FQDNRessourcen (FullyQualified Domain Name). So ermöglicht das Produkt es den ITMitarbeitern, sehr einfach eineRegel zu erstellen, die den Usernbeispielsweise den direkten Zugriff auf die Webseite www.salesforce.com oder ähnliches erlaubt. Im Test ergaben sich dabeikeine Schwierigkeiten.

Single Sign OnEbenfalls erwähnenswert ist nochdie oben bereits kurz erwähnteSingleSignOnFunktion, diedafür sorgt, dass bereits authentifizierte Benutzer freigegebeneRessourcen verwenden können,ohne sich bei diesen erneut anmelden zu müssen. Dieses Feature nutzten wir im Test unter anderem, um dafür zu sorgen, dasswir nach dem Login nicht mehrgezwungen waren, bei dem Zu

griff auf das WindowsShareüber unser zu Beginn definiertesBookmark jedes Mal erneut un

Die FQDNSplitTunnelingRegeln sind schnell erstellt

Werden die vorgegebenen Regeln nicht eingehalten, erfolgt auch kein Zugriffauf das Netz

8

-

sere Credentials für die Freigabeeingeben zu müssen. Dazu wechselten wir in die Definition desShares und selektierten den Eintrag „Show ALL autopolicy types“. Danach präsentierte uns dasSystem die Option, vordefinierteCredentials für das Share anzugeben. Anschließend konnten wirals Benutzer ohne weitere Aktionen direkt auf die Freigabe zugreifen. Die Konfiguration dieserSingleSignOnFunktion gestaltet sich also sehr einfach.

Die KonfigurationsverwaltungZu guter Letzt nahmen wir nochdie Optionen zum Import, Exportund zum Push von Konfigurationen unter die Lupe. Die Administratoren haben im Betrieb dieMöglichkeit, die Systemkonfiguration, die lokalen Benutzerkonten und die Konfiguration desAdministrationsNetzwerks zuexportieren. Dazu müssen sie fürdie jeweiligen SicherungsdateienPasswörter vergeben. Der Importso gesicherter Konfigurationenerfolgt dann unter Angabe diesesPassworts. Dabei können dieVerantwortlichen die PCSAppliances anweisen, auf den Importbestimmter Angaben wie der IPAdressen oder der verwendetenZertifikate zu verzichten. Aufdiese Weise lassen sich Konfigurationen schnell und einfach aufunterschiedliche Zielsystemeausbringen. Bei Bedarf ist es sogar möglich, die Daten Ex undImporte über XMLFiles durchzuführen und genau anzugeben,welche Informationen in derKonfigurationsdatei landen sollen und welche nicht. Das ermöglicht den ITVerantwortlichen eine sehr große Flexibilität beimUmgang mit den Konfigurationen und hinterließ bei uns imTest einen hervorragenden Eindruck.

Das gleiche gilt für die PushFunktion, die sich zum einfachenKonfigurationsmanagement innerhalb eines Unternehmens nutzen lässt. Sie versetzt die Administratoren in die Lage, Teile der

Konfiguration von einem laufenden System aus auf eines odermehrere Zielsysteme zu pushen.Dazu müssen die Zielsysteme mitder gleichen SoftwareVersionoder einer neueren als das Quellsystem laufen. Das Pushen funktioniert also sogar über mehrereVersionsstände hinweg. Auf dieseWeise lassen sich Konfigurationsänderungen schnell und einfach im Netz verteilen.

FazitDie Pulse Connect SecureAppliance eignet sich hervorragend,um sichere Zugriffswege über alle möglichen Arten von Verbindungen auf Unternehmensressourcen herzustellen. Die Lösungkonnte im Test mit einem sehrgroßen Funktionsumfang punk

ten, in diesem Zusammenhangseien nur die Clientlosen undClientbasierten Zugriffsoptionen, das Enterprise Onbording,der Host Checker, die ConnectionSets, das FQDNSplitTunneling

und die flexiblen Umgangsoptionen mit Konfigurationen genannt.Trotz des großen Leistungsspektrums lassen sich Inbetriebnahmeund Verwaltung der Systeme relativ problemlos durchführen.Dabei helfen die Wizards genauso wie die umfangreiche Dokumentation. Im Test ließ sich unsere Appliance auch problemlosin das zentrale, cloudbasierteManagementwerkzeug PulseOneintegrieren. Administratoren, dienach einer leistungsfähigen Lösung zum Absichern der Zugriffeauf ihre Unternehmensressourcensuchen, sollten auf jeden Falleinen Blick auf das Produkt werfen.

Dr. Götz Güttich leitet das IAITin Korschenbroich.

Bei Bedarf ist es problemlos möglich, die ZugriffsCredentials im Rahmen der Ressourcendefinition zu hinterlegen und so eine SingleSignOnUmgebung zu realisieren

9