Computer-Viren - emsec.rub.de · PDF fileComputer-Viren Jan Frankenberg 10.02.05 Seminararbeit...

Transcript of Computer-Viren - emsec.rub.de · PDF fileComputer-Viren Jan Frankenberg 10.02.05 Seminararbeit...

Computer-Viren

Jan Frankenberg

10.02.05

Seminararbeit

Ruhr-Universitat Bochum

Chair for Communication Security

Prof. Dr.-Ing. Christof Paar

Inhaltsverzeichnis

1 Einleitung 1

2 Allgemeines 3

2.1 Definition . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

2.2 Aufbau eines Computervirus . . . . . . . . . . . . . . . . . . . . . 3

2.3 Geschichte der Computerviren . . . . . . . . . . . . . . . . . . . . 4

3 Virentypen 7

3.1 1. Generation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

3.1.1 Programm-Viren . . . . . . . . . . . . . . . . . . . . . . . 7

3.1.2 Boot-Viren . . . . . . . . . . . . . . . . . . . . . . . . . . 7

3.2 2. Generation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

3.2.1 Makro-Viren . . . . . . . . . . . . . . . . . . . . . . . . . . 9

3.2.2 Retro-Viren . . . . . . . . . . . . . . . . . . . . . . . . . . 9

3.2.3 Stand der Dinge . . . . . . . . . . . . . . . . . . . . . . . . 10

3.3 Zukunftige Viren . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

3.3.1 Auf Anwendungen basierende Viren . . . . . . . . . . . . . 11

3.3.2 Auf Inhalt basierende Viren . . . . . . . . . . . . . . . . . 11

3.3.3 Gemischte Viren . . . . . . . . . . . . . . . . . . . . . . . 12

3.3.4 Neue Moglichkeiten der Verbreitung . . . . . . . . . . . . . 12

4 Verschiedene Betriebssysteme 15

5 Schaden durch Viren 17

5.1 Beabsichtigte Schadensfunktion . . . . . . . . . . . . . . . . . . . 17

5.2 Unbeabsichtigte Schaden . . . . . . . . . . . . . . . . . . . . . . . 17

5.3 Verbrauch von Speicherplatz . . . . . . . . . . . . . . . . . . . . . 17

5.4 Aufwand beim Suchen und Entfernen . . . . . . . . . . . . . . . . 17

5.5 Kosten durch Pravention . . . . . . . . . . . . . . . . . . . . . . . 18

5.6 Panikreaktionen durch Benutzer . . . . . . . . . . . . . . . . . . . 18

5.7 Hoaxes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

ii Inhaltsverzeichnis

6 Gegenmaßnahmen 196.1 Praventive Maßnahmen . . . . . . . . . . . . . . . . . . . . . . . . 19

6.1.1 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . 196.1.2 Rechtebeschrankung . . . . . . . . . . . . . . . . . . . . . 196.1.3 Datenverschlusselung . . . . . . . . . . . . . . . . . . . . . 206.1.4 Digitale Fingerabdrucke . . . . . . . . . . . . . . . . . . . 206.1.5 Impfung . . . . . . . . . . . . . . . . . . . . . . . . . . . . 206.1.6 Maßnahmen gegen Makro-Viren . . . . . . . . . . . . . . . 20

6.2 Anti-Viren-Werkzeuge . . . . . . . . . . . . . . . . . . . . . . . . 216.2.1 Virenscanner . . . . . . . . . . . . . . . . . . . . . . . . . 216.2.2 Aktivitatskontrolle . . . . . . . . . . . . . . . . . . . . . . 22

7 Zusammenfassung 23

1 Einleitung

Seit dem ersten Auftreten von Viren in den 80er Jahren haben sie sich im Zu-ge der allgemeinen Computerentwicklung ebenso weiterentwickelt. Diese Arbeitgibt einen Uberblick der verschiedenen bekannten Virentypen, sowie einen Aus-blick zu moglichen zukunftigen Virentypen. Außerdem werden die durch Virenentstehenden Schaden und Maßnahmen zum Schutz vor Viren gezeigt.

2 Allgemeines

2.1 Definition

Als Computervirus bezeichnet man ein Befehlsfolge, welche zur Ausfuhrung einWirtsprogramm bzw. ein Wirtsdokument benotigt. Viren reproduzieren sich selbst,indem sie bei der Ausfuhrung ihres Wirtsprogramms eine Kopie (Reproduktion)oder eine modifizierte Version des Virus (Polymorphismus) in einen Speicherbe-reich, der diesen Virus noch nicht enthalt, schreiben. Dieser Vorgang wird auchals Infektion bezeichnet. Neben dem Teil zur Reproduktion enthalten die meis-ten Viren auch einen Schadensteil, welcher bedingt oder unbedingt durch einenspezifischen Ausloser aktiviert wird [Eck02].

Ein Computervirus ist also kein selbststandig ablaufendes Programm. Haufigwerden im Zusammenhang mit Computerviren auch so genannte Wurmer undTrojaner erwahnt. Wurmer unterscheiden sich gegenuber Viren darin, dass essich bei ihnen um ein eigenstandiges, ablauffahiges Programm handelt, also keinWirtsprogramm zur Verbreitung benotigt wird. Ebenso handelt es sich bei Troja-nern um eigenstandige Programme, deren Ist-Funktionalitat nicht genau mit ihrerangegebenen Soll-Funktionalitat ubereinstimmt, sondern um weitere Funktionenerweitert wurde. Sie werden also vom Benutzer ausgefuhrt, um eine bestimmteFunktion zu erfullen. Diese Funktion wird auch gegebenenfalls erfullt, aber eswerden auch vom Benutzer nicht erwartete Funktion ausgefuhrt.

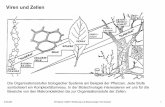

2.2 Aufbau eines Computervirus

Die Befehlsfolge eines Computervirus kann in vielen Sprachen codiert werden.Neben der Maschinensprache, werden auch Kommandosprachen, Skriptsprachenoder auch Hochsprachen verwendet. Speicherbereiche potentieller Vireninfektio-nen sind der Code ausfuhrbarer Programme, Bereiche des Betriebssystems, Sekto-ren eines Hintergrundspeichermediums oder auch Dateien, welche von Program-men mittels Skriptsprachen verarbeitet werden konnen. Der allgemeine Aufbaueines Virus ist in Abbildung 2.1 gezeigt. Ein Virus setzt sich im Allgemeinen ausvier Teilen zusammen, und zwar aus der Viruskennung, dem Infektionsteil, demSchadensteil und dem Sprungteil. Außer dem Infektionsteil sind alle Teile optionalund mussen nicht zwangslaufig in einem Virus enthalten sein. Der Infektionsteildient dem Virus zur Reproduktion und kopiert den Virus in einen Speicherbe-reich. Falls es sich bei dem Speicherbereich um den in einer Datei gespeicherten

4 Allgemeines

Code eines ausfuhrbaren Programms handelt, so gleicht der Virus in der Regeldie Strukturinformationen dieser Datei durch die Angabe der neuen Dateilangesowie der Angabe einer neuen Einsprungadresse an. Als neue Einsprungadressedient nun die Anfangsadresse des Viruscodes. Soll nach Verarbeitung des Vi-ruscodes noch das ursprungliche Programm ausgefuhrt werden, so enthalt derSprungteil des Virus eine Rucksprungadresse, welche die Einsprungadresse in dasursprungliche Programm ist. Die Virenkennung dient dem Virus dazu in seinerInfektionsphase zu erkennen, ob die betreffende Datei schon von dem Virus befal-len ist, um so wiederholtes Infizieren von Programmen zu verhindern. Allerdingsermoglicht es diese Virenkennung auch Virenscannern infizierte Programme zufinden. Der Schadensteil des Virus kann eine Bedingung enthalten, durch wel-che er aktiviert wird. Zum Beispiel kann der Schadensteil durch ein bestimmtesDatum oder eine Tastenkombination aktiviert werden. Dies ermoglicht es demVirus sich unbemerkt zu verbreiten, bevor sich schadhafte Auswirkungen durchihn zeigen.

ViruskennungPROCEDURE Virus;BEGIN

4711

Infektionsteilsuche eine nicht infizierteProgrammdatei;

IF (gesundes Programm gefunden)THEN kopiere Virus in das Programm;

SchadensteilIF (Datum = Freitag der 13.)THEN formatiere Festplatte

Sprungteilspringe an den Anfang des Wirtsprogramms;

END.

Abbildung 2.1: Allgemeiner Aufbau eines Virus und Beispiel [Eck02]

2.3 Geschichte der Computerviren

Die Geschichte des Computervirus lasst sich bis in die fruhen 80er Jahre zuruck-verfolgen. Im Jahre 1980 verfasste Jurgen Krauss am Fachbereich Informatik derUniversitat Dortmund eine Diplomarbeit mit dem Thema: ,,Selbstreproduktionvon Programmen”. Er wies in dieser Arbeit darauf hin, dass es moglich wareProgramme zu schreiben, welche sich ahnlich den biologischen Viren verhaltenkonnen und gab einfache Beispiele sich selbst reproduzierender Programme. DieArbeit wurde allerdings nicht veroffentlicht und verschwand im Archiv der Uni-versitat [BSI97]. Der Amerikaner Fred Cohen veroffentlichte 1984 seine Arbeit mitdem Titel ,,Computer Viruses - Theory and Experiments”. Er ging dabei insbe-sondere auf die Gefahren ein, die Computerviren fur Rechner darstellen konnenund erregte damit auch internationales Aufsehen. Mitte der 80er Jahre wurde ausder theoretischen Bedrohung eine praktische, als die ersten Computerviren auf

2.3 Geschichte der Computerviren 5

IBM-kompatiblen Personalcomputern erschienen. Der Legende nach war der ersteComputervirus ein Boot-Virus und wurde von den Gebrudern Amjad aus Pakis-tan, die einen Computer- Laden betrieben und von der Softwarepiraterie frus-triert waren, geschrieben [Li03]. Die ersten Viren waren noch einfach aufgebautund konnten anhand fester Zeichenfolgen entdeckt werden. Da aber die sogenann-ten Scan-Codes veroffentlicht wurden, dauerte es nicht lange bis die ersten Virenauftauchten, welche ihren Code verschlusselten. Da der Code der Verschlusse-lungsroutine bei jedem Virus gleich blieb und dieser nach kurzer Zeit bekanntwar, war es allerdings dennoch moglich danach zu suchen. Die nachste Entwick-lung der Computerviren waren Viren, welche Eigenschaften des Betriebssystemsausnutzten, um bestimme Systemaufrufe abzufangen und sich so zu tarnen. Sowar es diesen Viren zum Beispiel moglich dem Benutzer die alte Dateilange oderoriginal Sektoren der Festplatte anzuzeigen, welche der Virus an einen anderenOrt verschoben hatte. 1990 tauchten dann die ersten polymorphen Computer-viren auf. Diese Viren nutzten die Eigenschaft, dass Befehle in unterschiedlicherReihenfolge aufgerufen das selbe Ergebnis liefern. Als anschauliches Beispiel kannhier die Addition von Zahlen genannt werden, bei der die Zahlen in unterschied-licher Reihenfolge aufaddiert werden konnen, am Ende aber das selbe Ergebnissteht. Polymorphe Viren verwenden entweder verschiedene Befehle oder ordnensie anders an, nachdem sie einen Speicherbereich infiziert haben. Wird dies ge-schickt genug gemacht, so ergeben sich die unterschiedlichsten Virencodes mitder selben Funktionalitat, welche nur noch mittels einer algorithmischen Suche,die nach bestimmten Eigenschaften des Virus sucht, gefunden werden konnen.Es gibt auch Virenbaukasten, welche diesen Polymorphismus ausnutzten um auseinem vorhandenen Virus einen neuen ,,mutierten” Virus zu erstellen. Auf dieneueste Virenart, die sogenannten Makro-Viren, wurde schon 1989 von Prof. Dr.Harold Joseph Highland hingewiesen [BSI97]. Es dauerte allerdings bis zum Jahre1994 bis der erste Makro-Virus in einem WinWord Dokument mit dem Namen”Troja.doc” auftauchte. Dieser Virus verschob die Autoexec.bat Datei in ein neuangelegtes Verzeichnis und wies den Benutzer dann darauf hin, dass noch vielgroßerer Schaden hatte angerichtet werden konnen.

Der Personenkreis der Virenprogrammierer reicht vom Schuler, der sich mitdem Freund einen Scherz erlauben will, uber das verkannte Genie, das seineProgrammierkunste unter Beweis stellen will, bis zum ,,Techno-Terroristen”, dermoglichst viel Schaden in einem System anrichten will [Spa89, Li03].

3 Virentypen

3.1 1. Generation

Die erste Generation der Computerviren trat in den 80er Jahren in Behorden,Firmen und Privathaushalten auf, da in dieser Zeit der Ubergang von der Großre-chenanlage zu einer dezentralen Anordnung isoliert betriebener PCs erfolgte. Je-der Benutzer ubernahm die Systemadministration seines PCs und war berechtigtSoftware zu installieren. Die steigende Anzahl gemeinsam genutzter Programme,allen voran Spielesoftware und Shareware, ebnete so den Weg zur Virenverbrei-tung. Die erste Generation der Computerviren verbreitete sich in erster Linieuber das Kopieren von Disketten und uber die meist manuelle Installation vonProgrammen auf einzelnen PCs. Die am haufigsten auftretenden Viren dieserGeneration sind die Programm- und Boot-Viren

3.1.1 Programm-Viren

Ein Programm-Virus (manchmal auch als Link-Virus bezeichnet) verbreitet sichdurch den Aufruf eines Programms, welches vom Virus infiziert wurde, da beimAusfuhren auch der Viruscode mit ausgefuhrt wird. In Abbildung 3.1 ist der Auf-bau eines Programms vor und nach der Infektion dargestellt. Zur Verschleierungdes Virus werden meist auch die Strukturdaten der infizierten Datei geandert.

3.1.2 Boot-Viren

Boot-Viren (auch bekannt als Sektor-Viren) infizieren den Bereich einer Disket-te oder Festplatte deren Daten beim Hochfahren des Rechners gelesen und inden Hauptspeicher geladen werden. Im Bootsektor ist das Ladeprogramm (Boot-loader), welches das Betriebssystem in den Hauptspeicher ladt und ausfuhrt,gespeichert. Boot-Viren werden meist vor das Bootsektorprogramm in den Spei-cher geschrieben und so beim Hochfahren des Systems zuerst ausgefuhrt undresident in den Hauptspeicher geladen. Resident heißt dabei, dass der Virus nachBeendigung des Wirtsprogramms nicht aus dem Speicher geloscht werden, son-dern wahrend der Arbeitsphase des Systems im Hauptspeicher abgelegt bleiben.Abbildung 3.2 zeigt als Beispiel einen infizierten Bootsektor.

8 Virentypen

Name der Datei

Einsprungadressedes Programms

Programmcode

L nge der Dateiä

Allgemeines Format Beispiel Programm

Programm-X

4500

Load ......

JSB 1

13200

vor der Infektion

Name der Datei

neueEinsprungadressein den Virus

Programmcode

Neue L ngeder Datei

ä

Allgemeines Format Beispiel Programm

Programm-X

18000

Load ......

JSB 1

13840

nach der Infektion

Viruscode:

Kennung

...

Sprung

4711

JMP-...

Abbildung 3.1: Programm vor und nach der Infizierung [Eck02]

Lade Virus (resident)Virus Kennung

. . .

Lade BetriebsystemLade TreiberLade Konfigurationsdaten

. . .

VirusCode

Boot-prog.

Abbildung 3.2: Infizierter Bootsektor [Eck02]

3.2 2. Generation

Durch die heutige Vernetzung von Systemen ist es schwierig eine Abschottungeinzelner Rechner zu gewahrleisten. Außerdem kann diese Abschottung zur Ein-schrankung der Nutzbarkeit der firmenweit vorhandenen Ressourcen fuhren undwird immer seltener als Losung eingesetzt. Es gibt also eine Vielzahl von Kanalen,durch die fremde Codestucke auf den lokalen Rechner gelangen konnen. Als Bei-spiel seien dafur Emails, elektronische Dokumente oder Postscript Dateien ge-nannt. Ebenso tragt die Verbesserung bzw. Automatisierung heutiger Software-werkzeuge zur Verbreitung von Viren bei. So werden Befehle, die in fremden Do-kumenten eingebettet sind von z.B. Postscript-Interpretern, Textverarbeitungs-programmen oder MIME-Interpretern (Multipurpose Internet Mail Extension)automatisch ausgefuhrt. So konnen sich Viren ohne vom Benutzer bemerkt zuwerden weiterverbreiten. Die Vernetzung einzelner Systeme hat auch zur Verande-rung der Funktionalitat der Viren gefuhrt. Sollte fruher moglichst viel Schaden

3.2 2. Generation 9

angerichtet werden, so ist die neue Aufgabe der Viren einen Angriff von außer-halb vorzubereiten, indem sie sicherheitsrelevante Daten sammeln oder gezieltSystem- und Konfigurationsdateien verandern.

3.2.1 Makro-Viren

Durch die zunehmende Anzahl von grafischen Benutzungsoberflachen steigt auchdie Zahl der Dateien, die neben Daten auch Befehle einer Skriptsprache enthalten.Die Datei enthalt also einen reinen Datenteil und einen ausfuhrbaren Teil mitdenen z.B. das Layout der Datei auf dem Bildschirm gesteuert werden kann.Zum Einsatz kommen dabei Codeabschnitte, die als Makros bezeichnet werdenund haufig benutzte Steuerungsaufgaben festlegen, welche automatisch von einemSkriptsprachen-Interpreter ausgefuhrt werden. Das heißt es reicht nun schon einlesender Zugriff durch den Benutzer, z.B. das Lesen einer Email, aus, um eineVirusverbreitung zu initialisieren. Dass allein durch den lesenden Zugriff Makro-Kommandos ausgefuhrt und das Starten eines Virus ermoglicht werden kann, istdem Benutzer dabei nicht zwangslaufig ersichtlich.

Die ersten Makro-Viren sind seit 1995 bekannt und traten großtenteils in Datei-en der Programme WinWord und Excel auf. Makro-Viren sind nur abhangig vomjeweiligen Interpreter (WinWord, Excel), welcher wiederum plattformubergrei-fend verfugbar ist. Daher werden Makro-Viren auch als plattformunabhangig be-zeichnet und stellen so eine weitere Verscharfung der Virenproblematik dar. Mitt-lerweile treten Makro-Viren auch in Postscript-Dateien und in Emailanhangen viaMIME (Multipurpose Internet Mail Extension) auf. MIME ist eine Erweiterungdes SMTP-Protokolls und ermoglicht neben der Ubertragung von ASCII-Dateienauch die von Grafiken, Sprache etc. Dabei liegt das Virenproblem darin, dass esbei zu langen MIME-Headern dazu kommen kann, dass beliebiger Programmcodeauf dem Rechner, auf dem Sie Ihre EMail lesen, ausgefuhrt wird.

Eine weitere Form eines Makro-Virus stellen VBS-Dateien (Visual Basic Skript)dar. Der bekannteste Vertreter dieser Virusart ist wohl der ILoveYou Email Vi-rus. Die Dateiendung von VBS-Dateien wird in der Voreinstellung von Windowsausgeblendet, so dass der Benutzer diese nicht unbedingt rechtzeitig erkennenkann. Eine Datei mit dem Namen sound.wav.vbs erscheint dem Benutzer so nurals sound.wav, also als ungefahrlich. Wird die Datei, welche der Benutzer z.B. alsEmailanhang erhalten hat, ausgefuhrt, so wird die Skriptdatei verarbeitet undder Virus kann sich weiter verbreiten.

3.2.2 Retro-Viren

Als Retro-Viren bezeichnet man, Viren welche sich direkt gegen das Abwehr-system des Computers wenden, also gegen Virenscanner oder andere Schutzpro-gramme. Angriffsziel von Retro-Viren konnen z.B. die Konfigurationsdatei desVirenscanners sein, in welcher dann die Virenuberprufung deaktiviert wird, oder

10 Virentypen

es kann die Virendatenbank des Scanners verandert bzw. geloscht werden, so dassder Scanner z.B. anstatt alle .exe Dateien alle exel Dateien nach Viren durch-sucht. In Firewall-Systemen konnen bestimmte Ports freigeschaltet werden, umdann einen Zugriff von außerhalb des durch die Firewall geschutzten Netzwerkszu ermoglichen.

3.2.3 Stand der Dinge

Um einen Einblick in die am haufigsten auftretenden Viren zu geben ist in Ab-bildung 3.3 ein Diagramm angegeben [Sop05].

Source: Sophos Plc www.sophos.com

Top ten viruses reported to Sophos in January 2005

Others 7.6%

W32/Netsky-C 1.1%

W32/MyDoom-O 1.2%

W32/Netsky-B 1.9%

W32/Bagle-AA 2.1%

W32/Netsky-Z 3.1%

W32/Netsky-D 3.2%

W32/Sober-I 6.3%

W32/Zafi-B 10.1%

W32/Netsky-P 19.4%

W32/Zafi-D 44.0%

Abbildung 3.3: Top-10-Viren Januar 2005 [Sop05]

3.3 Zukunftige Viren

Stellt man sich die Frage uber die nachste Generation von Computerviren, sokann man Ruckschlusse aus ihrer bisherigen Entwicklung schließen. Die Virenveranderten sich mit ihrer Umgebung. Die ersten Generation verbreitete sich nochuber Disketten und war auf ein Betriebsystem beschrankt. In der zweiten Gene-ration wurde die allgemeine Vernetzung der heutigen Computersysteme zur Ver-breitung ausgenutzt und die zunehmende Automatisierung der Dateibearbeitungdurch grafische Benutzeroberflachen und Skriptsprachen Interpreter ermoglichteden Viren eine plattformunabhangige Verbreitung. Es ist wahrscheinlich, dass sich

3.3 Zukunftige Viren 11

die nachste Generation von Computerviren wieder an der technischen Entwick-lung orientiert, welche sich in die Kommunikation uber Mobilfunk bei Handysund Palms, sowie deren Vernetzung mit bestehenden Computersystemen bewegt.Man kann schon heute drei mogliche Verbreitungswege im Mobilfunknetz unter-scheiden:

• Auf Anwendungen basierende Viren

• Auf Inhalt basierende Viren

• Eine Mischung aus den beiden vorangegangenen Typen

Neben diesen neuen Verbreitungswegen gibt es allerdings noch andere neueMoglichkeiten fur Viren sich in Zukunft zu verbreiten. Diese Moglichkeiten wer-den im Anschluss besprochen [Li03]. Die neuen Plattformziele der Viren sindHandys und Palms, aber es besteht die Moglichkeit, dass sie sich auf andere Be-reiche, wie z.B. die Motorsteuerung eines Autos ausbreiten konnen. Die von ihnenverursachten Schaden von der Uberlastung des Telefonnetzes bis zur Spionage.

3.3.1 Auf Anwendungen basierende Viren

Als auf Anwendungen basierenden Viren bezeichnet man Viren deren Code sich inbereits existierende Anwendungen der Mobilfunk-Komunikation versteckt. Hier-bei sieht man die Parallelen zur ersten Generation von Computerviren, die auchein Anwendungsprogramm benotigten um sich zu verbreiten. Die Verbreitungder auf Anwendungen basierenden Viren kann durch Herunterladen oder Emp-fang von Daten aus unbekannten Quellen erfolgen. Der erste bekannte Virus die-ser Art wurde 2000 auf einem Palm PDA entdeckt und tragt dem Namen PalmPhage. Dieser Virus infiziert wie die ersten Computerviren andere Programme,welche wiederum beim Aufruf weitere Programme infizieren. Theoretisch kannsich der Virus so auch auf andere Gerate ubertragen, falls der Palm an einenPC angeschlossen wird oder uber Infrarotschnittstelle mit einem anderen Palmkommuniziert.

3.3.2 Auf Inhalt basierende Viren

Bei auf Inhalt basierenden Viren ist, wie der Name schon andeutet, der Inhaltdie Bedrohung. Da das Versenden von Emails in der Mobilfunkwelt eine der weitverbreitetsten Anwendungen ist, ist diese auch am anfalligsten fur Viren. Diehaufigsten auf Inhalt basierenden Viren treten daher in Emails oder Spam-Mailsauf und sind damit den Makro-Viren ahnlich. Timofonica, der erste Virus dieserArt, wurde 2000 im Mobilfunknetzwerk von Madrid entdeckt. Bei Timofonicahandelte es sich um ein Visual Basic Skript, welches infizierte Emails von infi-zierten Computern versendete. Erreichte eine infizierte Email einen PC, so wurde

12 Virentypen

Outlook 98 bzw. 2000 dazu benutzt, eine Kopie des Virus an alle Eintrage desAdressbuches zu verschicken. Aber Timofonica war mehr als ein einfacher Email-virus. Fur jede verschickte Email wurde außerdem eine SMS-Nachricht zu einerzufallig erzeugten Adresse beim Internet Host ”correo.movistar.net”geschickt. Dadieser Host SMS an Mobiltelefone, welche den europaischen GSM Standard be-nutzen, verschickt, versuchte der Virus Mobilfunknutzer mit SMS zu uberfluten.Der Virus verbreitete sich mit hoher Geschwindigkeit und richtete vor allem beiMobilfunknutzern, welche fur jede empfangene Nachricht bezahlen mussten, zu-mindest einen finanziellen Schaden an.

Ein ahnlicher Virus verschickte in Japan Mitteilungen an Nutzer von I-ModeHandys. I-Mode ist das japanische Gegenstuck vom hier eher bekannten WAP 1.

Klickte der Nutzer auf einen in der Mitteilung enthaltenen Hypertext Link,so wurde ohne das Wissen des Benutzers die Notrufnummer gewahlt und so dasNotrufnetz uberlastet.

3.3.3 Gemischte Viren

Diese dritte Art der neuen Viren ist bislang noch nicht in Erscheinung getreten,aber man kann sich vorstellen wie schnell sich ein Virus ausbreiten kann, welchessich zum einen durch herunterladen eines infizierten Sharewareprogramms undzum anderen uber Email verbreitet. Gekoppelt mit dem entsprechend schadlichenCode, konnte so ein Virus ebenso großen Schaden anrichten wie der ILoveYouVirus.

3.3.4 Neue Moglichkeiten der Verbreitung

Peer-to-peer Netzwerke ermoglichen die Kommunikation zweier Systeme, bei de-nen beide Systeme als gleichberechtigt angesehen werden, also sowohl Server alsauch Client sind. In letzter Zeit haben diese Netzwerke durch Einfuhrung vonDatensammlungen mit Suchfunktion und dem so genannten File-Sharing an Be-deutung gewonnen. Diese Netzwerke stellen eine neue Moglichkeit der Verbrei-tung von Viren dar. Zum Beispiel kann ein Benutzer des Gnutella-Netzwerks eineSuchanfrage nach Beispielvirus stellen und erhalt dann die Datei Beispielvirus.exeals Suchergebnis. Um nun von diesem Virus infiziert zu werden, muss die Dateiimmer noch heruntergeladen und ausgefuhrt werden. Allerdings erhalten Viren soeine Moglichkeit sich zu verbreiten. So ist es z.B. moglich, dass Viren versuchensich in den Share-Ordner des Systems zu kopieren oder dort enthaltene Dateien

1Die Abkurzung WAP steht fur ”Wireless Application Protocolund beschreibt eine Techno-logie, die den Anwendern von mobilen Telefonen den Zugriff auf Informationen aus demInternet vereinfachen soll. WAP ist ein Ubertragungsprotokoll, das fur den Einsatz in GSM-Netzen und die limitierten grafischen Darstellungsfahigkeiten von Mobiltelefonen optimiertwurde.

3.3 Zukunftige Viren 13

zu infizieren. Zur schnelleren Verbreitung kann sich der Virus außerdem den Na-men einer besonders beliebten Datei, also einer Datei nach der haufig Anfragengestellt werden, zu geben.

4 Verschiedene Betriebssysteme

Grundsatzlich konnen Computerviren auf allen Betriebssystemen auftreten. Dieheutigen Makro-Viren sind ein kein Betriebssystem mehr gebunden, sondern nurnoch an ihren jeweiligen Interpreter. In der Vergangenheit traten Viren allerdingsvornehmlich unter dem Betriebssystem MS-DOS und kompatiblen auf. Dies lagdaran, dass es die großte Verbreitung im professionellen und privaten Bereichhatte. Da das Windows NT/95/98/XP Betriebssystem auf MS-DOS aufgebautwurde, sind viele der alteren, einfachen Viren noch lauffahig. Kompliziertere Vi-ren, welche aufwendig programmierte Eingriffe in das Betriebssystem vornehmenfunktionieren allerdings nicht mehr. Die meisten neuen Viren treten heutzutageauf Computern mit Windows Betriebssystem auf. Bei Computern der Firma App-le/Macintosch traten auf Grund ihrer vorwiegenden Verbreitung im professionel-len Bereich weniger Viren auf. Ende des Jahres 1996 waren nur 35 Computervirenbekannt. Fur das Betriebssystem LINUX sind auch nur wenige Viren bekannt.Allerdings besteht die Moglichkeit, dass sich falls auf einem Rechner LINUX undWindows installiert sind, durch das sogenannte ,,Mounten” von Windows Ver-zeichnissen, Viren im LINUX Bereich des Rechners abzulegen. Diese Viren konnenjedoch meist keinen Schaden anrichten, da nur wenige alte MS-DOS Viren unterLINUX funktionsfahig sind.

5 Schaden durch Viren

Der Schaden, welcher durch Computer Viren entsteht, lasst sich allein in Deutsch-land jahrlich in dreistelliger Millionenhohe beziffern. Die verursachten Schadenlassen sich dabei in verschiedene Gruppen unterteilen [BSI97].

5.1 Beabsichtigte Schadensfunktion

Der mit geschatzten 5% geringste Teil der verursachten Schaden entsteht durchViren, deren programmierter Schadensteil darauf ausgelegt ist moglichst vielSchaden auf Datentragern, insbesondere Festplatten, durch Loschen, Uberschrei-ben oder Formatieren anzurichten.

5.2 Unbeabsichtigte Schaden

Viele der vermeintlich harmlosen Scherzviren, die den Benutzer, durch Ausgabeeiner Meldung auf dem Bildschirm oder durch akustische Signale argern sollen,verursachen auf Grund von Programmierfehlern oder durch Anderungen im Be-triebsystem haufig Datenverluste. Zum Beispiel verlagern viele Boot-Viren denoriginalen Boot-Sektor in den letzten Sektor des Hauptverzeichnisses von Disket-ten ohne vorher zu prufen ob dieser schon Daten enthalt.

5.3 Verbrauch von Speicherplatz

Da jeder Virus Speicherplatz im Hauptspeicher oder auf Datentragern verbraucht,verursachten alle Viren so indirekt Schaden. Der Computer wird langsamer, weilvom Computervirus viele Schreib- und Lesezugriffe kontrolliert werden, um sichweiter ausbreiten zu konnen. Dies ist in der heutigen Zeit mit Computern imGigahertz jedoch kaum noch von Bedeutung.

5.4 Aufwand beim Suchen und Entfernen

Der großte Schaden entsteht durch die Kosten, die beim Suchen und gegebe-nenfalls Entfernen von Viren entstehen. Computer konnen nicht genutzt werden,

18 Schaden durch Viren

solange der Virus nicht entfernt wurde. Verseuchte Programme mussen erst wie-der neu installiert oder sogar das ganze Betriebssystem ersetzt werden. Ebensomussen gesicherte Datenbestande erst wieder auf den Computer ubertragen wer-den. Alle diese zusatzlichen Arbeiten und ebenso die verlorene Arbeitszeit desAnwenders schlagen sich naturlich in Kosten nieder.

5.5 Kosten durch Pravention

Ohne das ein Virus uberhaupt ein System befallen hat, verursacht er schon Kostendadurch, dass man versucht sich vor ihm zu schutzen. So muss Anti-Virus Soft-ware gekauft und auf dem neuesten Stand gehalten werden, Mitarbeiter mussengeschult werden und zusatzliche Uberprufungen der Systeme in den Organisati-onsablauf eingebunden werden.

5.6 Panikreaktionen durch Benutzer

Benutzer, welche erstmalig durch eine Anti-Virus Software mitgeteilt bekommenhaben, dass ihr System infiziert ist, konnen durch unuberlegte panische Hand-lungen des ofteren großeren Schaden angerichten, als der Virus selbst es gekonnthatte. So konnen von ihnen aus ubertriebener Vorsicht z.B. Festplatten formatiertwerden, ohne dass eine aktuelle Datensicherung vorhanden ist.

5.7 Hoaxes

Hoaxes sind Warnungen vor angeblichen Viren, welche uber Email verbreitetwerden. Diese Warnungen werden meist von gutglaubigen Menschen verbreitet,welche diese selbst per Email erhalten haben. In diesen Warnungen werden dieEmpfanger dazu aufgefordert Emails, welche ein bestimmtes Wort oder eine be-stimme Zeichenfolge in ihrer Betreffzeile enthalten, nicht zu offnen sondern sofortzu Loschen. Anderenfalls werde ihr System von einem Virus befallen. So wer-den Benutzer verunsichert und Arbeitszeit gebunden. Gegebenenfalls gehen so-gar wichtige Emails verloren, wenn ihre Betreffzeile das Kriterium der Warnungerfullt und sie vom Benutzer geloscht werden.

6 Gegenmaßnahmen

Bei den Maßnahmen, welche zum Einsatz gegen Computerviren kommen, konnenin zwei Teile unterschieden werden. Zum einen die auf praventive Virenabwehrausgerichteten Maßnahmen und zum anderen die aktiven Maßnahmen zur Erken-nung eines Virenbefalls [BSI97].

6.1 Praventive Maßnahmen

Praventive Maßnahmen sollen dazu dienen, eine Infizierung durch Viren zu ver-hindern. Rechnerkonfiguration, eingeschrankte Schreibrechte, Datenverschlusse-lung, Verwendung digitaler Fingerabdrucke, Impfung von Programmen sowie ad-ministrative Maßnahmen zur Abwehr von Makro-Viren fallen unter die Kategoriepraventiver Maßnahmen. Im folgenden werden diese Punkte kurz erlautert.

6.1.1 Konfiguration

Besonders gefahrdet sind Rechner, welche uber einen Internetanschluss verfugenund die von sehr vielen verschiedenen Benutzern verwendet werden. Diese Rech-ner sollten mit Uberwachungswerkzeuge sowie Virenscannern ausgestattet sein.Desweiteren sollten die Ausfuhrungs- und Zugriffsrechte der einzelnen Benutzerauf die von ihnen benotigten Programme beschrankt werden. Neue Programmesollten nur vom Administrator installiert werden durfen und diese vorher einge-hend gepruft werden. Eine regelmaßige Datensicherung ist außerdem sinnvoll.

6.1.2 Rechtebeschrankung

Das Einschranken der Schreibrechte von Programmen stellt eine wirksame Ab-wehrmaßnahme gegen Programmviren dar. Das Modifizieren bestehender Pro-gramme wird dadurch erschwert und damit die Verbreitung von Viren einge-schrankt. Spielprogramme brauchen z.B. nur Schreibrechte auf von ihnen tem-porar angelegt Dateien, so dass Schreibrechte fur das TMP -Verzeichnis fur dieseProgramme genugen [Eck02].

20 Gegenmaßnahmen

6.1.3 Datenverschlusselung

Durch die Verschlusselung von Programmen kann verhindert werden, dass sichein Virus gezielt in den Programmcode integriert. Sollte sich ein Virus dennochin den verschlusselten Code integrieren, so erhalt man nach der Entschlusse-lung nicht ausfuhrbaren Programmcode. Durch das Uberschreiben wird zwar dieProgrammdatei zerstort, aber eine weitere Verbreitung oder die Ausfuhrung desSchadensteils des Virus wird verhindert [Eck02].

6.1.4 Digitale Fingerabdrucke

Als digitalen Fingerabdruck bezeichnet man einen Bitstring fester Lange, wel-cher ein Programm eindeutig beschreibt. Diese Fingerabdrucke sollten schreib-geschutzt gespeichert werden, um vor der Ausfuhrung eines Programms den aktu-ellen digitalen Fingerabdruck zu berechnen und ihn mit der gespeicherten Versionzu vergleichen. Ist eine Veranderung des Programmcodes durch einen Virus auf-getreten, so wird sich der neu berechnete Fingerabdruck von der gespeichertenVersion unterscheiden. Die Ausfuhrung des Programms sollte dann gestoppt wer-den, um eine weiter Verbreitung des Virus zu verhindern. Die Infizierung kannalso nicht verhindert werden. Es bietet sich daher an eine gesicherte Version desProgramms auf einem Backup-Medium anzulegen und diese dann bei Bedarf wie-der aufzuspielen.

6.1.5 Impfung

Wie in Abschnitt 2.2 beschrieben, besitzt jeder Virus eine eigene Viruskennung,nach der er vor der Infizierung eines Programmes sucht. Diese Vorgehensweisekann ausgenutzt werden um Programme gegen spezifische Viren zu ”impfen”,indem man die entsprechende Viruskennung in die Datei eintragt. Fur diese Vor-gehensweise schutzt naturlich nur vor schon bekannten Viren und bei der heutigenZahl der neu auftretenden Viren, greift diese Gegenmaßnahme kaum noch.

6.1.6 Maßnahmen gegen Makro-Viren

Zur Abwehr von Makro-Viren gilt es zu verhindern, dass diese beim Lesen ei-nes Dokumentes durch die zum Lesen verwendeten Werkzeuge (z.B. WinWordoder Postscript-Interpreter) automatisch ausgefuhrt werden. Daher sollte in ei-ner Benutzerumgebung, welche keine automatisch ablaufenden Makros erfordert,die Ausfuhrung von Makros unterbunden werden. Werden doch automatisch ab-laufende Makros benotigt, so sollten Dateien bei denen der Verdacht auf einenMakro-Virus besteht in einer isolierten Ausfuhrungsumgebung geoffnet werden.Die Kontrolle von Emails oder anderer empfangener Dokumente ist nicht immer

6.2 Anti-Viren-Werkzeuge 21

moglich, daher sollten sie unter Nutzung von Virenscannern gepruft und im Zwei-felsfall ungelesen geloscht oder in einer isolierten Ausfuhrungsumgebung gelesenwerden. Außerdem ist es unter Windows empfehlenswert, die Einstellung Datei-endungen bekannter Dateien ausblenden zu deaktivieren, um so VBS-Dateien,welche als andere Dateien getarnt sind zu erkennen.

6.2 Anti-Viren-Werkzeuge

Anti-Viren-Werkzeuge sind Programme, die entweder im Hintergrund ablaufenund gegebenenfalls auf Virenaktivitat hinweisen oder Dateien nach bekanntenViren durchsuchen.

6.2.1 Virenscanner

Das am haufigsten eingesetze Werkzeug gegen Viren ist der Virenscanner. Ist erauf einem System installiert, so konnen durch ihn infizierte Dateien aufgespurtwerden, da bekannte Viren eine Virenkennung oder spezifische Bytemuster bzw.Codesequenzen enthalten. Man unterscheidet hier zwischen On-Demand und On-Access Virenscannern. On-Demand bedeutet, dass der Scanner eine Aufforderungdurch den Benutzer erwartet, bevor er mit der Virensuche beginnt. Meist wirdjedoch die regelmaßige Suche aus Bequemlichkeit vernachlassigt. Sicherer sinddie On-Access Virenscanner, welche ohne Benutzeraufforderung, automatisch ei-ne Uberprufung der Datei vornehmen, bevor diese geoffnet bzw. ausgefuhrt wird.Neben den Virenscannern, die lokal auf einem System installiert sind, existierenauch Online Scanner, welche nicht installiert werden mussen, sondern mit Hilfevon ActiveX-Controls von einer Webseite das lokale System untersuchen. DieseScanner verbrauchen wenig Ressourcen und werden vom Hersteller gepflegt. Al-lerdings konnen durch die Verwendung von ActiveX-Controls Sicherheitsluckenauftreten.

Virenscanner besitzen umfangreiche Datenbanken mit Virenkennungen, sowieRegeln, die unter anderem festlegen welche Dateien bzw. Dateitypen nach Virenuntersucht werden sollen. Diese Datenbanken mussen regelmaßig aktualisiert wer-den, damit der Scanner auch weiter zuverlassig arbeiten kann. Bei der Zahl, derjede Woche neu auftretenden Viren, bietet ein Virenscanner mit zwei Monate al-ten Datenbanken keinen Schutz mehr. Das Aktualisieren der Datenbanken entfalltnaturlich bei Online-Scannern, wo der Anbieter die Pflege der Datenbanken uber-nimmt. Bei dem Scanvorgang werden dann diese Dateien nach Virenkennungenund Bytemustern untersucht und im Anschluss die infizierten Dateien, sowie diegefundenen Viren angezeigt. Auf diese Weise konnen naturlich nur bekannte Vi-ren gefunden werden, daher bleiben neue oder mutierende Viren unentdeckt. Umauch unbekannte Viren zu entdecken verwenden einige Virenscanner eine heu-ristische Suche, mit der in den Dateien nach verdachtigen Codesequenzen, die

22 Gegenmaßnahmen

auf eine Virenaktivitat hindeuten, gesucht wird. Gesucht werden z.B. Befehle,die dem Suchen nach neuen Dateien zur Infektion, dem Kopieren von Code inandere Dateien oder dem Loschen von ganzen Verzeichnissen entsprechen. Dabeibleibt aber zu beachten, dass die heuristische Suche auch Fehlalarme auslosenkann, wenn Programme den gesuchten Heuristiken entsprechen und nur ihre nor-male Aufgabe erfullen.

Wird eine infizierte Datei gefunden, so ist es unter Umstanden moglich denVirus zu entfernen. Dabei muss gefordert werden, dass der durch die Infektionveranderte Bereich zu 100% wiederhergestellt wird. Eine Programmdatei mussalso nach der Entfernung des Virus den gleichen Zustand haben wie vor der In-fektion. Dies ist leider nicht immer moglich, weil viele Viren Teile des Originalpro-gramms uberschreiben und die Teile damit verloren sind. Die Wiederherstellungeiner infizierten Datei ist nur dann sinnvoll und kann durchgefuhrt werden, wenneine genau Kenntnis des Virus vorliegt. Ohne diese Kenntnis riskiert man spatereProgrammabsturze und Datenverluste. Im Allgemeinen hangen die Entfernungs-methoden eines Virenscanners von den Fahigkeiten des Herstellers ab, aber manmuss sich im Klaren sein, dass auch ausgereifte Programme einen Fehler beider Identifizierung eines Virus machen und ihn dann auf falsche Weise entfernenkonnen [Eck02, BSI97].

6.2.2 Aktivitatskontrolle

Neben der Moglichkeit Viren mit einem Virenscanner aufzuspuren ist es außer-dem moglich Werkzeuge einzusetzen, welche eine Aktivitatskontrolle laufenderProgramme durchfuhren. Dabei werden Programme wahrend ihrer Ausfuhrunguberwacht und auf fur Virenbefall typische Verhaltensweisen gepruft. Unter dieseVerhaltensweisen fallt z.B. der wiederholte, modifizierende Zugriff auf ausfuhr-bare Dateien, das Suchen nach ausfuhrbaren Dateien oder Versuche direkt aufexterne Speichermedien zuzugreifen.

7 Zusammenfassung

Die Bezeichnung Computervirus beschreibt eine Befehlsfolge welche zur Aus-fuhrung ein Wirtsprogramm benotigt und sich selbst reproduziert, in dem es an-dere Programme infiziert. Auf Grund der sich verandernden Systemumgebungenhaben sich auch die Computerviren im Laufe der Zeit verandert und ihre Ver-breitungsarten den heutigen Moglichkeiten angepasst. Mit der weiterschreitendenEntwicklung der Mobilfunknetze und deren Vernetzung mit Computersystemenist zu erwarten, dass die nachste Generation von Viren neue Moglichkeiten zuihrer Verbreitung findet. Um sich vor der Ausbreitung von Viren zu schutzenstehen verschiedene Anti-Viren-Werkzeuge zur Verfugung, welche jedoch zumgroßten Teil nur gegen bekannte Viren effektiv sind. Neue Viren konnen zwarauch an Hand von Heuristen, welche die Verhaltensweisen von Viren kennen,erkannt werden, aber ein hundertprozentiger Schutz existiert nicht.

Literaturverzeichnis

[BSI97] BSI. Information zu Computerviren. Bundesamt fur Sicherheit in derInformationstechnik, 1997.

[Eck02] Claudia Eckert. IT-Sicherheit: Konzepte-Verfahren-Protokolle 2. Aufla-ge. Oldenbourg, Munchen Wien, 2002.

[Li03] Xin Li. Computer Viruses: The Threat Today and The Expected Future.Master’s Thesis, Universitat Linkopings, 2003.

[Sop05] Sophos. http://www.sophos.de, 2005.

[Spa89] Eugene H. Spafford. Computer Viruses as Artificial Life. Departmentof Computer Science, Purdue University, 1989.