Die Kunst der Anonymität im Internet - mitp-Verlag9 Einleitung: Zeit zu verschwinden Ziemlich genau...

Transcript of Die Kunst der Anonymität im Internet - mitp-Verlag9 Einleitung: Zeit zu verschwinden Ziemlich genau...

5

Inhalt

Über die Autoren . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

Vorwort von Mikko Hyppönen . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Einleitung: Zeit zu verschwinden . . . . . . . . . . . . . . . . . . . . . . . . . 9

1 Ihr Passwort kann geknackt werden! . . . . . . . . . . . . . . . . . . . 17

2 Wer liest Ihre E-Mails mit? . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

3 Das Einmaleins des Abhörens . . . . . . . . . . . . . . . . . . . . . . . . 59

4 Wer nicht verschlüsselt, bietet jedem freien Zugang . . . . . . 73

5 Sie sehen mich, jetzt sehen Sie mich nicht mehr . . . . . . . . . 83

6 Ein Mausklick, der Ihren Namen trägt . . . . . . . . . . . . . . . . . 97

7 Zahlen Sie, sonst ... . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

8 Glauben Sie alles, verlassen Sie sich auf nichts . . . . . . . . . . 133

9 Sie haben keine Privatsphäre? Finden Sie sich damit ab! . . . 149

10 Sie können weglaufen, sich aber nicht verstecken . . . . . . . . 171

11 Hey K.I.T.T., behalte meinen Standort für dich . . . . . . . . . . 185

12 Das Internet der Überwachung . . . . . . . . . . . . . . . . . . . . . . . 205

13 Dinge, die Ihr Chef über Sie weiß, ohne dass Sie es wissen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221

14 Anonymität ist harte Arbeit. . . . . . . . . . . . . . . . . . . . . . . . . . . 239

15 Das FBI kriegt jeden . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263

16 Die Kunst der Anonymität . . . . . . . . . . . . . . . . . . . . . . . . . . . 269

Anmerkungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 285

Stichwortverzeichnis. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 307

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

9

Einleitung:

Zeit zu verschwinden

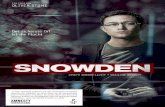

Ziemlich genau zwei Jahre nach dem Tag, an dem ein gewisser EdwardJoseph Snowden, ein Auftragnehmer der IT-Beratungsfirma Booz AllenHamilton, Geheimdokumente der NSA1 veröffentlicht hatte, führte der US-Comedian John Oliver für seine Show eine Umfrage auf dem Times Squarein New York durch. Er stellte zufällig ausgewählten Passanten jeweils zweieinfache Fragen: Wer ist Edward Snowden? Und was hat er getan?2

In den Interviewausschnitten, die in Olivers Show zu sehen waren,schien das keiner zu wissen. Manche hatten den Namen zwar schon einmalgehört, konnten aber nicht so genau sagen, was Snowden eigentlich getanhatte und warum. Sie wussten nicht, dass Edward Snowden als externer Mit-arbeiter der NSA Tausende als »top secret« eingestufte Daten und Geheim-dokumente an verschiedene Journalisten übergeben hatte, damit diese sieder Weltöffentlichkeit zugänglich machen konnten. Oliver hätte daraufhindie Folge seiner Show zum Thema Überwachung einfach mit der deprimie-renden Erkenntnis beenden können, dass es den Amerikanern offenbarauch nach Jahren ausführlicher medialer Berichterstattung egal war, dassdie Regierung sie in ihrer Privatsphäre bespitzelte. Doch das tat er nicht.Stattdessen flog er nach Russland, wo Snowden im Exil lebt, um ein Inter-view mit ihm zu führen.3

Olivers erste Frage an Snowden war: »Was wollten Sie mit diesen Ent-hüllungen erreichen?« Snowden antwortete, dass er der Welt zeigen wollte,was die NSA tut – nämlich über nahezu jeden Menschen Daten zu sam-meln. Oliver zeigte Snowden die Interviews vom Times Square, in denen einPassant nach dem anderen zugab, Snowden nicht zu kennen. Daraufhinsagte Snowden: »Na ja, es kann eben nicht jeder gut informiert sein.«

Aber warum sind wir nicht besser informiert über die Fragen des Daten-schutzes, die Edward Snowden und andere Whistleblower aufgeworfenhaben? Warum scheint es uns noch nicht einmal etwas auszumachen, dass

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Einleitung: Zeit zu verschwinden

10

eine Regierungsbehörde unsere Telefonate abhört und unsere E-Mails undSMS-Nachrichten überwacht? Vielleicht, weil die NSA unser Leben nichtdirekt beeinträchtigt, zumindest haben wir nicht das Gefühl, dass sie es tut,denn wir spüren ihre Eingriffe nicht unmittelbar.

Doch Oliver fand in seinen Interviews am Times Square auch heraus,dass die amerikanische Bevölkerung sehr wohl um ihre Privatsphäre be-sorgt ist, wenn es um intime Dinge geht. Er konfrontierte die Befragten miteinem geheimen (und erfundenen) Regierungsprogramm, bei dem Nackt-aufnahmen gespeichert werden, sobald sie über das Internet versendet wer-den. Die New Yorker waren wieder weitgehend einer Meinung, nur diesesMal waren alle absolut dagegen. Ein Passant gab sogar zu, kürzlich ein Nackt-foto versendet zu haben.

Jeder der Befragten stimmte der Ansicht zu, dass es den Menschen inden USA möglich sein sollte, einfach alles über das Internet vertraulich zuteilen – selbst ein Foto von einem Penis. Und genau das war SnowdensKernaussage.

Tatsächlich ist ein Regierungsprogramm wie das erfundene, das Nackt-aufnahmen speichert, gar nicht so weit hergeholt, wie man denken könnte.Wie Snowden im Interview mit Oliver erklärte, sind die Server von Firmenwie Google über die ganze Welt verteilt. Deshalb könnte auch eine einfacheNachricht (vielleicht mit einem Nacktfoto), die eine Frau ihrem Mann inner-halb einer Stadt in den USA sendet, über einen Server im Ausland gehen. Dadie Daten also die USA verlassen, wenn auch nur für den Bruchteil einerSekunde, wäre es der NSA aufgrund des Patriot Acts4 erlaubt, sie zu erfassenund zu archivieren. Sie dürfte die Nachricht inklusive des anstößigen Fotosalso speichern, weil sie rein technisch gesehen in dem Moment, in dem sieabgefangen wurde, vom Ausland in die USA kam. Was Snowden damitsagen möchte: Jeder durchschnittliche US-Bürger ist von der Großfahndungbetroffen, die nach den Anschlägen des 11. September gestartet wurde – eineFahndung, die eigentlich dazu gedacht war, ausländische Terroristen zufassen, die jetzt aber so gut wie jeden Bürger überwacht.

Wenn man sich die vielen Nachrichten über Datenpannen und die Überwa-chungskampagnen der Behörden ansieht, sollte man doch meinen, dass sichviel mehr Menschen darüber aufregen würden. Man sollte meinen, dasswir angesichts der Tatsache, dass sich diese Vorfälle in so schneller Folge– innerhalb nur weniger Jahre – ereignen, erschüttert und schockiert seinund auf die Barrikaden gehen müssten. Doch genau das Gegenteil ist der

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Einleitung: Zeit zu verschwinden

11

Fall. Viele Menschen, und sicher auch viele Leser dieses Buches, haben sichdamit abgefunden, dass alles, was sie tun, ihre Telefonate, Nachrichten,E-Mails und Social-Media-Posts, von anderen mitgehört bzw. mitgelesenwerden.

Und das ist wirklich enttäuschend.Vielleicht haben Sie noch nie gegen das Gesetz verstoßen. Sie leben ein

ganz normales, durchschnittliches, ruhiges Leben und haben das Gefühl,sich völlig unbeobachtet inmitten vieler anderer im Internet zu bewegen.Glauben Sie mir: Auch Sie sind nicht unsichtbar.

Zumindest noch nicht.

Ich liebe Zaubertricks, und man könnte auch sagen, dass ich fürs Hackenvon Computern einige Taschenspielertricks beherrschen muss. Einer derberühmtesten Zaubertricks ist das Verschwindenlassen eines Gegenstands.Das Geheimnis dieses Tricks besteht darin, dass der Gegenstand nicht wirk-lich verschwindet oder unsichtbar wird. Stattdessen bleibt er einfach immerim Hintergrund – mal hinter einem Vorhang, mal im Jackenärmel oder inder Tasche –, egal, ob wir ihn dort sehen können oder nicht.

Und genauso ist es mit den Unmengen an persönlichen Daten von prak-tisch jedem Einzelnen von uns, die ohne unser Wissen gesammelt undgespeichert werden. Die meisten von uns wissen gar nicht, wie einfach esfür andere ist, sich diese privaten Dinge anzusehen, oder wie man an sieherankommt. Und nur weil wir selbst diese Informationen nicht sehen, den-ken wir, wir wären unsichtbar für unsere Ex-Partner, unsere Eltern, dieSchulen, unsere Chefs und sogar für die Regierung.

Doch tatsächlich sind diese Daten für jeden zugänglich, der weiß, wo ersuchen muss.

Immer wenn ich vor einer Gruppe spreche, ganz egal, wie groß derRaum ist, gibt es darunter jemanden, der eben diese Tatsache anzweifelt.Nach einem Vortrag in einer größeren Stadt in den USA sprach mich bei-spielsweise eine skeptische Journalistin an. Ich saß an einem Tisch in derHotelbar, als sie zu mir kam und mir erklärte, sie sei noch nie Opfer einerDatenpanne gewesen. Da sie noch jung sei, habe sie noch nicht viel veröf-fentlicht und dementsprechend gäbe es kaum Einträge zu ihrem Namen.Sie ließe niemals etwas Persönliches in ihre Beiträge einfließen und seiauch in den sozialen Medien zurückhaltend – alles auf professionellerEbene. Sie glaubte, sie sei unsichtbar. Also fragte ich sie, ob ich ihre Sozial-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Einleitung: Zeit zu verschwinden

12

versicherungsnummer und andere persönliche Informationen über sieonline suchen dürfe. Etwas zögerlich stimmte sie zu.

Und so saß sie neben mir, als ich mich auf einer speziellen Seite für pri-vate Ermittler einloggte. Ich gelte als ein solcher, weil ich weltweit Hacker-angriffe untersuche. Ihren Namen kannte ich schon, nun fragte ich sienoch, wo sie wohnt. Das hätte ich aber auch über eine andere Internetseiteherausfinden können, wenn sie es mir nicht gesagt hätte.

Innerhalb weniger Minuten hatte ich ihre Sozialversicherungsnummer,ihren Geburtsort und den Mädchennamen ihrer Mutter ermittelt. Ich kannteaußerdem alle Orte, an denen sie jemals gelebt hatte, und alle Telefonnum-mern, die sie je benutzt hatte. Überrascht starrte sie den Bildschirm an undbestätigte, dass all diese Informationen weitestgehend korrekt waren.

Die Nutzung dieser Website ist nur Firmen und Einzelpersonen gestat-tet, die zuvor überprüft wurden. Für den Zugang wird monatlich einegeringe Gebühr berechnet, pro Anfrage fallen zusätzliche Kosten an undgelegentlich wird kontrolliert, ob ein Nutzer einen legitimen Grund für einebestimmte Suchanfrage hat.

Auf diese Art lassen sich vergleichbare Informationen über jede belie-bige Person beschaffen. Es kostet nur eine kleine Gebühr, und es ist völliglegal.

Haben Sie je ein Online-Formular ausgefüllt oder Informationen an eineHochschule oder Organisation übermittelt, die etwas online stellt? Oderhaben Sie schon mal Fragen zu einem Rechtsfall im Netz gepostet? Falls ja,dann haben Sie diese Informationen aus freien Stücken Dritten zugänglichgemacht, die damit machen können, was sie wollen. Es ist gut möglich, dasseinige dieser Daten – wenn nicht sogar alle – jetzt online sind und Unter-nehmen zur Verfügung stehen, deren Geschäftsmodell darin besteht, jedenoch so kleine persönliche Information im Internet einzusammeln. Das Pri-vacy Rights Clearinghouse5 verzeichnet über 130 Firmen, die solche Daten(ob sie nun stimmen oder nicht) über die Bürger zusammentragen.6

Dann gibt es natürlich auch noch die Informationen, die Sie gar nichtfreiwillig online veröffentlichen und die dennoch von Unternehmen undRegierungsbehörden regelrecht geerntet werden: an wen Sie E-Mails oderNachrichten schicken, wen Sie anrufen, wonach Sie im Internet suchen, wasSie kaufen (sowohl online als auch in konventionellen Läden) und wohin Sieunterwegs sind, egal ob zu Fuß oder mit dem Auto. Die Menge an Daten, dieüber jeden Einzelnen von uns gesammelt wird, wächst jeden Tag exponen-tiell an.

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Einleitung: Zeit zu verschwinden

13

Dennoch denken Sie jetzt vielleicht, dass Sie sich deswegen keine Sor-gen machen müssen. Doch glauben Sie mir: Das müssen Sie. Nach derLektüre dieses Buches wissen Sie hoffentlich, warum und was Sie dagegentun können.

Wir leben in dem falschen Glauben, wir hätten so etwas wie Privat-sphäre, und das wahrscheinlich schon seit Jahrzehnten.

Es bereitet uns zwar ein gewisses Unbehagen, wie viele Einblicke unsereRegierung, unser Arbeitgeber, unser Chef, unsere Lehrer und unsere Elternin unser Privatleben haben. Doch da sich diese Situation nach und nach ent-wickelt hat und wir jede neue digitale Annehmlichkeit bereitwillig ange-nommen haben, ohne uns gegen die damit verbundenen Eingriffe in unserePrivatsphäre zu wehren, wird es immer schwerer, die Uhr zurückzudrehen.Wer möchte denn schon seine lieb gewonnenen Spielzeuge aufgeben?

Das Leben in einem digitalen Überwachungsstaat ist nicht deshalb gefähr-lich, weil die Daten gesammelt werden (das können wir sowieso kaum verhin-dern), entscheidend ist vielmehr die Frage, was mit diesen Daten gemachtwird.

Stellen Sie sich doch nur mal vor, was ein übereifriger Staatsanwalt miteinem umfassenden Dossier über Sie alles anfangen könnte, das aus Roh-daten besteht, die einige Jahre zurückreichen. Daten, die vielleicht in völ-lig anderen Zusammenhängen gesammelt wurden, existieren heute fürimmer. Selbst Stephen Breyer, Richter am Obersten Gerichtshof der Verei-nigten Staaten, räumte ein, dass es schwer vorherzusehen sei, ob eine Reihebestimmter Äußerungen einem Staatsanwalt später einmal im Rahmeneiner Ermittlung relevant erscheinen könnte.7 Mit anderen Worten: EinFoto, das Sie betrunken zeigt und das jemand auf Facebook postet, ist viel-leicht noch Ihr kleinstes Problem.

Sie denken, Sie haben nichts zu verbergen, sind sich aber nicht ganzsicher? In einem sehr überzeugenden Gastbeitrag im Magazin Wired argu-mentierte der angesehene IT-Sicherheitsexperte Moxie Marlinspike, dassselbst etwas so Banales wie der Besitz eines kleinen Hummers in den USAeinen Verstoß gegen ein Bundesgesetz darstellt.8 »Es spielt dabei keineRolle, ob man ihn in einem Lebensmittelgeschäft gekauft oder von eineranderen Person bekommen hat, ob er tot ist oder lebendig, ob man ihngefunden hat, nachdem er eines natürlichen Todes gestorben ist, oder obman ihn in Notwehr getötet hat.«9 Marlinspike will darauf hinaus, dass esjede Menge kleiner, gemeinhin vernachlässigter Gesetze gibt, die man mög-licherweise bricht, weil man sie gar nicht kennt. Doch heute ist die zugehö-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Einleitung: Zeit zu verschwinden

14

rige Beweiskette aus Daten jederzeit nur ein paar Klicks entfernt und jedemzugänglich, der Interesse daran hat.

Datenschutz ist ein komplexes Thema. Hier gibt es keine Universal-lösungen. Wir alle haben unterschiedliche Gründe dafür, bestimmte per-sönliche Informationen offen mit Fremden zu teilen, während wir andereBereiche unseres Lebens geheim halten. Möglicherweise möchten wir ein-fach nicht, dass unsere bessere Hälfte gewisse persönliche Dinge liest, oderwir wollen unserem Arbeitgeber keine Einblicke in unser Privatleben geben,oder vielleicht haben wir auch wirklich Angst davor, dass Geheimdiensteuns ausspionieren.

Das sind sehr unterschiedliche Szenarien, und so kann es nicht die eineEmpfehlung geben, die in allen Fällen die richtige ist. Weil unsere Einstel-lungen zum Thema Privatsphäre also komplex und damit auch individuellunterschiedlich sind, zeige ich Ihnen einfach all das, was wichtig ist – dasheißt, was heute mit den heimlich gesammelten Daten geschieht –, undüberlasse es dann Ihnen, zu entscheiden, wie Sie persönlich am bestendamit umgehen.

In erster Linie soll dieses Buch Ihnen Wege aufzeigen, sich in der digi-talen Welt unbeobachtet zu bewegen. Es wird Ihnen Lösungen anbieten, dieSie übernehmen können oder auch nicht. Privatsphäre ist eine persönlicheEntscheidung, also wird auch der Grad der Anonymität, den Sie erreichenmöchten, individuell verschieden sein.

In diesem Buch stelle ich die These auf, dass jeder Einzelne von unsbeobachtet wird, sei es zu Hause oder draußen – egal, ob wir die Straße ent-langgehen, in einem Café sitzen oder auf der Autobahn fahren. Ihr Compu-ter, Ihr Telefon, Ihr Auto, Ihre Alarmanlage, ja, sogar Ihr Kühlschrank sindpotenzielle Zugangspunkte zu Ihrem Privatleben.

Die gute Nachricht ist, dass ich Ihnen nicht nur Angst machen will, son-dern Ihnen auch zeigen möchte, was Sie gegen diesen Mangel an echter Pri-vatsphäre unternehmen können – ein Zustand, der zur Norm geworden ist.

In diesem Buch werden Sie lernen, wie Sie

� E-Mails verschlüsseln und sicher verschicken,� durch ein gutes Passwort-Management Ihre Daten schützen,� Ihre echte IP-Adresse vor den Websites, die Sie besuchen, verbergen,� verhindern, dass Ihr Computer getrackt werden kann,� anonym bleiben� und vieles mehr.

Machen Sie sich bereit, die Kunst der Anonymität zu erlernen!

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

17

1

Ihr Passwort kann geknackt werden!

Jennifer Lawrence konnte das lange Wochenende am Labor Day wohl nichtgenießen. Die Oscarpreisträgerin war eine von mehreren Prominenten,die eines Morgens im September 2014 feststellen mussten, dass ihreintimsten Fotos – darunter zahlreiche Nacktaufnahmen – überall im In-ternet kursierten.

Halten Sie einfach mal einen Moment lang inne und lassen Sie all dieFotos vor Ihrem geistigen Auge vorüberziehen, die momentan auf IhremComputer, Ihrem Smartphone oder bei Ihrem E-Mail-Provider gespeichertsind. Sicher, viele davon sind völlig harmlos. Es würde Ihnen überhauptnichts ausmachen, wenn die ganze Welt die Sonnenuntergänge, die niedli-chen Schnappschüsse von Ihrer Familie oder sogar das witzige Selfie mitIhren verstrubbelten Haaren zu sehen bekäme. Aber wären Sie wirklichdamit einverstanden, jedes einzelne Foto mit der Öffentlichkeit zu teilen?Wie würden Sie sich fühlen, wenn plötzlich all diese Bilder online auftauch-ten? Auch wenn sie nicht alle im engeren Sinne anzüglich sind, so sind pri-vate Fotos doch Aufnahmen intimer Momente. Wir sollten selbst entschei-den können, ob, wann und auf welche Art wir solche Bilder mit anderenteilen, doch wenn wir Cloud-Dienste nutzen, haben wir diese Wahl oft nicht.

Was Jennifer Lawrence passiert war, beherrschte während des langenLabor-Day-Wochenendes die Nachrichten. Es war Teil eines Vorfalls, der als»The Fappening« bekannt wurde: ein großer Leak1, bei dem Nackt- und Bei-nahe-Nacktfotos von Rihanna, Kate Upton, Kaley Cuoco, Adrianne Curryund fast 300 weiteren Stars – hauptsächlich Frauen – öffentlich wurden,weil man es irgendwie geschafft hatte, auf deren Handyfotos zuzugreifenund diese zu verbreiten. Wie nicht anders zu erwarten, waren einige Leute

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

18

durchaus interessiert daran, sich diese Fotos anzusehen. Doch vielen Men-schen rief dieses Ereignis auch auf beunruhigende Art in Erinnerung, dassihnen das Gleiche hätte passieren können.

Wie konnte es also dazu kommen, dass jemand auf die privaten Fotosvon Jennifer Lawrence und den anderen zugreifen konnte?

Da all diese Stars ein iPhone hatten, konzentrierten sich die Spekulatio-nen zunächst auf eine schwere Datenpanne bei Apples iCloud, einemCloud-Speicher-Dienst für iPhone-Nutzer. Dabei werden Fotos, neue Da-teien, Musik und Spiele, sobald auf dem physischen Gerät kein Platz mehrist, stattdessen auf einem Server von Apple gespeichert, normalerweise füreine geringfügige monatliche Gebühr. Google bietet einen ähnlichen Ser-vice für Android-Handys an.

Apple, ein Unternehmen, das sich sonst so gut wie nie zu Datenschutz-fragen in den Medien äußert, stritt jeden Fehler auf seiner Seite ab undbezeichnete den Vorfall als »gezielten Angriff auf Benutzernamen, Passwör-ter und Sicherheitsfragen«. Weiter heißt es in der Erklärung, dass in keinemder von Apple untersuchten Fälle irgendwelche Pannen in Apple-Systemen,einschließlich der iCloud oder der App »Mein iPhone suchen«, Ursachedes Problems waren.2

Die Fotos waren als Erstes in einem Hacker-Forum aufgetaucht, dasdafür bekannt war, dass dort kompromittierende Bilder gepostet wurden.3

Innerhalb dieses Forums finden angeregte Diskussionen über die digitalenforensischen Werkzeuge statt, die genutzt werden, um sich solche Fotosheimlich zu beschaffen. Wissenschaftler, Ermittler und Strafverfolgungsbe-hörden nutzen eben diese Tools, um auf Daten auf elektronischen Gerätenoder in der Cloud zuzugreifen, in der Regel zur Aufklärung einer Straftat.Und natürlich dienen diese Tools auch noch anderen Zwecken.

Eines der Tools, das in diesem Forum offen besprochen wurde, war derElcomsoft Phone Password Breaker, kurz EPPB, der Strafverfolgungs- undRegierungsbehörden Zugang zur iCloud ermöglichen soll. Er ist frei ver-käuflich, und er ist nur eines von vielen derartigen Werkzeugen, wenn auchoffenbar das beliebteste in diesem Internetforum. Wer den EPPB einsetzenmöchte, braucht den iCloud-Benutzernamen der Zielperson sowie Informa-tionen zu ihrem Passwort. Doch für die Leute, die in diesem Forum unter-wegs sind, ist die Beschaffung von iCloud-Benutzernamen und Passwörternkein Problem. Und so kam es, dass jemand an einem Feiertagswochenendeim Jahr 2014 auf einer beliebten Onlineplattform für Softwareentwickler(GitHub) ein Tool namens iBrute bereitstellte, ein Mechanismus zum Kna-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Ihr Passwort kann geknackt werden!

19

cken von Passwörtern, der speziell dazu entwickelt worden war, an dieiCloud-Zugangsdaten von praktisch jedem zu gelangen.

Nutzt man iBrute und EPPB zusammen, kann man sich als eine anderePerson ausgeben, um sich dann eine vollständige Kopie der in der Cloudgespeicherten iPhone-Daten dieses Opfers auf ein anderes Gerät herunter-zuladen. Dass dies grundsätzlich möglich ist, kommt Ihnen zugute, wennSie beispielsweise Ihr Telefon gegen ein neueres Modell austauschen. Dochein Angreifer kann diese Funktion ausnutzen und so alles sehen, was Siejemals mit Ihrem mobilen Gerät gemacht haben. Er kommt dadurch an weitmehr Informationen, als wenn er sich lediglich in den iCloud-Account sei-nes Opfers einloggen würde.

Der Forensiker und Sicherheitsexperte Jonathan Zdziarski erklärte demMagazin Wired, dass seine Untersuchungen, beispielsweise der unbefugtveröffentlichten Fotos von Kate Upton, auf den Gebrauch von iBrute undEPPB hindeuteten. Durch den Zugriff auf ein wiederhergestelltes iPhone-Back-up erlangt ein Angreifer jede Menge persönlicher Informationen, mitdenen er das Opfer später erpressen kann.4

Im Oktober 2016 wurde der 36-jährige Ryan Collins aus Lancaster, Penn-sylvania, im Zusammenhang mit diesem Hackerangriff zu einer 18-mona-tigen Gefängnisstrafe verurteilt, und zwar wegen des »unbefugten Zugriffsauf geschützte Computer, um an Informationen zu gelangen«. Konkretwurde er des illegalen Zugriffs auf über 100 Apple- und Google-E-Mail-Kon-ten beschuldigt.5

Um Ihren iCloud- oder einen anderen Online-Account zu schützen, brau-chen Sie ein gutes Passwort. Das versteht sich eigentlich von selbst. Unddoch weiß ich aus meiner Erfahrung als Penetrationstester (Pen-Tester) –also als jemand, der dafür bezahlt wird, Computernetzwerke zu hacken, umderen Schwachstellen zu finden –, dass viele Leute, sogar Führungskräftegroßer Unternehmen, ziemlich faul sind, wenn es um Passwörter geht.Kaum zu glauben, doch Michael Lynton, CEO von Sony Entertainment,nutzte »sonyml3« als Passwort für sein Domain-Benutzerkonto. Da ist esnun wahrlich nicht überraschend, dass seine E-Mails gehackt und im Netzverbreitet wurden, zumal die Angreifer den administrativen Zugriff auf fastalles innerhalb des Unternehmens hatten.

Neben den Passwörtern im beruflichen Kontext gibt es auch noch die, dieIhre ganz privaten Konten schützen. Ein Passwort, das schwer zu erraten ist,bietet zwar auch keinen echten Schutz vor Hacking-Tools wie oclHashcat

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

20

(ein Passwort-Cracker, der Grafikprozessoren – sogenannte GPUs – zumultraschnellen Knacken von Passwörtern einsetzt), doch immerhin würde esden Prozess so sehr verlangsamen, dass sich der Hacker möglicherweise einleichteres Ziel sucht.

Im Juli 2015 wurde das Seitensprungportal Ashley Madison Ziel einesHackerangriffs. Man kann davon ausgehen, dass viele der Passwörter, diedabei öffentlich wurden, auch an anderer Stelle genutzt werden, zum Bei-spiel fürs Onlinebanking oder für Arbeitsrechner. Am häufigsten tauchtenunter den 11 Millionen online geposteten Ashley-Madison-Passwörtern fol-gende Kombinationen auf: »123456«, »12345«, »password«, »DEFAULT«,»123456789«, »qwerty«6, »12345678«, »abc123« und »1234567«. Haben Sieeines Ihrer eigenen Passwörter wiedererkannt? Dann sind Ihre Daten allesandere als sicher, da diese gängigen Passwörter in fast alle Tools zum Kna-cken von Passwörtern integriert sind, die im Netz kursieren. In jedem Fallist es sinnvoll, ab und zu auf der Seite www.haveibeenpwned.com zu überprü-fen, ob der eigene Account bereits gehackt wurde.

Im 21. Jahrhundert können wir bessere Passwörter finden – wesentlichbessere, mit längeren und viel komplizierteren Kombinationen aus Buch-staben und Ziffern. Das klingt zunächst schwierig, aber ich zeige Ihnensowohl eine maschinelle als auch eine händische Methode, um das zubewerkstelligen.

Am einfachsten ist es, sich die Passwörter nicht mehr selbst auszuden-ken, sondern den gesamten Prozess zu automatisieren. Dazu gibt es ver-schiedene digitale Passwort-Manager. Diese speichern nicht nur die Pass-wörter an einem gesicherten Ort ab, an dem sie bei Bedarf mit nur einemKlick zugänglich sind, sondern sie generieren auch ein neues, wirklich star-kes, einzigartiges Passwort für jede Seite, für die man eines braucht.

Man sollte sich aber darüber im Klaren sein, dass diese Lösung zweiNachteile hat. Der erste ist, dass es ein Master-Passwort gibt, das Zugangzum Passwort-Manager gewährt. Wenn nun jemand Ihren Computer miteinem Schadprogramm infiziert, das durch Keylogging, also das Überwa-chen sämtlicher Tastatureingaben, Ihr Master-Passwort und Ihren Pass-wort-Speicher stiehlt, dann heißt es: Game over. Diese Person kennt dannalle Ihre Passwörter. Bei meinen Jobs als Pen-Tester habe ich manchmal denPasswort-Manager durch eine modifizierte Version ersetzt (das funktioniertnur bei quelloffenen Passwort-Managern), die uns das Master-Passwortübermittelte. Vorher hatten wir uns bereits den Admin-Zugang zum Netz-werk unseres Auftraggebers verschafft. Nun hatten wir es auf all die vertrau-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Ihr Passwort kann geknackt werden!

21

lichen Passwörter abgesehen. Mit anderen Worten: Wir nutzten den Pass-wort-Manager als Hintertür, um an die Schlüssel zum Königreich zugelangen.

Der andere Nachteil liegt auf der Hand: Wenn Sie das Master-Passwortverlieren, dann verlieren Sie alle Ihre Passwörter. Im Grunde ist das nicht soschlimm, schließlich können Sie ja auf jeder einzelnen Website Ihr Pass-wort zurücksetzen lassen, aber wenn Sie viele Accounts haben, ist das einRiesenaufwand.

Ungeachtet dessen sollten die folgenden Tipps mehr als ausreichendsein, um einen hohen Passwortschutz sicherzustellen:

Zunächst einmal sollten Sie keine Passwörter, sondern sogenannte»Passphrasen« verwenden. Gute Passphrasen sind lang: mindestens 20 bis25 Zeichen. Zufällige Zeichenfolgen wie ek5iogh#skf&skd eignen sich ambesten. Leider können sich Menschen solche Zufallsfolgen nur schwer mer-ken. Aus diesem Grund sollten Sie einen Passwort-Manager nutzen. Damitfahren Sie wesentlich besser, als wenn Sie sich Ihre Passwörter selbst aus-denken. Ich bevorzuge Open-Source-Passwort-Manager wie Password Safeund KeePass, die Daten nur lokal auf dem Rechner abspeichern.

Eine weitere wichtige Regel für mehr Passwort-Sicherheit lautet: NutzenSie niemals dasselbe Passwort für zwei oder mehr Accounts. Ich weiß, dasist hart, denn heutzutage braucht man für nahezu alles ein Passwort. Dasspricht also wieder für den Einsatz eines Passwort-Managers, der beliebigviele gute, einzigartige Passwörter generiert und auch speichert.

Doch selbst wenn Sie ein starkes Passwort haben, kann man Sie mit derrichtigen Technologie überlisten. Es gibt Programme, die Passwörter erra-ten, wie John the Ripper, ein kostenloses Open-Source-Programm, das sichjeder herunterladen kann.7 Es arbeitet nach den vom Benutzer eingestelltenKonfigurationsparametern, das heißt, dass man beispielsweise angebenkann, wie viele Zeichen beim Raten genutzt werden sollen, ob auch Sonder-zeichen oder Zeichensätze aus anderen Sprachen berücksichtigt werden sol-len usw. John the Ripper und die anderen Passwort-Cracker vertauschendann immer wieder die Zeichen anhand bestimmter Regeln, die sich alsextrem effektiv zum Knacken von Passwörtern erwiesen haben. Letztlichläuft es darauf hinaus, dass sie so lange jede mögliche Kombination aus Zif-fern, Buchstaben und Symbolen innerhalb der vorgegebenen Parameterausprobieren, bis sie Erfolg haben. Doch zum Glück legen sich die meistenvon uns nicht gleich mit ganzen Staaten an, denen unbegrenzt Zeit und Res-sourcen zur Verfügung stehen. Wesentlich wahrscheinlicher ist es, dass wir

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

22

es mit unserem Partner oder einem Familienmitglied zu tun haben oder mitjemandem, dem wir auf den Schlips getreten sind. Diese Leute haben wederdie Zeit noch die Ressourcen, um ein 25-stelliges Passwort zu knacken.

Nehmen wir nun mal an, dass Sie sich entschieden haben, Ihre Passwör-ter auf die altmodische Art zu generieren, und dass Sie sich wirklich sicherePasswörter ausgedacht haben. Es mag Sie überraschen, aber es ist tatsäch-lich völlig okay, sie aufzuschreiben. Nur sollten Sie nicht schreiben: »Post-bank: 4the1sttimein4ever*.« Das wäre zu offensichtlich. Stattdessen sollteman den Namen, also im Beispiel den der Bank, durch etwas Kryptischesersetzen, etwa »Keksdose« (weil manche Leute früher ihr Geld in Keksdosenversteckt haben) und sich dazu dann nur »4the1st.« notieren. Der vollstän-dige Satz ist gar nicht nötig, denn der Rest fällt einem dann von selbst ein.Aber jemand anderem vielleicht nicht.

Jeder, der eine ausgedruckte Liste mit solchen unvollständigen Passwör-tern findet, sollte einigermaßen verwirrt sein – zumindest am Anfang. Dazueine kleine Geschichte: Ich war bei einem Freund, einem sehr bekanntenMicrosoft-Mitarbeiter, zu Besuch. Während des Abendessens sprachen wirmit seiner Frau und seinem Kind über die Sicherheit von Passwörtern.Plötzlich stand die Frau meines Freundes auf und ging zum Kühlschrank.Sie hatte all ihre Passwörter auf einen einzigen Zettel geschrieben und die-sen mit einem Magneten an die Kühlschranktür gepinnt. Mein Freundschüttelte nur den Kopf, und ich konnte mir ein Grinsen nicht verkneifen.Passwörter aufzuschreiben ist sicherlich keine optimale Lösung, seltengenutzte starke Passwörter zu vergessen allerdings ebenfalls nicht.

Einige Websites, zum Beispiel die von Banken, sperren den Zugangnach mehreren falschen Passworteingaben, in der Regel drei. Es gibt aberauch noch immer viele Websites, die das nicht tun. Und selbst wenn eineSeite jemanden nach drei Fehlversuchen aussperrt, ist das kein wirklicherSchutz, denn die Bösewichte nutzen John the Ripper oder oclHashcatsowieso auf eine andere Art. (oclHashcat ist übrigens viel wirkungsvoller alsJohn the Ripper, weil es den Hacking-Prozess auf mehrere GPUs verteilt.)Hacker probieren in der Regel nicht alle möglichen Passwörter live auf derSeite aus.

Angenommen, es gab eine Datenpanne und im Datenschutt, der dabeizutage tritt, befinden sich auch Nutzernamen und Passwörter. Doch diesePasswörter sind zunächst einmal ein ziemliches Durcheinander. Wie kanndas also jemanden dabei helfen, in Ihren Account einzubrechen?

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Ihr Passwort kann geknackt werden!

23

Dazu müssen Sie Folgendes wissen: Immer dann, wenn Sie ein Pass-wort eingeben, sei es nun, um Ihren Laptop freizuschalten oder um einenOnline-Dienst zu nutzen, durchläuft das Passwort den Algorithmus einerEinwegfunktion, bekannt als Hashfunktion bzw. Streuwertfunktion. Das istnicht das Gleiche wie Verschlüsselung. Eine Verschlüsselung geht in beideRichtungen, das heißt, man kann sowohl ver- als auch entschlüsseln, wennman den Schlüssel hat. Ein Hash dagegen ist wie ein Fingerabdruck, dereine bestimmte Zeichenfolge repräsentiert. Eine solche Einwegfunktionlässt sich nicht umkehren, zumindest nicht leicht.

In der Passwort-Datenbank Ihres herkömmlichen PCs, Ihres mobilenEndgeräts oder Ihres Accounts in der Cloud ist nicht »AlleMeineEnt-chen12345&« gespeichert, sondern dessen Hashwert. Diese Folge aus Zah-len und Buchstaben ist ein sogenanntes Token, das für das entsprechendePasswort steht.8

Im geschützten Speicherbereich Ihres Computers befinden sich alsonicht die Passwörter selbst, sondern die Passwort-Hashwerte, und diese sindes auch, die bei einem gezielten Angriff oder einer Datenpanne in falscheHände geraten können. Sobald ein Hacker diese Passwort-Hashwerte hat,stehen ihm verschiedene öffentlich zugängliche Tools wie John the Ripperoder oclHashcat zur Verfügung, um den Hash zu knacken und an daseigentliche Passwort zu gelangen, sei es auf die brachiale Art, das heißt mitder sogenannten Brute-Force-Methode (jede mögliche alphanumerischeKombination ausprobieren), oder indem er eine Liste von Wörtern, bei-spielsweise ein Wörterbuch, nutzt. John the Ripper und oclHashcat erlaubenes, die Wörter, die man ausprobiert, nach bestimmten Regel zu modifizie-ren. Dazu stehen zahlreiche Algorithmen zur Wahl, zum Beispiel »Leet-speak«, ein System, bei dem Buchstaben durch Ziffern ersetzt werden, zumBeispiel »k3v1n m17n1ck«. Dieser Algorithmus würde also alle Passwörterin verschiedene Leetspeak-Varianten umwandeln. Solche Methoden zumKnacken von Passwörtern sind natürlich wesentlich effektiver als »BruteForce«. Die einfachsten und verbreitetsten Passwörter werden als Erstesgeknackt, bei den komplexeren dauert es etwas länger. Wie lange genau,hängt von verschiedenen Faktoren ab.

Wenn Hacker nun also einen Passwort-Cracker zusammen mit einemgeklauten Benutzernamen und einem Passwort-Hash einsetzen, können siesich Zugang zu einem oder mehreren Ihrer Accounts verschaffen. Dazu pro-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

24

bieren sie das Passwort auf weiteren Websites aus, die mit Ihrer E-Mail-Adresse oder anderen Erkennungszeichen in Verbindung stehen.

Im Allgemeinen gilt: Je mehr Zeichen Ihr Passwort hat, desto längerbrauchen Programme wie John the Ripper, um alle erdenklichen Variantenauszuprobieren. Doch da die Prozessoren der Computer immer schnellerwerden, hat sich auch die Zeit, die nötig ist, um beispielsweise alle mögli-chen sechs- oder sogar achtstelligen Passwörter zu berechnen, deutlich ver-kürzt. Aus diesem Grund empfehle ich Ihnen, Passwörter mit 25 oder mehrZeichen zu verwenden.

Nachdem Sie nun sichere Passwörter generiert haben – und zwar vieledavon –, lautet die Regel: Verraten Sie sie niemandem. Eine Selbstverständ-lichkeit, sollte man meinen. Untersuchungen in London und anderen Groß-städten haben jedoch gezeigt, dass Leute bereit sind, im Austausch gegenbanale Dinge wie einen Stift oder ein Stück Schokolade ihr Passwort preis-zugeben.9

Ein Freund von mir gab einmal seiner Freundin sein Netflix-Passwort.Es war einfach praktisch zu diesem Zeitpunkt, er fand es schön, dass sie nunden Film aussuchen konnte, den sie dann beide zusammen anschauten.Doch bei den Filmempfehlungen von Netflix stehen unweigerlich auch die»Weil Sie ... gesehen haben«-Filme, darunter auch solche, die er mit seinenExfreundinnen gesehen hatte. Die Abenteuerkomödie Eine für 4 war zumBeispiel ein Film, den er sich alleine niemals angesehen hätte – und seineFreundin wusste das.

Natürlich hat jeder eine Vergangenheit, und man fände es wahrschein-lich sogar merkwürdig, sich mit jemandem zu treffen, der vorher in keinerBeziehung war. Aber welche Freundin möchte schon plötzlich ganz unmit-telbar mit dem Beweis für die Existenz dieser Vorgängerinnen konfrontiertwerden?

Genauso wie man Online-Dienste durch Passwörter schützt, sollte manauch den Zugang zu seinen verschiedenen Geräten mit Passwörternsichern. Die meisten von uns habe heute einen Laptop, viele auch nocheinen Desktop-PC. Vielleicht sind Sie gerade allein zu Hause, aber was istmit den Gästen, die später zum Abendessen vorbeischauen? Wollen Sie eswirklich darauf ankommen lassen, dass einer von ihnen Ihre Dokumente,Fotos und Spiele sieht, einfach indem er an Ihrem Schreibtisch sitzt und dieMaus bewegt? Dazu gleich noch ein abschreckendes Beispiel in Zusammen-hang mit Netflix, das sich zu der Zeit ereignete, als Netflix noch vor allem

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Ihr Passwort kann geknackt werden!

25

DVDs per Post verschickte. Damals spielte jemand einem Paar, das ichkenne, einen fiesen Streich. Während einer Party bei sich zu Hause ließendie beiden den Browser und ihren Netflix-Account offen. Einige Zeit späterentdeckten sie dann jede Menge anzüglicher B- und C-Movies auf ihrerWarteliste – allerdings erst, nachdem bereits einige dieser Filme in ihremBriefkasten gelandet waren.

Noch wichtiger ist der Passwortschutz im Büro. Überlegen Sie mal, wieoft es vorkommt, dass Sie plötzlich den Schreibtisch verlassen müssen, weilSie jemand zu einer spontanen Besprechung ruft. Jeder, der an IhremSchreibtisch vorbeikommt, könnte dann das Kalkulationsblatt für das Bud-get des nächsten Quartals sehen oder all die E-Mails in Ihrem Posteingang.Und wenn Sie Ihren Schreibtisch für längere Zeit verlassen, etwa in der Mit-tagspause oder für ein längeres Meeting, kann es sogar noch schlimmerkommen: Jemand könnte von Ihrem Schreibtisch aus in Ihrem Namen eineE-Mail schreiben oder die Zuteilung des Budgets fürs nächste Quartal ver-ändern – es sei denn, Sie haben einen passwortgeschützten Bildschirmscho-ner, der nach ein paar Sekunden Inaktivität von allein startet.

Um sich zu schützen, gibt es zudem sehr kreative Methoden, etwa eineSoftware zum Sperren des Bildschirms, die Bluetooth nutzt, um zu prüfen,ob Sie sich in der Nähe Ihres Computers befinden. Sobald Ihr Handy nichtmehr in Bluetooth-Reichweite ist, weil Sie beispielsweise mal kurz zur Toi-lette gehen, wird der Bildschirm sofort gesperrt. Es gibt auch Varianten die-ser Software, die ein anderes Bluetooth-Gerät, zum Beispiel ein Armbandoder eine Smartwatch, verwenden und dasselbe leisten.

Online-Accounts und -Dienste mit Passwörtern zu schützen ist zwar sinn-voll, hilft aber auch nichts, sobald jemand das physische Gerät in seinenBesitz bringt, vor allem dann nicht, wenn diese Online-Accounts auch nochoffen sind. Wenn es also eine Gruppe von Geräten gibt, die auf jeden Fallpasswortgeschützt sein sollte, dann sind es die mobilen. Bei ihnen ist dasRisiko, dass sie gestohlen werden, am größten. Dennoch fand die Verbrau-cherorganisation Consumer Reports heraus, dass 34 Prozent der US-Ame-rikaner ihr Mobilgerät überhaupt nicht schützen, nicht einmal mit einer ein-fachen vierstelligen PIN zum Entsperren des Bildschirms.10

Im Jahr 2014 gab ein Polizist in der Stadt Martinez in Kalifornien zu,Nacktfotos vom Handy einer Frau gestohlen zu haben, die wegen des Ver-dachts auf Alkohol am Steuer mit der Polizei zu tun hatte. Die Tat des Poli-zisten ist eindeutig ein Verstoß gegen den 4. Zusatzartikel zur Verfassung

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

26

der Vereinigten Staaten, der amerikanische Bürger vor staatlichen Übergrif-fen schützen soll.11 Insbesondere verbietet dieser Artikel unangemesseneDurchsuchungen und Beschlagnahmungen, die ohne richterlichen Be-schluss und ohne hinreichenden Verdacht durchgeführt werden. Konkretbedeutet das, dass amerikanische Polizisten beispielsweise begründen müs-sen, warum sie Zugang zu einem Mobiltelefon haben wollen.

Es gibt also mehr Situationen, in denen ein Mobiltelefon in falscheHände geraten kann, als man vielleicht zunächst denkt. Wenn Ihr Handybisher noch nicht passwortgeschützt ist, nehmen Sie sich doch einfach jetzteinen Moment Zeit und kümmern Sie sich darum.

Üblicherweise lässt sich ein Smartphone auf drei verschiedene Artensperren, egal, ob man Android, iOS oder ein anderes Betriebssystem nutzt.Am bekanntesten ist die PIN, ein Code aus Ziffern, die in der richtigen Rei-henfolge eingegeben werden müssen, um das Gerät zu entsperren. Sie müs-sen sich dabei nicht auf die Anzahl an Stellen beschränken, die Ihr Telefonvorschlägt, sondern können in den Einstellungen manuell einen sichererenCode festlegen, beispielsweise einen siebenstelligen (so lang waren auch dieTelefonnummern, die Sie sich in Ihrer Kindheit noch selbst merken muss-ten). Auf jeden Fall sollten es mehr als vier Stellen sein.

Bei einigen Mobilgeräten ist es auch möglich, einen textbasierten Codeeinzustellen, der wie das auf Seite 21 beschriebene Beispiel aussieht. Auchhier gilt wieder, dass Sie mindestens sieben Zeichen verwenden sollten.Moderne Geräte zeigen auf der Bildschirmtastatur sowohl Ziffern- als auchBuchstaben gleichzeitig an, was es leichter macht, zwischen diesen Zeichen-gruppen zu wechseln.

Eine andere Sperrmethode arbeitet visuell: Seit 2008 sind Android-Han-dys mit einer sogenannten Mustersperre ausgestattet. Dabei erscheinenneun Punkte auf dem Bildschirm, die man in beliebiger Reihenfolge mitei-nander verbinden kann. Diese Reihenfolge bildet dann den Code zum Ent-sperren des Geräts. Eine geniale Methode, könnte man meinen, schließlichist die Sequenz aufgrund der schieren Menge an möglichen Kombinationennahezu nicht zu knacken. Doch Menschen sind nun einmal bis zu einemgewissen Grad berechenbar: Auf der PasswordsCon 2015 berichteten For-scher, dass die Teilnehmer einer Studie nur von wenigen der 140.704 Mög-lichkeiten, die Punkte zu verbinden, tatsächlich Gebrauch machten.12 Umwelche Muster es sich dabei handelte? Oft war es einfach der erste Buchstabedes Namens der Person. Außerdem fand man heraus, dass Menschen ten-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Ihr Passwort kann geknackt werden!

27

denziell öfter die Punkte in der Mitte und weniger die in den vier Ecken nut-zen. Diese Erkenntnisse sollten Sie im Hinterkopf behalten, wenn Sie dasnächste Mal ein solches Muster einstellen.

Schließlich gibt es noch eine dritte Methode: die biometrische Erken-nung. Apple, Samsung und die anderen bekannten Hersteller bieten denNutzern derzeit die Option an, zum Entsperren des Smartphones ihren Fin-gerabdruck scannen zu lassen. Man sollte sich jedoch darüber im Klarensein, dass selbst diese Methode nicht völlig sicher ist. Nach der Veröffentli-chung von Touch ID waren Experten überrascht. Vielleicht hatten sie erwar-tet, dass Apple seine Geräte angesichts der neuen Fingerabdruckscanner,die aktuell auf dem Markt sind, entsprechend aufrüstet. Sie stellen jedochfest, dass viele der alten Methoden, mit denen sich die Scanner austricksenlassen, noch immer beim iPhone funktionierten. So kann man beispiels-weise mit Babypuder und transparentem Klebeband den Fingerabdruck voneiner glatten Oberfläche abnehmen und damit das Gerät entsperren.

Andere Telefone nutzen die eingebaute Kamera, um das Gesicht desBesitzers zu identifizieren, aber auch die Gesichtserkennung lässt sich aus-tricksen, indem man ein hochauflösendes Foto der Person vor die Kamerahält.

Für sich genommen sind biometrische Methoden also keineswegssicher. Im Idealfall stellen sie daher nur eine von mehreren Maßnahmen zurAuthentifizierung dar. Scannen Sie also Ihre Fingerkuppe oder schauen Siein die Kamera und geben Sie anschließend Ihre PIN oder Ihren Sperrcodeein. Auf diese Weise ist Ihr Mobilgerät wirklich gut geschützt.

Was passiert nun, wenn Sie sich ein sicheres Passwort ausgedacht, es abernicht aufgeschrieben haben? Gerade wenn Sie einen Account nur selten nut-zen, ist das Passwort schnell vergessen. Kein Wunder also, dass uns die Mög-lichkeit, ein Passwort zurücksetzen zu lassen, oft wie ein Geschenk des Him-mels erscheint. Allerdings haben auch Möchtegern-Hacker durch die Reset-Funktion ein leichtes Spiel. Denn mithilfe der Hinweise, die wir in den so-zialen Medien preisgeben, können sie sich Zugang zu unseren E-Mailsund anderen Diensten verschaffen, indem sie einfach das Passwort zurück-setzen.

In der Presse wurde beispielsweise über einen Fall berichtet, in demBetrüger herausfanden, wie die letzten vier Stellen der Kreditkartennum-mer ihres Opfers lauteten. Diese nutzten sie dann bei einem Anruf beimProvider des Opfers als Identitätsnachweis, um die autorisierte E-Mail-

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Kapitel 1

28

Adresse ändern zu lassen. Dadurch konnten sie das Passwort zurücksetzen,ohne dass der rechtmäßige Besitzer des Accounts davon wusste.

Im Jahr 2008 wiederum wollte ein Student der University of Tennesseenamens David Kernell ausprobieren, ob er es schaffen würde, sich Zugangzum persönlichen Yahoo-E-Mail-Konto der damaligen Vizepräsidentschafts-kandidatin Sarah Palin zu verschaffen.13 Er hätte versuchen können, dasPasswort zu erraten, aber wahrscheinlich wäre der Account nach drei Fehl-versuchen gesperrt worden. Daher nutzte er stattdessen die Passwort-Reset-Funktion, ein Vorgehen, das er später als »einfach« beschreiben sollte.14

Sicher haben Sie auch schon mal sonderbare E-Mails von Freunden oderKollegen bekommen, in denen dann Links zu Pornoseiten im Auslandwaren, und später erfahren, dass das E-Mail-Konto dieser Person gehacktwurde. Zu solchen feindlichen Übernahmen von E-Mail-Konten kommt esoft, weil deren Passwortschutz zu schwach ist. Entweder jemand kam durchein Datenleck an das Passwort oder der Eindringling nutzte die Passwort-Reset-Funktion.

Beim Anlegen eines E-Mail- oder sogar Onlinebanking-Accounts werdenIhnen häufig sogenannte Sicherheitsfragen gestellt, in der Regel sind esdrei. Oft gibt es auch ein Drop-down-Menü, sodass man aus verschiedenenFragen die auswählen kann, die man beantworten möchte. Die meisten die-ser Fragen sind naheliegend.

Wo wurden Sie geboren? Wo gingen Sie zur Schule? Wo haben Sie studiert?Ein Klassiker ist auch die Frage nach dem Mädchennamen der Mutter – offen-bar wird dieser schon mindestens seit 1882 als Sicherheitsfrage genutzt.15

Weiter unten werde ich ausführlicher darauf eingehen, dass Unternehmendas Internet nach persönlichen Informationen durchsuchen und diese sam-meln. Die Antworten auf die üblichen Sicherheitsfragen zu finden, ist daherkinderleicht. Schon nach ein paar Minuten Internetrecherche zu einerbestimmten Person ist man wahrscheinlich in der Lage, deren Sicherheits-fragen zu beantworten.

Erst in der letzten Zeit wurden die Sicherheitsfragen ein wenig verbes-sert. In den USA könnte eine Frage dann zum Beispiel lauten: »In welchemBundesstaat wurde Ihr Schwager geboren?« Das ist schon ziemlich speziell,wobei man bedenken sollte, dass das korrekte Beantworten solcher »guten«Fragen wiederum eigene Risiken birgt, auf die ich gleich noch eingehenwerde. Aber viele der vermeintlichen Sicherheitsfragen sind nach wie vor zueinfach, etwa: »Was ist der Heimatort Ihres Vaters?«

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

307

Stichwortverzeichnis

AAccess Point 134Account

gemeinsamer 92teilen 92

Adblock Plus (Plug-in) 103, 110Adobe

Tracking 98Adressbuch

Social Media 167AES-Verschlüsselung 77AIM (AOL Instant Messenger)

Speicherdauer 80Verschlüsselung 79

Airbag 198AirDrop 245Akku-Verbrauch

Verschlüsselungssoftware 72Akzelerometer 191Alarmanlage 218Alexa 214Allgegenwärtigkeit

Fotografie 180ALPR (Automated License Plate Recog-

nition) 192Amazon

Tracking 98Amazon Echo 215Analyse

Tippverhalten 281Android

Browser 86Mustersperre 26Privatsphäreeinstellungen 60Standort-Tracking 252Verschlüsselung 79, 252

anon-ib.com 18Anonymität 11

Analyse des Tippverhaltens 281Beeinträchtigung 282Gutscheinkarten 260, 270, 272persönlicher Hotspot 274Reisen 260Schutz 50, 269–270, 274

Tor und E-Mail-Konten 54WLAN 273

Anschlag auf den Boston-Marathon 83Antenne, nicht intendierte 230Antivirenprogramm siehe auch MalwareApple

Daten sammeln 113Gesichtserkennung 154

Apple (iOS)Datenschutz und Sicherheit 60

Arbeitsplatz 221Cloud-Dienste 235deutsche Bestimmungen 223E-Mails am 39Femtozelle 230–231Gastronomie 222Passwortschutz am 25Privatsphäre 223Videokonferenzsystem 233VoIP-Telefon 228VoIP-Telefon am 229VPN 140

Ask-Toolbar 110AT&T

Enthüllungen 75Authentifizierung

Ein-Faktor-Authentifizierung 109mit Mobiltelefon 32Multi-Faktor-Authentifizierung

(MFA) 32OAuth (Open Authentication) 108sichere 33VPN 140Zwei-Faktor-Authentifizierung

(2FA) 31, 235Auto

Airbags 196, 198Alarmsystem-App 217Blackbox 196, 198Daten sammeln 196–197hacken 185Miet- oder Leihwagen 194Regelungen für selbstfahrende

202

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

308

Schwachstellen in Software 201selbstfahrend 201Tracking 192

BBabyfon 209Bankgeschäft

Geräte 34Onlinebanking 34Sicherheitsfragen 28

BarcodeFlugticket 256

Beleuchtungssystem 208Benutzer

verschiedene 92Benutzerkonto

unterschiedliche 92Benutzername

Router 120Betriebssystem

Tails 250Biden, Joe 117Bildersuche

Grenzen 158Bildschirm

sperren 25Biometrie

Fingerabdruck 27Gerät sperren mit 27Gesichtserkennung 27, 153

Biometrie-Datenaufzeichnen 174

Biometrische ErkennungMobiltelefone 27

Bitcoin 114für Wegwerfhandy 62kaufen und waschen 276Lösegeld 131Tumbler 115, 277Wegwerfhandy 275

BitLocker 250Probleme 251

BitTorrent 118BlackBerry Messenger

Verschlüsselung 79Blackbox

Auto 198Blockchain 277

Bluetooth 25, 195Body-Cam 179Boston-Marathon 83Botnet 208Botnetz 208Browser

anonymes Surfen 84, 86, 111Chronik 84Chronik auslesen 91Chronik löschen 83Cookies 105Domain Name System (DNS) 98Einstellungen synchronisieren 90Informationen in Metadaten 99Metadaten 99Mobilgerät 86Modell für Zugriff auf Website 52Sicherheit 86Standort fälschen 88Toolbars 110URL 97Zertifikate 87

CC2X-Kommunikation 200–201Canvas Fingerprinting 111

verhindern 112CanvasBlocker (Plug-in) 112CanvasFingerprintBlock (Plug-in) 112Captcha 139Cäsar-Chiffre 40CDMA (Code Division Multiple Access)

63Certificate Pinning 82ChatSecure (Messenger-App) 81Chrome

CanvasFingerprintBlock 112Facebook blockieren 110Ghostery-Plug-in 103Hotwording 214Inkognito-Modus 85Keyboard Privacy 281mobile Version 86PGP-Verschlüsselung 46ScriptBlock 102Standort-Tracking 88

Cloud-DienstChronik löschen 93

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

309

Einstellungen synchronisieren über 91

Filesharing 235Suchhistorie 93teilen 92

Cloud-Speicher-Dienst 17–18Authentifizierung 31Passwort 19

Computer-Terminal 144Computervirus siehe MalwareCookie 105

Fremd-Referrer 107löschen 107Super- 107

COPE-Gerät 221Cortana 214Credential Harvesting 130Crowdsourcing 154Cryptocat (Messenger-App) 82Cryptowall (Virus) 130Cui, Ang 229

DDarkHotel 258Darknet 53, 267

Beispiel 263Dashcam 179Data-Mining 155Data-Warehouse 98Datei

löschen 147teilen 235verschlüsseln 236, 250

Daten hackenBeispiel 12, 19, 24–25Beispiel anonyme E-Mail-Accounts

44, 143Beispiel AOL-Chats 80Beispiel Bespitzeln von Angestell-

ten 226Beispiel Boston-Marathon 83, 93Beispiel Darknet 263Beispiel Data-Mining 155Beispiel David Petraeus 142Beispiel DDoS-Angriff 208Beispiel Drucker 225–226Beispiel Edward Snowden 41, 113Beispiel El Chapo 152Beispiel E-Mail 27

Beispiel Enron-Fall 84Beispiel Festplatte austauschen 248Beispiel Fitness-Tracker 175Beispiel Fotos 151Beispiel Gepäck öffnen 240Beispiel Gesundheits-Tracking 176Beispiel Gesundheits-Websites 97Beispiel Grenzkontrollen 246Beispiel Hacken von Autos 185Beispiel Joe Biden 117Beispiel John McAfee 149Beispiel Lauschangriffe 66Beispiel Leihwagen 194Beispiel LinkedIn-Kontaktanfrage

125Beispiel Metadaten-Analyse 47Beispiel Mobilfunknetz 69Beispiel Mobiltelefone 61, 73Beispiel Nummernschilderfassung

193Beispiel Öffentliches WLAN 263Beispiel Pakete öffnen 239Beispiel per Kamera ausspionieren

124Beispiel Proxy 90Beispiel Ransomware 130Beispiel Sarbanes-Oxley-Gesetz 84Beispiel Screenshot 165Beispiel Seitensprungportal Ashley

Madison 20Beispiel Snapchat 165–166Beispiel Social Engineering 43, 175Beispiel Standort-Tracking am

Arbeitsplatz 221Beispiel Synchronisation 91Beispiel Taxis 189Beispiel Telefondaten 229Beispiel Tesla 196Beispiel Textnachrichten 73, 75Beispiel Thermostat 205Beispiel Tweets 162Beispiel Uber 186Beispiel umgekehrte Bildersuche

157Beispiel Vorratsdatenspeicherung

171Beispiel Yahoo-E-Mail 28Palin, Sarah 28

Datenschutz siehe Privatsphäre

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

310

Datenverkehr im Webaufzeichnen 85

Dating-Website und -App 167DDoS-Angriff (Distributed-Denial-of-

Service-Angriff) 208Deep Web 266DES-Verschlüsselung 77D-Link 219Dokument

Metadaten 225Dokumentprüfung 225Domain Name System (DNS) 98Drahtlose Tastatur 230Dread Pirate Roberts (DPR) 263Drittpartei 98Drive-by-Download 131Drive-by-Prozess 112Drohne 180

Privatsphäre 181Dropbox 235Dropcam 206Drucken

sicheres 228Drucker 229

Verschlüsselung 225DuckDuckGo 94

EEchtzeitbetriebssystem 227Elcomsoft Phone Password Breaker

(EPPB) 18E-Mail

am Arbeitsplatz 39Anhang 126anonyme 42, 143, 276anonyme auf Reisen 260Arbeitsplatz 224Hacken von 28, 30HTTPS-Protokoll 141Identitätsnachweis 54IP-Adresse 48, 51Malware 127–128Metadaten 46öffentliche Terminals 146Passwort zurücksetzen 30scannen 38Sicherheitsfragen 28verschiedene Konten 103–104Verschlüsselung 40–42

Vorgehen nach Hacken 30webbasierte Dienste 37Weiterleitung bei gehacktem

Account 31E-Mail-Account

anonymen einrichten 54Werbung 38

E-Mail-Adressepersönliche 104Social Media 104

E-Mail-ProviderIdentitätsnachweis 275

Enigma-Code 280Enthüllung

AT&T 75eTicket 190Evercookie 108Exchangeable Image File Format (EXIF)

150Exploit 169

FFacebook 108

Account sperren 160Datenschutzrichtlinien 156Gesichtserkennung 153markierte Fotos verbergen 154Messenger-Dienst 79persönliche Daten 154–155, 158Privatsphäre-Einstellungen 159Tracker 110Tracking 109WhatsApp 165

Facebook Disconnect (Plug-in) 110Facebook Privacy List (Plug-in) 110Fail-Safe-Funktion

ausschalten 227Fangschaltung 231FasTrak-Mautsystem 192Feature-Phone 74Femtozelle 230Festnetztelefon

Verschlüsselung 69Festplatte

austauschen 248Daten entfernen 243Verschlüsselung 249, 252

FileVault 2 251Fingerabdruckscanner 27

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

311

FirefoxCanvasBlocker 112Facebook blockieren 110Geolocator 88Ghostery-Plug-in 103mobile Version 86NoScript-Plug-in 102PGP-Verschlüsselung 46Privater Modus 85Standort-Tracking 88Tor und 53

Firewall 34H.323-Protokoll 234

Fitbit 176Fitness-Tracker 174Flash 50, 89

blockieren 102Flugticket

Barcode 256Foreign Intelligence Surveillance Act

(FISA) Court 49Foto

Eigentumsrechte 155Hacken oder Diebstahl 17Nummernschild 192–193online löschen 155–156online löschen lassen 158Privatsphäre 178Social Media 155Standort enthüllen 150teilen 165umgekehrte Bildersuche (Google)

157Freisprecheinrichtung 228Fremd-Referrer 101

Cookies 107verhindern 102

Funtenna 229

GGastronomie 222Geburtstag

Sicherheits- 159Geldautomat 31Geldwäsche 277Gemeinsamer Account 92Geolokalisation

ausschalten 88

Geolokation siehe auch Standort-Tra-cking

Gerätim Internet der Dinge 206Passwörter 24

Gesetzgebung (USA)Communications Assistance for

Law Enforcement Act (CALEA) 61

Drohnen 181Foreign Intelligence Surveillance

Act (FISA) 49Fotoaufnahmen 179Passwörter herausgeben 241Patriot Act 10, 272Sarbanes-Oxley-Gesetz 84Überwachung am Arbeitsplatz 223USA Freedom Act 182

Gesichtserkennung 27, 153einschränken 154Facebook 153Facebook-Profil finden 153Ladengeschäfte 182

Gesundheits-Tracking 174Ghostery (Plug-in) 103Global System for Mobile Communica-

tions (GSM) 63, 65God View (Tracking-Tool) 187Google

Daten sammeln 113Datenschutzeinstellungen 94Gesichtserkennung 154Phishing-Angriff 129selbstfahrende Autos 202Tracking durch Dritte 98umgekehrte Bildersuche 157

Google Authenticator 33, 235Google Drive 235

Verschlüsselung 235Google Earth 181GoPro-Kamera 178

Passwort zurücksetzen 178GPG (GNU Privacy Guard) 41GPS-Überwachung 222Grindr (Dating-App) 168Gutscheinkarte 104, 260, 270, 272

HHausalarmanlage 218–219

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

312

Hausüberwachungsdienst 218Hörer-aushängen-Knopf 228Hotel

Schlüsselkarte 255WLAN-Netzwerk 257Zimmerdurchsuchung 248

Hotelsafe 254Hotspot 134

mobiler 274Hotwording 214HTTPS Everywhere 86, 89–90, 97

VPN 140HTTPS-Protokoll 85, 97, 141

Proxy-Server 90Hub-Gerät 207Hypertext Markup Language (HTML)

111

II2P-Browser 267iBrute 18iCloud 235

Verschlüsselung 235Identitätsnachweis 32, 276

E-Mail 55hacken 32per SMS 32

IMSI-Catcher 59, 231Infrarottechnik 210Instagram 165Insteon-Hub-Gerät 207International Air Transport Association

(IATA) 256International Mobile Subscriber Identity

(IMSI) 59abfangen 231

InternetAuthentifikation im 32Bereiche 53Telefonieren über 56, 67, 70, 229

Internet-of-Things-Gerät 66, 208Internet Service Provider (ISP) 85Internetnutzung

Angestellte 223iOS (Apple)

Standortdaten 171Verschlüsselung 79

iPad

Onlinebanking 270IP-Adresse

E-Mail 48, 51illegale Nutzung 117Proxy 89Tracking 101, 143VPN 138Website 98

iPhoneBrowser 86Touch ID auf Reisen 245

JJailbreak 127JavaScript 89, 101

blockieren 102John the Ripper (Programm zum Pass-

wort-Erraten) 21–22

KKamera

ausspionieren 124Fernseher 217Videokonferenz 233Webcam 124Webcam schützen 125

KanadaRechtslage zu Zugangscodes 245

Kaspersky Lab 258–259Keyboard Privacy (Plug-in) 281Keylogger 20, 102, 259KeySweeper 230Kinderpornografie 117Kindle Fire 86Kirche

Privatsphäre 183Kreditkarte

anonym 260, 273Identitätsnachweis mit 27Kauf über Tor 114Online-Tracking 113Skimming 240Taxis 188

Kryptowährung 114Kühlschrank 216Kurzmitteilung siehe SMSKurznachrichtendienst siehe SMS

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

313

LLadengeschäft

Gesichtserkennung 182Laptop

Diebstahl-Tracking-Software 124–125

Passwörter 24Standort-Tracking 221Wegwerfhandy verbinden mit 55

Lauschangriff 66Leak 17Leihwagen 194

Freisprecheinrichtung 195Leihvertrag 195

LinkedIn-E-Mail 125gefakt 128

Lockpicking-Ausrüstung 240Lösegeld

Bitcoin 131Ransomware 131

MMAC-Adresse 122

abfangen 142ändern 123, 142, 144anonymer Laptop 271herausfinden 122mit Ort abgleichen 143

Mailvelope (Plug-in) 46Malware

E-Mail 127–128Hotel-WLAN 258in E-Mail 34Mobiltelefon 229–230Passwortdiebstahl 20Ransomware 130Werbung generierende 102Wurm Samy 108

Man-in-the-Middle-Angriff 78, 137Femtozelle 231Fernseher 211Kühlschrank 217Videokonferenzsystem 233

Mautsystem 192Messenger-Dienst

App-Übersicht 78auswählen 80Ende-zu-Ende-Verschlüsselung 80

sichere Apps 80Verschlüsselung 78–79

MetadatenBrowser 99Dokument 225E-Mail 46enthaltene Informationen 99Mobiltelefon 151–152Telefon 47, 49Vorratsdatenspeicherung 171

MicrosoftDaten sammeln 113

Mietwagen siehe LeihwagenMikrofon 124

Mobilgerät 214schützen 215

Mixminion-Remailer 51Mobile-Payment-Zahlungssystem 190Mobilgerät

Autosystem verbinden 195Browser 86Mikrofon 214Online-Tracking 105VoIP 67WLAN-Verbindung 121

ausschalten 142automatisch aufbauen 137herstellen 135löschen 137

Mobiltelefon 59, 73abhören 64, 69, 213, 229Authentifizierung 32, 275biometrische Erkennung 27Call Datail Records 47Femtozelle 230Funktionsweise eines Telefonats

60IMSI-Catcher 59, 181Metadaten 47, 49öffentlicher Nahverkehr 190Online-Tracking 105Sperre und PIN 25–26Standort-Tracking 150, 171Standort-Tracking-Daten löschen

173Verschlüsselung 64–65, 71Vertrag abschließen 61Wegwerf- oder Prepaid- 55, 61, 275

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

314

Morse-Code 280Multi-Faktor-Authentifizierung (MFA

32Mustersperre

Android 26

NNahfeldkommunikation (Near Field

Communication, NFC) 123Schlüsselkarte im Hotel 255Standort-Tracking 190

Norton Utilities 77NoScript (Plug-in) 102NSA (National Security Agency) 9Nummernschild

fotografieren 192Nummernschilderkennung 56

Beispiel 124

OOAuth (Open Authentication) 108oclHashcat (Programm zum Passwort-

Erraten) 19, 22Öffentlicher Nahverkehr 190Öffentlicher Rechner 91Off-the-Record Messaging (OTR) 81,

250OneDrive 235Onion-Browser 267Onlinebanking 34Online-Identität

anonyme 264Onlineshopping

E-Mail-Adresse 103Online-Wäscherei 278OnStar 199Open Whisper Systems 72OpenPGP 41Open-Source-Software 77OpenVPN 139Operation Aurora (Phishing) 129ORION-System, UPS 222OwnStar 199

PPalin, Sarah 28Panopticlick 99

Password (App zur Authentifizierung) 34

Passwort 19am Arbeitsplatz 25auf Hackerangriff prüfen 20für Geräte 24für mobile Geräte 25–26für Onlinedienste 22gutes 20hacken 23Hacken durch Zurücksetzen 28Hashfunktion 23Manager 20notieren 22PIN 26Programme zum Erraten 21rechtlicher Schutz 241Router 120Sperrcode 26WLAN-Netzwerk 121zurücksetzen 27, 30

paxful.com 261PC

Arbeitsplatz 223Mobilgeräte verbinden 113öffentlicher 145Passwörter 24Sicherheitssoftware 34Webcam und Mikrofon 124

Pen-Register 231Pen-Test 126Pen-Tester 19Perfect Forward Secrecy (PFS) 72, 81,

86Personal Computer siehe PCPGP (Pretty Good Privacy) 41, 46

Whole Disk Encryption 249, 251Phishing 127–128

Google 129Reaktion nach Angrif 130vermeiden 129

Pittsburgh Pattern Recognition 155Pixie Dust (Angriffsmethode) 123Plug-in 103Polycom 234Pop-up-Fenster 101Prinzip des »least privilege« 145Private Browsing 84, 111Privatsphäre 178

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

315

Drohnen 180–181Einzelhandelsgeschäfte 181Foto 178Geburtsdatum 159Geburtsdatum fälschen 166Illusion 133Kirchen 183Privatheitserwartung 74, 153WLAN-Netzwerke 141

Privatsphäre-Schutzbrille 183ProxyGambit 266ProxyHam 265Proxy-Server 51, 89, 113

auswählen 89HTTPS-Protokoll 90

Pull-Printing 228Pwn Pulse 232

RRadiowelle 229Ransomware

Lösegeld 131Verschlüsselung 130

Ransomware siehe auch MalwareRaspberry Pi 54Real-Time Operating System (RTOS)

227Rechner

öffentlicher 91Referrer 101Referrer-Cookie 107Regierungsbehörde

Gesichtserkennung 154Überwachung 163, 282Überwachung durch 10

ReisenAnonymität 260Datenschutz 241Flugreisen 257Grenzkontrollen 239Internetnutzung 257öffentlicher Nahverkehr 190Sicherheit in Hotels 248Wegwerfhandy 248

Remailer, anonymisierender 51RES (Remote-control Equipment Sub-

system) 69Reverse Engineering 186

RFID-Karten-Klongerät 240RFID-Transponderkarte 240Rogue-Software 69Router 118, 271

aktualisieren 119Benutzername 120identifizieren 119Konfiguration 118Namen ändern 119Passwort 120Passwort umgehen 207

SSchadsoftware siehe MalwareSchutzbrille 183ScriptBlock (Plug-in) 102SDES (Session Description Protocol

Security Descriptions) 71Secret (Messenger-App) 81Selfie 151Sendemast 59

Protokoll auslesen 60Service Set Identifier (SSID) 119

verbergen 120Sexting 167Shodan (Suchmaschine) 219Sicheres Drucken 228Sicherheitsfrage 28

Account 28Bankgeschäft 28gute Antworten 29Manager 29sammeln 98

Signal (App) 72Signaling-System-Protokoll 63Silent Phone (Messenger-App) 82Silk-Browser 86Siri 214Skimming 240Skype 232

Speicherdauer 79Verschlüsselung 79

SkypeIn 261Smart-TV 213Smartwatch 174SMS

als Identitätsnachweis 32Technologie 74

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

316

Snapchat 165Datenschutzrichtlinien 166Nachrichten löschen 166Standort-Tracking 166

Snowdenanonymer E-Mail-Verkehr 42

Snowden, EdwardInterview mit John Oliver 9

Social Engineering 48Beipsiel 43, 175

Social MediaEigentumsrechte an Fotos 155E-Mail-Adresse 104Fotos 150Freundschaftsanfrage 161Mindestalter 166persönliche Daten 158Privatsphäre-Einstellungen 159Überwachung 109, 162

SoftwareOpen-Source-Projekte 77Sicherheit 77

Sousveillance 174Speicherdauer

Messenger-Dienst 79Sperren

Bildschirm 25SpiderOak 236Spoofing 43, 122Spracherkennung 212

Fernseher 211Standort

fälschen 88Standortdaten

triangulieren 169Zustimmung 168

Standort-TrackingAngestellte 221Fitness-Tracker 174, 176Fotos 150Heimalarmsystem 217mobile Apps 168Mobiltelefon 150, 171, 173öffentlicher Nahverkehr 190online 87Taxis 186, 189

StingRay 231Strafverfolgung

IMSI-Catcher 59

Nummernschilderkennung 56, 192

Sprach- und Textnachrichten abfan-gen 59, 67

Video-Equipment 179Zugriff auf E-Mails 143

Strava (App)Flyby 175

Street View 181Suchergebnis

filtern 95Summon 198Supercookie 107Surface Web 266

TTails (Betriebssystem) 250Tastatur

drahtlose 230Taxi-Dienst

Kreditkarte 188Telefon 133

Metadaten 47, 49VoIP 67, 70, 229

Telefonat, mobilesFunktionsweise 60

Telegrafennachricht 280Telegram (Messenger-App) 81Telematik 186

stoppen 197Telematik-Dienst 221Temporary Mobile Subscriber Indentity

(TMSI) 60Tesla

Datenschutzrichtlinien 196Standort bestimmen 197

Textnachrichtabfangen 59, 73Datenspeicherung 76sichere Apps 78Verschlüsselung 76

Thermo-Fail-Safe 227Thermostat in Wohnung 205Tipp-Rhythmus

fälschen 281Token 23, 256TOM-Skype 232Toolbar 110–111

entfernen 111

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

317

TorAnti-Canvas-Technologie 112Browser installieren 53DuckDuckGo 94nutzen 56Online-Kauf 114Raspberry Pi 54Tails 250

Tor (Router) 51Tor Mail 53Tor Messenger 82Tor-Browser

Alternative 89TorGuard 261Touch ID 27

Reisen 245Trojaner 102TrueCrypt 250Trusted Platform Module (TPM) 250Tumbler

Bitcoin 115Twitter

Datenschutzrichtlinien 164Nutzung für E-Mail-Angriff 126Tag-Kennzeichnung 152Tracking 98Überwachung durch Unternehmen

163

UUber

Daten sammeln 187Datenschutzrichtlinien 187–188Nutzungsvereinbarung 187

UIDH (Unique Identifier Header) 105Unternehmen

Datensammeln 162–163URL 97USB-Gerät 224

Thermostat 205

VVeraCrypt 250Verhaltensanalyse 281Verschiedene Benutzer 92Verschlüsselung

AIM (AOL Instant Messenger) 79Android 79

Cloud-Dienste 235DES und AES 77Drucker 225E-Mail 40–42Ende-zu-Ende- 46, 79Festnetztelefon 69Festplatte 249, 252fürs Surfen im Internet 46Geräte im Internet der Dinge 66GPG (GNU Privacy Guard) 41Hashfunktion vs. 23Messenger-Dienst 78–79Mobiltelefon 64–65, 71Off-the-Record Messaging (OTR)

81PGP 41, 46Ransomware 130–131Reisen 241, 244Skype 79Surfen im Internet 84symmetrische vs. asymmetrische

41, 71Textnachrichten 76VoIP 71WEP und WPA 118, 121WhatsApp 78

Verschlüsselungsalgorithmusvergleichen 45

VerschlüsselungssoftwareAkku-Verbrauch 72

Versicherungsbranche 180Videokonferenzsystem 233Vielfliegernummer 256Virenscanner 34Virtuelle Maschine (VM) 100, 269Virtuelle Währung siehe BitcoinVirus siehe MalwareVivametrica 177Voice over Internet Protocol (VoIP) 67,

70, 229Arbeitsplatz 228

VoIPVerschlüsselung 71

VPN (Virtual Private Network)Datenschutzrichtlinien 140Geschwindigkeit 139IP-Adresse 138Kosten 139Mobilgeräte 141

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635

Stichwortverzeichnis

318

WLAN-Netzwerke 138

WWeb Bug 101Webcam 124, 219

schützen 125Website

Authentifizierungsprotokoll 108blockieren 102Hostname und IP-Adresse 98HTTPS-Protokoll für 141Tracking 97Tracking verhindern 102verschlüsselt 85Zertifkate 87

WegwerfhandyReisen 248, 260

WerbungE-Mail-Account 38verhindern 102

Wetterdienst 272WhatsApp 165

Fotos verpixeln 166Verschlüsselung 78vs. SMS 74

Whisper (Messenger-App) 81Windows Defender 125WinMagic 251Wired Equivalent Privacy (WEP) 118,

120Wireshark 122, 136WiTopia 260WLAN-Hotspot

mobiler 138WLAN-Netzwerk 117

abschalten 142anonymer Laptop 271Arbeitsplatz 224automatische Verbindung 135Daten abfangen 136Einwahl mit Mobilgeräten 135freies 271Geräte zulassen 122Heimnetzwerk 118Hotel 257

Konfiguration 119MAC-Adresse 144öffentlich 133, 274öffentliches erkennen 134Passwort 121Schutz 141schützen 124Sicherheit 121Sichtbarkeit in öffentlichem 134Überwachung durch 124Verbindung löschen 137Verschlüsselung 118VPN 138Wi-Fi Protected Setup (WPS) 123Wi-Fi-Setup 123WPA-Verschlüsselung 118WPA-Verschlüsselung für 121

WLAN-Verschlüsselung 120WLAN-Zugang

nutzen 118WPA (Wi-Fi Protected Access) 118WPA2 (Wi-Fi Protected Access 2) 121WPS (Wi-Fi Protected Setup) 123Wurm Samy 108

XXfinity WiFi Hotspot 118

YYahoo

Tracking 98Yelp (App) 168

ZZählpixel 101Zero-Day-Lücke 186Zertifikat

Apps 82Pairing 244Websites 216, 259zurücksetzen auf iOS-Gerät 245

Zertifikat, Websites 87Zwei-Faktor-Authentifizierung (2FA 31

© des Titels »Die Kunst der Anonymität im Internet« (ISBN 9783958456358) 2018 by mitp Verlags GmbH & Co. KG, Frechen. Nähere Informationen unter: http://www.mitp.de/635