EDVRNLHCTJF NC HLH YIGZYY Chiffriert durch Enigma mit den Walzen III, I und II, den Ringstellungen...

-

Upload

heine-bluemel -

Category

Documents

-

view

109 -

download

3

Transcript of EDVRNLHCTJF NC HLH YIGZYY Chiffriert durch Enigma mit den Walzen III, I und II, den Ringstellungen...

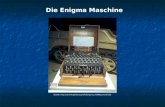

EDVRNLHCTJF NC HLH YIGZYY

Chiffriert durch Enigma mit den Walzen III, I und II, den Ringstellungen 23, 24 und 20, den Startwerten B, W und E, Reflektor B sowie Steckbrücken zwischen A und M sowie E und TDie Leerzeichen wurden nachträglich eingefügt.

KRYPTOLOGIE IN DER SCHULE

Gesellschaftliche Relevanz

Gesellschaftlich besitzt die sichere Übertragung von Daten einen immer höheren Stellenwert. Zum einen geht es um den Schutz der Privatsphäre jedes Einzelnen. Zum zweiten müs-sen aber auch Betriebs- oder Staatsgeheimnisse gewahrt bleiben. Zum dritten sollen sichere Geschäfte möglich wer-den, die einerseits eine verbindliche Bestellung (einen Ver-trag mit gegenseitiger Authentifizierung) und andererseits den Transfer von Geld beinhalten.

Dem entgegen scheint das Interesse an der Offenlegung kri-mineller oder gar terroristischer Aktivitäten bestimmter Per-sonengruppen durch staatliche Stellen zu stehen.

• Erkennen der Notwendigkeit zur Nutzung der Kryptographie • Kennenlernen einfacher kryptographischer Algorithmen

• Erkennen der Unzulänglichkeit solcher einfacher Verfahren (Ansätze der Kryptoanalyse)

• Wissen um die Existenz (gegenwärtig) sicherer Verfahren

• Fähigkeit zur Nutzung von Standardverfahren (z.B. bei Email - Programmen).

Pädagogische Zielstellungen

Stoffgebiete mit möglichen Bezügen

Klasse 5 Binäres Zahlensystem als Möglichkeit zurMathematik Übertragung von Informationen in eine

maschinenlesbare Form

Klasse 6 Geheimschriften oder Buchseitencode innerhalbDeutsch des Teilgebietes Alltagssituationen

Klasse 6 Primzahlen, Division mit Rest, mehrdeutigeMathematik Zuordnung einer Zahl zu einem Rest

Klasse 6 Das Weltreich der Römer: Caesar - CodeGeschichte

Stoffgebiete mit möglichen Bezügen

Klasse 7 Computer verstehen und benutzen: ASCIIInformatik American Standard Code for Information Interchange

Klasse 7 Informiert sein im Computerzeitalter: EmailInformatik (Verschlüsselung elektronischer Nachrichten,

digitale Signatur)

Klasse 8 Pixelgrafik: Verstecken von Informationen inInformatik Grafiken

Klasse 9 Verarbeiten großer Datenmengen: DatenschutzInformatik (Gesetze, Gefahren)

Stoffgebiete mit möglichen Bezügen

Klasse 9 Kommunizieren in Datennetzen (PraktischesInformatik Verschlüsseln von Mails, Prinzip der asymme-

trischen Codierung)

Klasse 9 Nationalsozialismus (Rolle der KryptographieGeschichte im zweiten Weltkrieg)

Klasse 10 Genetik: DNA (DNS), genetischer Code Biologie

Klasse 10 Elektromagnetische Wellen: Entwicklung derPhysik „offenen“ Nachrichtenübermittlung und Schutz

geheimer Informationen

Stoffgebiete mit möglichen Bezügen

Klasse 10 Problemlösen mit EntwicklungsumgebungenInformatik (Monoalphabetische Verschlüsselung)

Klasse 11 Problemlösen mit einer imp. ProgrammierspracheInformatik Polyalphabetische Verschlüsselung

Klasse 12 Genetik: Bau und Leistungen der DNABiologie (DNA als Informationsträger, Bedeutung der Gene)

Klasse 12 Quantenphysik (Quantenkryptographie)Physik

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 5 Binäres Zahlensystem als Möglichkeit zur Über-Mathematik tragung von Informationen in eine maschinen-

lesbare Form

Klasse 6 Geheimschriften oder Buchseitencode innerhalbDeutsch des Teilgebietes „Alltagssituationen“

Klasse 6 Geheimschriften oder Buchseitencode innerhalbDeutsch des Teilgebietes „Alltagssituationen“

Klasse 6 Primzahlen, Division mit Rest, mehrdeutigeMathematik Zuordnung einer Zahl zu einem Rest

Klasse 6 Das Weltreich der Römer: Geschichte Caesar-Verschlüsselung

Klasse 7 Computer verstehen und benutzen: ASCIIInformatik American Standard Code for Information Interchange

Klasse 7 Informiert sein im Computerzeitalter: EmailInformatik (Verschlüsselung, digitale Signatur)

Klasse 7 Informiert sein im Computerzeitalter: EmailInformatik (Verschlüsselung, digitale Signatur)

Klasse 7 Informiert sein im Computerzeitalter: EmailInformatik (Verschlüsselung, digitale Signatur)

Klasse 8 Pixelgrafik: Verstecken von Informationen inInformatik Grafiken (oder Multimediadateien)

Klasse 8 Pixelgrafik: Verstecken von Informationen inInformatik Grafiken (oder Multimediadateien)

Klasse 9 Verarbeiten großer Datenmengen: DatenschutzInformatik (Gesetze, Gefahren)

Klasse 9 Nationalsozialismus Geschichte (Rolle der Kryptographie im zweiten Weltkrieg)

Klasse 9 Nationalsozialismus Geschichte (Rolle der Kryptographie im zweiten Weltkrieg)

Klasse 9 Nationalsozialismus Geschichte (Rolle der Kryptographie im zweiten Weltkrieg)

Klasse 10 Genetik: DNA (DNS), genetischer CodeBiologie

Klasse 10 Elektromagnetische Wellen: Entwicklung derPhysik „offenen“ Nachrichtenübermittlung und Schutz

geheimer Informationen

Klasse 10 Problemlösen mit EntwicklungsumgebungenInformatik (Monoalphabetische Verschlüsselung)

Klasse 11 Problemlösen mit einer imp. ProgrammierspracheInformatik (Polyalphabetische Verschlüsselung)

Klasse 11 Problemlösen mit einer imp. ProgrammierspracheInformatik (Polyalphabetische Verschlüsselung)

Klasse 11 Problemlösen mit einer imp. ProgrammierspracheInformatik (Polyalphabetische Verschlüsselung)

Klasse 12 Genetik: Bau und Leistungen der DNABiologie (DNA als Informationsträger, Bedeutung der Gene)

Klasse 12 Quantenphysik (Quantenkryptographie)Physik

Klasse 12 Quantenphysik (Quantenkryptographie)Physik

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Klasse 12 Theoretische und gesellschaftliche ProblemeInformatik der Informatik (RSA, Kryptoanalyse)

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Ideensammlungzur Kryptologieals Word97-Dokument oderPowerpoint97-Präsentation

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur Darstellung vonTexten als Bitmuster

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur mono- und polyalpha- betischen Codierung

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur Anzeige aller Primzahlen bis zu einem bestimmten Wert

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur Berechnung von RSA-Schlüsselwerten

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur Verschlüsselung durch die Substitution von Buchstaben

Materialien

http://www.et.htwk-leipzig.de/kontakte/Fechner/kurs/kryptoworkshop.htm

Programm zur Analyse der Häufigkeit der einzelnen Buchstaben in einem Text.