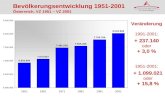

Februar 2001 Technologie Information für die Ausbildung ...

Transcript of Februar 2001 Technologie Information für die Ausbildung ...

"Wozu brauche ich ein Zertifikat?"Verschlüsselung und Signaturen

im E-Business/E-Commerce

Technologie Information für die Ausbildung zum ComConsult Certified Network Engineer

Schwerpunktthema

von Dr. Christian Mrugalla

Der Netzwerk Insider Februar 2001

Im Zusammenhang mit der wachsendenVerbreitung der Informationstechnik innahezu allen Lebensbereichen und dersteigenden Vernetzung der Systeme wirdimmer wieder auf die erheblichen Effekti-vitätsreserven hingewiesen, die sichdurch konsequente IT-Nutzung in kom-pletten Geschäftsprozessen realisierenließen. Durch den Einsatz von digitalenSignaturen und Verschlüsselungsver-fahren können auch "anspruchsvolle"Geschäftsprozesse zukünftig ohne Me-dienbrüche vollständig elektronisch ab-gewickelt werden.

Erst hierdurch wird ein umfassenderelektronischer Geschäftsbetrieb ("E-Busi-ness") möglich. Das Internet verliert zuneh-mend den Charakter einer "Spielwiese" undwird zu einer universellen Aktionsplattformfür Geschäftsprozesse aller Art - auch fürsolche mit erheblichen finanziellen undrechtlichen Auswirkungen.

Der Schlüssel zu E-Business,E-Commerce und E-Gouvernment:

Verschlüsselung und Signaturen

Der elektronische Handel im Internet("E-Commerce") ist nur ein – wenn auch ge-rade in seiner Außenwirkung wesentlicher –Bestandteil. Ob die weitere Entwicklungdiese hochgesteckten Erwartungen erfüllenwird, hängt entscheidend davon ab, ob esgelingt, die Akteure der "elektronischen Ge-schäftswelt" und insbesondere die Verbrau-cher von der Zuverlässigkeit und Sicherheitder neuen Dienstleistungen und Angebotezu überzeugen.

Neben E-Commerce und E-Businessgerät derzeit auch die elektronische Er-bringung von Verwaltungsdienstleistungen("E-Government") ins Blickfeld der öffentli-chen Diskussion. Da E-Government letzt-lich nichts anderes als E-Business deröffentlichen Verwaltung ist, gelten alle indiesem Artikel angestellten Überlegungenauch für den öffentlichen Bereich.

weiter Seite 11

Der alleinige Schutz von Netzgrenzendurch Firewallsysteme oder SecureRAS-Lösungen ist schon lange kein aus-reichendes Mittel mehr gegen die Gefah-ren aus dem Internet. Bei sachgerechterKonfiguration bieten sie zwar ein nahezuunüberwindliches Hindernis für direkteAngreifer, viel gravierender sind jedochdie Risiken, die mit der Freigabe vonallgemein genutzten Diensten wieElectronic Mail und World-Wide-Webeinher gehen. Diese Dienste importierenDaten in das interne Netz, zu deren Kon-trolle Firewalls gänzlich ungeeignetsind. Aktueller Stand von Bedrohungenund Gegenmaßnahmen sollen nachfol-gend aufgezeigt werden.

Die momentan wohl größte Sicherheitsbe-drohung für Unternehmen geht von Netz-diensten aus, die in der Lage sind unge-prüft eigenen Programmcode in einNetzwerk einzuschleusen. Da aber genaudiese Möglichkeit die heute wichtigsten An-wendungen wie Mail, Web und Filetransferbetrifft, kann das einfache Unterbinden die-ser Dienste keine Lösung sein. Zumeistwird in diesem Zusammenhang nur von Vi-ren gesprochen, diese stellen aber mittler-weile nicht mehr die alleinige Gefahren-quelle dar. Alle Arten von sog. MaliciousCode (Programmcode mit bösartigen Ne-benwirkungen) müssen in die Sicherheits-betrachtungen einbezogen werden.

Noch weitaus gefährlicher als Viren, ins-besondere für den aufkommendenE-Business Bereich, sind Schäden, diesich durch das automatische Laden vonProgrammen oder Programmteilen im Rah-men der Webnutzung ergeben. Zu dieserArt von Mobile Code gehören Java,JavaScript, ActiveX aber auch beliebigeAnwendungsprogrammen aus unsichererQuelle.

Die Manipulationen lassen sich durch her-kömmliche Virenscanner selten entdeckenund sind in ihren Möglichkeiten nahezu un-begrenzt.

weiter Seite 3

Content-Security– noch immer weit unterschätzt

von Dipl.-Inform. Detlef Weidenhammer

Sicherheit

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 2

Zum Geleit

Impressum

Verlag:Dr. Suppan International Institute b.v.

Ahornenlaan 12, NL-4493 DG Kamperland

Telefon (0049) 02408/955-400Fax (0049) 02408/955-399

Herausgeber und verantwortlichim Sinne des Presserechts:

Dr. Jürgen Suppan

Gestaltung: Zweipfennig

Erscheinungsweise: Monatlich

Bezug:Kostenlos als PDF-Datei über deneMail-VIP-Service der ComConsult Akademie

Für unverlangt eingesandte Manuskriptewird keine Haftung übernommen

Nachdruck, auch auszugsweisenur mit Genehmigung des Verlages

© Dr. Suppan International Institute b.v.

Der Markt für Switch-Systeme steht vorspannenden Umbrüchen. Mit der Entwick-lung ergeben sich auch zunehmend For-derungen an eine starke Verbesserungder bisherigen Produkteigenschaften.

Die sich abzeichnenden Änderungen ha-ben jeweils je nach Produktbereich völligverschiedene Facetten und Ursachen:

1. Umbruchbereich: Workgroup-Switches2. Umbruchbereich: Enterprise-Switches3. Umbruchbereich: Management und

Konfiguration

Im Bereich der Workgroup-Switches hat HPeine neue Runde im Kampf um den Kundeneingeleitet. Der neue ProCurve 2524 setzt dietraditionellen Marktführer 3Com 3300, CIS-CO 29xx, 35xx, Intel 510 und Nortel 350/450schwer unter Druck. Der HP-Switch hat imLayer-2-Bereich alles, was man braucht: 24Festports, 2 freie Einschübe für Gigabit bzw.LWL-Ports, Spanning Tree, 802.1p, Link Ag-gregation, RMON, SNMP, VLAN inkl. GVRP,IGMP und natürlich den Monitoring Port fürVLANs und Einzelports. Angekündigt für denkostenlosen Uprade sind TACACS und Ra-dius. Und das alles für 2000 DM zzgl. MwSt.Da sehen die bisherigen Produkte doch imVergleich reichlich angestaubt aus. Undnicht nur das: der Switch ist mit einer ver-

nünftigen Web-Applikation ausgestattet, dietatsächlich nahezu intuitiv nutzbar ist (liebeCISCOs und Extremes: habt ihr das Wort in-tuitiv zur Kenntnis genommen?), er hat CLIund Menu-Interface für die Konfiguration. Zu-sätzlich wird er mit der kostenlosen HPTopTools Software für Überwachungs-Management ausgeliefert. Keine Frage, da-mit ist die nächste Runde im Bereich der Eta-gen-Switches eingeläutet. Das Motto heißt:funktional komplette Ausstattung zumKampfpreis. Intel hat auch sofort reagiert unddie Preise für den 510T, einen funktional sehrähnlich und bisher durchaus interessant po-sitionierten Switch, reduziert.

Im Bereich der Enterprise-Switches zeichnensich ebenfalls größere Umbrüche ab. DerMarkt der kleineren Provider und der größe-ren Campus Netze bei den Unternehmenverschmilzt zunehmend. Optische Techno-logien bringen völlig neue Leistungen in dieNetzwerke. Gefragt sind die Highend-Layer-3-Verfahren bei hohen Weiterleitungs-Leistungen. Dabei zählt weniger die reinetheoretische Leistung der Schaltmatrix alsvielmehr der tatsächlich erreichbare IP-Durchsatz. Blockadefreie Architekturen, Ver-meidung von CPU-Überlasten, ausreichendgroße Puffer auch für Gigabit-Datenströmeim QoS-Betrieb (Hinweis: dabei wird der Puf-fer häufig für die Verkehrsklassen aufgeteiltund dementsprechend kleiner), ausreichendgroße Tabellen für die Routenspeicherungkennzeichnen die Technologie der Stunde.Speziell hier zeigt sich, dass die bisherige,doch zu stark simplifizierte Werbung mit dentheoretisch erreichbaren Gigabits vorbei istund die wirklich in einem gegebenen Szena-rio erreichbare Leistung zählt.

Offensichtlich wird man zunehmend be-triebsblind. Erst als ich per Zufall innerhalb

von 3 Tagen nacheinander mit den Konfigu-rations-Mechanismen von CISCO, Extremeund HP konfrontiert wurde, wurde mir wiedereinmal deutlich, was uns die Hersteller hierzumuten. Offensichtlich gilt: je weniger intui-tiv desto wertvoller muss der Bediener unddesto toller das Produkt sein. Bei mindestenseinem Anbieter stellt sich das Gefühl ein,dass er nur deshalb eine eigene Ausbildungmit Zertifizierung anbietet, weil seine Produk-te grundsätzlich kaum durchschaubar sindin ihrer Konfiguration. Es bedurfte eines2000-DM-Produkts von HP um mir wiedereinmal die Augen zu öffnen. Liebe CISCOS,Extremes und wie ihr auch alle heißt: wielange wollt ihr uns noch mit kryptischenCommand-Line-Oberflächen quälen? Wasist eigentlich so schwer daran, ein intuitivverständliches Konfigurations-Frontend zuschaffen? Was ihr macht, ist eine absoluteZumutung für den Betreiber. Klar, irgend-wann, wenn sich dieser durch diesen völligunnötigen Ballast gequält hat, wird er sichbesonders als Experte fühlen, weil es ja fürkeinen Normalmenschen verständlich ist,was er da so eintippt.

Gleiches gilt im Management-Bereich. DieProbleme im Bereich der Fehlersuche neh-men in Switch-basierten Netzwerken mit derEinführung von Gigabit stark zu. NormaleAnalysatoren sind immer weniger eine Hilfe,um die durch die Switch-Systeme selbst aus-gelösten Probleme zu lösen. Dabei gibt eseinen sehr guten und ernstzunehmenden Lö-sungsansatz: SMON. Warum, so stellt sichmir die Frage, hat diesen bisher nur Avayaimplementiert. Immerhin, bei Extreme ist dieSMON-Implementierung angekündigt. Wannwerden die anderen Hersteller folgen? MeineEmpfehlung ist, dass SMON im Bereich dergroßen Ausschreibungen auf die Prioritäten-liste kommt. Die Anbieter müssen gezwun-gen werden, dieses Thema ernst zu nehmen.Wer daran zweifelt, sehe sich die SMON-Lösung an und beantworte die simple Frage,wie er die dadurch gewonnene Informationohne SMON im Fall eines Fehlers zu be-schaffen gedenkt. Spätestens dann wird klar,dass SMON ganz nach oben auf die Priori-tätenlisten gehört.

Wie Sie sehen, der Markt der Switch-Systeme ist noch nicht am Ende. Es herrschtviel Bewegung und in einigen Bereichenmuss noch weitere Bewegung hinzu kom-men. Dies wird den Markt verändern. Es wirdGewinner und Verlierer geben. Im Momentscheint es so, als wenn der Anwender eherzu den Gewinnern zählen wird.

Ihr Dr. Jürgen Suppan

Switch-Produkte im Umbruch:was hat noch Bestand?

Content Security – noch immer weit unterschätzt

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 3

Rahmen einer erlaubten Anwendung zurLaufzeit geladen und lokal ausgeführt. Mitschädlichen Nebenwirkungen kann zumin-dest der unerfahrene Benutzer hier nichtrechnen.

Fortsetrzung von Seite 1

Je nach Intention des Erzeugers könnensie alle möglichen Manipulationen auf ei-nem Zielsystem starten: Homebanking-Transaktionen auslösen, PGP-Keys stehlen,lokale Passwörter knacken oder gezieltnach bestimmten Inhalten in Dateien su-chen. Alle diese Fälle sind bereits real vor-gekommen und zeigen die Grundproble-matik der heutigen Sicherheitstechnologienauf. Durchaus sehr sichere Basistechnikenkönnen überwunden werden, wenn sie aufschlecht administrierten unsicheren Grund-systemen aufsetzen. Hierzu muss leider diegesamte Windows-Familie und damit 90%aller weltweit eingesetzten Endsysteme ge-zählt werden.

Die unterschiedlichen Ausprägungen vonMalicious Code sollen nachstehend kurzdargestellt werden. Eine erste grobe Un-terscheidung ergibt sich aus dem Ladevor-gang des Malicious Code. Zum Aktivieren

von Viren, Würmern oder auch Trojanernmüssen diese lokal gespeichert vorliegen,also zumeist durch Unachtsamkeit überEmail oder Filetransfer in das interne Netzgelangt sein. Mobile Code wird bewusst im

Dipl.-Inform. Detlef Weidenhammerist als Geschäftsführer derGAI NetConsult GmbHvorwiegend auf den GebietenInternet/Intranet-Anwendungenund Netzwerk-Sicherheit tätig.Basierend auf langjährigerpraktischer Tätigkeit bringt erseine Erfahrungen als Fachberaterund auch als Referent bei Seminarenund Kongressen ein.

Internet

Bösartige Datenimporte

Viren, Würmer, Trojaner,Java, JavaScript, ActiveX,Manipulierte Executables

ManipulierteEmail

ManipulierteWebinhalte

Versendenverseuchter Email

Desktops

Server

EmailServer

Firewall

Bild 1 Manipulierte Dateninhalte durchtunneln den Firewall-Schutz

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 4

Content Security – noch immer weit unterschätzt

Viren, Würmer und Trojaner

Viren zeichnen sich dadurch aus, dass sieandere Programme infizieren (den Code er-weitern) und sich dann weiter verbreiten.Sie haben die unterschiedlichsten Auswir-kungen, nicht immer bösartige, und sindwegen typischer Codemuster durch guteVirenscanner zumeist zu erkennen. Minde-stens 40.000 Virenarten sind heute be-kannt, die größten Probleme bereiten nachwie vor Macro-Viren, die sich z.B. in Office-Dokumenten verbergen. Durch die ge-schätzte Praxis des Dokumentenaus-tauschs auch über das Internet (per Mailoder ftp) ist damit der Verbreitung solcherViren Tür und Tor geöffnet. Nur durch einegute Nutzerschulung und ein mehrstufigesVirenschutzkonzept (Gateway, Server, End-system) lässt sich das Problem in den Griffbekommen. Wie gefährlich diese Virensind, zeigten die Beispiele der berüchtig-ten Melissa- und LoveLetterVirus, die welt-weit einen Schaden von geschätzt mehre-ren Milliarden Dollar anrichteten.

Würmer sind Viren sehr ähnlich, mit demUnterschied, dass sie kein "Wirtsprogramm"benötigen, um sich zu verbreiten.

Trojaner sind ausführbare Programme, dieals gutartig getarnt auf ein Zielsystem ge-langen. Dafür gibt es vielfältige Möglichkei-ten: das Laden von Programmen aus unsi-cherer Quelle, das Einschleusen übermanipulierte zip-Dateien oder auch dasAusführen von exe-Attachments, die vor-geblich aus bekannter Quelle stammen.Zum Aktivieren muss dabei nicht mal mehrder berühmte "Doppelklick" durchgeführtwerden, bei einigen Programmen (MS Out-look) reicht bereits die aktivierte Preview-Funktion.

Gelingt es dem Angreifer, auf einem derfreigegebenen Wege neben den eigent-lich zu übertragenden Informationen, zu-sätzliche Daten in das interne Netz zutransportieren, hat er die Möglichkeit, imFirmennetz vorhandene Sicherheitslückender gängigen Betriebssysteme und Appli-kationen für sich auszunutzen. Dabei ge-hen die Gefahren weit über das bisher beiViren gewohnte Maß hinaus. Problema-tisch sind nicht so sehr die Viren mit zer-störerischer Wirkung (Löschen von Sy-stemdateien, Manipulieren vonBenutzerdateien), da man deren Auftretenschnell erkennt und Gegenmaßnahmentreffen kann. Neuere Viren und vor allemTrojaner zeichnen sich häufig dadurchaus, dass sie sich maskieren und langeZeit im Verborgenen ihr Unwesen treiben.Sie können insbesondere dazu verwendetwerden, um sensible Informationen aus ei-

nem Unternehmen zu stehlen oder auchum den Endpunkt einer an sich "sicheren"VPN-Verbindung abzuhören. Bekanntlichwurde auch Microsoft unlängst Opfer ei-nes solchen Angriffes (mittels QAZ, sieheKasten).

Empfehlungen zuViren, Würmern und Trojanern

Zur Vermeidung dieser Gefahren müssendie mittels Internetzugang über die DiensteEmail, Web und Dateitransfer übertragenenDaten auf bekannt schädliche Inhalte hinuntersucht werden. Content-Scanner sollenanhand vorgegebener Direktiven entschei-den, wie der untersuchte Inhalt behandeltwird (Passieren, Löschen, Quarantäne). Zu-mindest die Kontrolle von interaktivenDiensten wie Web ist problematisch, da diePerformance hierbei nicht unbeträchtlicheingeschränkt wird. Hierfür werden keineherkömmlichen Virenscanner eingesetzt.Erwähnenswerte Hersteller sind u.a.: Trend-Micro, Content Techn. und eSafe.

Zur Positionierung der Content-Scannerkommen der Netzeingang (Gateway-Version) oder das jeweilige Endsystem inFrage (Desktop-Version). Zusammen mitden (hoffentlich) immer eingesetzten Viren-scannern auf Servern und Desktops ent-steht eine mehrstufige Abwehrmauer, dieweitgehend immun ist zumindest gegenUnachtsamkeiten der Benutzer. Bei Ver-wendung unterschiedlicher Scan-Engines(mindestens 2) wird durch die verbesserteÜberdeckung bei der Virenerkennung eineweitere Erhöhung des Sicherheitsniveauserreicht.

Da Content-Scanner ihre Kenntnis überMalicious Code aus ihren Scan-Enginesbeziehen, kommt der Aktualität dieser In-formationen eine große Bedeutung zu. Täg-liche Anpassungen sind unumgänglichund nur durch gesicherte, automatisierteWeb-Updates zu erreichen. Glücklicher-weise bieten dies die meisten Herstellermittlerweile an.

MaliciousCode

LocalCode

MobileCode

Virus Worm Trojan Java JavaScript

ActiveX

Bild 2 Ausprägungen von Malicious Code

Stehlen von PGP-Keys

Name: CaligulaTyp: Word Macro VirusInfects: Win

Caligula ist einer der ersten Spiona-ge-Viren, die die Aufgabe haben, In-formationen zu stehlen.

Caligula stiehlt den PGP-Keyringvon einem infizierten System undschickt ihn per ftp an die Zieladressecodebreakers.org.

Remote Access

Name: QAZTyp: WormInfects: Win32

QAZ ist ein Wurm mit den Eigen-schaften eines Trojaners.

QAZ kopiert sich als NOTEPAD.EXEauf ein Zielsystem. Er bietet einemAngreifer dann die Möglichkeit sichvon außen zu verbinden und die Kon-trolle über das System zu überneh-men.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 5

Content Security – noch immer weit unterschätzt

Hilflos sind solche Content-Scanner beinoch unbekannten oder sich ständig verän-dernden Angriffsmustern. Handelt es sichdann noch um gezielte Attacken, z.B. umbestimmte Informationen aus einem Unter-nehmen zu stehlen (spying agents), zeigtsich die Anfälligkeit der heutigen System-landschaft. Hier helfen nur gute Schutz-vorkehrungen auf den lokalen Systemen(Personal Firewalls, Integritätschecker) undder Appell an die Benutzer, keine Program-me aus unsicherer Quelle zu laden.

Java

Auch wenn die Entwicklung und Verbrei-tung der Sprache langsamer vonstattengeht, als sich der Hersteller Sun Microsys-tems das vorgestellt hat, die Verwendungvon Java auf den Websites von Unterneh-men, sowie vor allem innerhalb ihrer lokalenNetzwerke dürfte mittlerweile insoweit diekritische Masse erreicht haben, dass dieVerantwortlichen an einer Lösung der mitdem Einsatz von Java verbundenen Sicher-heitsprobleme nicht mehr vorbeikommen.

Java ist eine plattformunabhängige, objekt-orientierte Programmiersprache. Zu unter-scheiden sind Java Applets, die haupt-sächlich innerhalb eines Web-Browsersausgeführt werden, und Java Applikatio-nen, die wie herkömmliche Programme aufeinem Rechner installiert werden und imKontext einer Java Virtual Machine (JVM)ablaufen.

• Bei der Entwicklung der Sprache wurdenSicherungskonzepte von Anfang an be-rücksichtigt. Byte-Code Verifier, ClassLoader und Security Manager bilden diesogenannte Sandbox. Diese sorgt dafür,dass beliebige Applets ausgeführt wer-den können, aber mit eingeschränktenZugriffsrechten, d.h. vor allem ohne Zu-griff auf lokale Ressourcen. Erst wenn ei-nem Java Applet explizit erlaubt wird, dieSandbox zu verlassen, erhält es weitereZugriffsrechte.

• Ab der Java Version 2 ist es auch mög-lich, Zugriffskontrollisten zu definierenund somit eine noch feinere Steuerungder Rechte zu realisieren. Darüber hinausverfügt Java über die Möglichkeit, JavaApplets zu signieren. Java 2 bietet damiteine Vielfalt neuer Möglichkeiten, präzisezu steuern, welches Applet aus welcherQuelle welche Aktionen ausführen undwelche Ressourcen zugreifen darf - mitdem Preis, dass mehr Möglichkeitenauch zu mehr Fehlerquellen in der Imple-mentierung und bei der Umsetzung derSecurity Policy führen können.

Trotz des ausgeklügelten Sicherheitsde-signs wurden in der Vergangenheit einigesicherheitsrelevante Schwachstellen vonJava bekannt. Diese bezogen sich aller-dings ausschließlich auf die (schlechten)Implementierungen von Browsern und Ja-va Virtual Machines, nicht aber auf dieKonzepte an sich. Einige Beispiele sollendies aufzeigen:

• Anfang August 2000 wurde unter demNamen Brown Orifice ein Java Applet be-kannt, das sehr wohl auf lokale Ressour-cen zugreifen konnte, dies auch ohne dieerforderliche Erlaubnis. Brown Orificerichtet auf dem Rechner des Anwenderseinen Web-Server ein, der lokale Res-sourcen einsehen lässt, und ermöglichtes somit, dass andere Anwender auf lo-kale Ressourcen zugreifen können. Mög-lich wurde dies durch zwei Schwachstel-len im Netscape Browser 4.74.

• Im Netscape 4.05 wurde ein Packageeingeführt, das einem Applet praktischuneingeschränkten Zugriff auf ein speziellgesichertes Verzeichnis gewährte. Dieswar zwar zunächst von Netscape auchso beabsichtigt, jedoch nutzte ein Appletnamens DiskHog dies aus, um die Plattedes Benutzers mit nutzlosen Daten zufüllen, bis es zum System-Stillstand kam.

• Ein anderes Applet (filehole) ist in derLage, zwar nicht auf Dateien außerhalbder Sandbox lesend zuzugreifen, aberimmerhin deren Existenz zu überprüfen.Eine Möglichkeit des Missbrauchs wärees, damit festzustellen, ob eine bestimm-te Software auf dem Rechner des Benut-zers installiert ist und die Ergebnisse die-ser "Marktforschung" dem Anbieter derWebsite, von der das Applet (unwissent-lich) geladen wurde, zur Verfügung zustellen.

Diese Probleme wurden zwar meist umge-hend durch Updates der Browser beseitigt,stellten aber zumindest solange eine Ge-fahr dar, wie nicht alle Anwender die neue-ste Browser-Version installiert hatten.

Empfehlungen zu Java

Mit Java ausführbaren Code aus externerQuelle zu laden stellt eine potentiell sehrgroße Gefahr dar. Wer also auf der ganz si-cheren Seite sein will, der muß die Ausfüh-rung von Java unterbinden: entweder amNetzeingang oder auf den Desktops derBenutzer. Ersteres ist deutlich einfacher zubewerkstelligen, da dazu genügend Pro-dukte existieren und nur ein geringer Auf-wand nötig ist.

Will man Java wegen seiner zunehmendenBedeutung bei der Internet-Nutzung zu-mindest für bestimmte Benutzer freigeben,dann sollten Applets nur aus sicherer Quel-le geladen werden. Dazu müssten sie übereine Digitale Signatur verfügen, wobei fürden verwendeten Schlüssel ein nachprüf-bares Zertifikat existieren muss. Diese Si-tuation wird jedoch in den seltensten Fällenvorliegen, weshalb man zumeist vor derFrage steht, wie sind Applets zu kontrollie-ren. Hierzu wurden verschiedene Wegeeingeschlagen, von denen sich allerdingsnur wenige auch kommerziell halbwegsdurchsetzen konnten.

Prinzipiell ist zwischen der Reaktion auf be-kannt bösartiges Verhalten und dem vor-beugenden Schutz kritischer Ressourcenzu unterscheiden:

Im ersten Fall wird ein Applet, dessen Ver-halten als schädlich identifiziert wurde, zumBeispiel durch seine MD5-Signatur eindeu-tig identifiziert. Diese Signatur wird in einer

SignedApplet

Application

Application

SignedApplet

Applet

Untrusted

UntrustedCode(Default)

FullyTrusted

Code

Trusted

Trusted

Partially Trusted Code

JDK 1.0.2

PlusCode Signing

Java 2Plus

Access Control

Bild 3 Wachsende Komplexität der Java Sicherheitskonfiguration

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 6

Datenbank abgelegt und die Signatur je-des weiteren Applets, das kontrolliert wer-den soll, wird mit dieser Signatur vergli-chen. Damit ergibt sich eine Kontrolle, dieder von Viren-Scannern vergleichbar istund bei diesen deshalb auch immer häufi-ger anzutreffen ist.

Im zweiten Fall sind Quelle oder Wirkungs-weise und somit die Bösartigkeit des Ap-plets nicht im vorhinein bekannt. SämtlicheZugriffe auf Ressourcen, die das Appletausführen möchte, werden kontrolliert undggf. unterbunden. Dadurch ist es möglich,auch die Ausführung von Applets zu ver-hindern, die neu auftreten und in einer Da-tenbank noch nicht aufgenommen werdenkonnten.

Auch eine noch so sorgfältige Überprüfungvon Java Applets kann unterlaufen werden,wenn in den Browsern Implementierungs-fehler auftreten. Als komplementäreSchutzmaßnahme ist deshalb der Einsatzvon Security-Scannern unbedingt zu emp-fehlen. Ständig aktualisierte Security-Scanner kennen die Schwächen der Brow-ser und weisen den Administrator daraufhin, wenn ältere Versionen von Browsern imEinsatz sind oder auch wenn neuere Ver-sionen nicht mit den neuesten Patches in-stalliert wurden.

JavaScript

Die Skript-Sprache JavaScript vonNetscape hat mit der ProgrammierspracheJava von Sun Microsystems nur die erstenvier Buchstaben gemein. Im Gegensatz zuJava, das sowohl im Browser als auch aufdem Server Verwendung findet, wirdJavaScript ausschließlich im Browser aus-geführt. JavaScript wird für Prüfungen vonBenutzereingaben verwendet, um neueFenster zu öffnen, weitere URLs anzusteu-ern oder allgemein, um Berechnungen aufClient-Seite durchzuführen. JavaScriptkann - eigentlich - nicht auf das Dateisys-tem oder sonstige lokale Ressourcen zu-greifen und keine Netzwerk-Verbindungenzu anderen Systemen aufbauen.

Genau wie bei Java ist bei JavaScript zwi-schen Risiken durch die Möglichkeiten derSprache und den Fehlern bei der Imple-mentierung zu unterscheiden.

Aufgrund der eingeschränkten Möglichkei-ten sind erstere relativ begrenzt. Die Gefahrbesteht vor allem in den Fähigkeiten, dasvom Benutzer erwartete Browser-Verhaltenzu verändern und damit die Reaktionendes Benutzers zu manipulieren. MitJavaScript lassen sich beispielsweise

Hyperlinks verschleiern oder ein gefälsch-tes Fenster kann zur Eingabe eines Pass-wortes auffordern. Damit lassen sich alsoam ehesten Angriffe auf die Authentizitätder dargestellten Daten führen. Häufig wirdallerdings auch durch den übermäßigenVerbrauch von Ressourcen die Verfügbar-keit beeinträchtigt.

Nicht minder gravierend als die Fähigkei-ten, den Benutzer zu täuschen, sind aberauch die zahlreichen Implementierungsfeh-ler im Browser. Allein der Bulgare Guninski(http://www.guninski.com) demonstriert aufseiner Website Dutzende von Sicherheits-lücken. Diese umgehen dabei in vielen Fäl-len die Beschränkungen, die der Spracheeigentlich auferlegt sind. In diversen Vari-anten ist es möglich, auf beliebige lokaleDateien zuzugreifen, nicht nur auf die Kon-figurationsdaten des Browsers. Durch Zu-griff auf den Browser-Cache lässt sich au-ßerdem das Surf-Verhalten des Benutzersauslesen. Zwar wurden bereits viele Pro-bleme beseitigt, es werden aber immerwieder neue bekannt.

Empfehlungen zu JavaScript

Flexible Schutzmaßnahmen sind beiJavaScript weitaus schwieriger zu realisie-ren als bei Java. Gängige Schutzprodukteanalysieren lediglich Java-Code, nicht aberJavaScript. So bleibt nur die Möglichkeit,JavaScript am Gateway oder am Browserpauschal zu blockieren oder zu deaktivie-ren. Dies wird aber in der Praxis kaum ge-macht, da JavaScript noch weitaus häufi-ger als Java Verwendung findet und vieleWebseiten ohne JavaScript kaum nutzbarwären.

ActiveX

ActiveX ist die Erweiterung der bekanntenOLE-Technik und damit kein eigenständi-ges System, sondern integraler Teil derMicrosoft Windows Plattform. Ein ActiveX-Control ist ein kleines Windows-Programm,das sich z.B. mittels eines Web-Browsersausführen lässt. Dabei können die Controlsbereits vorhanden sein, oder aber beimAufruf einer Webseite heruntergeladenwerden. ActiveX-Controls müssen nur demCOM-Standard entsprechen, können aberpraktisch in beliebiger Programmierspra-che geschrieben sein.

Auf Grund der engen Verflechtung mit demBetriebssystem hat ein Control Zugriff aufalle Systemressourcen incl. der lokalen Da-ten und Programme. Mit der Nutzung vonActiveX ist deshalb immer ein starkes Ver-

trauensverhältnis verbunden, das in geeig-neter Form sicherzustellen ist:

• Die digitale Signatur des Autors ist diemaßgebliche Sicherheitsfunktion vonActiveX. Dabei kann der Autor unter-scheiden, ob er das ActiveX Control fürdie Verwendung in Skripten oder zur Pa-rameterübergabe freigibt. Darüber hinausgibt es keine Abstufung der Zugriffsmög-lichkeiten.

• ActiveX verlässt sich ausschließlich aufdas menschliche Urteilsvermögen. DerAnwender vertraut dem Code, wenn erdem Hersteller des Codes vertraut. DasProgramm hat dann volle Zugriffsmög-lichkeiten auf den Rechner des Anwen-ders. Dabei ist nicht allen Herstellern vonActiveX Controls diese Verantwortung be-wusst. Manche interpretieren ihre Unter-schrift lediglich als "Autor von" und nichtals "verantwortlich für".

Die Quellenüberprüfung durch Digitale Sig-natur wird "Authenticode" genannt. Wegendes mit der Zertifizierung verbunden Auf-wandes an Zeit und Kosten hat sich dieserWeg nicht durchgesetzt.

Empfehlungen zu ActiveX

Zwar ist mit der digitalen Signatur die Au-thentizität und Integrität der Software ge-währleistet. Die Konsequenzen der Ver-wendung sind aber nicht absehbar. DasLaden eines ActiveX Controls ist mit der In-stallation von Software gleichzusetzen. Eskann daher nur dringend davon abgeratenwerden, den Zugriff auf ActiveX Controlsaus dem Internet oder aus anderer unsi-cherer Quelle zu erlauben. Viele Firewallsund natürlich auch Content-Scanner bietenhierzu die Möglichkeit bereits am Netzüber-gang ActiveX-Controls abzublocken.

Fazit

Die wirklichen Bedrohungen, die aus demEinschleusen von Malicious Code in einUnternehmen entstehen, sind bisher erst inAnsätzen erkennbar. Waren bisher schondie weltweit Schaden anrichtenden Virenund Würmer mehr als ärgerlich, so ist dieGefahr durch gezielt erzeugte "MaliciousAgents" viel bedeutender. Durch ihre nahe-zu wahlfreie Programmierbarkeit sind sie inder Lage ihre Anwesenheit zu verschleiern,weltweite Ressourcennetze aufzubauenund praktisch jeden "Auftrag" zu erfüllen.Nur eine konsequente Security-Policy mitgut abgestimmten Schutzmaßnahmen kanndas Risiko in erträglichen Grenzen halten.

Content Security – noch immer weit unterschätzt

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 7

Vom 7. bis zum 9. Mai veranstaltet dieComConsult Akademie zusammen mitder GAI NetConsult im Maritim Königs-winter das "Netzwerk Sicherheits-Forum2001".

Geleitet und moderiert wird das Forum wiein den letzten Jahren von Dipl.-Inform. Det-lef Weidenhammer, dem Geschäftsführerder GAI NetConsult.

Das diesjährige Netzwerk Sicherheits-Forum wird sich verstärkt den für die tägli-che Praxis notwendigen Erfahrungsberich-ten und Empfehlungen zum sicheren Be-trieb von IT-Umgebungen zuwenden. Wiegewohnt sollen aber auch aktuelle Themenwie z.B. PKI oder "Secure Web-Applications" den Teilnehmern technischerläutert und in ihrer Bedeutung näher ge-bracht werden.

Das Forum geht auf die bestehenden Si-cherheitsrisiken in modernen, heterogenen,offenen Netzwerken ein und konzentriertsich auf:

• Benennung praxisrelevanter Sicherheits-risiken

Netzwerk Sicherheits-Forum 2001

Security-Event des Jahres:Netzwerk Sicherheits-

Forum 2001

• Methoden zur Vermeidung von Sicher-heitsrisiken

• Praxiserprobte Ansätze zur Umsetzungvon Sicherheitskonzepten

• Produkte und bestehende Einsatzerfah-rungen.

Content-Security• Wie realistisch sind die Gefahren durch

datenimportierende Dienste• Von BrownOrifice bis QAZ - welche

Attacken erregten Aufsehen• Wie Email und Websurfen ihre

Sicherheitsmaßnahmen durchlöchern• Was leisten konventionelle

Virenscanner und was nicht• Wie gut sind Produkte zur Kontrolle

von Java, JavaScript, ActiveX

Secure Web-Applications• Wie kann die Kommunikation mit

unsicheren Kunden-PCs gesichertwerden

• SSL - Stärken und Schwächen• Anforderungen an Clients und Server

bei Nutzung von SSL• Einsatz unterschiedlicher

Verschlüsselungs- undAuthentisierungstechniken

• Sichere Einbindung interner Backends

Einsatz von PKI-Lösungen• Aufbau von Sicherheitstrukturen mit PKI• Komponenten einer PKI• Schlüssel- und Zertifikatsmanagement bei

PKI• Ist der Aufbau einer eigenen CA sinnvoll

Perimetersicherung• Firewalls und andere Security-Gateways• Load-Balancing und hohe Verfügbarkeit• Pro-aktive Überprüfung durch Security-

Scanner• Aktive Überwachung durch IDS-Systeme• Sicherung von Administrator-Zugängen

Secure Remote Access• Von Telearbeitsplätzen bis zu Service-

Partnern• Vom RAS zum Secure RAS• Vergleich von AAA-Systemen (Radius,

Cisco ACS, ...)• Schwachstelle "Remote Site"• Auswahl und Einsatz von VPN-Lösungen

Windows 2000• Funktion des Active Directory• Authentisierung und Zugriffssteuerung• Kerberos und Active Directory• Verwendung von PKI in Windows 2000• Erfahrungen in Test und Einsatz

Security Management Lösungen• Lässt sich heute ein umfassendes

Security-Management realisieren• Welche tragfähigen Standards gibt es

im Security-Bereich• Was bieten Enterprise-Management

Systeme im Security-Bereich

Betriebsaspekte• Aufbau von Security-Policy und

Sicherheitskonzept• Betriebskonzepte und -unterstützung• Erfahrungen mit Outsourcing (Security

Provider)• Datenschutz und Datensicherheit

Themenschwerpunkte

In mehreren parallel angebotenen Work-shops werden Betriebsthemen vertieft, aberauch Produktvergleiche nach festgelegtemPräsentationsmuster zusammen mit unter-schiedlichen Herstellern durchgeführt.

Die überaus große Beteiligung und die po-sitive Resonanz auf die Kongresse zumThema Netzwerk-Sicherheit in den vergan-genen Jahren zeigt, dass die Auswahl derThemenschwerpunkte das Interesse derTeilnehmer getroffen hat.

Damit ist das Netzwerk Sicherheits-Forumfür jeden Sicherheitsverantwortlichen undAdmininstrator von Netzwerken zu einer un-verzichtbaren Plattform für aktuelle Inform-tionen, Produktvergleiche und Fachdiskus-sion geworden.

Namhafte Experten geben einen Überblicküber den aktuellen Stand in wesentlichenBereichen der Netzwerk-Sicherheit, wobeigroßen Wert auf Praxisnähe gelegt wird. DieTeilnehmer lernen nicht nur Bedrohungenrichtig einzuschätzen, sondern erhaltenauch Lösungsvorschläge und konkrete Pro-duktempfehlungen.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 8

Fax-Antwort an ComConsult 02408/955-399

Ja, ich möchte den Vorbuchungs-Rabatt nutzen und melde michverbindlich an zumNetzwerk Sicherheits-Forum 2001

vom 07.05.-09.05.01 in Königswinterzum Preis von EUR 1.430,-- zzgl. MwSt.(statt regulär EUR 1.590,--)

Bitte buchen Sie für mich ein Zimmer imMaritim Hotel, Königswinter(Übernachtung/Frühstück DM 211,--)

Faxen Sie uns einfach diesen Abschnittan 02408/955-399 oder schicken Sie eineeMail an [email protected] buchen Sie über unsere Web-Seitehttp://www.comconsult-akademie.deIhren Platz auf unserer Veranstaltung.

_____________________________________Vorname

_____________________________________Abteilung

_____________________________________Funktion

_____________________________________PLZ, Ort

_____________________________________Fax

_____________________________________Unterschrift

_____________________________________Name

_____________________________________Firma

_____________________________________Position

_____________________________________Straße

_____________________________________Telefon

_____________________________________eMail

AnmeldungNetzwerk Sicherheits-Forum 2001

Anzeige

10 % Vorbuchungs-Rabatt bis zum 28.02.01

Für Besucher unserer bisherigen Kongresse bzw. für die Teilnehmer am eMail-VIP-Verteiler bieten

wir in diesem Jahr exklusiv eine Vorbuchungsphase für das Netzwerk Sicherheits-Forum 2001

bis zum 28.02.2001 zum Sonderpreis an.

Sie zahlen statt EUR 1.590,-- (regulärer Preis) nur EUR 1.430,-- zzgl. MwSt. und sichern sich damit

frühzeitig Ihren Teilnahmeplatz. Die Buchung ist verbindlich, kann aber jederzeit auf andere

Mitarbeiter Ihres Unternehmens übertragen werden.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 9

Vom 19. bis zum 21. März veranstaltet dieComConsult Akademie im Hotel Mondialam Dom in Köln ein Sonder-Seminar zumThema "Optische Netze". Der Referentist Dr. Franz-Joachim Kauffels, seit mehrals 15 Jahren einer der führenden deut-schen Netzwerk-Experten.

Optische Netze sind der nächste, wesentli-che Evolutionsschritt der Netzwerktechnik.Das Potential der Optischen Netze kannman nicht einschätzen, wenn man ihre Wir-kungsweise nicht versteht und den techni-schen Fortschritt durch die IntegrationOptischer Komponenten nicht einordnenkann. Optische Sender und Empfänger,Switches und Speicher, die früher als Ein-zelteil einen 19 Zoll Schrank gefüllt haben,passen heute auf einen Quadratzentimeter.Das ist die eigentliche Revolution, die unsdie Anwendung dieser faszinierenden Tech-nik ab heute zu unvorstellbar geringen ver-gleichbaren Kosten ermöglicht.

Vielfach stellt man sich jedoch vor, dass die-se Systeme an der technologischen Spitzeausschließlich im Wide Area Bereich be-nutzt werden. Das ist unrichtig.

Wegen der enormen Anforderungen, die inden nächsten Jahren an Netze gestelltwerden und dem gleichzeitigen Kosten-verfall der entsprechenden Komponentenrücken die optischen Netze bis in die Un-ternehmensnetze vor.

Anwendungsorientierte Grunddienste wieUMTS, Multimedia und Internet ermögli-chen ganz neue Geschäftsmodelle imE-Business. UMTS bedeutet aber bei z.B.10.000 Teilnehmern eine Datenrate von 20Gbps zzgl. Erheblichem Overhead. DieseDatenrate will und muß Serverfarmen errei-chen, diese werden aber nur ausfallsicherund zuverlässig arbeiten können, wenn siemit SAN-Konzepten im Bereich mehrererDutzend Gigabit/s versorgt werden.

Die Basis aller optischen Netze ist die Über-tragung auf Glasfasern. Neue verbesserteGlasfasertypen verschiedener Hersteller er-möglichen eine wesentlich größere Reich-weite oder die Verwendung günstiger Sen-de/Empfangskomponenten bei kürzerenReichweiten. Strahlungssender werden im-mer kleiner und billiger, allen voran steht dieEntwicklung der integrierten VCSELs. EinKanal von 10 Gbps ist Standard und ent-sprechende Übertragungssysteme werdenvon vielen Herstellen angeboten. Noch indiesem Jahr werden aber sehr viele auch40 Gbps Kanäle anbieten. Diese Kanälekönnen einzeln gebündelt werden oder mit-tels der DWDM-Technik gemultiplext. Ein

DWDM-System hat dann 20, 40 oder nochmehr Kanäle, jeder mit 2,5, 10 oder 40Gbps. So kommen letztlich aggregate Ge-samtübertragungsraten im Terabit-Bereichzusammen. Neue Entwicklungen verspre-chen 160 oder 1000 Kanäle auf einer einzi-gen Glasfaser.

Um diese nun nutzen zu können, bedarf esoptischer Switches und entsprechenderAdd/Drop-Multiplexer, die das ein- und aus-rangieren von Wellenlängen ermöglichen.

Viele Hersteller arbeiten heute noch vorwie-gend auf dem WAN-Bereich, aber mit 10Gigabit Ethernet etabliert sich ein mächtigerStandard für die Integration bisheriger Sy-steme in die neue Welt der optischen Netze.10 GbE ist technologisch mittlerweile eherschon ein "alter Hut", aber die Standardisie-rung konvergiert. Noch im November wur-den keine technischen Vorschläge mehr an-genommen, der Standard wird Mitte 2001fertig. Dann gibt es keine Entschuldigungfür Sonderlocken oder lahme Netze mehr.

Verschiedene Hersteller, unter ihnen beson-ders Extreme Networks oder Nortel Net-works arbeiten an der vordersten Front derIntegration. Es gibt jetzt schon Hochlei-stungsswitches mit integrierbaren WDM-Modulen, die letztlich genauso einfach zubenutzen sind, wie andere Einschubmodulezuvor.

Was momentan bleibt, ist das Problem derKontrolle der gemischten optisch/elektri-schen Netze. Allerdings ist die Tendenz zusehen, auf jeden Firlefanz wie Priorisierungoder Multiprotokollstacks zu verzichten undstatt dessen zu klaren Strukturen extrem ho-her Leistung zu finden. Themen wie Delayoder Varianzen kann man in diesem Zusam-menhang zunächst getrost abhaken.

Angesichts der zunehmenden Bedrohun-gen traditioneller aber auch moderner LANsstellt sich nun die Frage, wann und wie dieoptische Technik in die Unternehmensnetzevordringt. Ein größeres Unternehmen wirdüber kurz oder lang in Access-Bereich sei-ne "eigenen Wellenlängen" für die Hochlei-stungskommunikation bekommen, einfach,um die gewaltigen Datenmengen, dieE-Business der nächsten Generation oderUMTS mit sich bringen, verarbeiten zu kön-nen. Wie geht es aber dann weiter? Direktmit einem lokalen optischen Switch in einenlokalen optischen Backbone oder dochnoch mit metallischen Leitern. Man musssich immer überlegen, dass bei 1 Gbps mitden Drähten endgültig Schluss ist.

Sicherlich werden die meisten Kunden in2001 hier noch keine allzu großen Schrittemachen, aber angesichts der dramatischenGeschwindigkeit dieser Entwicklungen soll-te man sich schon recht frühzeitig über dieMöglichkeiten und Funktionsweise der Op-tischen Netze informieren.

Sonder-Seminar

Optische Netze

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 10

Optische Netze –Motivation und Leidensdruck• Allgemeine Trends• Internet Economy Indicators• Anforderungen aus dem

E-Business• VoIP-Integration• UMTS-Bedrohung

Optische Netze –Grundüberlegungen• Struktur heutiger Carrier Backbo-

nes• Struktur bereinigter Carrier-Back-

bones• Layer-Konvergenz• Zauberwort: Spektralpartitionie-

rung• WDM, CWDM, DWDM• Schichtenmodell Optischer Netze• Anwendungsbereiche WAN, Ac-

cess, MAN, LAN, SAN

Optische Netze –Basiskomponenten• Optische Datenübertragung• Glasfasertypen• Beeinträchitgungen der optischen

Übertragung• PMD, DGD, Raman-Streuung,

nichtlineare Effekte• Neue Fasern• Höchstleistung auf Multimode-

Fasern• Strahlungsquellen, VCSELs• Strahlungsempfänger• Systemeigenschaften moderner

Kombinationen• Optische Verstärker• Modulatoren

Optische Netze – Bausteine• Grundaufbau eines ON• WDM- Multiplexer und Demultiplexer• Add-Drop-Multiplexer• Fiber-Bragg Gitter• Integation optischer Komponenten• Universalwaffe PHASAR• Multiwellenlängen-Sender• Multiwellenlängen-Empfänger• Integrierte Optische Speicher• Optische Switches mit Microspiegeln• Optische Speicher mit Bubble-Techno-

logie

Optische Wide Area undCarrier-Netze• Leistungsbeispiele Optischer Netze

und Rekorde• Signalspektrum für größere Entfernun-

gen• Stand der optischen WAN-Technik• SONET/SDH• Alternative IP über WDM oder OP-XC

Access/MAN/LAN/SAN-Standard:10 Gigabit Ethernet• Einsatzbereiche• Ziele und Rahmenbedingungen der

Standardisierung• PHY-Alternativen• Übertragungssysteme• Struktur des Standards• 10 GBASE LX 1550• 10 GBASE LX -4 1310• 10 GBASE SX-4 850 CWDM• Koexistenz von 10 GbE und SONET

192C• Generelle Schnittstellen und Module• Entwicklungsstand/Prototypen• Stand der Standardisierung November

Meeting

Gemischte Themen• Optische Kernnetze• Kreation intelligenter Optischer Netze• Herausforderungen an Netzwerk-

Infrastrukturen• Praktische Einsatzbereiche intelligenter

ON• Problembereiche und Vergleich• Optische IP-Terabit Router

Integration von Legacy-Systemen undOptischen Netzen• Optische Netze vom SAN zum Access

Bereich• Neue Anwendungen• Schnittstellenprobleme mit Legacy Net-

works• Multiprotocol Lambda Switching• Praktisches Lösungsbeispiel in der

Großanwendung

Ethernet Everywhere• Die Ethernet Everywhere-Strategie, z.B.

von Extreme Networks• Die "Two-Pack"-Strategie• Entwicklungen auf 1 und 10 Gbps• Ethernet vom SAN zum Access-Bereich• Integration von Legacy Systemen• Gigabit Ethernet MAN

Entwicklungen im Access Bereich• Serviceanforderungen besonders für

Leased Lines• Technologieentwicklung• Entwicklung der Angebote der Deut-

schen Telekom• Neue Entwicklungen im Netzwerk-

Management• Die Control Plane für dynamisch konfi-

gurierbare Optische Netze

Optische Netze – Inhaltlicher Aufbau

Sonder-Seminar

Fax-Antwort an ComConsult 02408/955-399

Ich melde mich an für dasSonder-Seminar Optische Netzevom 19.03.-21.03.01 in Kölnzum Preis von EUR 1.590,-- zzgl. MwSt.

Bitte buchen Sie für mich ein Zimmer

Faxen Sie uns einfach diesen Abschnittan 02408/955-399 oder schicken Sie eineeMail an [email protected] buchen Sie über unsere Web-Seitehttp://www.comconsult-akademie.deIhren Platz auf unserer Veranstaltung.

_____________________________________Vorname

_____________________________________Position, Funktion

_____________________________________PLZ, Ort

_____________________________________Fax

_____________________________________Unterschrift

_____________________________________Name

_____________________________________Firma, Abteilung

_____________________________________Straße

_____________________________________Telefon

_____________________________________eMail

Anmeldung Optische Netze

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

Fortsetzung von Seite 1

1Einleitung

Die Ausweitung des E-Business auf immerbreitere Geschäftsfelder birgt nicht nurChancen, sondern auch Risiken, die durchBegriffe wie "Systemabstürze", "Hacker","Computer-Viren" oder "elektronische Wirt-schaftsspionage" beispielhaft umrissenwerden können. Ohne angemessene IT-Sicherheitsmaßnahmen drohen sämtlichenAkteuren im Internet nicht kalkulierbareRisiken. E-Business ist daher nur in einem"vernünftig" abgesicherten IT-Umfeld sinn-voll und verantwortbar.

Die Sicherheit des E-Business/E-Com-merce kann immer nur im Zusammenspielaller Beteiligten entstehen. Einen "universel-len Sicherheits-Server" mit "Sorglos-Garantie" wird es auf absehbare Zeit nichtgeben. Alle Akteure des E-Business - alsoUnternehmen und insbesondere auch Pri-vatkunden – müssen sich ihrer Verantwor-tung für ihre eigene Sicherheit stellen undim Rahmen ihrer Möglichkeiten und ihresindividuellen Schutzbedarfs eine "Sicher-heitsstrategie" entwickeln. Es wird inZukunft immer mehr zum Alltag gehören,Fragen wie die eingangs gestellte beant-worten zu müssen.

In diesem Artikel soll versucht werden, Hin-weise für die Schaffung eines angemesse-nen Sicherheitsniveaus im E-Business zugeben. Der Schwerpunkt liegt dabei aufden Schlüsseltechnologien Verschlüsse-lung und digitale/elektronische Signatur.

2Sicherer IT-Einsatz

durch IT-Grundschutz

Bevor sich Unternehmen und Kunden mitE-Business- bzw. E-Commerce-Anwen-dungen ins Internet begeben, sollte das er-ste Augenmerk auf der Schaffung eines an-gemessenen Sicherheitsniveaus für die ei-genen Systeme liegen. Beide Seitenbrauchen dazu eine jeweils auf ihre Bedürf-nisse abgestimmte Sicherheitsstrategie.Für ein Unternehmen bedeutet dies dieEtablierung eines IT-Sicherheitsprozessesinklusive der Erstellung eines detailliertenund umfassenden IT-Sicherheitskonzepts.Die Strategie des Kunden hingegen musses sein, durch punktuelle Sicherungsmaß-nahmen an seinen vorhandenen Systemenzu versuchen, seinem Sicherheitsbedarfgerecht zu werden. In beiden Fällen solltendie Maßnahmen flexibel, effizient und wirt-schaftlich sein.

Angesichts der Vielzahl der komplexen Be-drohungen, die sich insbesondere beimAgieren im Internet ergeben, ist die Schaf-fung eines sicheren IT-Umfelds ein komple-xer Prozess, der umfassende Fachkennt-nisse in vielen Bereichen erfordert. DieKonzepte und Maßnahmen müssen zudemlaufend auf neue technische Gegebenhei-ten sowie neue Risiken und Abwehrmög-lichkeiten hin angepasst werden. Das IT-Grundschutzhandbuch des Bundesamtsfür Sicherheit in der Informationstechnik(BSI) erleichtert sowohl Unternehmen alsauch Kunden diese Aufgabe durch konkre-te Empfehlungen von Standard-Sicher-heitsmaßnahmen. Diese Maßnahmen sindin der Praxis erprobt und können pauschalals wirtschaftlich angemessen gelten. InBereichen mit erhöhten Sicherheitsanforde-rungen oder individuellen Besonderheitenkann auf dem erreichten Niveau mit zusätz-lichen Maßnahmen aufgebaut werden. In-vestitionsschutz ist damit gewährleistet.Das Grundschutzhandbuch bietet detail-lierte Vorschläge für die Umsetzung von Si-cherheitsmaßnahmen zu zahlreichen IT-Systemen nebst Informationen zu den je-weils relevanten Gefährdungen.

Die Erstellung des Sicherheitskonzeptsnach IT-Grundschutz erfolgt nach einemPhasenplan, in dem zunächst die grundle-genden Gegebenheiten (vorhandene Syste-me mitsamt deren Schutzbedarf) erfasstund anschließend die notwendigen Maß-nahmen identifiziert und systematisch um-gesetzt werden. Die eigentliche Grund-schutzanalyse besteht aus einem Soll-Ist-Vergleich der vorgeschlagenen Maßnah-men mit der tatsächlichen Situation. Auf die-se Weise werden Schwachstellen und not-wendige Gegenmaßnahmen identifiziert.

Erfahrungen aus der Praxis zeigen, dassdie Maßnahmen des IT-Grundschutzhand-buchs bei etwa 90% der untersuchten

Systeme ausreichen und eine aufwändige,individuelle Sicherheitsanalyse somit ent-behrlich ist. Das IT-Grundschutzhandbuchträgt auf diese Weise auch zur Wirtschaft-lichkeit von IT-Sicherheit bei.

Das IT-Grundschutzhandbuch wird zwei-mal jährlich aktualisiert und erweitert. Eskann als dreibändige Loseblattsammlungüber den Bundesanzeiger-Verlag bezogenwerden.

Beim BSI kann außerdem gegen Rückportoeine kostenlose CD-ROM mit dem komplet-ten Inhalt des Handbuchs auf deutsch undenglisch sowie ergänzenden Hilfsmittelnbestellt werden.

Eine Volltextversion des Handbuchs findetsich auf den Web-Seiten des BSI unterhttp://www.bsi.bund.de/gshb/_start.htm

Dort sind auch weitere Informationen zumHandbuch und seiner Fortentwicklung zufinden.

Durch den modularen Aufbau des Hand-buchs können sowohl Unternehmen alsauch Privatanwender gezielt die sie betref-fenden Informationen und Sicherheitsmaß-nahmen bestimmen. Mit Hilfe des IT-Grundschutzhandbuchs ist sowohl die Er-stellung komplexer Sicherheitskonzepte alsauch die Absicherung einfacher IT-Systeme möglich.

In letzter Zeit haben sich im Umfeld desE-Commerce/E-Business zahlreiche Initiati-ven zur Einführung von Gütesiegeln auchund gerade mit Bezug zur IT-Sicherheitetabliert. Aus Sicht des Verbrauchers ist esim Sinne der Vergleichbarkeit der Angebo-te sicherlich erfreulich, wenn Anbieter ihreVerantwortung zur Information über dasbei ihnen vorhandene Sicherheitsniveauernst nehmen.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 11

Dr. Christian Mrugalla ist seit 1998Referent im Bundesamt fürSicherheit in der Informations-technik (BSI) im Referat Sicherheits-analyse und Beratungsdienst.Er hat u.a. mitgewirkt bei derErweiterung und Überarbeitungdes IT-Grundschutzhandbuchs.

Dieser Artikel gibt ausschließlich diepersönliche Meinung des Autorswieder. Die Aussagen sind nichtnotwendig mit Stellungnahmen oderEmpfehlungen des BSI identisch.

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

Allerdings führt gerade die Vielfalt der an-gebotenen Gütesiegel, die manchmalnicht sonderlich transparente Informations-politik über die Inhalte des Gütesiegels unddie in Einzelfällen fragwürdige Sinnhaftig-keit der Zusicherungen zu neuer Verunsi-cherung. Das BSI hat sich vor diesem Hin-tergrund dazu entschlossen, ein IT-Grundschutzzertifikat einzuführen. Hierbeisoll - über verschiedene zeitlich begrenzteZwischenstufen - durch unabhängige Prü-fungen festgestellt werden, ob ein vorabgenau definierter Satz von Sicherheitsmaß-nahmen des IT-Grundschutzhandbuchsumgesetzt worden ist. Mit der Ausgabe derersten Gütesiegel ist im Laufe des Jahres2001 zu rechnen.

3Kryptographische Verfahren

3.1Vertraulichkeit

durch Verschlüsselungsverfahren

Eine wesentliche Voraussetzung für die Ak-zeptanz des elektronischen Geschäftsver-kehrs ist die Vertraulichkeit der verarbeitenDaten. Hieran haben sowohl Anbieter (Wirt-schaftsspionage) als auch Kunden (Bedro-

hung der Privatsphäre) ein berechtigtes In-teresse. Offene Systeme wie das Internetbieten von sich aus keinerlei Absicherungfür die Vertraulichkeit sensitiver Daten. EineE-Mail etwa ist vergleichbar mit einer für je-dermann lesbaren Postkarte. Da der ge-naue Weg einer elektronischen Nachrichtvom Absender zum Empfänger vorab völligunbestimmt ist, ist nicht vorhersehbar, wel-che unbefugten Personen sich Einblick insensitive Informationen verschaffen kön-nen. Der Einsatz von Verschlüsselungsver-fahren ist daher eine notwendige Voraus-setzung für ein verlässliches E-Business.

Allgemein betrachtet bestehen Verschlüs-selungsverfahren aus zwei Komponenten.Der Kryptoalgorithmus verwandelt den(vertraulichen) Klartext in ein unlesbares"Chiffrat" und wandelt dieses beim Empfän-ger wieder in den Klartext zurück. Die Ent-schlüsselungsoperation darf nur vom be-rechtigten Empfänger durchgeführt wer-den. Da es sehr schwer ist, einen geeigne-ten Kryptoalgorithmus zu entwickeln undgeheim zu halten, verwendet man in derPraxis Verschlüsselungsprogramme, beidenen man zusätzlich zum Klartext (bzw.zum Chiffrat) einen weiteren Parameter,den sog. Schlüssel, eingibt. Durch Ge-heimhaltung dieses Schlüssels wird verhin-dert, dass ein Angreifer ein Chiffrat ent-

schlüsselt, selbst wenn er den Krypto-algorithmus kennt.

Die klassische Methode der Kryptographieist die symmetrische. Hierbei verwendenAbsender und Empfänger den gleichen -von beiden geheimzuhaltenden - Schlüs-sel. Moderne symmetrische Verschlüsse-lungsverfahren ermöglichen eine beliebighohe Sicherheit und erlauben es, auch län-gere Texte in sehr kurzer Zeit zu ver- undentschlüsseln.

Problematisch bei symmetrischen Verfah-ren ist die Tatsache, dass zunächst ein ge-heimer Schlüssel zwischen Absender undEmpfänger - und nur zwischen diesen (!) -ausgetauscht werden muss. Vorausset-zung für die vertrauliche Kommunikation istalso eine vertrauliche Kommunikation! Ausdiesem Dilemma kann man sich mit Hilfeder asymmetrischen Kryptografie befreien.Hier erzeugt der Empfänger ein Schlüssel-paar. Einen dieser Schlüssel ("privaterSchlüssel") behält er für sich, den anderen("öffentlicher Schlüssel") gibt er öffentlichbekannt. Es gibt hier also kein gemeinsa-mes Geheimnis zwischen Absender undEmpfänger. Der prinzipielle Ablauf derÜbersendung einer vertraulichen Nachrichtvon "Anna" zu "Bert" ist in Bild 1 wiederge-geben.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 12

Bild 1 Asymmetrische Verschlüsselung

Geheim! Geheim!

C6&jk,

Chiffrat

Verzeichnisöffentlicher Schlüssel

Unsicherer KanalInternet,...

BertsöffentlicherSchlüssel

Bertsprivater

Schlüssel

Anna Bert

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

Voraussetzung für eine sichere Anwendungder asymmetrischen Kryptographie ist,dass die Entschlüsselung nur mit dem pri-vaten Schlüssel möglich ist und dass die-ser absolut geheimgehalten wird. Die (ein-deutige) Zuordnung von öffentlichem zuprivatem Schlüssel bedingt, dass diesenicht unabhängig voneinander gewähltwerden können. Vielmehr besteht zwischendiesen Schlüsseln – die letztlich Zahlensind – ein mathematischer Zusammen-hang. Bei der Erzeugung eines Schlüssel-paars geht man in aller Regel so vor, dasszunächst der private Schlüssel als "Zufalls-zahl" erzeugt wird und daraus dann der öf-fentliche Schlüssel berechnet wird. DieseOperation sollte also ohne allzu großen Auf-wand ausführbar sein. Die umgekehrteOperation - die Berechnung des privatenSchlüssels aus dem öffentlichen - solltehingegen praktisch unmöglich, d.h. in"überschaubaren" Zeiträumen mit "realisti-schem Rechenaufwand" nicht durchführbarsein. Gelänge einem Angreifer eine solcheBerechnung könnte er jede asymmetrischverschlüsselte Nachricht mitlesen. Es istdiese "Einwegeigenschaft" der asymmetri-schen Kryptographie, die dazu geführt hat,dass erst seit der Einführung "leistungs-fähiger" elektronischer Rechner – alsoetwa seit Mitte der 70er Jahre – brauch-bare Verfahren existieren.

Ein Beispiel für ein solches Einwegverfah-ren ist die Primfaktorzerlegung großer Zah-len. So ist es relativ einfach, nachzurech-nen, dass etwa

4353 x 3217 = 13.681.901

gilt. Die umgekehrte Zerlegung ist jedochwesentlich schwieriger. (Sollte der LeserZweifel an dieser Aussage haben, so mögeer "schnell einmal" die Primfaktorzerlegungvon 42.854.447 bestimmen...). Beim Verfah-ren RSA-1024, das derzeit als von den mei-sten Experten als hinreichend sicher ange-sehen wird, verwendet man ca. 150-stellige(!) Primzahlen. Auf modernen Rech-nern dauert das Berechnen des Produktsdieser Zahlen einige Sekunden (immerhinschon eine spürbare Zeitdauer); währenddas Auffinden der Primfaktoren aus dem Er-gebnis mehrere Jahrhunderte (auf demgleichen Rechner) in Anspruch nehmenwürde. Die Länge der bei asymmetrischenVerfahren benötigten Schlüssel führt aller-dings auch dazu, dass diese Verfahren nureinen geringen Datendurchsatz aufweisen.Eine rein asymmetrische Verschlüsselunglängerer Texte ist daher nicht praxistauglich.

Eine grundsätzliche Angriffsmöglichkeitbei asymmetrischen Verfahren bestehtdarin, dass sich ein Fälscher ("Fritz") ein ei-genes Schlüsselpaar erzeugen und versu-chen kann, gegenüber "Anna" seinen öf-fentlichen Schlüssel als denjenigen von"Bert" auszugeben. Gelingt dieser Angriff,kann anstelle von "Bert" nur noch "Fritz" diefür "Bert" bestimmte vertrauliche Informati-on lesen. Die Bindung eines (öffentlichen)Schlüssels an eine Person muss also voneiner vertauenswürdigen Stelle (Trustcen-ter, Zertifizierungsstelle) in einem sog. Zer-tifikat so dokumentiert werden, dass sienachprüfbar und authentisch, d.h. nicht un-bemerkt fälschbar, ist. Dieser Punkt wird imAbschnitt über digitale Signaturen wiederaufgegriffen.

Die Vorteile beider Kryptoverfahren werdenin sogenannten hybriden Verfahren kombi-niert. Durch ein asymmetrisches Verfahrenabgesichert wird zunächst ein Sitzungs-schlüssel (= relativ kleine Datenmenge)ausgetauscht, der dann zur symmetrischen(=schnellen) Verschlüsselung der eigentli-chen Kommunikation verwendet wird. Aufdiese Weise erhält nur der Empfänger dieMöglichkeit, die Information wieder zu ent-schlüsseln. Dieses Prinzip wird heutzutagein praktisch allen gängigen Systemen zurAbsicherung von E-Mail- oder Web-Verbindungen eingesetzt.

3.2Verbindlichkeit

durch digitale Signaturen

Elektronische Dokumente unterscheidensich von Papierdokumenten unter anderemdadurch, dass es möglich ist, sie zu verän-dern, ohne dabei Spuren zu hinterlassen(fehlende Integrität). In offenen Netzen wiedem Internet ist es zudem unmöglich, denErzeuger und/oder Absender eines Doku-ments zweifelsfrei zu ermitteln; die Absen-derangabe in den gängigen E-Mail-Programmen etwa ist leicht zu manipulieren(fehlende Authentizität).

Digitale Signaturen ermöglichen es, durchdie Anwendung von asymmetrischen kryp-tografischen Techniken elektronische Do-kumente einer Person zuzuordnen und un-bemerkte Fälschungen zu verhindern. Die(beweissichere) Abgabe von verbindlichenelektronischen Erklärungen jeglicher Art -eine unabdingbare Voraussetzung für ver-lässliches E-Business - wird erst durch die-se Technologie überhaupt möglich.

Grundidee der digitalen Signatur ist eineUmkehrung der asymmetrischen Ver-schlüsselung. Der Absender "verschlüsselt"das elektronische Dokument mit seinemprivaten Schlüssel; der Empfänger "ent-schlüsselt" mit dem öffentlichen Schlüsseldes Absenders. Nur der Besitzer des priva-ten Schlüssels kann somit gezielte(unbemerkte) Änderungen des Dokumentsvornehmen; Integrität und Authentizität (so-fern dieser Besitzer zweifelsfrei identifiziertwerden kann) sind damit gewährleistet.Wegen des geringen Datendurchsatzes(sicherer) asymmetrischer Algorithmen istdiese einfache Vorgehensweise aber nichtpraktikabel.

Die existierenden Signaturprodukte umge-hen diese Schwierigkeit, indem der zu si-gnierende Text zunächst durch einen sog.Hash-Algorithmus extrem komprimiert wird.Der Algorithmus RIPEMD 160 beispielswei-se komprimiert beliebige Datensätze auf ei-ne Datei der Länge 160 Bit. In aller Regellässt sich aus diesem "Hashwert" derursprüngliche Datensatz nicht mehr rekon-struieren (Einwegeigenschaft). Eine – spe-ziell für Signaturanwendungen – wesentli-che Eigenschaft von Hash-Algorithmen istdie sog. Kollisionsfreiheit, die besagt, dasses nicht möglich sein darf, zwei unter-schiedliche "sinnvolle" Texte mit dem glei-chen Hashwert zu finden. Ein kollisionsfrei-er Hash-Algorithmus erzeugt eine "kleine"Datei, die den "großen" Ausgangstext inder gleichen Weise repräsentiert, wie ein"kleiner" Fingerabdruck einen "großen"Menschen erkennbar macht. Hashwertevon elektronischen Texten werden daherauch als digitaler Fingerabdruck bezeich-net. Bei der Signaturerstellung wird zu-nächst der Hashwert des zu signierendenTextes gebildet und dieser "Fingerabdruck"dann mit dem privaten Schlüssel des Ab-senders "verschlüsselt". Es entsteht die fürjeden Text und jeden privaten Signatur-schlüssel einzigartige Signatur. Anschlie-ßend werden sowohl der Ausgangstext alsauch die Signatur an den Empfängerübersendet. Dieser unterzieht nun denAusgangstext ebenfalls dem – allgemeinbekannten – Hash-Algorithmus und "ent-schlüsselt" anschließend die Signatur mitdem öffentlichen Schlüssel des Absenders.Die Signaturprüfung besteht nun im Ver-gleich der beiden so erhaltenen Hash-werte. Stimmen diese überein, so sind Inte-grität und Authentizität – wie eingangs er-läutert – gewährleistet.1 Der schematischeAblauf der Signaturerstellung/-prüfung ist inBild 2 dargestellt.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 13

1 An dieser Stelle ist die Kollisionsfreiheit des Hash-Algorithmus entscheidend, da ansonsten die Möglichkeit bestünde, bei der Signa-turprüfung unbemerkt einen "kollidierenden." Text unterzuschieben und so die Willenserklärung des Absenders zu verfälschen.

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

Während es bei Verschlüsselungsverfahrendurchaus notwendig sein kann, den priva-ten Schlüssel an einer geeigneten Stelle zuhinterlegen (etwa um eine Vertretungsrege-lung zu ermöglichen), muss der private Si-gnaturschlüssel absolut geheimgehaltenwerden und das Anfertigen einer Kopie(auch durch den rechtmäßigen Besitzer)möglichst verhindert werden. Nur unter die-sen Voraussetzungen kann der Schlüssel-inhaber eine einmal geleistete Signaturnicht nachträglich abstreiten.

Neben der Sicherheit der Algorithmenhängt der "Wert" einer digitalen Signaturwesentlich von der korrekten und verlässli-chen Zuordnung des öffentlichen Signatu-prüfschlüssels zum Besitzer des zugehöri-gen privaten Schlüssels ab. Schließlichmöchte man das signierte Dokument ja alsWillenserklärung einer Person und nicht ei-nes Schlüssels identifizieren. Die Bedeu-tung von Zertifikaten ist bei Signatur-anwendungen daher mindestens ebensogroß wie bei der asymmetrischen Ver-schlüsselung.

4Public-Key-Infrastrukturen (PKI)

Im vorangehenden Abschnitt wurde dieBedeutung von Zertifikaten für die Verläss-lichkeit asymmetrischer Kryptoverfahrenhervorgehoben. Den Erfindern der asym-metrischen Kryptographie schwebte alsLösung des Zuordnungsproblems eine Art"Schlüsselbuch" als Analogie zum Telefon-buch vor. Schon alleine wegen der Längeder Schlüssel (z.B. 150-stellig bei RSA-1024) und dem damit verbundenen Um-fang eines solchen Buches sowie der vor-aussichtlich hohen Fehlerquote beim Abtip-pen der Zahlen ist dies jedoch nichtpraktikabel. Nötig sind vielmehr elektroni-sche Bescheinigungen, die maschinellvom Krypto-Programm ausgewertet wer-den.

Wegen der großen Bedeutung der Zertifi-kate sollten diese möglichst von einer ver-trauenswürdigen Stelle, idealerweise nachpersönlicher Registrierung des Nutzers,ausgestellt und verwaltet werden. Eine sol-

che Stelle wird als Trustcenter, Zertifizie-rungsstelle oder auch "certification authori-ty (CA)" bezeichnet. Entscheidend für denWert eines Zertifikat ist es weiterhin, dassdieses integer und authentisch ist. Wie wirgesehen hatten, können diese Eigenschaf-ten bei elektronischen Dokumenten durchdie Anbringung von digitalen Signaturengewährleistet werden. Zur Erlangung einesZertifikats begibt sich ein (zukünftiger) Nut-zer in die Registrierungsstelle eines Trust-centers. Dort wird er – entsprechend demverwendeten Sicherheitsmodell – identifi-ziert. Je nach Ausstattung von Kunde undTrustcenter wird für den Kunden dann ent-weder ein Schlüsselpaar erzeugt (zentraleSchlüsselgenerierung) oder er legt einenselbst erzeugten öffentlichen Schlüssel zurZertifizierung vor (dezentrale Schlüsselge-nerierung). Es sei an dieser Stelle hervor-gehoben, dass die CA hierbei den privatenSchlüssel des Kunden nicht explizit ken-nen muss. Vielmehr existieren Protokolle(z.B. PKCS#10)2, bei denen dem Kundenlediglich ein unbekannter "Text" zum ent-schlüsseln bzw. signieren vorgelegt wird.

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 14

Bild 2 Signaturbildung/-prüfung

2 Bei den "Public Key Cryptography Standards" handelt es sich um von der Firma RSA Securtiy Inc. gepflegte "Quasi-Standards" zurasymmetrischen Kryptographie; sie sind abrufbar unter www.rsa.com

Angebot

Angebot

HashAlgorithmus Annas

privaterSchlüssel

AnnasöffentlicherSchlüssel

C6&jk,

Annas Signaturdes Angebots

q%4fsjf990!

........

q%4fsjf990!

........

q%4fsjf990!

........

= ?

C6&jk,

Anna

Bert

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

5Rechtliche Rahmenbedingungen

für elektronische Signaturen

Signaturgesetz

EU-Richtlinie

Formvorschriften

Es existieren sowohl national als auch EU-weit gesetzliche Regelungen für den Ein-satz der elektronischen Signatur. Diese sol-len im Folgenden kurz umrissen werden.

5.1Das deutsche Signaturgesetz (SigG)

vom 22.07.1997

Das "Gesetz zur digitalen Signatur" (Sig-naturgesetz, SigG) vom 22.07.1997 alsArtikel 3 des Informations- und Kommu-nikationsdienstegesetzes (IuKDG) schafftin Deutschland Rahmenbedingungen fürsichere digitale Signaturen3. Es definiertalso nicht "erlaubte" und "verbotene" Signa-turen, sondern beschreibt einen Rahmen,innerhalb dessen digitale Signaturen als"sicher gelten und Fälschungen digitaler Si-gnaturen und Verfälschungen von signier-ten Daten zuverlässig festgestellt werdenkönnen" (§ 1 (1) SigG). In der zugehörigenSignaturverordnung SigV werden verschie-dene Regelungen des Gesetzes näherspezifiziert.

Die "Sicherheitsvermutung" des Signatur-gesetzes gründet sich auf die Einhaltungverschiedener technischer und organisato-rischer Rahmenbedingungen durch dieZertifizierungsstellen. Die Durchführungdes Gesetzes steht unter der Überwa-chung der Regulierungsbehörde für Tele-kommunikation und Post (RegTP) als "zu-ständiger Behörde" (§ 3 SigG).

Kernpunkte sind u.a.

• Genehmigung und Überwachung derZertifizierungsstellen (ZS) durch dieRegTP

• Vorlage von geprüften und bestätigten Si-cherheitskonzepten für den Betrieb derZS als Genehmigungsvoraussetzung

• Festlegung von technischen Anforderun-gen und Prüfstufen für bestimmte techni-sche Produkte

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 15

Durch einen derartigen "Proof-of-possesion" kann die CA lediglich anhandder Kenntnis des öffentlichen Schlüsselsfeststellen, ob sich der Kunde tatsächlichim Besitz des zugehörigen privaten Schlüs-sels befindet. Zur Zertifikatserstellung müs-sen somit keinerlei vertrauliche Infor-mationen ausgetauscht werden. Nach Ab-schluss des Registrierungsvorgangs wirdein elektronisches Zertifikat erstellt, das dieZuordnung zwischen öffentlichem Schlüs-sel und Schlüsselinhaber bestätigt. DiesesZertifikat wird dem Kunden auf einem ge-eigneten Datenträger übergeben und ggf.in einem sog. Verzeichnisdienst öffentlichabrufbar oder überprüfbar gehalten. Ne-ben dem Namen (oder Pseudonym) desBesitzers und dem öffentlichen Schlüsselsollte das Zertifikat auch einen genau fest-gelegten maximalen Gültigkeitszeitraumsowie Angaben über den Verwendungs-zweck des Schlüssels (Verschlüsselung,Signatur,...), den Namen der ausstellendenCA und die unterstützen Algorithmen ent-halten. Weitere Zertifikatsinhalte könnenz.B. eine Organisationszugehörigkeit desBesitzers, Nutzungsbeschränkungen odersonstige anwendungs-bezogene Angabensein.

Eine wichtige Aufgabe des Verzeichnis-dienstes ist es, dem Nutzer die Sperrungseines Zertifikats zu ermöglichen, wenndieser das entsprechende Schlüsselpaarnicht mehr nutzen will oder kann, etwabeim Verlust der zugehörigen Diskette oderChipkarte, beim Wegfall von im Zertifikatmitbescheinigten Eigenschaften (etwaWechsel der Arbeitsstelle) oder wenn derVerdacht auf eine Kompromittierung desSchlüssels besteht. Eine solcher Sperr-dienst kann entweder "offline" über die Ver-öffentlichung von Sperrlisten ("certificaterevocation list (CRL)") oder "online" über ei-ne direkte Abfrage des Zertifikatsstatusbeim Verzeichnisdienst (etwa über das OC-SP-Protokoll) erfolgen.

Um Integrität und Authentizität der erzeug-ten Zertifikate zu gewährleisten, wird dasZertifikat von der CA mit einem speziell fürdiesen Zweck bestimmten Signaturschlüs-sel digital signiert. Bei der Zertifikatsprü-fung ergibt sich nun die Notwendigkeit,den zugehörigen öffentlichen Schlüssel derCA authentisch und integer zu erhalten. Mitanderen Worten: Die CA benötigt ebenfallsein Zertifikat! Dieses kann sie zum Beispielnach dem oben beschriebenen Schemavon einer übergeordneten CA erhalten, diewiederum ein Zertifikat benötigt. Ein Verfah-

ren, das sich prinzipiell über beliebig vieleStufen erstrecken kann. Die so entstande-ne Zertifikatshierarchie muss an irgend ei-ner Stelle beendet werden. Die an dieserStelle angesiedelte CA, die Root-CA, diedie "Wurzel" des Vertrauens in alle daruntererzeugten Zertifikate repräsentiert und vonallen Teilnehmern als vertrauenswürdig an-erkannt wird, signiert ihr Zertifikat selbst.Die durch diese Hierarchie von Zertifikatenentstehende Struktur wird als "Public KeyInfrastructure (PKI)" bezeichnet.

Eine potentielle Angriffsmöglichkeit, der zu-nächst jede PKI ausgesetzt ist, ist die Total-fälschung von Zertifikatsketten. Eine solcheliegt vor, wenn sich ein Angreifer einSchlüsselpaar erzeugt und sich für den zu-gehörigen öffentlichen Schlüssel ein Zertifi-kat auf den Namen einer existierendenoder vermeintlichen Root ausstellt. Mit Hilfedieses Zertifikats kann er sich dann Zertifi-kate für (falsche) CAs und damit dann Zer-tifikate für "echte" oder "erfundene" Benut-zer ausstellen. Innerhalb der PKI-Strukturkann eine solcher Angriff prinzipiell nichterkannt werden. Als Ausweg müssen exter-ne Sicherheitsanker geschaffen werden. InFrage kommt beispielsweise eine persönli-che Übergabe des authentischen öffentli-chen Root-Schlüssels etwa auf einer Chip-karte oder einer Diskette oder dieVeröffentlichung des Root-Zertifikats (odereines geeigneten Hash-Wertes; "finger-print") einem externen Medium (Brief, Zei-tung, ...).

Allgemein lässt sich festhalten, dass PKIs,die eine Online-Zertifikatsabfrage anbieten,stabiler gegen Zertifikatsfälschungen undSchlüsselkompromittierungen sind, als sol-che, die nur das Herunterladen von Sperrli-sten unterstützen. Im ersten Fall kann einAngreifer auch dann, wenn es ihm gelängean den privaten CA- oder Root-Schlüsselzu kommen, solange keine falschen Zertifi-kate einstellen wie es ihm nicht gelingt,auch den Verzeichnisdienst zu manipulie-ren. Bei der alleinigen Verwendung vonSperrlisten hingegen, wird ein solcherma-ßen gefälschtes Zertifikat, das selbstver-ständlich niemals gesperrt wurde, auf kei-ner Sperrliste geführt und daherfälschlicherweise zunächst als gültig er-kannt. Die Kompromittierung eines CA oderRoot-Schlüssels erfordert - wenn sie dennerkannt wird - im zweiten Fall also eine so-fortige Sperrung aller damit erzeugten Zer-tifikate. Im ersten Fall ist dies solange un-nötig, wie der Verzeichnisdienst integerbleibt.

3 Das Signaturgesetz, die Signaturverordnung und weitere Gesetze sind unter www.iukdg.de abrufbar.

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

(dies bedingt u.a., dass nach derzeiti-gem Stand der Technik nur (nach ITSECE4-hoch oder nach Common CriteriaStufe EAL 5 bestätigte) Chipkarten als"Signaturerstellungskomponenten" in Fra-ge kommen)

• Veröffentlichung einer mindestens einmaljährlich zu aktualisierenden Liste von ge-eigneten Kryptoalgorithmen durch dieRegTP ("Die Eignung wird nach Angabendes Bundesamtes für Sicherheit in der In-formationstechnik unter Berücksichtigunginternationaler Standards festgestellt. Ex-perten aus Wirtschaft und Wissenschaftsind zu beteiligen."; §17 (2) SigV)

• Vorgaben für die Erzeugung, Veröffentli-chung und Sperrung von Zertifikaten

• Dokumentation der Tätigkeit der ZS mit35-jähriger Aufbewahrungsfrist.

5.2Die EU-Richtline

über elektronische Signaturen

Durch die Nutzung des Internet werdenglobale Handelsbeziehungen und Ge-schäftsprozesse wesentlich erleichtert. Ei-ne rein nationale Regelung von Sicherheits-standards und Rechtsfolgen vonSignaturen kann daher immer nur eine Zwi-schenlösung sein. Dieses Problem habenauch die Mitgliedsstaaten der Europäi-schen Union erkannt und versucht, einenEU-weit einheitlichen Rahmen für Signatu-ren zu finden.

Ergebnis dieser Bemühungen ist die "EU-Richtline 1999/93/EG vom 13. Dezember1999 über gemeinschaftliche Rahmenbe-dingungen für elektronische Signaturen",die am 19.01.2000 im Amtsblatt derEU veröffentlicht wurde. Sie hat zum Ziel,

Dr. Suppan International Institute • Der Netzwerk Insider • Februar 2001 • Seite 16

(Diese Dokumentation umfasst u.a. dieAntragsunterlagen mit eigenhändig un-terschriebener Ausweiskopie des Zertifi-katsinhabers. Hierdurch wird die unbe-merkte Ausstellung von Zertifikaten für"falsche" Teilnehmer gerichtsfest ausge-schlossen.)

Im Signaturgesetz wird weiterhin die in Bild3 dargestellte Zertifikatshierarchie mit derRegTP als Rot-CA definiert. Externer Si-cherheitsanker dieser PKI ist die Veröffent-lichung des öffentlichen Root-Schlüsselsder RegTP im Bundesanzeiger.

Zum Zeitpunkt der Fertigstellung dieses Ar-tikels bieten zwei genehmigte Zertifizie-rungsstellen ihre Dienste an. Die Trustcen-ter Telesec der Deutschen Telekom AG undSigntrust von der Deutschen Post AG. DemVernehmen nach steht die Zulassung wei-terer Stellen unmittelbar bevor.

ZS-Zertifikat

Root-Zertifikat

TN-Zertifikat

RegTP(Root)

Zertifizierungsstelle(ZS)

Teilnehmer

selbst signiert,Schlüssel im

Bundesanzeigerveröffentlicht!

signiert durchRoot

signiert durchZS

Bild 3 Die SigG-Zertifikatshierarchie

"die Verwendung elektronischer Signaturen[zu] erleichtern und zu ihrer rechtlichen An-erkennung bei[zu]tragen", indem sie "recht-liche Rahmenbedingungen für elektroni-sche Signaturen und für bestimmteZertifizierungsdienstleistungen fest[legt]"(Art 1 EU-RiLi).

Die EU-Richtlinie definiert elektronische Si-gnaturen dabei weitaus allgemeiner alsdas geltende Signaturgesetz, das mit demBegriff der digitalen Signatur ausschließlichauf asymmetrische Kryptographie abzielt.Dieser Unterschied ist jedoch in der Praxisohne Bedeutung, da andere Verfahren der-zeit nicht auf breiterer Basis angewendetwerden. Die Richtlinie definiert dann an-hand von generischen, also technisch nichtnäher spezifizierten Anforderungen4 "fort-geschrittene elektronische Signaturen, dieauf einem qualifizierten Zertifikat beruhenund die von einer sicheren Signaturerstel-lungseinheit erstellt werden". Für diese Sig-naturen, für die sich inzwischen der Termi-nus "qualifizierte Signaturen" eingebürgerthat, wird in Art. 5 der Richtlinie gefordert,dass sie der handschriftlichen Unterschriftim wesentlichen gleichgestellt werden sol-len, ohne dass dabei aber ein unmittelba-rer Eingriff in einzelstaatliche Formvorschrif-ten vorgenommen werden soll (Art. 1,Absatz 2).

Gemäß dem Grundsatz des ungehindertenMarktzugangs bedürfen Zertifizierungs-diensteanbieter keiner Vorabgenehmigungfür die Aufnahme ihrer Tätigkeit (Art. 3 (1)EU-RiLi). Um dennoch die Einhaltung derSicherheitsanforderungen zu gewährlei-sten, unterliegen diese Anbieter einem vonden Mitgliedsstaaten zu schaffenden "ge-eigneten Überwachungssystem" (Art. 3 (3))sowie einer weitgehenden Haftungsrege-lung (Art. 5). Die Mitgliedsstaaten habenweiter die Möglichkeit, "freiwillige Akkredi-tierungssysteme" einzuführen oder beizu-behalten (letzteres zielt eindeutig auf dieexistierenden Strukturen des deutschen Si-gnaturgesetzes), um eine Steigerung desNiveaus der Dienstleistungen zu ermögli-chen (Art. 3 (2)).

Die Mitgliedsstaaten stehen in der Pflicht,die Regelungen der EU-Richtlinie überelektronische Signaturen bis zum19.07.2001 in nationales Recht umzuset-zen.

"Wozu brauche ich ein Zertifikat?" – Verschlüsselung und Signaturen im E-Business/E-Commerce

5.3Das neue Signaturgesetz,

Anpassung von Formvorschriften

Durch die Umsetzung der EU-Richtlinie überelektronische Signaturen in deutsches Rechtwerden die Regelungen des SigG dahinge-hend modifiziert (voraussichtlich zum erstenQuartal 2001), dass Anbieter von "qualifizier-ten Signaturen" ihre Tätigkeit ohne Vorab-Genehmigung aufnehmen können. Sie un-terliegen einer Meldepflicht und einer Über-wachung im laufenden Betrieb durch dieRegTP. Neu eingeführt werden weitgehendeHaftungsregelungen. Das bisherige Systemmit umfassenden Vorabprüfungen und derVerpflichtung zum weitestgehenden Einsatzgeprüfter technischer Komponenten bleibtals freiwilliges Akkreditierungssystem erhal-ten. Als "Lohn" für den zusätzlichen Aufwanddürfen die akkreditierten Anbieter ein ent-sprechendes Gütesiegel führen. Sie werdenin die eingeführte PKI mit der RegTP alsRoot aufgenommen. Die RegTP verpflichtetsich, die Dokumentation der Tätigkeit einerakkreditierten Zertifizierungsstelle zu über-nehmen, falls diese ihre Tätigkeit einstelltund keinen Nachfolger findet. Durch dieseRegelung bleibt die langfristige Überprüf-barkeit von Signaturen unabhängig von wirt-schaftlichen Unwägbarkeiten gewährleistet.Zum Zeitpunkt der Fertigstellung dieses Ar-tikels lag ein vom Bundeskabinett verab-schiedeter Entwurf zur Novellierung des Sig-naturgesetzes vor.5

Als weiterer Schritt zur Umsetzung der EU-Richtlinie werden die (Schrift-) Formerforder-nisse zuächst im Privatrecht, später auch imöffentlichen Recht dahingehend modifiziert,dass - bis auf wenige Ausnahmen wie etwaTestamente - elektronische Dokumente mitqualifizierter Signatur grundsätzlich schrift-lichen Dokumenten mit eigenhändiger Un-terschrift gleichgestellt werden. Hierdurchsind die Voraussetzungen für einen umfas-senden elektronischen Geschäftsverkehrauch in formaler Hinsicht gegeben.

6Sicherheitsstrategien

Aus den Ausführungen dieses Artikels er-geben sich die im folgenden dargestelltenElemente einer Sicherheitsstrategie für An-bieter und Verbraucher im E-Commerce/E-Business (oder Verwaltungen und Bürgerim E-Government).

6.1Sicherheitsstrategie für Anbieter

• Etablierung eines IT-Sicherheitsprozessesauf Basis des IT-Grundschutz

Mit Hilfe des IT-Grundschutzhandbuchskönnen Sie in effizienter Weise ein umfas-sendes IT-Sicherheitskonzept erstellen,umsetzen und aktualisieren. DiesesSicherheitsniveau stellt eine Basis für ei-nen stabilen und verantwortlichen IT-Einsatz in Geschäftsprozessen dar.

• Einsatz von kryptographischen Technolo-gien

Durch Verschlüsselungsverfahren, Au-thentisierungsmechanismen und Signatu-ren ermöglichen Sie eine für beide Seitenverlässliche Interaktion. Durch Nutzungdieser Verfahren können Sie auch an-spruchsvolle Geschäftsprozesse mit weit-reichenden Wirkungen verlässlich überelektronische Medien abwickeln.