Nr.3/November 2012 IT-G Ipfeldoc.mediaplanet.com/all_projects/11378.pdfsondern auch Gefahren. Durch...

Transcript of Nr.3/November 2012 IT-G Ipfeldoc.mediaplanet.com/all_projects/11378.pdfsondern auch Gefahren. Durch...

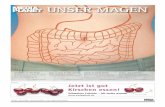

Foto: shutterstock

Fortschritt durch iKt

IT-GIpfel

Mammutprojekt Energiewende: Warum Deutschland ohne Smart Grids nicht grün wird.

Chancen und Risiken Bring your own Device

Schlüsselfaktor Sicherheit Zugriffsrechte definieren

Im Aufwind IKT-Standort Deutschland

sMartE VErnEtzung

4tipps für

Nr.3/November 2012

Transform IT. Be thrilled.Anspruchsvolle IT Projekte suchen analytische Macher

http://karriere.senacor.com

2 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

ANZeIge

VorworT

plattform für den fortschritt

Das Motto des diesjährigen IT-Gipfels lautet: „digitalisieren_vernetzen_gründen“. Wie wichtig sind diese Grundsätze, um den IKT-Standort Deutschland zukunfsfähig zu gestalten?

In den vergangenen Monaten hat die Hightech-Branche weltweit mit in-novativen Produkten und Services beeindruckt: Pünktlich zum Jah-resendgeschäft stehen neue Smart-phones, verbesserte Computer und Tablet-Modelle sowie aktuelle Soft-

ware zur Verfügung. Parallel dazu ha-ben die Netzbetreiber in Deutschland den Breitbandausbau mit dem Rollout der LTE-Technologie weiter vorange-trieben. Leistungsfähige Breitbandnet-ze sind eine zentrale Voraussetzung für den Einsatz moderner Kommunikati-onsmittel in Wirtschaft, Gesellschaft und Verwaltung.

it-standort DeutschlandDamit ist es aber nicht getan. Geht es um den Hightech-Standort,

drängen sich mehrere Fragen auf: Wie kann Deutschland wirtschaftlich von diesem Boom profitieren, wenn die meisten Anbieter aus den USA oder Asi-en stammen? Wie können wir den an-stehenden Ausbau intelligenter Netze in Zeiten der Schuldenkrise finanzie-ren? Wie kann die deutsche Industrie ins digitale Zeitalter geführt werden? Antworten auf diese Fragen liefert der nationale IT-Gipfel.

BranchentreffpunktDer IT-Gipfel kann inzwischen auf zahlreiche Erfolge zurückblicken:

Von der Einrichtung eines IT-Beauf-tragten der Bundesregierung über die sehr erfolgreiche Breitbandstrategie bis

zu einer Vielzahl von Initiativen im Be-reich Bildung, Forschung und Sicher-heit. Um bei der Entwicklung des High-tech-Standortes einen entscheidenden Schritt voranzukommen, werden in diesem Jahr zwei Themen im Fokus des IT-Gipfels stehen: Die Förderung von Gründern und der Ausbau intelligenter Netze.

zahlreiche neugründungenBei der Gründung neuer Unter-nehmen hat sich in den vergange-

nen Jahren viel getan. Eine aktuelle ZEW-Studie im Auftrag des BITKOM zeigt, dass die Gründungsdynamik in der IT-Branche in Deutschland deutlich über dem Durchschnitt aller anderen Wirtschaftszweige liegt. In Städten wie Hamburg, München oder Frankfurt hat sich eine rege Szene junger Unterneh-men etabliert. Zugpferd dieser Entwick-lung und europäische Start-up Haupt-stadt ist Berlin.

unterstützung gefragtUnser Ziel muss es sein, dass viele der jungen Unternehmen schnell

wachsen und vor allem den Durch-bruch auf den Weltmärkten schaffen. Dazu müssen auch einige Rahmenbe-dingungen verbessert werden. Im Ver-gleich zum angelsächsischen Raum fehlt es den hiesigen Start-ups an Kapi-tal, da institutionelle Anleger in Deutschland kaum in Venture Capital investieren. Hier kann der Staat Anreize setzen, gleichzeitig müssen neue Fi-

nanzierungsformen wie Crowdinves-ting eine breitere Akzeptanz finden.

Verstärkte VernetzungZweiter Schwerpunkt des IT-Gip-fels ist der Aufbau intelligenter

Netze. Sie sind Voraussetzung für ein Gelingen der Energiewende, den Erhalt eines exzellenten Gesundheitswesens oder die Sicherung der Mobilität. Sie sind das Rückgrat einer effizienten Ver-waltung und eines modernen Bildungs-systems. Dafür müssen, gemeinsam von Staat und Wirtschaft, Investitionen in Höhe von rund 150 Milliarden Euro aufgebracht werden. Das ist viel Geld, aber die erzielten Einsparungen und Wachstumsimpulse sind um ein Vielfa-ches höher.

industrie 4.0Parallel dazu vollzieht sich eine weitere Modernisierungswelle:

die Digitalisierung der klassischen in-dustriellen Fertigung. In den kommen-den Jahren entscheidet sich, wie deut-sche Unternehmen die vierte industri-elle Revolution meistern werden – wir sprechen von Industrie 4.0. Dazu müs-sen Vertreter von Industrie und High-tech-Wirtschaft, Wissenschaftler und Politiker an einen Tisch gebracht wer-den. Der Nationale IT-Gipfel ist dafür die geeignete Plattform – in diesem Jahr und darüber hinaus.

Prof. Dieter Kempf

„unser Ziel muss es sein, dass vieleder jungen unterneh-men schnellwachsen und vor allem den Durchbruchauf den Weltmärkten schaffen.“

prof. Dieter KempfBitKOM-präsident

Wir empFehlen

„In der Binnenwirtschaft Deutschlands hat das IT-Seg-ment einen höheren markt-anteil an den IKT-umsätzen als die Telekommunikations-industrie.“

Dr. sabine graumannSenior Director bei Busi-ness Intelligence

IT-gIPfelDRITTe AuSgABe, NovemBeR 2012

Verantwortlich für den inhalt dieser ausgabe:

regional Manager:Anna PenselerEditorial & production Manager: Jennifer PottLayout & Design: Antje Polzinredaktion: franziska mansketext: frank Tetzel, Anja Willig, markus lichtenbergLektorat: Claudia NichterleinManaging Director & V.i.s.d.p: Richard JulinMediaplanet Verlag Deutschland gmbH münzstraße 15, 10178 Berlin fehlandtstraße 50, 20354 hamburg Königsallee 14, 40212 Düsseldorfwww.mediaplanet.com

Vertriebspartner: DIe WelT, am 13. November 2012print: märkische verlags- und Druck- gesellschaft mbh Potsdam (mvD)

Anna Penseler

tel: + 49 (0)211 5989 59 -10 fax: +49 (0)211 55049 199E-Mail: [email protected]

Heart of the digital world

Ihre Chancen für neue Geschäfte auf der CeBIT 2013

Präsentieren Sie aktuelle Themen, Lösungen und Innovationen auf dem bedeutendsten Event der digitalen Welt Erreichen Sie Ihre Zielgruppen effektiv durch die Plattformaufteilung pro, gov, lab und life Knüpfen Sie neue internationale Kontakte mit unseren individuellen Matchmaking-Services

Folgen Sie uns auf:

M13863012DM_CB_AZ_Welt_02.indd 1 29.10.12 16:43

SeITe 04

Mediaplanet germany Jetzt auch bei facebook und Twitter.

gefällt es Ihnen?

Kai eggerath

tel: + 49 (0)211 5989 59 -12fax: +49 (0)211 55049 199E-Mail: [email protected]

Das Thema Cyber Security hat in der vergangenen Zeit enorm an Bedeutung gewonnen. Zu Recht. Jüngste Gefahren wie die Viren Stuxnet und Fla-me haben der Welt erneut vor Augen geführt, wel-che Bedrohung von Cyber Attacken ausgehen kann und wie entscheidend ein globaler, gemeinschaftli-cher Ansatz bei deren Bewältigung ist.

Herausforderungen im Bereich Cyber SecurityKonkret haben wir es im Bereich Cyber Security mit drei Herausforderungen zu tun.

Entwicklungsgeschwindigkeit der Technologien Informations- und Telekommunikationstechnolo-gien (ITK)entwickeln sich heute mit einer enormen Geschwindigkeit. Ein Nachziehen entsprechender Sicherheitsmechanismen und ein abgestimmtes Vorgehen der einzelnen Industrieakteure werden hierdurch massiv erschwert.Grenzenlosigkeit der vernetzen WeltNationale Grenzen, Gesetze und Regulierungen verlieren in einer durch Technologie und Service-provider vernetzten Welt zunehmend an Bedeu-tung. Komplexe internationale Wertschöpfungsket-tenDie ITK-Industrie zeichnet sich durch komplexe in-ternationale Wertschöpfungsketten aus, wodurch das Risiko von Cyber-Sicherheit Gefahren steigt.

Internationale Kooperation zwischen Politik und Wirtschaft Technologienutzer und –anbieter haben ein gleich großes Interesse daran, Lösungen für diese Heraus-forderungen zu finden. Es ist unsere Aufgabe, hier mit gutem Beispiel voranzugehen. Entscheidend ist, dass die Industrie und die Regierungen in Zu-kunft stärker zusammenarbeiten. Nur durch eine enge Kooperation beider Parteien kann ein geeig-neter politischer Rahmen geschaffen werden, durch den Cyber Security national und international ge-stärkt werden kann.

Eine effektive Kooperation zwischen Politik und Wirtschaft setzt wiederum voraus, dass alle Akteu-re – Regierungen und Industrie – an diesem Prozess beteiligt sind. Wir müssen gemeinsam den Kern der Probleme erkennen und Beiträge ausblenden, die nicht ergebnisorientiert sind. Eine effektive, globa-le, industrieweite Lösung erfordert einen nüchter-nen und faktenbasierten Dialog – keine wirtschaftli-chen und politischen Kämpfe.

Bedingt durch ihre Einzigartigkeit in der Weltge-meinschaft stellt Europa für diese Anforderung ei-ne ideale Plattform dar. Obwohl es vor großen Her-

ausforderungen steht, ist Europa der einzige Raum auf der Welt, in dem 27 Länder mit denselben Zie-len zusammenkommen: offene Märkte, gemeinsa-me Standards und Gesetze. Dies verschafft Euro-pa einen Vorteil, der genutzt werden sollte. Durch die Festlegung einheitlicher Standards und Regu-larien sowie die Etablierung von „Best Practices“ kann Europa zum Motor für Technologieinnovatio-nen werden.

Leider birgt dieser Verbund nicht nur Vorteile, sondern auch Gefahren. Durch die Vernetzung nati-onaler Systeme, Leistungen und Operationen wer-den neue Angriffsflächen geboten, die auch Cyber Kriminelle im Visier haben werden.

Wir wissen wovon wir sprechen. Auch Huawei ist als international agierendes Unternehmen der Ge-fahr von Cyber Attacken ständig ausgesetzt. Täg-lich verzeichnen wir Angriffe auf unsere internen Systeme. In diesem Punkt unterscheiden wir uns nicht von anderen globalen Technologiefirmen.

Cyber Security als Unternehmens-MaximeHuawei ist sich der Relevanz von Cyber Security in höchstem Maße bewusst und wir wissen um unsere besondere Verantwortung als führender Anbieter von Telekommunikationslösungen.

Bei dem Schutz unserer eigenen Systeme verfol-gen wir den Grundsatz: setze nichts voraus, glaube niemandem und überprüfe alles. Unseren Kunden

raten wir, mit ihren Anbietern ebenso zu verfahren. In jedem Unternehmensbereich von Huawei haben wir „Best Practices“ für Cyber Security etabliert. So wird Cyber Security zur Verantwortung jedes einzel-nen Mitarbeiters, nicht einer einzelnen Person oder eines einzelnen Teams. Absolut entscheidend ist die Unterstützung des Vorstands – wenn das The-ma nicht für die oberste Führungsriege Priorität hat, kann das auch nicht von dem Rest des Unterneh-mens erwartet werden.

In Bezug auf unsere Produkte schauen wir auf ei-ne jahrelange Erfolgsbilanz zurück. Unsere Techno-logie-Produkte und -Lösungen erfüllen höchste Si-cherheitsstandards. Die Bedürfnisse unserer Kun-den stehen dabei an oberster Stelle. Seit unserer Gründung gab es nie einen Moment, in dem Hua-weis Engagement für Sicherheit von unseren Kun-den infrage gestellt wurde. Natürlich gibt es trotz-dem keine 100-prozentige Garantie. Kein Anbieter, der Teil einer weltweiten Wertschöpfungskette ist, kann das versprechen.

Um aber das Risiko von Sicherheitslücken in den Endprodukten zu minimieren, müssen sämtliche Ak-teure der Lieferkette eng zusammenarbeiten. Dar-überhinaus sollten wirksame Prozesse der Überprü-fung eingeführt werden. Huawei wendet bei seinen Zulieferprodukten strenge Qualitätsüberprüfungen an, die unser Unternehmen seit 1997 gemeinsam mit IBM entwickelt hat. Diese Prozesse schließen sämtliche Stufen der Wertschöpfung ein – begin-nend bei Forschung und Entwicklung.

Huawei gehört darüberhinaus zu den wenigen globalen Technologiefirmen, die ihre Produkte durch externe Organisationen unabhängig über-prüfen lassen. Aus unserer Sicht ist diese Offenheit und Transparenz der beste Weg, um die Sicher-heitsqualität von Technologieprodukten kontinuier-lich weiterzuentwickeln. Derartige Verfahren sollten alle Anbieter einführen.

Cyber Security – ein globales ProblemDie Cyber Security Problematik ist nicht auf einzel-ne Länder oder einzelne Unternehmen beschränkt. Sämtliche Akteure – Regierungen und Industrie – müssen verstehen, dass Cyber Security ein gemein-sames globales Problem darstellt, das risikobasier-te Herangehensweisen, „Best Practices“ und inter-nationale Zusammenarbeit erfordert.

Huawei macht sich hierfür stark. Wir unterstützen internationale Kooperationen, Offenheit, Transpa-renz und gegenseitiges Vertrauen. Für eine Welt, in der Technologie für die Mehrheit der sieben Milliar-den Menschen soziale und wirtschaftliche Verbes-serungen schafft, ist dies elementar.

Cyber Security – eine globale Herausforderung

John suffolkhuAWei Global cyber security officer

ANZeIge

4 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

Newsfrage: Kann die IT-Branche im internationalen Vergleich wei-terhin im Wettstreit mit den USA, Japan und China bestehen?antwort: Ja, die nationalen überwiegend mittelständischen Unternehmen erfreuen sich konstant wachsender Umsätze.

Alljährlich zum IT-Gipfel veröf- ■fentlicht TNS Infratest im Auftrag der Bundesregierung die Studie „Monitoring-Report Digitale Wirt-schaft“. Mediaplanet sprach mit Frau Dr. Sabine Graumann, Senior Director bei Business Intelligence, den Marktanalysten der TNS Grup-pe, über die wichtigsten Branchen-entwicklungen des vergangenen Jahres und die Aussichten für das Jahr 2013.

frau Dr. graumann, wie ■

stellen sich die deutschen umsätze in der informations- und Kommunikationsindus-trie (iKt) im internationalen Vergleich dar?

! Deutschland liegt bei den IKT-Umsätzen im internatio-

nalen Vergleich auf einem guten vierten Platz. Im weltweiten Ver-gleich trägt Deutschland fünf Pro-zent zu den Gesamtumsätzen mit IKT bei. Marktführer sind die USA mit weltweiten Marktanteilen von 26,4 Prozent, gefolgt von Japan und China.

In der Binnenwirtschaft Deutschlands hat das IT-Segment

einen höheren Marktanteil an den IKT-Umsätzen als die Telekommu-nikationindustrie. So erwirtschaf-tet die Informationstechnologie 2011 mit 63,6 Milliarden Euro 51,6 Prozent der gesamten bundeswei-ten IKT-Umsätze. Dieser Anteil wird sich bis 2013 sogar noch auf 52,4 Prozent erhöhen, so dass das IT-Segment immer mehr Gewicht innerhalb der deutschen Informa-tions- und Kommunikationstech-nologie erhält.

spielen die ausgabeschwä- ■

che der öffentlichen Hand und die europäische schul-

denkrise für die deutsche iKt-Branche eine rolle?

! Bislang konnte die europäi-sche Schuldenkrise dem deut-

schen Markt an dieser Stelle nicht viel anhaben. Das gilt auch für den sehr starken weltweiten Wettbe-werb und den internationalen Preisdruck. So hatten zum Jahres-wechsel 2011/2012 fast drei Viertel der deutschen IKT-Firmen im Ver-gleich zum Vorjahr einen höheren Auftragseingang zu verzeichnen. Es ist in diesem Jahr von einem weiteren Umsatzzuwachs in der deutschen IKT-Branche von 2,9

Prozent auf insgesamt 126,4 Milli-arden Euro auszugehen. Dabei sind die Umsätze mit Consumer Elect-ronics nicht berücksichtigt.

Wie ist die deutsche Bran- ■

che aufgestellt?

! Die deutsche IT-Branche ist mittelständisch geprägt. Na-

türlich gibt es auch große Player. Im internationalen Vergleich kann Deutschland jedoch nur mit einem wirklichen Global Player bei den IT-Unternehmen aufwarten: SAP.

Warum ist die iKt-Branche ■

für die deutsche Volkswirt-schaft so wichtig?

! Nun, IKT-Arbeitsplätze gene-rieren aufgrund ihrer Kom-

plexität eine hohe Wertschöp-fung.

Jeder Erwerbstätige in der deut-schen IKT-Branche trägt durch-schnittlich 91.269 Euro zur Brut-towertschöpfung bei, dieser Wert wird von kaum einer anderen Branche übertroffen. Deshalb sind Arbeitsplätze in der IKT ganz be-sonders wichtig für den Wirt-schaftsstandort Deutschland. 843.000 Menschen haben in die-ser Branche einen Arbeitsplatz. Sie

trägt damit immerhin 3,1 Prozent zur gewerblichen Beschäftigung bei. Wussten Sie eigentlich, dass es in diesem Sektor mehr Beschäftig-te gibt als im Bereich des Automo-bilbaus oder im Medienbereich?

Eine frage zum internet: ■

ist das netz inzwischen des Deutschen liebstes Kind?

! (Schmunzelt) Ja, so könnte man es ausdrücken. Während

die meisten Konsumenten über die hohen Benzinkosten klagen, sind sie bereit für ihren Internet-zugang im Zweifelsfall tiefer in die Tasche zu greifen. Wir haben in ei-ner Befragung festgestellt, dass das Internet den Nutzern fast sechs-mal mehr Wert ist, als es sie kostet. Konkret gesagt, um eine Abschal-tung des Internets zu verhindern, wären die Deutschen demnach im Durchschnitt bereit 5,6-Mal mehr als aktuell für ihren Zugang zum Internet zu bezahlen. Daraus er-gibt sich ein Mehrwert des Inter-nets in Höhe von 30,8 Milliarden Euro pro Jahr.

it-Branche im positiven trend

AnjA Willig

it-BrancHE ist JOBMOtOr

1tipp

stAtistik

Branchenübersicht: umsatz absolut und in prozent der gesamtwirtschaft

EINZELHANDEL

AUTOMOBILBAU

IKT-BRANCHE

MASCHINENBAU

ELEKTROTECHNIK

MEDIEN

BERATUNG/KREATIVWIRTSCHAFT

TECHNISCHE DIENSTLEISTUNGEN

INSTRUMENTENTECHNIK

10,16 512.442

6,36 320.744

4,40 221.905

3,53 178.313

1,39 69.962

1,23 62.038

1,19 59.853

1,06 53.400

0,67 33.720

Quelle: eurostat, statistisches Bundesamt 2010 und Berechnungen des ZeW, 2012; die prozentangaben stellen die Anteile an der gesamten gewerblichen Wirtschaft dar

proZent mio. €

„Die deutsche IT-Branche istmittelständisch geprägt.“

Dr. sabine graumannSenior Director bei Business Intelligence

NovemBeR 2012 · 5eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

News

Die Montanindustrie ist heute weit in den Hintergrund getre-ten, Fördertürme und Industrie-hallen, Gasometer und Zechen sind zu Industriedenkmälern geworden oder haben eine ande-re Bestimmung.

Zwischen Bonn im Süden und Düsseldorf im Norden hat sich eine interessante IKT-Land-schaft herausgebildet. Die Tele-kom in Bonn und Vodafone in Düsseldorf sind nur einige der internationalen großen Play-er, die hier ansässig sind. Hin-zu kommen unzählige weite-re Firmen aus dem Bereichen Neue Medien, Energie, Telekom-munikation, IT-Beratung, Soft-wareentwicklung und E-Com-merce.

Vorreiterrolle„Wichtig ist es, neben dem nor-malen Geschäft auch den Blick für die Region zu schärfen“, sagt Ralf Schilberg vom Verein Digi-tale Stadt Düsseldorf e.V.. „So ha-ben wir ein Netzwerk gegrün-det, das den regionalen Bereich versucht zu bündeln und regel-mäßige Netzwerkabende veran-

staltet. Die Macher wollen die Region Düsseldorf zu einer eu-ropaweit führenden Multime-dia-Metropole ausbauen.“

In diesem IT-Netzwerk sind zahlreiche starke Partner aus Düsseldorf, aber auch aus den benachbarten Städten, dem Rhein-Kreis Neuss, aus der Re-gion Mittlerer Niederrhein und sogar aus Köln vertreten. Mit Veranstaltungen, Projekten und Arbeitskreisen bietet das Netz-werk eine Plattform zu den The-men Informationstechnologie,

Telekommunikation und Medi-en. Zu den Mitgliedern des Ver-eins zählen neben zahlreichen kleinen und mittelständischen Betrieben auch weltbekann-te Unternehmen wie Cisco Sys-tems, Bull, Huawei, Samsung, Siemens, Hewlett Packard, Fu-jitsu, Toshiba und IBM Deutsch-land.

regionale chancenUnternehmen aus den Bereichen Software, Internet, Telekommu-nikation und E-Commerce ha-ben große Bedeutung für den Wirtschaftsstandort Nordrhein-Westfalen. Mehr als 55.000 Un-ternehmen beschäftigen mehr als 350.000 Mitarbeiter und er-zielen Milliardenumsätze.

Häufig sind IKT-Unterneh-men überregional tätig und wis-sen gar nicht, welche regiona-len Partner für sie in Frage kom-men. Dabei gibt es neben dem Verein Digitale Stadt Düsseldorf weitere IT-Netzwerke, die unter anderem von den Industrie- und Handelskammern (IHK) in NRW organisiert und unterstützt wer-den.

MArkus lichtenberg

Die rheinische Wirtschaft ist seit Jahren vom struk-turwandel geprägt.

Digitale stadt Düsseldorf: progressives Netzwerk der IT-Unternehmen am rhein

INFORMATIONSSICHERHEIT

ist für Microsoft nicht nur ein Wort, sondern ein integraler Bestandteil der Produkte, Technologien und Lösungen. Unsere Partner und wir möchten Ihnen helfen, die richtigen Ansätze zum Schutz Ihrer Werte zu finden und auch umzusetzen.

Warten Sie nicht bis es zu spät ist, handeln Sie heute. Gemeinsam.

Vernetztes Wissen Ein Cluster in der Wirtschaft sind Netzwerke von Unterneh-men, Hochschulen, Dienstleis-tern und anderen Institutio-nen, die sich über ein gemein-sames Thema entlang einer Wertschöpfungskette mitein-ander verbinden und zudem in räumlicher Nähe stehen. So die Definition eines Clusters in der Wirtschaft.

Eine derartige Ballung von Kompetenz gibt es auch in Nordrhein-Westfalen, wo man die Akteure der IKT-Branche im Cluster IKT.NRW gebündelt hat. Das Netzwerk von Unter-nehmen, Hochschulen, Insti-tutionen und Politik will den IKT-Markt in NRW vorantrei-ben.

informationsaustauschGesteuert wird das NRW-Clus-ter durch ein Clustermanage-ment, das die Aktivitäten wie beispielsweise gemeinsame Messestände, Diskussionen oder Symposien koordiniert und organisiert.

Dabei sucht das IKT-NRW Cluster den Austausch mit an-deren Clustern und Netzwer-ken – sowohl im Bundesland selbst, aber auch mit anderen Akteuren. Im Management werden darüber hinaus inno-vative Projekte vorbereitet.

KomPeTeNZNeTZWeRKe

Cluster IKT.Nrw

AnjA Willig

nrW hat sich vom klassischen indust-riestandort längst verabschiedet. itK-unternehmen spielen eine wichtige rolle zwischen rhein und ruhr. FOTO: DIGITALE STADT E.V.

FOTO: SHUTTERSTOCK

ANZeIge

6 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

INspIraTIoN

Eines der großen Themen auf der politischen Agenda der kommen-den Jahre ist die Energiewende. Neben dem Ausbau neuer Energie-träger werden vor allem der Ausbau der Netzinfrastruktur und Energie-effizienz im Vordergrund stehen. Die Umsetzung einer intelligenten Energieversorgung in Deutschland kann nur durch eine tiefgreifende Automatisierung der Verteilungs-netze realisiert werden. Dabei gilt es zukünftig, Geschäftsmodelle, Architekturen und entsprechen-de Technologien für Smart Grids zu entwickeln und umzusetzen.

Datenautobahnen nicht zukunftsfestDoch eine Reihe von Experten ist sich einig, dass die deutschen Da-tenautobahnen noch nicht zu-kunftsfest sind. Ein Positionspa-pier des Verbandes der Elektro-technik Elektronik Informations-technik e.V. (VDE) listet die anste-henden Aufgaben für die Energie-wende auf: So müssen die Daten-autobahnen angesichts der bevor-stehenden Energiewende besser vernetzt werden. Insbesondere ist der massive Ausbau von flächen-deckenden Breitband-Hochge-schwindigkeitsnetzen dringend erforderlich. Gebraucht werden neue Geschäftsmodelle für intel-ligente Netze, die sogenannten Smart Grids. Denn nur so sei es möglich, heißt es in dem Papier,

den Energieverbrauch über intelli-gente Netze derart zu steuern, dass wesentliche Einsparungen mög-lich werden.

Wichtig ist den Experten beim VDE das Zusammenwachsen der Informations- und Kommunikati-onstechnik (IKT) mit der Energie-Infrastruktur.

schnittstellen standardi-sierenDabei stehen alle Umsetzungen immer im Spannungsfeld zwi-schen staatlichen Vorgaben und Regulierungen und den Erforder-nissen des Marktes. Über die Um-setzung der Smart Grids sagen die Energieexperten, dass eine intel-ligente Energieversorgung nur durch eine tiefgreifende Auto-matisierung der Verteilungsnet-ze und der Systeme realisiert wer-den kann, die mit ihnen in Wech-selwirkung stehen. Sie empfehlen, standardisierte Schnittstellen zwi-schen den im Energieinformati-onsnetz verteilten Komponenten einzurichten und eine gemeinsa-me Informations- und Dienste-plattform zu schaffen.

intelligente ModellprojekteAufgrund der komplexen Anpas-sungsprozesse der Stromnetze an die Anforderungen der Strompro-

duzenten und der Verbraucher, sowie an den sich verändernden Transportbedarf, kann man derzeit noch nicht auf fertige Blaupausen zurückgreifen.

Micro gridsWie intelligente Lösungen für die Energiewende aussehen können, zeigt beispielsweise ein Projekt, das sich PeerEnergyCloud nennt und sich mit der Entwicklung von Lösungen zur intelligenten Ver-teilung und Nutzung erneuerba-rer Energien befasst. In einer spe-zialisierten Cloud-Infrastruktur entsteht beispielhaft ein neuarti-ger Marktplatz zum An- und Ver-kauf von Energiekontingenten für Erzeuger und Verbraucher. Über diesen Marktplatz will man den Stromverbrauch in privaten Haus-halten mit der Erzeugung in den Kraftwerken in Balance bringen. Hierzu hat man sogenannte Mi-cro Grids geschaffen, die aus et-wa 100 Haushalten mit mehreren Photovoltaikanlagen bestehen. Die Wohneinheiten sind neben dem Stromnetz mit einem Glasfaser-netz zur Datenübertragung mit-

einander verbunden. Zur Übertra-gung vertraulicher, sensitiver Da-ten innerhalb dieses Micro Grid steht eine gesonderte, gesicherte Glasfaserleitung zur Verfügung.

Die privaten Haushalte verbrau-chen rund ein Drittel des Stroms, der von Kraftwerken produziert und über die Netze geliefert wird. Der Verbraucher kennt seinen Energieverbrauch viel besser, weiß beispielsweise viel besser, wann er seine Waschmaschine anstellt oder seinen Fernseher als die Pro-duzenten von Energie. Diese Daten stellen die Verbraucher freiwillig zur Verfügung. Standardlastprofi-le sind ungenau, der Lastgang lässt sich kaum optimieren, der Netz-ausbau muss sich an Spitzenlasten orientieren, Backup-Kraftwerke sind betriebsnotwendig. Das Mo-dellprojekt soll jetzt dazu dienen, aus den freiwillig von den Verbrau-chern zur Verfügung gestellten Da-ten entsprechende Strommengen zur Verfügung zu stellen.

frage: ■ Wie können zentrale Anforderungen wie energieef-fizient in Zukunft erreicht wer-den?

antwort: ■ eine intelligente energieversorgung kann nur mit hilfe von Smart grids ge-lingen.

AnjA Willig

FAkten

intelligente stromnetze sollen die ■

energieversorgung auf Basis eines effizienten und zuverlässigen sys-tembetriebes sicherstellen.

Dazu werden stromerzeuger, ■

speicher, Verbraucher elektrischer energie und die energieübertra-gungsnetz kommunikativ miteinander verbunden.

Damit wird eine optimierung und ■

Überwachung der miteinander ver-bundenen Bestandteile ermöglicht.

Das intelligente stromnetz integ- ■

riert sämtliche Akteure. schon heu-te werden kraft- und speicherwer-ke so gesteuert, dass lediglich der strom produziert wird, der auch be-nötigt wird.

smart Grids beziehen nicht nur ■

die großen, sondern auch die kleinen energieproduzenten, wie zum Bei-spiel photovoltaikanlagen auf haus-dächern oder Windenergieanlagen mit ein, so dass eine möglichst ho-mogene produktion und Verbrauch möglich wird.

smart grids

„Insbesondereist der massive Ausbauvon flächendeckenden

Breitband-hochge-schwindigkeitsnetzendringend erforderlich.“

EntWicKLung VOn sMart

griDs

2tipp

Nahezu jeden Tag meldet sich ein Verband zu Wort, um seine Sicht zum Thema Energiewende mit-zuteilen.

Doch nahezu alle Beteiligten sich darin einig, dass die Energie-wende nur dann gelingen wird, wenn Smart Grids zur Stütze des bundesdeutschen Energiesys-tems werden. In einem Thesen-papier des IT-Anbieters SAP heißt es dazu: Smart Grids und Energie-wende bedingen einander. Es geht nicht um ein „Entweder-oder“ zwischen Ausbau der physischen Infrastrukturen und dem Auf-bau intelligenter Netze insbeson-dere auf der Verteilernetzebene – wir stehen vor der Herausforde-rung, beides gleichzeitig schaffen zu müssen. Umso wichtiger ist ei-ne enge Abstimmung zwischen Wirtschaft und Politik und ein breites Verständnis für das Thema in der Gesellschaft.

ganzheitlicher ansatzDafür brauche es, so das Papier weiter, neue Kooperationsstruk-turen. Gelinge es nicht, eine inte-grierte Gesamtstrategie zu imple-mentieren und das Thema nach-haltig gesellschaftlich zu veran-kern, könne die Energiewende um viele Jahre verzögert werden oder gar ganz scheitern.

Damit eine intelligente Ener-giesteuerung möglich werde, müssten die Daten über Erzeu-gung, Transport, Speicherung und Verbrauch auf einer Ebene – auf ei-ner Datenplattform – zusammen-geführt werden. Diese Daten dürf-ten jedoch nicht allein dem Netz-betreiber und dem Erzeuger von Energie zur Verfügung stehen, sondern sie bildeten die Grundla-ge für die „smarte“ Steuerung der Energieinfrastruktur sowie damit verbundener Anwendungen, die ebenfalls zur Energieeffizienzstei-gerung beitrügen.

staatliche interventionWeder Smart Meter noch Daten-Drehscheibe würden, so heißt in dem Papier von SAP weiter, unter den aktuellen Bedingungen des Energiemarktes unter betriebs-wirtschaftlichen Abwägungen von den Marktteilnehmern be-reitgestellt werden können.

Für eine erfolgreiche und zügi-ge Einführung von Smart Grids sei ein aktives Eingreifen des Staates – vornehmlich durch Anpassung der Anreizregulierung– notwen-dig. Der Staat sei ein zentraler In-novationsakteur und müsse diese Rolle aktiv ausfüllen.

SmART gRIDS

schlüssel zur energiewendeseit dem ausstieg Deutschlands aus der Kernenergie ist die Dis-kussion über den um-bau des Energiesystems in Deutschland voll ent-brannt.

frAnk tetzel

energiewende ohne IKT nicht möglich

FOTO

: SH

UT

TER

STO

CK

Sie studieren Mathematik, Ingenieurwissenschaften oder ein naturwissenschaftliches Fach? Dann starten Sie Ihre Karriere in der angewandten Forschung und entwickeln Sie mit uns Technologien und Produkte für die Zukunft.

Herr Koetz, Ericsson beteiligt sich seit Jah-ren beim IT-Gipfel. Welche Bedeutung hat er heute?Der IT-Gipfel hat zunächst einmal ein gemein-sames Verständnis in der Politik und Indust-rie geschaffen, welche zentrale Rolle die Tele-kommunikation und IT für die Zukunft unseres Landes spielen. In den letzten Jahren wurde viel erreicht, ein Beispiel ist der Breitbandaus-bau. Doch die Herausforderungen wachsen: Heute gilt es, das Fundament zu legen, um in den nächsten Jahren den digitalen Gra-ben zwischen Stadt und Land dauerhaft zu-zuschütten und das volle Innovationspotenti-al der ITK für alle Industrien und die Gesell-schaft zu heben.

Wird denn die Bundesregierung ihre ambi-tionierten Breitband-Ziele erreichen kön-nen?Sie sind erreichbar, wenn der eingeschlagene Weg konsequent fortgesetzt wird. Allerdings

müssen auch zusätzliche Maßnahmen ergrif-fen werden.

Woran denken Sie?Dank der Frequenzpolititk rund um die Di-gitale Dividende 1 konnte Deutschland den LTE-Ausbau als eines der ersten Länder in Eu-ropa vorantreiben. So ist es gelungen, große Gebiete wirtschaftlich mit Breitbandanschlüs-sen, die zwei oder mehr Mbit/s leisten, zu versorgen. Für das Jahr 2018 hat die Bundesregierung eine flächendeckende Verfügbarkeit von über 50 Mbit/s in den Blick genommen. Um dieses Ziel zu erreichen, ist ein intelligenter Techno-logiemix aus Glasfaser, Richtfunk und Mobil-funk nötig. Denn weder über Kabel noch über Glasfaser allein werden Sie zu vertretbaren Kosten alle Bundesbürger mit über 50 Mbit/s versorgen können. Die nötigen Investitionen von rund 100 Milliarden Euro werden weder die Steuerzahler noch die Kunden der Netz-betreiber kurzfristig stemmen können.

Müssen wir diese Zielsetzung also aufge-ben?Nein. Schon bald werden mit LTE-Advanced in einer Mobilfunkzelle rund 1 Gbit/s für das Herunterladen von Inhalten verfügbar sein. Da dürften im Durchschnitt - auch wenn sich viele Nutzer die Bandbreite in einer Funkzelle teilen - über 50 Mbit/s für den Einzelnen üb-rigbleiben. Allerdings braucht man hierfür ein Vielfaches des Spektrums, das heute für LTE verwendet wird.

Muss es denn immer ein Zuwachs an Spekt-rum richten? Kann man sich nicht stattdes-sen auf Techniken konzentrieren, die das vorhandene Spektrum effizienter nutzen?Das passiert bereits. UMTS ist vor rund 10 Jahren mit 384 Kbit/s gestartet. Auf den glei-chen Frequenzen erzielen wir heute mit HSPA schon 42 Mbit/s, mit LTE noch mehr. Außer-dem gibt es mit sogenannten heterogenen

Netzen die Möglichkeit, neben Technik für kleine, leistungsstarke Zellen in verdichteten Mobilfunknetzen auch WLAN-Hotspots in eine nahtlose mobile Breitbandversorgung einzubeziehen. Doch selbst diese Techniken werden in den nächsten Jahrzehnten nicht ausreichen. Allein bis 2017 soll sich der mobi-le Datenverkehr verfünfzehnfachen, vor allem in Ballungszentren.

Aber wo soll das Spektrum herkommen?Die World Radio Conference hat 2012 hier-für eine weltweite Empfehlung ausgespro-chen. Danach rücken ab 2015 nicht nur hoch-frequente Spektren bis zu 5 GHz, sondern er-neut Frequenzen unter 1 GHz ins Zentrum des Interesses. Es geht also nach der Digitalen Di-vidende 1 nun um eine Digitale Dividende 2.

Wird diese Entwicklung zu einem ähnlichen Tauziehen führen, wie wir das Anfang des Jahrtausends bei der Digitale Dividende 1 erlebt haben?Nicht zwangsläufig. Ich gehe davon aus, dass es einen konstruktiven Umgang bei der Digi-talen Dividende 2 geben wird. Neben dem Mobilfunk melden auch die Rundfunkanstal-ten, die Sicherheitsbehörden mit ihrem Be-hördenfunk sowie die Bundeswehr berech-tigte Interessen an. Auf jeden Fall werden bis 2015 die Weichen für die nächsten Jahr-zehnte gestellt. Im Moment habe ich den Ein-druck, dass alle Beteiligten an gemeinsamen Lösungen interessiert sind.

Wie könnte eine solche Lösung im Detail ausschauen?Das werden die Gespräche ergeben, die ja gerade erst begonnen haben. Ein Szenario könnte darin bestehen, einen signifikanten Teil der 694-790 MHz Frequenzen für den Mobilfunk zur Verfügung zu stellen.

Den bislang der Rundfunk für sich bean-sprucht?

Richtig. Durch die Einführung von DVB-T2 für den terrestrischen Rundfunk käme man hier aber, bei einer etwa gleichen Senderan-zahl wie heute, mit rund 30 Prozent weniger Frequenzressourcen aus. Gleichzeitig eröff-nen sich für Sendeanstalten mit dem Mobil-funk ganz neue Chancen. Schließlich will der Zuschauer bereits heute seine Lieblingssen-dung auch unterwegs – auf dem Smartpho-ne oder dem Tablet - genießen. Allerdings geht es bei der flächendeckenden Verfügbar-keit von Breitband nicht nur um Unterhaltung, sondern um den gesellschaftlichen Nutzen dieser Infrastruktur.

Was verstehen Sie darunter?Ein Beispiel ist der Straßenverkehr: Wir ha-ben zusammen mit Netzbetreibern und der deutschen Automobilindustrie ein automati-sches Verkehrswarnsystems getestet. Bremst ein Fahrzeug hinter einer Kurve abrupt, etwa bei einem Stauende, wird in Bruchteilen einer Sekunde jedes nachfolgende Fahrzeug ge-warnt. Allein ein solches System könnte nach unseren Schätzungen die Zahl der Verletzten und Toten deutlich senken und hunderte Mil-lionen Euro Kosten vermeiden. Ein anderes Beispiel ist die Gesundheitsversorgung: Die Unterstützung chronisch kranker Patienten per Mobilfunk kann nicht nur deren Lebens-qualität verbessern, sondern auch die Kosten im Gesundheitssystem senken.

Stefan Koetz, Vorsitzender der Geschäftsführung

ANZeIge

ANZeIge

Deutschland auf dem Weg zur Vernetzten Gesellschaft

8 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

INspIraTIoNINspIraTIoN

ANZeIge

neue produktionstechniken erfordern neue sicherheits-strategien: reale und virtuelle Welt wachsen in der produk-tion zusammen.

Sie gilt als eine der profiliertesten IT-Persönlichkeiten in Deutsch-land. Das Thema IT-Sicherheit treibt sie seit Jahrzehnten um: Prof. Dr. Claudia Eckert ist Direk-torin des Fraunhofer Research In-stitution for Applied and Integra-ted Security (AISEC). Mediaplanet sprach mit ihr über die Grundlagen der IT-Sicherheit.

frau professor Eckert, was ■

versteht man unter it-sicher-heitssystemen und weshalb steigt die nachfrage der in-dustrie nach diesen Leistun-gen?

! Ich spreche lieber über Sicher-heit in IT-Systemen, weil sie

mehr umfasst als der Begriff IT-Si-cherheitssysteme. Durch das Inter-net der Dinge als der Verknüpfung eindeutig identifizierbarer physi-scher Objekte mit einer virtuellen Repräsentation in einer Internet-ähnlichen Struktur wird Kommu-nikation, also Datenaustausch, fast allgegenwärtig. Denken Sie mal an die Kommunikation zweier solcher Objekte miteinander, etwa wenn die Elektronik in Ihrem Auto den Abstand zum vorausfahrenden Fahrzeug misst, oder wenn mittels eines RFID-Chips eine automati-sche Identifikation von Dingen möglich ist. In solch sehr komple-

xen Prozessen ist es wichtig, darü-ber nachzudenken, wer, wann, wie einen Zugriff erhält, weil diese Zu-gangsregelungen immer auch si-cherheitsrelevant sind. Dabei geht es nicht nur um den menschlichen Zugriff, sondern vor allem auch um Verschlüsselungs- und Identifika-tionstechnologien, damit sich Ma-schinen untereinander erkennen und sicher Daten austauschen kön-nen. Übrigens finden sich über 90 Prozent aller Chips in eingebette-ten Systemen, die in der Regel di-rekt mittels Maschine-zu-Maschi-ne-Kommunikation Daten austau-schen, ohne Einwirkung des Men-schen, so dass der Sicherheit einge-betteter Systeme eine zentrale Rol-le zukommt. Auch in der Industrie kommunizieren zunehmend Pro-duktionssysteme mit der Außen-

welt, daher steigt auch hier die Nachfrage nach Sicherheitslösun-gen.

Menschen und compu- ■

ter müssen zunehmend in-teragieren. Welche Möglich-keiten gibt es – ohne dem Menschen die letzte Kont-rollmöglichkeit zu nehmen – möglichst alle fehler- und si-cherheitsrisiken auszuschal-ten?

! Wie bereits erwähnt, findet zwar ein großer Anteil der

Kommunikation direkt zwischen Maschinen statt, aber dennoch werden die Systeme schlussend-lich von Menschen bedient, gewar-tet oder einfach nur genutzt. Der Mensch ist und bleibt ein großer Risikofaktor. Immer wieder ver-sucht er Umgehungs- oder Vermei-

dungsstrategien zu entwickeln, um unter Umgehen von Sicher-heitskontrollen Abläufe zu verein-fachen oder zu beschleunigen. Un-ternehmen benötigen ein abge-stuftes Sicherheitskonzept. Dazu gehört beispielsweise, ein Vier- oder Mehraugenprinzip bei wichti-gen Eingriffen ins System einzu-führen. Gleichfalls sollte man die Rolle der „gottähnlichen System-administrators“ beschränken, der qua seiner Funktion häufig unbe-schränkten Zugriff auf alle Daten eines Unternehmens hat. Grund-sätzlich gilt aber immer noch, dass ein gut ausgebildeter Administra-tor und IT-Fachmann aufgrund sei-nes Weltwissens, sprich seiner Er-fahrung, in vielen Fällen mögliche Sicherheitsvorfälle besser als eine Maschine bewerten, einschätzen und angemessene Reaktionen ein-leiten kann.

Was versteht man unter ■

dem Begriff industrie 4.0? und welche rolle spielt die it-sicherheit in diesem Bereich?

! Reale und virtuelle Welten wachsen, wie gesagt, immer

enger zusammen. Die Industrie-produktion hat inzwischen einen sehr starken Individualisierungs-grad erreicht. Dazu wird zuneh-mend die Integration von Kunden und Geschäftspartnern in Ge-

schäfts- und Wertschöpfungspro-zesse gehören. Das Bundeswirt-schaftsministerium sieht diese Verknüpfungen und die Verkoppe-lung von Produktion und hochwer-tigen Dienstleistungen als vierte industrielle Revolution an und ei-ne große Chance für die deutsche Wirtschaft. Durch die Einbezie-hung von individuellen Kundenda-ten in den Produktionsprozess wachsen aber auch die Anforde-rungen an die IT-Sicherheit.

Eine letzte frage, für die ■

sie prädestiniert sind: frauen in der it. Was halten sie per-sönlich von frauenförderpro-grammen oder -quoten?

! Die derzeitige Diskussion über mehr Frauen in Auf-

sichtsräten ist meiner Ansicht nach eine Scheindiskussion. Auf-sichtsräte haben Kontrollfunktio-nen wahrzunehmen, sie sind aber keine Entscheider. Ich denke, wir brauchen mehr Frauen in Ent-scheidungsgremien, das heißt also, im gehobenen Management. Ich bin für eine gesetzliche Quote, um damit eine geschlechtsunabhängi-ge Normalität in der Stellenbeset-zung zu etablieren.

sicherheit geht vor

frAnk tetzel

sicHErHEit ist priOriät

3tipp

Interview mit Andreas Hermanutz, Geschäftsführer Marketing und Vertrieb der ADDISON Software und Service GmbH

Herr Hermanutz, die Steuerberaterbranche befin-det sich im Umbruch: Im klassischen Geschäft mit den sogenannten deklaratorischen Leistun-gen wie Buchhaltung und Lohnabrechnung wird der Wettbewerbsdruck immer stärker. Wie sehen Sie die Perspektiven der Branche?■ A. Hermanutz: Bei der Stärkung der Wettbewerbs-fähigkeit spielt die Informationstechnologie eine zen-trale Rolle. Die Steigerung der Effizienz durch Pro-zessorientierung, Workflows, die Integration von Do-kumenten in die Prozesse und die systematische Einbindung des Mandanten in die Arbeitsabläufe – das alles sind Themen, die durch IT-Systeme umge-setzt werden. Hinzu kommen neue Online- und mo-bile Dienste.

Welche Bedeutung haben Online-Dienste in der Steuerberatung?■ A. Hermanutz: Steuerberater können ihre Zusam-menarbeit mit den Mandanten auf eine neue Ebene heben. So kann ein Mandant z. B. Rechnungen ein-scannen und ins Online-Portal hochladen, von wo ei-

ne automatisierte Buchung durch den Steuerberater erfolgt. Auf Auswertungen kann der Mandant jederzeit und überall zugreifen; Managementinformationen sind auch auf Smartphones abrufbar.

Der Steuerberater macht also nicht nur Buchhal-tung und Steuern für den Mandanten, sondern hilft ihm auch dabei, seine Geschäftsprozesse zu ver-bessern?■ A. Hermanutz: Ja, das ist der entscheidende Wandel, den fortschrittliche Steuerkanzleien heute vollziehen. Und wir als innovativer Softwareanbieter versetzen Steuerberater in die Lage, ihre Mandanten mit Online-Software auszustatten - für Rechnungseingang, Faktu-rierung und komplette Geschäftsprozesse. Insbeson-dere die neue Generation von Mandanten wird solche Angebote wie selbstverständlich nutzen.

www.addison.de

Die neue Rolle der IT

Mehrwert für Steuerberater und deren Mandanten

ADDISON-Geschäftsführer Andreas Hermanutz

„Der mensch ist und bleibt ein großer Risikofaktor.“

prof. Dr. claudia Eckert

Direktorin des fraunhofer Research Insti-tution for Applied and Integrated Securi-ty (AISeC)

NovemBeR 2012 · 9eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

INspIraTIoNINspIraTIoN

Laut einer Umfrage kann der-zeit noch jeder zweite Inter-netnutzer mit diesem Begriff nichts anfangen. Und nur jeder fünfte Cloud-Nutzer fühlt sich ausreichend über die Techno-logie, über Datenschutzbestim-mungen und Geschäftsmodelle informiert.

nutzerhilfeNun unterstützt das Ministe-rium von Ilse Aigner ein neu-es Informationsportal mit dem Namen iRIGHTS CLOUD cloud.irights.info. Hier finden Sie viel Wissenswertes rund um die Cloud-Technologie.

„Mit dem neuen Portal schaf-fen wir eine zentrale Anlaufstel-le für alle Internetnutzer rund um Cloud Computing“, sagte Bundesverbraucherministerin Ilse Aigner. „Um sich im Inter-net selbstbestimmt und sicher bewegen zu können, muss man die technischen Zusammen-hänge verstehen können, Chan-cen und Risiken kennen. Mit dem neuen Portal erhalten Ver-braucher alle Informationen, um Clouds nutzen zu können.“

ANZeIge

Kosten senken und gleichzeitig ein Um-feld schaffen, indem alle Geschäftsberei-che einer Organisation innovativ handeln können. Dies wird durch den Einsatz von Cloud Computing heute ermöglicht. Nach einer aktuellen Gartner-Studie (“IT Me-trics: IT Spending and Staffing Report, 2012”, Gartner Research, 2012) investie-ren immer noch viele Unternehmen mehr als 60% ihres gesamten IT-Budgets in be-stehende IT-Systeme, um diese „am Lau-fen“ zu halten. Es verbleiben nur ca. 16% des IT-Budgets für Investitionen in neue Innovationen. Dieses Investitionsverhält-nis müsste sich signifikant verändern, um neue Dienste und Innovationen auf den Markt zu bringen und Wettbewerbsvorteile zu erzielen. Dies kann durch Cloud Com-puting erreicht werden. Durch den Einsatz von Software-, Plat-form – oder Infrastructure-as-a-Service bei einem sorgfältig ausgewählten Cloud-Anbieter werden nicht nur Kosten-, Effi-zienz- und Produktivitätsvorteile erreicht,

sondern auch Vorteile in Punkto Sicher-heit und Datenschutz, beispielsweise über ausgereifte Sicherheits- und Plattformkon-zepte auf Basis offener Standards . Dane-ben spielt die Flexibilität für den Anwender eine ebenso große Rolle. So haben Cloud-Anwender heute die Möglichkeit, ihre IT-Infrastruktur in die Cloud zu verlagern und bei Bedarf auch wieder in die eigene Un-ternehmens-IT zu integrieren. Das bieten heute nur wenige Anbieter, beispielsweise Oracle.

Organisationen aller Art benötigen heu-te in Echtzeit Einblicke in ihr laufendes Geschäft. Die Integration von Social Net-work Funktionen hält Einzug in Unterneh-men, aber auch in Unternehmensanwen-dungen. Der Informationsaustausch mit Kollegen wird vereinfacht; Feedback von Kunden und Partnern im Web wird analy-siert und steht als Basis für direkte Reak-tionen oder neue Geschäftsentscheidun-gen schnell zur Verfügung. Dafür sorgen beispielsweise unsere „Engineered Sys-tems“. Agilität, Flexibilität, Wahlfreiheit und offene Standards bleiben weiterhin ein Ga-rant für erfolgreiche Unternehmen. Aber das allein wird nicht ausreichen, um insbesondere mittelständische Unterneh-men vom Weg in die Cloud zu überzeugen. Neben den ausgereiften und erprobten Technologien auf Basis offener Standards brauchen wir in Deutschland vor allem ei-ne chancenorientierte Debatte zwischen Politik, Wirtschaft und Wissenschaft. Dies gilt insbesondere für Cloud Computing

im Hinblick auf eine stärkere Globalisie-rung der Geschäftsprozesse sowie knap-per werdende finanzielle Spielräume bei gleichzeitig steigenden gesellschaftlichen Herausforderungen (z. B. Energiewen-de, demografische Entwicklung oder auch Gesundheitsversorgung). Weil Unterneh-men heute weltweit agieren und Werte schöpfen, brauchen sie eine flexible IT-In-frastruktur. Diese Auslagerung von IT ver-einfacht die Komplexität im eigenen Unter-nehmen und schafft Raum, sich auf eigene Kernkompetenzen zu konzentrieren. Die Politik sollte die gesellschaftlichen und ökonomischen Vorteile dieser – vor allem auch für mittelständische Unternehmen vielversprechenden – Technologie – stär-ker betonen und diese selbst bei ihren e-Government-Angeboten noch stärker un-terstützen. Hierbei sollten offene Stan-dards und Interoperabilität eine zentrale Rolle spielen. Auf diese Weise kann sich Deutschland zum Vorreiter beim Cloud Computing entwickeln.

Deutschlands Chancen und Potenziale im Cloud Computing

Jürgen Kunz Senior vice Pre-sident Nordeuro-pa und geschäft-führer oRACle Deutschland

Immer wieder wird gefragt: Ist die Cloud sicher? Denn die An-wendungen und Daten befinden sich nicht mehr auf einem loka-len Rechner oder auf dem eigenen Firmenserver, sondern werden in-ternetbasiert zur Verfügung ge-stellt. Speicher, Rechenzeit oder komplexere Dienste werden über festgelegte Schnittstellen von Unternehmen abgerufen, wobei es keine Rolle spielt, auf welcher Hardware diese letztendlich aus-geführt werden.

risikenUnternehmen befürchten, dass die Risiken bei der Cloudnutzung hoch sind. So spielt der Daten-schutz, aber auch die Erfüllung der Compliance-Richtlinien von Unternehmen eine wesentliche Rolle beim Thema Sicherheit.

Während technische Anfor-derungen relativ leicht umsetz-bar sind, ist dies mit Rechtsvor-schriften durchaus komplizierter. Bislang gibt es keine internatio-nal verbindlichen Rechtsnormen über die Daten, die in der Cloud zur Verfügung stehen. Denn was in Deutschland möglicherwei-se durch strenge Datenschutzge-setze verboten ist, interessiert ei-nen US-amerikanischen Staatsan-walt dann nicht, wenn in seinem Land andere Rechtsvorschriften

gelten. Insofern raten Fachleute bislang dazu, Daten, die zur Unter-nehmenssteuerung oder zur For-schung und Entwicklung dienen, nur dann für die Cloud-Nutzung zuzulassen, wenn die Daten in der Bundesrepublik bleiben.

technisch vorbereitenAber auch technisch können sich Unternehmen mit Verhaltens- und Sicherheitsrichtlinien ge-gen unliebsame Überraschungen wappnen.

So sollte der Anbieter von Cloud-Leistungen über dokumentierte Sicherheitsprozesse verfügen, bei-spielsweise bei den eingeräumten Nutzerrechten. Der Kunde sollte die Vorgabe für die technischen Schnittstellen zum Provider defi-nieren, ebenfalls die Architektur- und Sicherheitsanforderungen. Ferner sollte vor Vertragsab-schluss geprüft werden, wie ein Notfallmanagementsystem des Anbieters definiert ist. Außerdem ist zu beachten, dass im eigenen Haus lokal gespeicherte Siche-rungskopien vorhanden sind, so dass selbst bei einem Ausfall der Cloud ungehindert weitergearbei-tet werden kann.

Die Kommunikationsverbin-dungen sollten zwingend ver-schlüsselt und die Authentifizie-rung sowohl von Benutzern und vor allem der Administratoren entsprechend abgesichert sein.

AnjA Willig

in der aktuellen Diskussi-on über die nutzung der Datenwolke spielen si-cherheitsaspekte eine große rolle.

sicherheit in der Cloud

auf was Unterneh-men achten sollen

KEinE angst VOr DEr cLOuDgrundsätzlich gilt bei der nut-zung der cloud, dieselben Dinge wie bei einem klassischen Out-sourcing-projekt zu beachten. FOTO: SHUTTERSTOCK

pünktlich zum diesjähri-gen it-gipfel startet das Bundesverbraucherminis-terium ein neues informa-tionsangebot für nutzer der cloud-technologie.

AnjA Willig

WeB

Neues Infoportal für Cloud Nutzer

10 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

Fachleute sind sich einig: Der Trend zu mobilen Computer-Lö-sungen, zur IT-Cloud und die ver-stärkte IT-Sicherheit sind die The-men, die vor allem mittelständi-sche Unternehmen in der nächs-ten Zeit beschäftigen werden. Denn die Arbeitswelt wird in vie-len kleineren und mittleren Un-ternehmen und gerade auch bei Neugründungen immer ortsunab-hängiger.

Darüber hinaus ist ein Trend Richtung „Bring-your-own-De-vices“ zu beobachten. Umfragen zur Folge wollen weder in großen noch kleinen Unternehmen Mit-arbeiter auf Smartphones im Be-rufsleben verzichten. Vielfach sind jedoch die privaten Smartphones, Tablets oder andere elektronische Geräte von Mitarbeitern denen der Unternehmen, in denen sie beschäftigt sind, technisch weit überlegen.

VorteileDoch beim Thema Sicherheit rau-fen sich die Netzwerkadminist-ratoren bezüglich des Einsatzes von privaten Geräten in der Fir-menhardware die Haare. Schließ-lich können Firmendaten schnell auf privaten Accounts oder in der Cloud landen. Das zeigt, wie komplex das Thema ist. Viele Un-ternehmen verweigern aus die-sem Grund den Zugang zur IT-Ar-beitsumgebung mit privaten Ge-räten. Noch. Die Idee des „Bring-your-own-Device“ (BYOD) könnte jedoch zu einer Änderung vieler Firmenpolicies führen, denn sie bringt sowohl für Unternehmen als auch Arbeitnehmer Vorteile.

chancenGerade für Start-ups bieten sich ei-nige interessante Chancen: Tele-worker erhalten geräteunabhän-gigen Zugang zu den gewohnten Businessapplikationen, gleich-zeitig finanzieren sie ihre eigene Hardware und sorgen sich um de-ren Support. So ergeben sich auf Unternehmensseite Kostenein-sparungen, während gleichzeitig Produktivität und Zufriedenheit gesteigert werden.

KlärungsbedarfEinige grundsätzliche Fragen soll-ten bei dem Einsatz von privaten Endgeräten jedoch geklärt sein, ehe man den Mitarbeitern deren Nutzung gestattet. Schließlich handelt es sich gerade im Endkun-dengeschäft häufig um personen-bezogene Daten, die verarbeitet oder kommuniziert werden. Wich-tig zu wissen: Auch bei Nutzung privater Endgeräte bleiben die Un-

ternehmen haftungsrechtlich ver-antwortlich; dennoch haben sie im Zweifel keine Möglichkeit, auf das Gerät zurückzugreifen. Inso-fern ist die Nutzung privater De-vices immer eine Gratwanderung zwischen Nutzen und Risiko für das Unternehmen. Darüber hin-aus gilt auch, dass sich nicht jedes Gerät für den Einsatz von BYOD eignet.

Verschiedene Verwal-tungsfunktionenDie meisten Möglichkeiten bie-ten heute noch die Verwaltungs-funktionen von Apple-Produkten, vor allem seit Einführung des Be-triebssystems iOS 5. Aber auch bei Android- und Windows-Lösungen gibt es inzwischen gute Ansätze, private und geschäftliche Nutzun-gen zu trennen. Fachleute raten beim Einsatz privater Geräte, sich mit Mobile-Device-Technologie auszustatten, deren Lösungsmo-

delle auf die jeweilige Unterneh-menssituation angepasst werden können.

Doch neben der technischen Lö-sung geht es vor allem die genaue und transparente Dokumentation und Kommunikation von Daten-

schutzvereinbarungen. So etwas kann beispielsweise im mobilen Intranet geschehen.

NewsINspIraTIoN

Bring your own Device EinE fragE DEr sicHErHEitDie nutzung privater End-geräte für unternehmens-zwecke erschwert die ge-botene Datensicherheit.FOTO: SHUTTERSTOCK

private geräte halten im ■firmenalltag Einzug. si-cherheit muss gewährleis-tet sein.

MArkus lichtenberg

BrinG your oWn DeViceIT-SICheRheIT

mAlWARe

Initiative-s checkt websites panik herrscht bei Eugen Wagner. Der provider der kleinen Website, die der autohändler betreibt, teil-te ihm mit, dass er seinen firmenauftritt im internet gesperrt hat. Kein Kunde kann die seite erreichen.

Für Wagner, der seinen Vertrieb inzwischen zu fast zwei Dritteln über das Internet steuert, eine Katastrophe. Eine Schadsoftware hat seine Internetpräsenz be-fallen und Hundertausende von Mails versendet. „Wer Schadsoft-ware weiterverbreitet, haftet für die Schäden, wenn er seine Oblie-genheitspflichten verletzt“, er-läutert Rechtsanwalt Christian Solmecke. Und: Laut Auskunft des Instituts für Internetsicher-heit sind mehr als 2,5 Prozent al-ler deutschen Websites infiziert. Tendenz steigend.

sicherheit für KMusSeit September hat nun der Ber-band eco unter dem Begriff Initi-ative-S einen kostenfreien Dienst gestartet, in dem man seine Web-site daraufhin untersuchen las-sen kann, ob von ihr Schadcodes verteilt wird. Darüber hinaus er-hält man hier Unterstützung bei deren Beseitigung.

„Mit diesem Dienst reagiert eco auf die aktuelle Situation: 50 Prozent der Angriffe richten sich nach dem Internet Security Thre-at Report von Symantec gegen die Webseiten von kleinen und mit-telständischen Unternehmen. Daher spricht das Angebot vor al-lem KMUs an, die aufgrund man-gelnder Ressourcen besonders häufig Sicherheitslücken in ih-rem Internetauftritt haben oder eine Ergänzung ihrer eigenen Sicherheitslösung wünschen,“ sagt Thorsten Kraft vom eco Ver-band.

Ganz konkret wird nach der An-meldung der Seite unter https://www.initiative-s.de/ die jeweilige Onlineplattform regelmäßig ein-mal wöchentlich gescannt. „Wird ein Schadprogramm identifiziert, bekommt das Unternehmen eine E-Mail mit einer Anleitung zur Beseitigung des Fremdcodes. Wer weitere Hilfe bei diesen Schrit-ten benötigt, wird von Experten telefonisch unterstützt“, erklärt Thorsten Kraft. Sollte der Schad-code nach 48 Stunden noch vor-handen sein, wird sowohl der Webseitenbetreiber erneut infor-miert als auch der Hosting-Provi-der benachrichtigt, der Maßnah-men zur Beseitigung einleiten kann. Mit einem Prüf-Siegel der Initiative-S können die Website-betreiber dokumentieren, dass ihre Seite am Programm teil-nimmt.

FAkten

mit einigen wenigen tricks kann man seine eigenen mobilen endgeräte schützen.

Zu firmensensiblen Besprechun- ■

gen sollten handys und andere mobi-le endgeräte nicht mitgenommen oder aber die Akkus entfernt werden. mobile Geräte können, auch wenn sie ausge-schaltet sind, zur Wanze umfunktioniert werden.

statten sie ihre endgeräte mit dem ■

neuesten Antiviren-scanner aus und führen sie regelmäßig updates aus.

lassen sie ihre electronic Devices ■

nie unbeaufsichtigt.

nutzen sie den internetzugang ih- ■

res Gerätes nur dann, wenn sie ihn auch nutzen wollen und seien sie nicht „Dauer-on“. Das Gleiche gilt für WlAn-Verbindungen. Aktivieren sie die Benut-zerkennung nur kurz, wenn sie sich mit anderen Geräten verbinden müssen. Achten sie darauf, dass die Benutzer-kennung nicht den Gerätetyp beinhaltet, da Angreifer auf dessen Basis gezielter nach sicherheitslücken suchen können.

Achten sie darauf, dass ihre Verbin- ■

dungen ausreichend verschlüsselt sind. Führen sie regelmäßige Datensicherun-gen durch.

sicherheit für mobile Endgeräte

MArkus lichtenberg

NovemBeR 2012 · 11eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

Als Unternehmer tragen Sie viel Verantwortung.

Gut, wenn man da einen Partner hat, auf den man

sich in jeder Situation verlassen kann: Ihren steuer-

lichen Berater. Er unterstützt Sie bei allen betriebs-

wirtschaftlichen Fragen und in der Personalwirtschaft.

Mehr Infos bei Ihrem Steuerberater

oder unter Tel. 0800 1001116.

www.datev.de/vertrauenFilm ansehen

Vertrauen ist die

beste Basis für

Entscheidungen.

Mein Vertrauen gehört

meiner Steuerberaterin.

INspIraTIoN

Während sich digitale Workflows in vielen Industrie- und Bürobe-reichen zunehmend etablieren, ist die Digitale Personalakte im Mittelstand noch keine unein-geschränkte Erfolgsgeschichte. Es herrscht vor allem die Angst vor hohen Kosten und Rechtsun-sicherheit vor, auch wenn viele Personalmanager in der Einfüh-rung hohes Kosteneinsparpoten-zial sehen.

recruiting-VerfahrenAm einfachsten in Unternehmen ist immer noch die Einführung von webbasierten Recruiting-Lösungen. Doch das webbasier-te Bewerbermanagement ist nur ein Teil eines viel weiter reichen-den digitalen Human Resources Workflow.

Die Wolke in der personalabteilungInzwischen hat auch die Cloud-Technologie in einige Personal-abteilungen Einzug gehalten. Bislang haben sich die Mana-ger mit diesen Lösungen jedoch eher schwer getan. Während an-dere Bereiche der Unternehmen bereits Cloud Services wie SaaS-Angebote (Software as a Service) nutzen, gibt es bei vielen Persona-lern Bedenken, sensible Daten in die Wolke auszulagern. Dennoch haben eine ganze Reihe Anbieter Clouddienste zur Verfügung, sei es die mobile Zeiterfassung, Rei-sekostenabrechnung und vieles mehr.

Einige Anbieter stellen heute sogar Arbeitnehmern Lohn- und Gehaltsdokumente, wie zum Bei-spiel die Brutto/Netto-Abrech-nung oder die Lohnsteuerbe-scheinigung, über das Internet zur Verfügung. Für die notwendi-ge Sicherheit sorgt dabei der neue elektronische Personalausweis. Die zeitaufwendige Verteilung der Papierauswertungen entfällt auf diese Weise und auch Post-laufzeiten oder Portokosten spie-len keine Rolle mehr.

Elektronische personalakteNoch weiter geht die elektroni-sche Personalakte, mit der sich Belege aus der Nebenbuchhal-tung, wie beispielsweise Verträge über betriebliche Altersvorsorge, Immatrikulationsbescheinigun-gen oder Arbeitsverträge, zentral ablegen lassen. So wird nicht nur die Archivierung optimiert, auch der Informationsfluss zwischen Steuerberater und Unternehmer verbessert sich, da beide jederzeit Zugriff auf diese Dokumente ha-ben.

humAN ReSouRCeS

personalakten in der Cloud?Mit moderner it-techn-logie tun sich viele KMus noch schwer.

frAnk tetzel

ANZeIge

12 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

eINBlICK

neben technologien wie cloud security und Mobile Security geht es im Jahr 2012 vor allem um das grundsätzliche Thema der Vertrauenswürdigkeit von Hightech-An-wendungen und -Anbietern. Deshalb hatte die CeBIT 2012 den Begriff „Managing Trust“ zum Leitthema gewählt. Technologische Sicher-heitslösungen sind zwar nach wie vor notwen-dige, aber nicht hinreichende Bedingungen, um Vertrauen zu schaffen. Erforderlich sind viel-mehr ganzheitliche Sicherheitskonzepte, ein nachhaltiges Trust-Management, Sicherheits-regeln und die fortlaufende Diskussion über Rechte und Pflichten bei allen Beteiligten.

Wir haben in unseren Kundeberatungs-projekten im Rahmen von IT-Transformatio-nen einen wesentlichen Trend beobachtet: Bei globalen Konzernen stand bisher vor allem die Hochverfügbarkeit von Landesgesellschaften oder regionalen Knoten im Fokus. Durch die immer stärkere weltweite Vernetzung reicht das aber heute nicht mehr aus. Denn der Aus-fall eines regionalen Knotens, zum Beispiel durch eine Naturkatastrophe, einen Anschlag oder schlicht technisches Versagen, kann die Verfügbarkeit der kompletten globalen IT be-drohen.

schon seit einiger zeit vollzieht sich ein schleichender Wandel, den die IT selbst noch nicht in Gänze verinnerlicht hat. Er besteht darin, dass die Informationen nicht mehr allein durch die eigenen IT-Systeme verwaltet werden, son-dern die Infrastrukturumgebung hinzukommt, die „unmanaged“ ist und somit nicht selbst ver-waltet werden kann. Die Themen sind BYOD und Cloud, sie geschehen mit und ohne Zutun der IT. Dazu kommt die Anforderung an Transparenz. So-mit ist das Hauptthema: Wie verwalte ich meine Informationen in potentiell unsicheren Umge-bungen und wie bekomme ich ein Lagebild und den Status meines Sicherheitsniveaus.

Das Leitthema der ceBit 2013 lautet „Shareconomy“, also das Teilen und gemein-same Nutzen von Wissen, Kontakten, Ressour-cen und Erfahrungen als neue Formen der Zu-sammenarbeit. „Shareconomy“ schafft Platz für Innovationen und ermöglicht somit die Steigerung der Produktivität in der Wissens-gesellschaft. Alle treibenden Themen der digi-talen Welt – Cloud, Mobility, Social Enterprise und das Internet der Dinge – schaffen die Ba-sis einer veränderten wirtschaftlichen Grund-logik, die den Umgang mit Wissen und Eigen-tum sowie mit Kontrolle und Hierarchien neu definiert.

Die integration externer sowie die Realisie-rung eigener, interner Cloud-Angebote wird von immer mehr Unternehmen erprobt und genutzt. Fließende Übergänge zwischen in-ternen Anwendungen und externen Services werfen dabei neue Fragen der Daten- und Be-triebssicherheit auf. Unternehmen, die bereits über eine modulare, Service-fähige IT-Land-schaft verfügen, oder die entsprechende Pro-jekte vorantreiben, sind klar im Vorteil: Ihnen fällt die zielgerichtete und sichere Integra-tion von Cloud Services deutlich leich-ter.

Die frage für die zukunft wird daher: Wie schaffen wir es Informationen abzusichern, nicht nur die Infrastruktur. Beides muss zusammen-spielen. Auf der Seite der Infrastruktur gibt es be-reits einiges an Lösungen, doch der Schutz der In-formationen selbst ist noch Neuland für die meis-ten. Der Trend, Informationen auf jeglicher Ge-rätschaft zu jeder Zeit verarbeiten zu wollen, ist schneller als die Umsetzung von Lösungen. Die Nachvollziehbarkeit und der Informationsschutz

der Nutzung von Daten, unabhängig von In-frastruktur und Geräten, werden uns be-

schäftigen und Lösungen in diesem Bereich werden sich etablieren.

Möglich vielleicht, aber ich würde die Gewinn-erzielungsabsicht deutlich in Frage stellen. So na-türlich wie der Eintrag im Handelsregister sind mittlerweile auch E-Mail-Adresse und Online-Prä-senz. Es gibt Prognosen, die sagen sogar die Ablö-sung der E-Mail durch Social Media und Social Busi-ness voraus. Die Mehrzahl neuer Geschäftsmodelle basiert auf der Nutzung moderner digitaler Lösun-gen, sei es als App oder als intelligentes Analyse- und Empfehlungsverfahren. Wer wissen möchte, wie sich Start-ups heutzutage präsentieren, sollte die Sonderschau „CODE_n“ auf der CeBIT 2013 besu-chen. Dort sind die 50 kreativsten Gründer mit ih-ren digitalen Geschäftsmodellen für eine nachhal-tige Energieversorgung und -nutzung zu sehen.

nein, das ist nicht mehr mög-lich. Erstens setzt optimale Kun-denorientierung heute die Fähigkeit zum Beziehungsprozessmanagement voraus. Unternehmen müssen dafür sowohl reale als auch digitale Kanäle nutzen. Zwei-tens werden existierende Geschäftsmodelle und Prozessketten durch die fortschreitende Digitalisierung und Vernetzung mit innovati-ven Geschäftsideen weiter aufgebrochen. Neu-gründungen, die diese beiden Trends ausnut-zen, werden sich in Zukunft mit gänzlich neu-en Angeboten im Markt etablieren und die An-deren zur Nachahmung zwingen.

Es ist kaum vorstellbar, dass ir-gendeine Branche ohne IT auskom-

men wird. Unsere heutige Gesellschaft ist ohne Technologie und den Cyber-

Raum nicht mehr denkbar. Gerade deswegen muss es unser Ziel sein, gemeinsam an Lösun-gen und Kompetenzen zu arbeiten, die das di-gitale Leben in einer angemessenen sicheren Umgebung ermöglichen, genauso wie es im re-alen Leben der Fall ist. Es wird nicht möglich sein, jede Straftat zu verhindern, aber Präven-tion und Verfolgung müssen adäquat etabliert werden. Einzelne Vertreter werden das allein nicht schaffen, nur im Verbund werden wir er-folgreich sein.

frage 1:Welche IT-Sicher-heitsthemen stan-den und stehen für das Jahr 2012 auf der Agenda?

frage 2:Welche Themen werden im kom-menden Jahr 2013 die höchste Priori-tät haben?

frage 3:Der diesjährige IT-Gipfel steht unter dem Motto „digitali-sieren_ vernetzen_ gründen“. Ist eine Unternehmensneu-gründung ohne IT heute überhaupt noch möglich?

frank pörschmann,ceBit-Vorstand bei der Deutschen messe AG

rapael Vainosenior Vice presidentsenacor technologies AG

Michael Kranawetter(cisA, cism, cipp) chief security Advisor Deutschland public sector microsoft

Die Cloud steht im fokus!

expertenpAnel

Computerkriminalität kann gerade für kleine und mittlere Unternehmen zu einem ernsthaften Problem werden. Mediaplanet sprach mit Anto-nius Sommer, Geschäftsführer der TÜV Informa-tionstechnik GmbH, über Risiken und mögliche Schutzmöglichkeiten von KMU.

Wie können sich gerade kleine und mittlere Unternehmen gegen Cyberkriminelle schüt-zen und ist Schutz überhaupt möglich?Grundsätzlich ja. Alleine durch Herstellen von Basissicherheit, z. B. durch Einspielen aller Up-dates und Patches, ordentliche Zugriffskontrol-le, sowie den Einsatz von Firewalls und Antivi-rensoftware können ca. 80 Prozent der Angriffe aus dem Cyber-Raum, d.h. aus dem Internet ab-gewehrt werden. Für die restlichen 20 Prozent sind tiefere Analysen und entsprechende Maß-nahmen notwendig.

Wird mit Daten aus dem Bereich Forschung und Entwicklung zu leichtfertig umgegan-gen?Ja, das ist so. Die Sensibilität der Unterneh-men hinsichtlich ihrer elektronischen Daten und hier insbesondere von Forschungs- und Entwicklungsdaten könnte ausgeprägter sein. Es werden z.B. in hochsensiblen Abteilungen USB-Sticks eingesetzt. Oft fehlt auch die Netz-

trennung von Entwicklung und Business-IT. Ein weiteres Angriffspotenzial liegt bei der Versen-dung von Forschungs- und Entwicklungsdaten per E-Mail. E-Mail-Programme werden häufig auch extern angeboten (z.B. Open Web Access) und bieten somit Angreifern ein leichtes Ziel.

Welche Angriffsziele sind derzeit besonders beliebt?Das BSI hat die Top-Punkte der aktuellen Cyber-Angriffsformen aufgelistet. Hier die ersten Vier:1. Gezieltes Hacking von Webservern2. Übernahme von Client-Rechnern z.B. durch Drive-by-Exploits3. Schadsoftware über E-Mail4. Distributed Denial of Service Angriffe mittels Botnetze Ein ansteigendes Risikopotenzial liegt zudem in der Nutzung von Social Media Plattformen.

Was muss ein Unternehmen fürchten, wenn es erfolgreich angegriffen wurde?Dass personenbezogene oder firmenvertrau-liche Daten abfließen, ohne dass es die Unter-nehmen merken. Besonders gefährlich wird es, wenn die Daten verändert werden, ohne dass dies erkannt wird. Des Weiteren kann aufgrund von DDoS-Attacken die IT für Stunden oder Ta-ge blockiert werden. Das bewirkt, dass die Un-ternehmen handlungsunfähig sind.

Sind Cloudtechnologien sicherer/unsicherer als klassische „festinstallierte“ Server?Grundsätzlich sind Cloudtechnolgien genauso sicher oder unsicher wie die eigene IT. Ein Cloud- anbieter trifft in der Regel sowohl die techni-schen, die organisatorischen als auch die per-sonellen Maßnahmen, um sich und seine Kun-den gegen Cyberangriffe zu schützen. Wenn ein Cloudanbieter personenbezogene Daten im Auftrag verarbeitet, dann greift §11 BDSG. Hier ist die Überprüfung schon vorgeschrieben.

Welche Sicherheitsstrukturen sind für KMU besonders wichtig und lassen sich leicht um-setzen?Die Standardsicherheitsmaßnahmen. Hier sind besonders die BSI IT-Grundschutz-Kataloge sehr hilfreich, aber auch weitere Best Practices, die

auf der Webseite des BMWi nachgelesen wer-den können. Darüber hinaus bietet TÜViT den KMU sogenannte Quick-Assessments an, durch die signifikante Schwachstellen erkannt und mit Empfehlungen zur Behebung versehen werden. Die KMU können diese Schwachstellen und Lü-cken direkt durch ihre eigene IT oder durch ihre IT-Dienstleister schließen lassen.

Wie wichtig ist das Thema Passwortsicher-heit?Starke Zugriffskontrolle ist eines der wichtigsten Themen in der IT-Sicherheit. Oft ist das Passwort die einzige Hürde, um Zugriff auf wichtige und sensible Daten zu erhalten.

Kontakt: www.tuvit.de

TÜViT gibt Tipps zur CybersicherheitANZeIge

AnToniuS SoMMer

Geschäftsführer von TÜV Informations-technik (Unterneh-mensgruppe TÜV NORD)

NovemBeR 2012 · 13eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

Der E-Mail ist es nicht gelungen – langfristig könnte aber die De-Mail den herkömmlichen Papierbrief ablösen. Denn Organisationen spa-ren mit der De-Mail viel Zeit und damit auch Geld. Die De-Mail kos-tet doch aber auch Geld, werden Sie vielleicht denken. Ja, aber die viel-gerühmte Medienbruchfreiheit bei den Geschäftsprozessen könn-te mit der De-Mail tatsächlich Ein-zug in die Organisationen halten. Voraussetzung ist allerdings, dass Unternehmen und Behörden über eine gut organisierte und intelli-gente digitale Poststelle verfügen. Ansonsten ist das Chaos vorpro-grammiert.

Vertraulich, aber sicherBereits heute werden aufgrund der elektronischen Kommunikation von Unternehmen und Behörden immer weniger Briefe verschickt. Aus diversen Gründen – nicht zu-letzt auch rechtlichen und sicher-heitsrelevanten – ist auch nach 30 Jahren seit ihrer Einführung die E-Mail kein ebenbürtiger Ersatz. Vertrauliche Dokumente, wie zum Beispiel Versicherungs- und Bank-unterlagen, Gehaltsabrechnungen, Steuerbescheide et cetera, werden daher nach wie vor als herkömm-licher Brief versendet. Die De-Mail bietet nun aufgrund von Ver-schlüsselungsmechanismen so-wie der Tatsache, dass ein Nutzer sich eindeutig identifizieren muss, eine sichere Alternative und somit die Möglichkeit, auch den Versand und Empfang vertraulicher Doku-mente in die elektronischen Pro-zesse, die innerhalb der Organisati-onen seit langem vorhanden sind, zu integrieren.

Allerdings wird es – wie bei al-len neuen Kommunikationsmit-teln – noch einige Zeit dauern, bis sich die De-Mail am Markt durch-gesetzt hat. Darüber hinaus gibt es

neben der E-Mail und der De-Mail ja auch noch weitere elektroni-schen Kanäle, über die Organisa-tionen elektronisch kommunizie-ren: Wenn uns die Erfahrung ei-nes gelehrt hat, dann doch dieses: Ein weiterer Kommunikationska-nal löst nicht unbedingt einen be-reits bestehenden und älteren ab – er kommt einfach hinzu. Dabei er-

fordert jedes Format unterschied-liche Zustell- und Empfangskanäle sowie unterschiedliche Client-An-wendungen. Kryptografische Me-chanismen, Signatur- und Verifi-kationskomponenten, Zeitstem-pel, Virenprüfungen et cetera ver-einfachen die Problematiken, vor die IT-Abteilungen gestellt werden, nicht. Ohne eine adäquate Lösung

wird die Integration neuer Kanäle auf Dauer zeit- und kostenintensiv, denn die Kanäle beziehungswei-se Protokolle müssen jeweils in die bestehende IT-Infrastruktur ein-gebunden werden. Darüber hinaus wird sich die Akzeptanz bei Mitar-beitern, die eine weitere Anwen-dung bedienen müssen, in Gren-zen halten. Effizienz wird hier also schnell ad absurdum geführt.

praktische LösungAbhilfe können sogenannte Mul-tiMessenger schaffen. Diese intelli-genten Drehscheiben ermöglichen es, eine elektronische Poststelle zu implementieren, die gesichert sämtliche elektronischen Nach-richten empfangen und versenden – in oder aus den jeweils genutzten, vorhandenen Systemen und unab-hängig des gewünschten Kanals.

De-Mail: post auf neuen wegen

frage: ■ gibt es die möglich-keit, vertrauliche Dokumente per e-mail zu versenden?

antwort: ■ De-mail ermöglicht es per verschlüsselungstech-nik, rechtssicher Dokumente zu übermitteln.

frAnk tetzel

zEit unD KOs-tEn EinsparEn

4tipp

FAkten

De-mail könnte den herkömmli- ■

chen papierbrief ablösen. rechtssichere Dokumente kön- ■

nen aufgrund von Verschlüsselungs-mechanismen per De-mail versendet werden.

Jeder nutzer dieses systems ■

muss sich eindeutig identifizieren.ein neuer kommunikationskanal ■

löst nicht unbedingt alte, bestehen-de ab.

Alle empfangskanäle müssen in ■

den unternehmen und dort in die ent-sprechenden it-Abteilungen instal-liert und gepflegt werden.

Die Akzeptanz eines weiteren ■

empfangskanals für nachrichten hält sich in Grenzen, wenn nicht ei-ne plattform geschaffen wird, die es ermöglicht, quasi als postverteiler-stelle, alle nachrichten aus allen ka-nälen aufzunehmen und in die ent-sprechend genutzten kommunikati-onskanäle neu zu verteilen.

De-Mail

PASSWoRTSICheRheIT

Keine scheunentore offen lassenEin Blick auf den Passwortrech-ner des Labors für IT-Sicherheit an der Universität Leer-Emden lässt mich erblassen. In nur 27 Sekun-den kann ein darauf spezialisierter Rechner mein achtstelliges Pass-wort knacken. Dabei habe ich doch sogar einen recht komplizierten Buchstabencode als Eselsbrücke genommen. „IfhAzEnH!“ – Ich fah-re heute Abend zum Essen nach Hause! wer will schon darauf kom-men. Auf „Mutti“ oder meinen Ge-burtstag in Kombination mit mei-nem Namen als Passwort für mei-nen Rechner habe ich schon lange verzichtet, habe ich doch gelernt, dass diese Codes nun nicht wirk-lich schützen.

Sicherheit, so sagen es Spezia-listen, lässt sich nur da herstellen, wo es gesicherte Zugänge zu Sys-temen gibt. Meist bestehen sie aus zwei Komponenten, dem Nutzer-namen und dem Passwort.

passwortsicherheit in DeutschlandWie schlecht es um die Passwort-sicherheit in Deutschland bestellt ist, ermittelte jüngst eine Studie: Ihr zufolge verzichten 85 Prozent der deutschen Internetnutzer bei ihren Passwörtern auf Sonderzei-chen. Weniger als die Hälfte ver-wenden Ziffern. Sichere Kennwör-ter bestehen aber aus Groß- und Kleinbuchstaben, Ziffern und Son-derzeichen. Um die Sicherheit von Passwörtern weiter zu erhöhen, sollten diese regelmäßig geändert werden – am besten monatlich. Diesen Tipp beherzigen bei ihrem E-Mail-Account immerhin knapp ein Drittel der Befragten. 32,4 Pro-zent gaben an, im letzten Monat ihr Passwort geändert zu haben. Bei 34 Prozent ist die letzte Ände-rung bereits länger als ein Jahr her. Übrigens: Mehr als ein Drittel der Befragten nutzt dasselbe Passwort für mehrere oder sogar alle Inter-net-Dienste oder -zugänge. Sie lie-fern damit Internetkriminellen – nach dem Knacken eines Pass-wortes – den nahezu freien Zugang zu unendlich vielen persönlichen Daten.

AnjA Willig

DEn VOLLstänDigEn BriEfErsatz DurcH E-MaiLs wird es so schnell nicht geben. Erreichen Dokumente jedoch anstelle des postweges den Empfänger vermehrt auf elektronischem Wege, sind zeitersparnis und umweltschonung wichtige neben-effekte. FOTO: SHUTTERSTOCK

... better safe than sorry

Governikus KGStrukturierung der Kommunikation ...mit Sicherheit komfortabel

Kommunikationszentrale für De-Mail, E-Mail, OSCI, XML etc.

Verteilung an interne Empfänger | einheitliche Protokollierung | zentrale

Signaturprüfung | zentrale Ver- und Entschlüsselung | Viren- und Formatprüfung

Governikus | MultiMessenger Besuchen Sie uns unter www.governikus.com

ANZeIge

14 · NovemBeR 2012 eIN uNABhäNgIgeS PRoDuKT voN meDIAPlANeT

News

tablets und appsEin Problem gab es bislang jedoch. Bei der Visite – beispielsweise im Krankenhaus – sind stationäre Rechner nur schwierig zu bedie-nen, es mussten mobile Lösungen her, um auch hier eine Digitalisie-rung möglich zu machen. Inzwi-schen arbeitet eine ganze Reihe von Kliniken mit Tablet in die Kranken-daten eingegeben werden können.

An der Charité – Universitätsme-dizin Berlin wird inzwischen sogar eine App eingesetzt. Ärzte der Kli-nik für Neurologie führen ihre Vi-siten mit dieser neuen technologi-schen Entwicklung durch. Am Tab-let Computer können über die App aktuelle Laborbefunde, Bilder, Kon-taktdaten, Diagnosen, Prozeduren und Probleme abgerufen werden.

Der direkte Zugriff auf elektro-nische Patientendaten und -bilder ermöglicht den Ärzten eine besse-re Entscheidungsfindung und Zu-sammenarbeit mit Kollegen. Da-mit sind Ärzte und Pflegekräfte im großen Maße Organisatoren und Schriftführer über ihre Patientin-nen und Patienten. Sie müssen vie-le Daten erfassen, gleichzeitig müs-sen diese auch abrufbar sein. Ziel einer mobilen Visite ist, dass man immer die aktuellsten Befunde zur Verfügung hat und die Patienten-akte nicht mehr nur an einem Ort, sondern an jedem Ort im Kranken-

haus vollständig abrufbar ist. Da-durch können Arbeitsabläufe op-timiert werden. „Der Klinische Ar-beitsplatz der Zukunft ist mobil“, davon ist Hagen Hupperts vom Ge-schäftsbereich IT der Charité über-zeugt.

geschützte DatenAllerdings durften Ärzte lange Zeit vor dem Hintergrund derzeit gängi-

ger Software-Architekturen grund-sätzlich nicht auf externe Rechen-zentren zurückgreifen oder Cloud Computing betreiben. Grund wa-ren die bislang bestehenden un-zureichenden Sicherheitsmecha-nismen. Wer dennoch mit einem konventionellen System die Vortei-le der externen Datenspeicherung und -verarbeitung von personen-gebundenen medizinischen Daten

nutzte, machte sich gegebenenfalls sogar strafbar.

sicherheits- verschlüsselungenNun sind neue Sicherheitstechno-logien entwickelt worden, die dem vorgeschriebenen Datenschutz entsprechen: Sie machen durch ih-ren technischen Beschlagnahme-schutz die gesetzeskonforme Nut-zung von externen Rechenzent-ren wie auch von Cloud Computing möglich. Ärzte und Patienten be-halten die Hoheit über die Daten, ohne auf Hoheit über den Speicher-ort angewiesen zu sein. Somit kön-nen Ärzte endlich medizinische Da-ten auslagern und darüber hinaus auch die wirtschaftlichen Vortei-le des modernen Cloud Computing voll ausschöpfen.

Diese Technologien basieren auf dem Ansatz, den Personenbezug von Daten zu entfernen und diesen erst bei Abruf wiederherzustellen. Die Daten sind vor unrechtmäßi-gem Klartextzugriff geschützt und die Gesamtheit der Daten kann mit technischen Mitteln nicht gehackt werden. Ärzte und Patienten agie-ren sicher. Nur wer mit diesen Sys-temen arbeitet, verfügt derzeit über den einzigartigen Sicherheitsgrad. Die Vorteile von Informationen aus der Cloud liegen auf der Hand: Me-diziner können einfacher und si-cherer untereinander oder mit Pa-tienten kommunizieren. Arztbriefe können leichter versendet werden oder Ärztenetze aufgebaut werden. Daneben bietet die neue Technolo-gie weitere nachhaltige Vorteile: Lo-kal muss kein Speicherplatz mehr bereit gestellt werden, das heißt ad-ministrativer Aufwand wie die Ak-tualisierung der Software, Back-up-Pflege und Wartung entfallen.

patientendaten in der Cloud?sichere Verschlüsselungen machen es möglich

sicHEr untEr VErscHLuss: auch ärzten ist es nun möglich, medizinische Daten in der cloud zu hinterlegen. FOTO: SHUTTERSTOCK